Ghid practic de implementare a unui Proof of Value folosind ASA 5506X FTD

Ajutați-vă clienții să-și descopere vulnerabilitățile de securitate și să aibă o vizibilitate detaliată a traficului din rețea (în funcție de aplicaţii, servicii şi utilizatori), printr-un demo de tip Proof of Value (PoV) folosind ASA5500 ce ruleaza FirePower Threat Defense !

7 Motive pentru a face PoV-ul la client cu ASA5500 cu FirePower Threat Defense:

- Testarea modelului 5506 FirePower NGFW (Next Generation Firewall);

- Ceșterea businessului - prin PoV sunt șanse de peste 85% ca acestă soluție să fie cumpărată de client;

- Oferiți vizibilitate şi inteligență în rețeaua clientului, pentru a-și elimina vulnerabilitățile de securitate;

- Reducerea costurilor și creșterea securității rețelei - comparate cu soluțiile tradiționale;

- Posibilitatea de a testa înainte de a cumpăra soluția;

- Generarea unui raport complex privind vulnerabilitățile și amenințările din rețea, precum și despre traficul tranzitat (în funcție de aplicații, servicii şi utilizatori);

- Familiarizarea clientului cu noile soluții Cisco și o înțelegere mai bună a modului de licențiere și a beneficiilor serviciilor de suport Cisco;

Întrebări frecvente despre PoV:

- Care sunt pașii pe scurt pentru un PoV complet?

Un PoV se face în 4 paşi:

- 1. Discutați cu clientul despre beneficiile PoV-ului. Obțineți acordul clientului pentru PoV, iar noi vă vom furniza echipamentele necesare;

- 2. Instalați echipamentele în locația clientului, în monitor mode;

- 3. După 2 săptămâni, generați un raport de securitate și îl prezentați clientului;

- 4. Dacă clientul vede valoarea soluției, o poate comanda.

- Am obligaţia de a cumpăra soluţia testată?

Nu.

- Există un număr maxim de PoV-uri pe care îl pot face?

Nu.

- Există vreo condiție necesară pentru partener să poată face PoV-ul?

Nu. Orice partener Cisco ALEF este eligibil cu condiția să fie certificat cel puțin Cisco Registered Partner.

- Pot face PoV-ul la orice client?

În principiu da, dar înainte de a se înrola în programul de PoV, partenerul trebuie să valideze cu ALEF Distribution RO eligibilitatea clientului final, astfel încât clientul să aibă posibilitatea de a cumpară soluția propusă.

- Pentru ce client se potrivește soluția propusă? Clientul trebuie să aibe un număr minim sau maxim de utilizatori?

Soluția ASA5500 cu FirePower Threat Defense se potrivește oricărui client indiferent de numărul de utilizatori. În funcție de numărul de utilizatori și traficul generat de client, există câte un ASA5500 sau FTD recomandat - detalii aici. Pentru PoV vom pune la dispoziție un ASA5506 care se potrivește tutror clienților mici și medii de până la 100 de utilizatori.

În situațiile în care rețeaua clientului necesită un ASA5500/FTD superior, în funcție de disponibilitate, vom pune la dispoziție produsul potrivit.

- Ce produse Cisco intră în componența PoV-ului?

Următoarele produse sunt necesare pentru desfășurarea PoV-ului:

- Firewall ASA5506 cu FirePower Threat Defense:

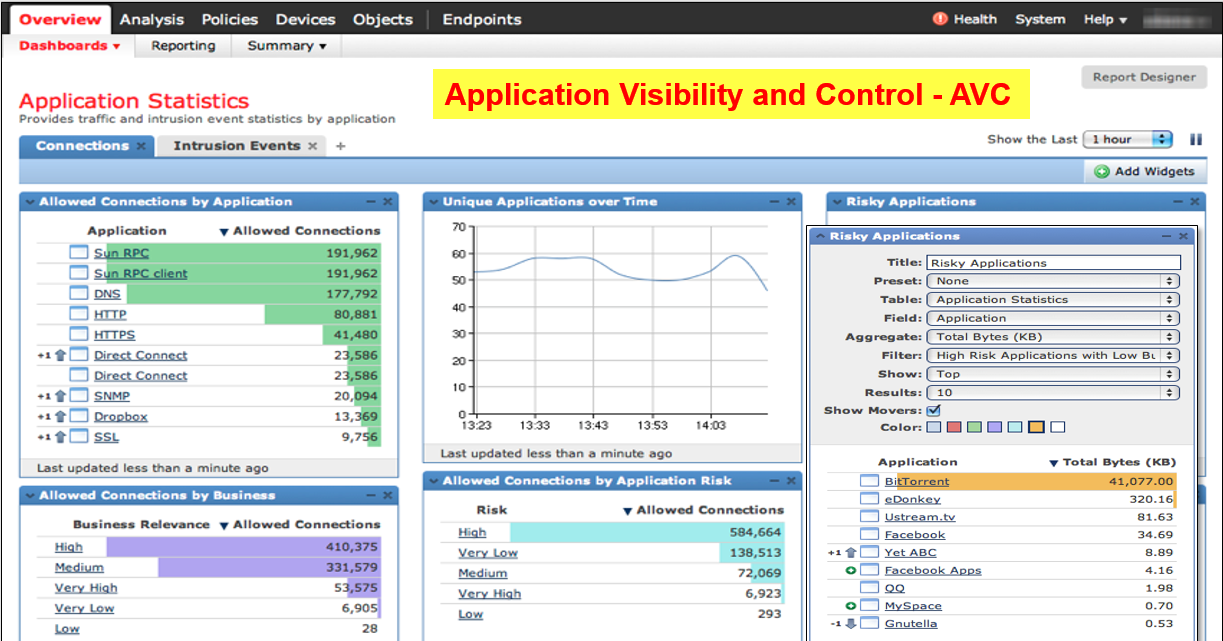

- AVC - Application Visibility and Control – analiză și filtrare aplicații – peste 4000 de aplicații recunoscute (inclusiv cele criptate SSL). Se pot seta priorități, QoS, limitări de aplicații gen bittorent, facebook, yahoo etc pe utilizatori sau grupuri de utilizatori;

- NGIPS - Next-Generation Intrusion and Prevention System – Identificare și prevenire atacuri, scanare vulnerabilități, autoadaptare și autoprotecție în funcție de evoluția atacului;

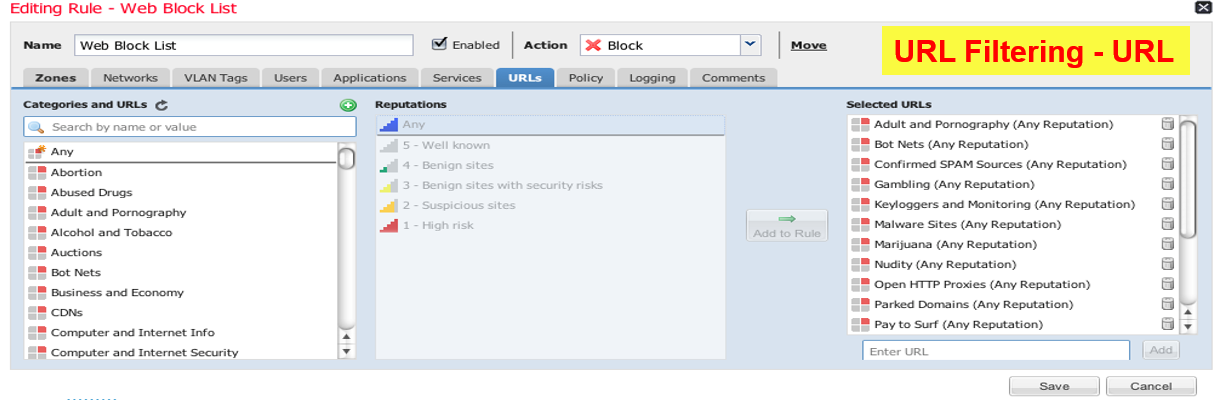

- URL - URL filtering. Filtrarea siteurilor nerelevante businessului companiei se poate face în funcție de utilizator și grupuri de utilizatori, pe categorii de conținut (pariuri, sports, porn, news etc – peste 80 de categorii), pe categorii de risc și pe reputație;

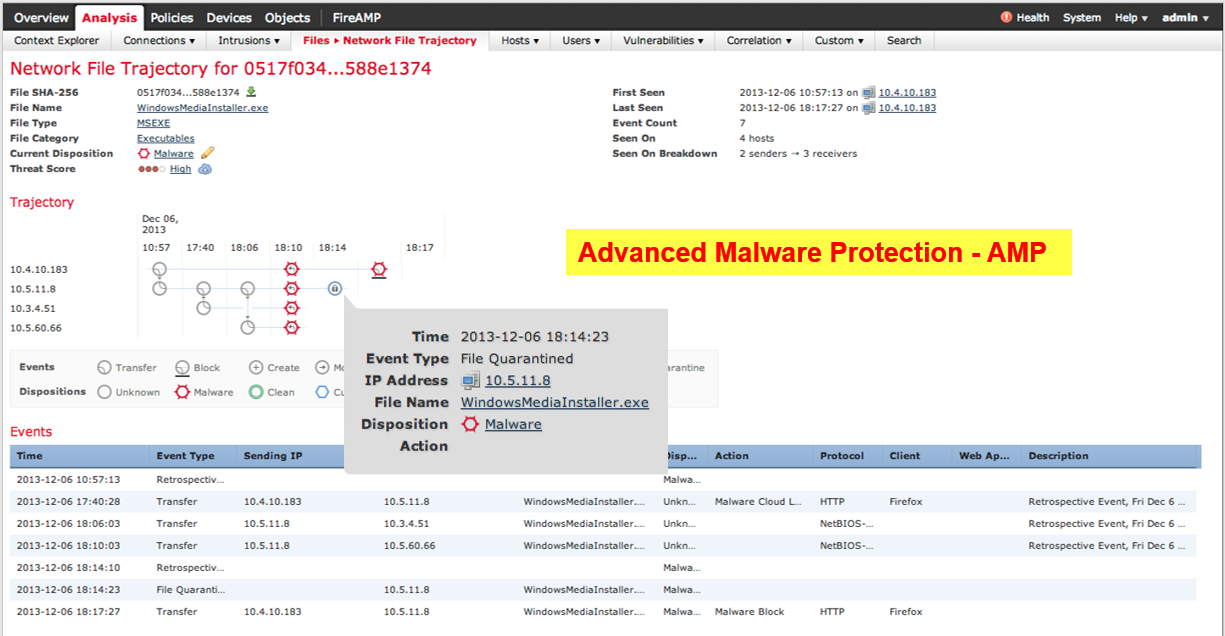

- AMP - Advanced Malware Protection. Analiză continuă a fișierelor ce tranzitează rețeua permițând o detectare și blocare rapidă a codurilor malițioase. In plus oferă vizibilitate a traiectoriei fișierelor în rețea pentru o retrospecție detaliată: pe unde a intrat, când, cum, ce a afectat, care este comportmentul etc;

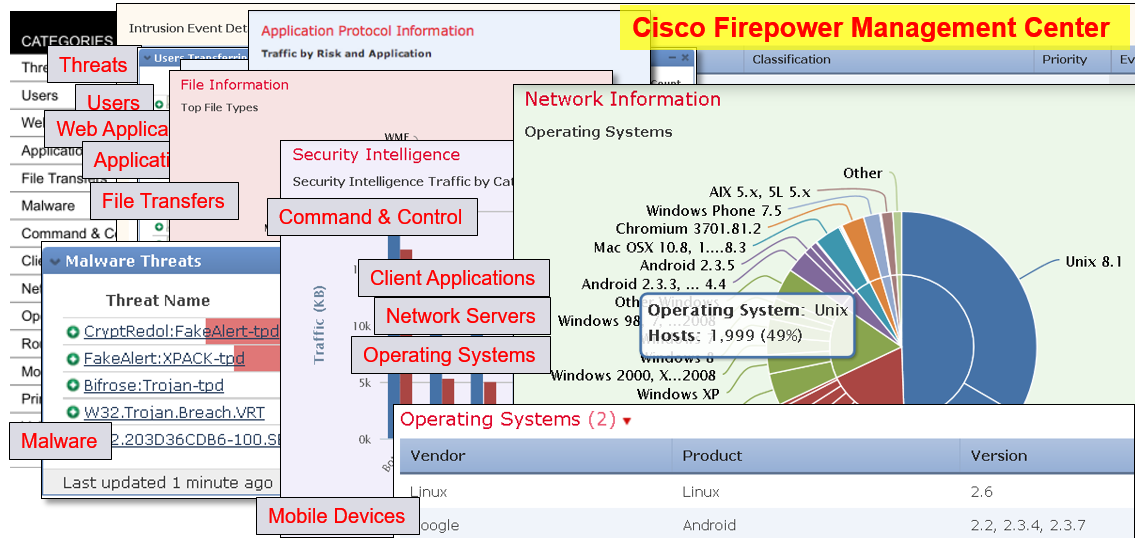

- Cisco Firepower Management Center (FMC) – aplicație de management centralizat pentru ASA5500 cu FirePower, ce se instalează pe o mașină virtuală cu VMware sau se poate folosi gratuit pentru PoV cel virtual din dCloud. FMC-ul oferă raportare detaliată și configurare granulară a politicilor de securitate - Pe timpul PoV-uli clientul are acces la FMC și poate genera în timp real orice raport iar la sfărșit se va genera raportul final al PoV-ului.

- Cât timp durează un PoV?

Aproximativ 2 săptămâni. Instalarea și configurarea ASA-ului și a FMC-ului în rețeaua clientului durează aproximativ 4 ore, dar trebuie lăsate 2 săptămâni să analizeze traficul, pentru a oferi la sfârșit rapoarte cât mai detaliate despre vulnerabilitățile de securitate şi traficul din rețea.

- Ce echipamente trebuie instalate și configurate?

Trebuie instalate şi configurate următoarele echipamente:

- în rețeaua clientului, un ASA5500 Threat Defense / FTD active;

- în rețeaua clientului sau remote, Firepower Management Center;

- Ce opțiuni de instalare am la Firepower Management Center?

Firepower Management Center se poate instala la alegere într-unul dintre aceste moduri:

- Local - în rețeaua clientului, pe un server cu VMware ESXi – resursele minime le găsiți în ghidul tehnic de mai jos;

- Remote: în infrastructura Cisco dCloud: aici

- Ce informaţii tehnice ar trebui să obțin de la client înainte de a face PoV-ul?

După ce ați obținut acordul clientului pentru a face PoV-ul, ar trebui să vă faceți planificarea PoV-ului:

- Obțineți de la client informații despre:

- IP-urile rețelei în care se face PoV-ul;

- IP-uri ce vor fi alocate PoV-ului (IP de managemet pentru ASA5500/FTD și eventual pentru FMC și VMware server dacă se instalează local);

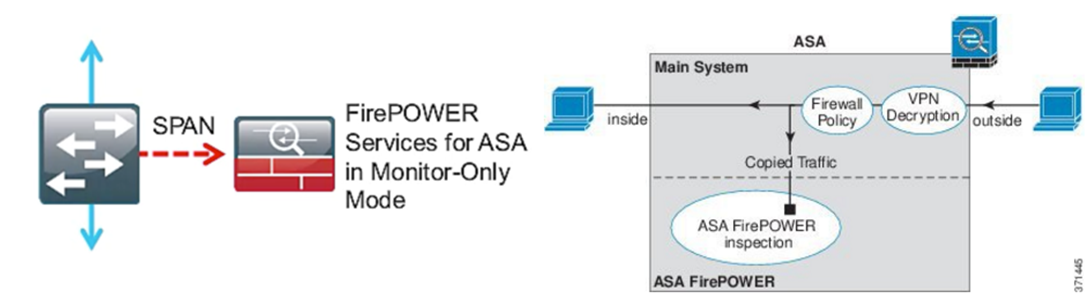

- Dacă are SPAN port (port mirroring) configurat pe switch-ul în care se vor conecta echipamentele pentru PoV – vezi figura 1 de mai jos. Dacă nu are, cereți modelul de switch și ajutați-l cu configurarea SPAN portului. Dacă nu se poate face SPAN se poate opta pentru metoda inline TAP în care firewallul este pus inline și in monitor mode – figura 2;

- Dacă există Active Directory implementat și se doreşte integrarea în PoV. Se recomandă integrarea cu AD-ul pentru rapoarte detaliate la nivel de utilizator.

- În funcție de informațiile primite, creați-vă planul de implementare;

- Dacă e nevoie, cereți clientului să deschidă porturile din firewall necesare comunicației între ASA5500 și dCloud/FMC remoted – detalii în ghidul tehnic de mai jos;

- Care sunt elementele cheie prezentate de un raport?

Următoarele rapoarte vor fi generate în urma PoV-ului:

- Network Risk Report;

- Advanced Malware Risk Report;

- Attack Risk Report;

În fiecare raport vor fi prezente următoarele capitole:

- Executive summary;

- Assessment results;

- Business risk of attacks;

- Recommendations;

Un exemplu de raport îl puteți găsi in ghidurile de mai jos.

- Pot testa soluția sau pot face un PoV intern la mine în companie pentru a mă familiariza cu soluția?

Da, oricând, contactați-ne pentru suport la adresa .

- Există un training tehnic pentru PoV?

Da, pentru a vă familiariza cu pașii de implemtare a PoV-ului, vă recomandăm:

- Urmarea trainingului virtual din dCloud: dCloud

- Urmarea trainingului de tip hands-on făcut la sediul ALEF Distribution RO – contactați-ne pentru a vedea când este planificat următorul training;

- Parcurgerea documentației tehnice și a video-tutorialelor de pe Cisco Communities:

https://communities.cisco.com/docs/DOC-65405

- Ce ne recomandați înaintea primului PoV?

- Executarea PoV-ului în cadrul companiei sau în laborator;

- Obținerea informațiilor despre rețeaua clientului și setarea firewalului (înainte de a ajunge la client). Verifcarea și testarea firewallului astfel încât să nu blocheze traficul clientului dacă se folosește metoda inline TAP;

- Executarea PoV-ului la client.

- Ce este dCloud?

dCloud este o platformă virtuală de testare și training, pusă la dispoziția partenerilor și clienților de către Cisco. Se pot testa toate tehnologiile Cisco și se pot face demo-uri la client, oricând și oriunde, fără a fi dependent de produsele hardware.

Pentru a accesa platfoma, este necesar să aveți un cont de Cisco (CCO) și să vă logați aici:

- Care sunt pașii de instalare pe scurt a ASA5500 și FMC pentru PoV?

ASA-ul din demo ALEF vine preinstalat cu softwareul unificat FTD 6.2.3. Managementul echipamentului pentru această versiune se face cu FMC.

Pașii în detaliu pentru PoV îi găsiți în ghidul tehnic de mai jos. Pașii pe scurt sunt aceștia:

- opţional, dacă nu avem FMC, instalăm FMC 6.2.3 pe un server cu VMware ESXi;

- se conectează ASA5506 la FMC;

- configurare ASA5506 din FMC pentru a monitoriza traficul;

- opţional, instalăm agentul pentru a aduce userii din AD în FMC și a genera rapoarte la nivel de utilizator;

- crearea de politici de securitate pe FMC pentru ASA5506;

- generarea rapoartelor de securitate PoV;

Software-ul necesar il puteti obține contactandu-ne la

Ghid PoV folosind FMC in dCloud : Descarca aici / Cisco Firepower Threat Defense 6.4

Ghid PoV FMC in infrastructura clientului: Descarca aici / FTD Basic POV Guide / Security Risk Report

- Unde pot găsi informaţii adiționale despre ASA5500 și PoV?

Aici:

- Cisco Firepower Next-Generation Firewalls datasheet:

- Deploying FirePower Management enter on ESXi:

https://www.cisco.com/c/en/us/td/docs/security/firepower/quick_start/vmware/fmcv/FMCv-quick/intro-virtual.html - Adding/Registering Devices to FirePower Management: http://www.cisco.com/c/en/us/support/docs/security/firesight-management-center/118596-configure-firesight-00.html

- FirePOWER Services for ASA PoV Best Practices:

https://communities.cisco.com/docs/DOC-55882 - POV Licensing:

https://communities.cisco.com/docs/DOC-55301 - Contactați PAM-ul dumneavoastră sau echipa Cisco ALEF la .