Kako Flowmon rješenje pomaže detektirati EXPETR/PETYA Wiper

U slučaju napada pri kojem su vaši podaci kriptirani, najjednostavnije rješenje je jednostavno povratiti podatke iz backupa kojeg, vjerujemo, radite na regularnoj bazi. Nema nikakvog smisla kontaktirati ucjenjivača ili platiti traženi iznos jer je tehnički nemoguće dekriptirati jednom kriptirane podatke. Razlog? Instalacijski ID ne sadrži informacije potrebne za povrat podataka odnosno ekstrakcija ključa za dekriptiranje koristeći privatni ključ nije moguća.

Internet sigurnosna zajednica je detektirala specifičan način ponašanja karakterističan za Petyu. Glavna komunikacija zaraženih sustava uvijek ide prema slijedećim IP adresama: 95.141.115.108, 185.165.29.78, 84.200.16.242, i 111.90.139.247. Upravo ova činjenica olakšava detekciju zaraženih sustava na mrežnom nivou.

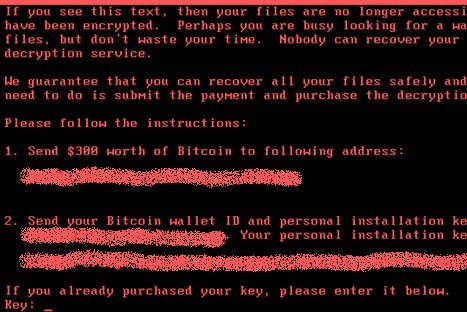

Prvi način je postavljanje alarma u Flowmon monitoring centru (FMC) gdje se definira alarm za navedene IP adrese. Koristimo slijedeći filter:

dst ip 95.141.115.108 or dst ip 185.165.29.78 or dst ip 84.200.16.242 or dst ip 111.90.139.247

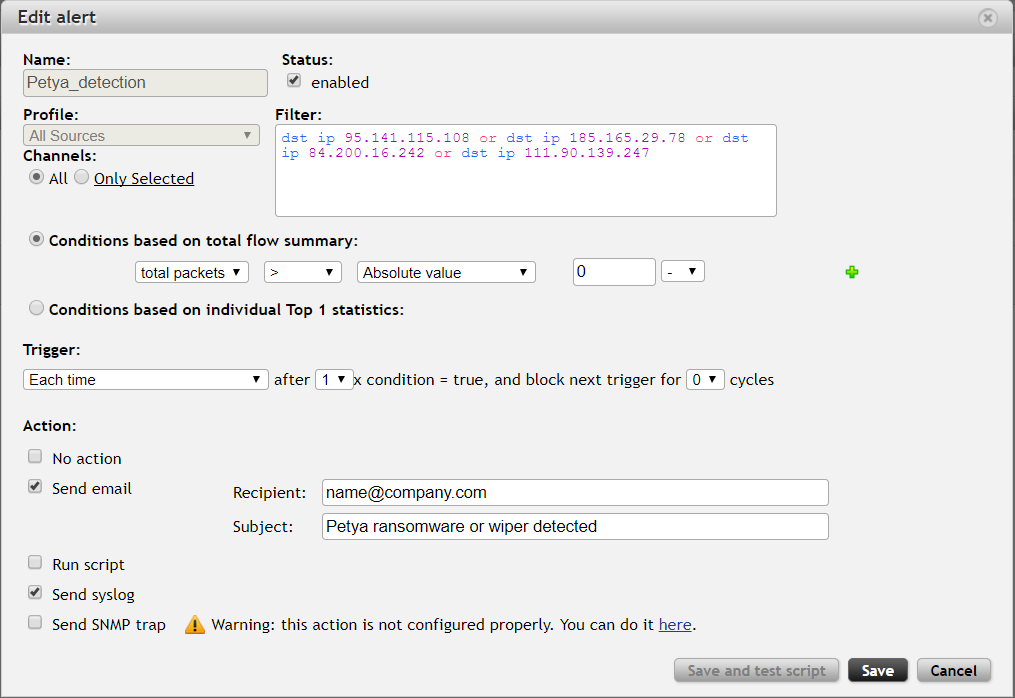

Drugi način je definiranje Custom behavior patterna unutar Flowmon ADS modula.

Postavite uzorak na slijedeći način: destination_ip_address = Tools.ip_to_int('95.141.115.108') OR destination_ip_address = Tools.ip_to_int('185.165.29.78') OR destination_ip_address = Tools.ip_to_int('84.200.16.242') OR destination_ip_address = Tools.ip_to_int('111.90.139.247')

I to je to!

Ukoliko želite, možete ovaj članak pogledati i na Flowmon YouTube kanalu

Za više detalja o Flowmon rješenjima molimo vas da nas kontaktirate.