Cum să securizezi accesul la WLC și AP-uri cu un server TACACS

În acest articol, am pregătit un ghid ce tratează securizarea accesului la WLC și AP-uri, folosindu-ne de un server TACACS+.

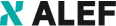

Vom lucra pe diagrama următoare:

Avem un server ISE versiunea 3.0.0.458 la adresa 172.20.16.100, un controler WiFi la adresa 172.20.16.103 cu software-ul 17.6.4 și o conexiune între ele ce nu reprezintă un interes în discuția noastră.

Scopul este ca accesul la managementul controlerului să fie autentificat și autorizat de serverul TACACS+, regăsit pe ISE. De remarcat că numărul dintre paranteze se va regăsi și pe imagine, arătând și ordinea acțiunilor.

Vom avea 17 pași.

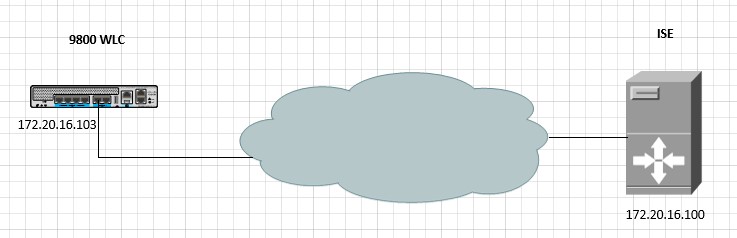

1. Vom configura serverul ISE TACACS pe controler. În pagina de controler accesăm meniul:

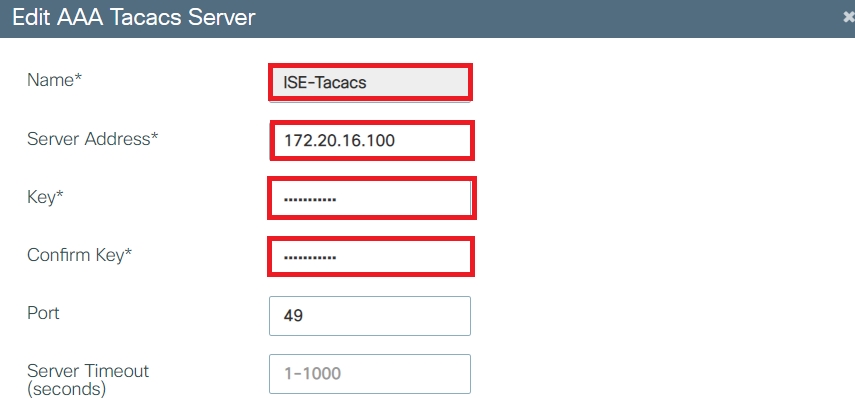

Configuration => Security => AAA => Server Groups => Servers și apăsăm butonul TACACS+ după care +Add pentru adăugarea serverului TACACS+

Name = numele ce-l vom da server-ului, ISE-Tacacs îi vom spune noi.

Server Address = adresa IPv4 a server-ului nostru ISE, adică 172.20.16.100

Key = reprezintă parola folosită pentru conexiunea dintre WLC și server-ul ISE. Aceeași parolă introdusă aici o vom pune și pe ISE. Celelalte câmpuri le lăsăm default.

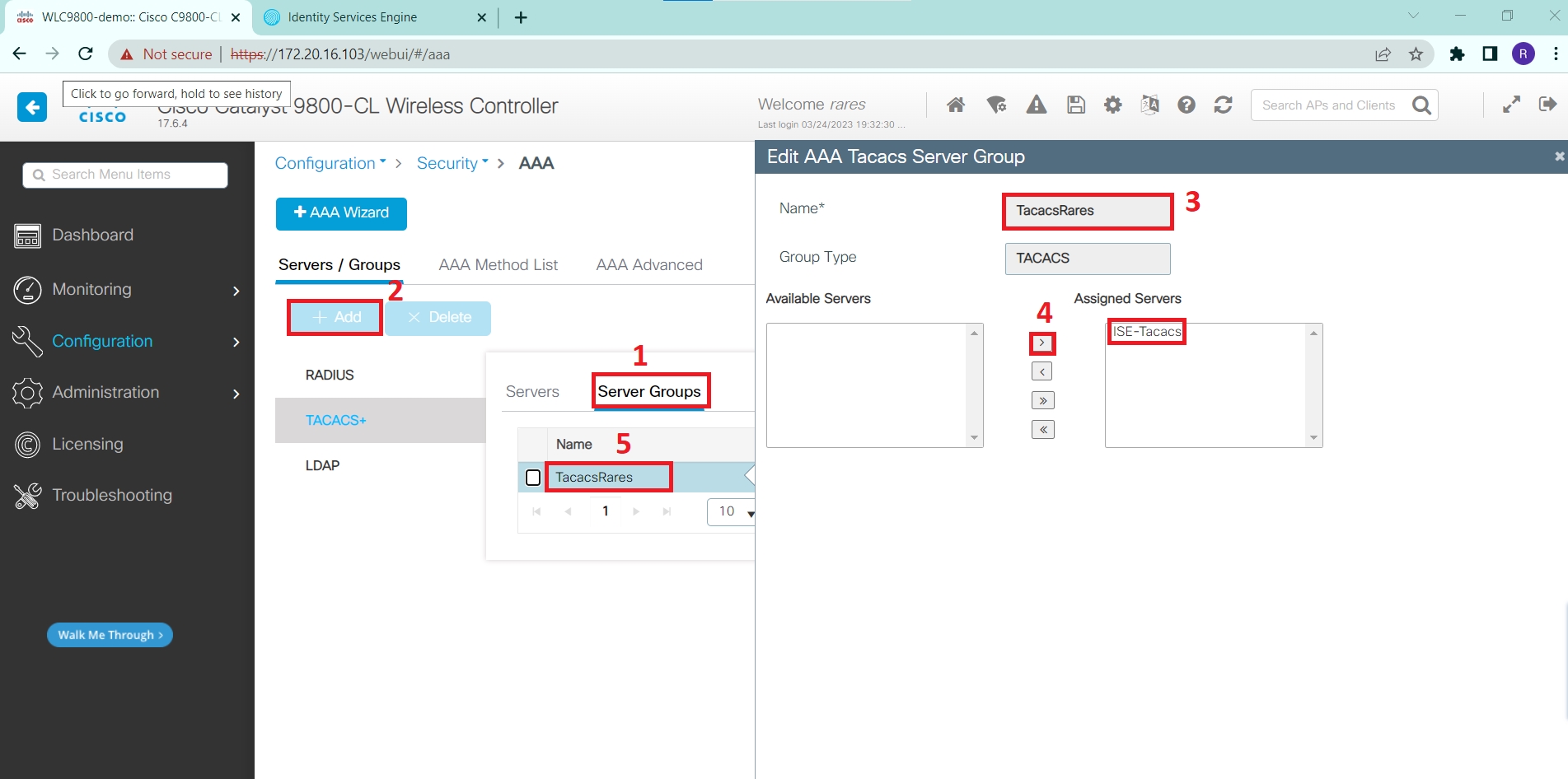

2. Serverul definit la punctul 1 trebuie să-l introducem într-un grup. Așa că vom crea un grup cu acest server. Mai departe în configurații vom folosi numele grupului. Dacă aveam mai multe servere de back-up, le puneam pe toate în același grup. Ne mutăm în Server Groups (1), apăsăm +Add (2). În fereastra ce apare dăm un nume grupului (TacacsRares) și mutăm server-ul de la Available Servers la Assigned Servers, apăsând pe săgeata (4). După salvare vom vedea grupul ca la (5).

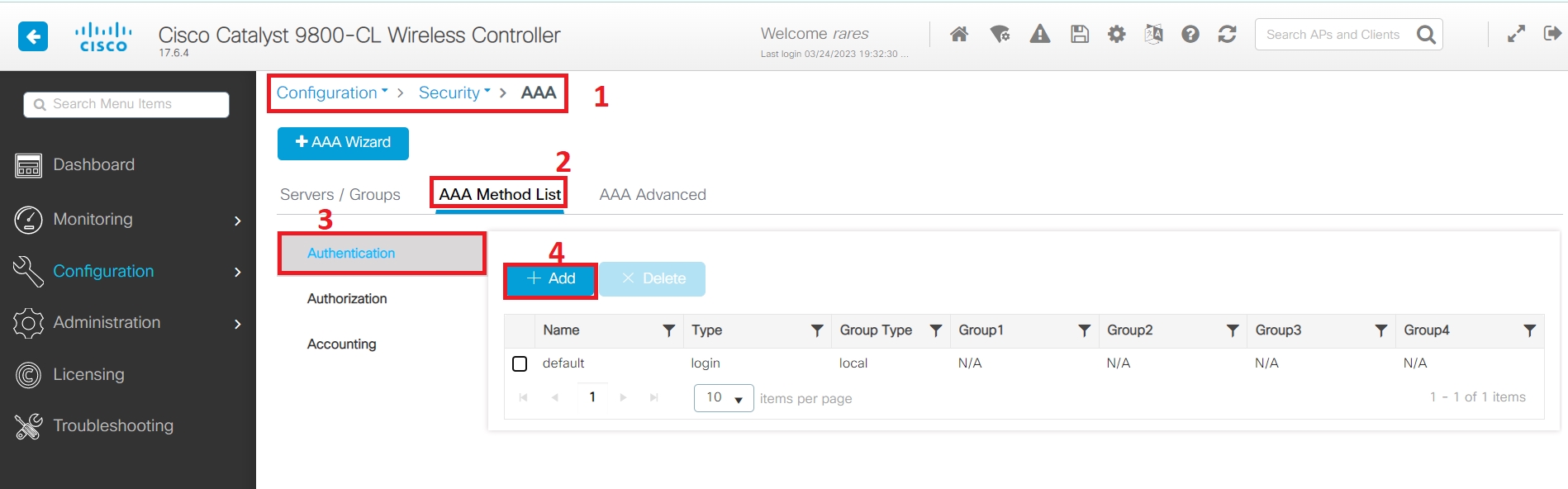

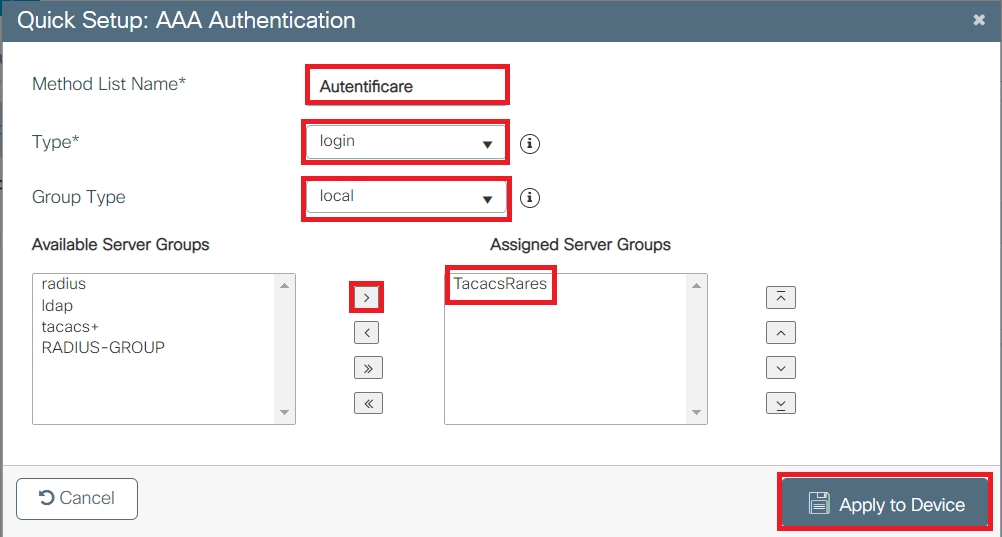

3. Vom crea metoda de autentificare TACACS+. Tot în meniul Configuration => Security => AAA => mergem la AAA Method List (2) și alegem Authentication (3) după care +Add (4).

Completăm:

Method List Name: Autentificare

Type: login

Group Type: local

Mutăm server TacacsRares la Assigned Server Groups cu ajutorul semnului de mai mare. Salvăm cu Apply to Device.

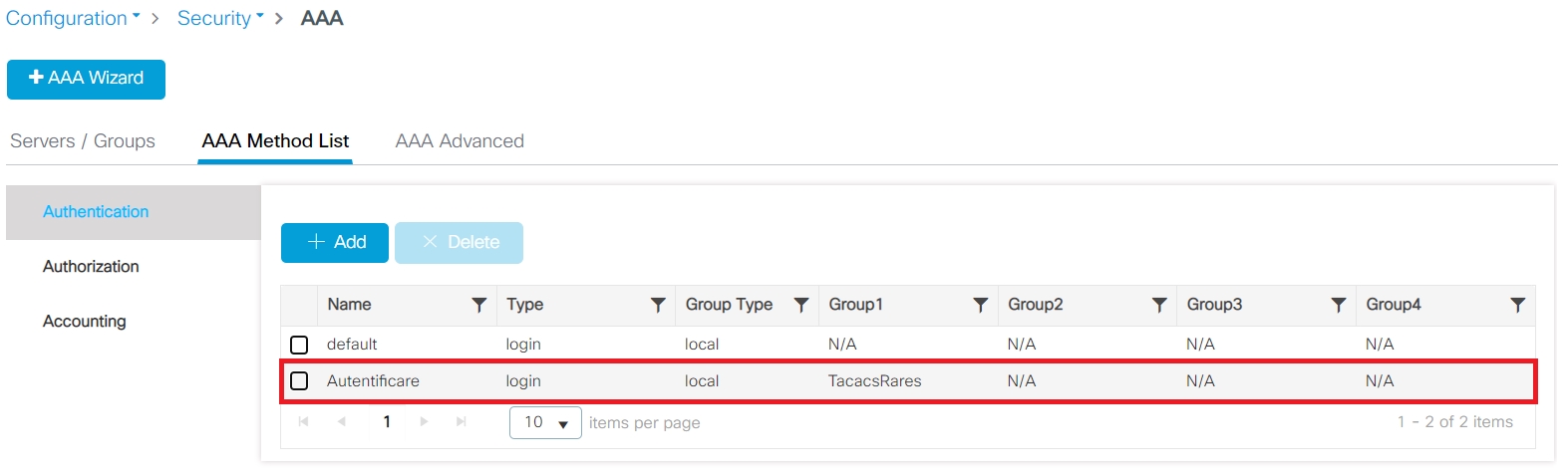

Autentificarea va arăta ca mai jos.

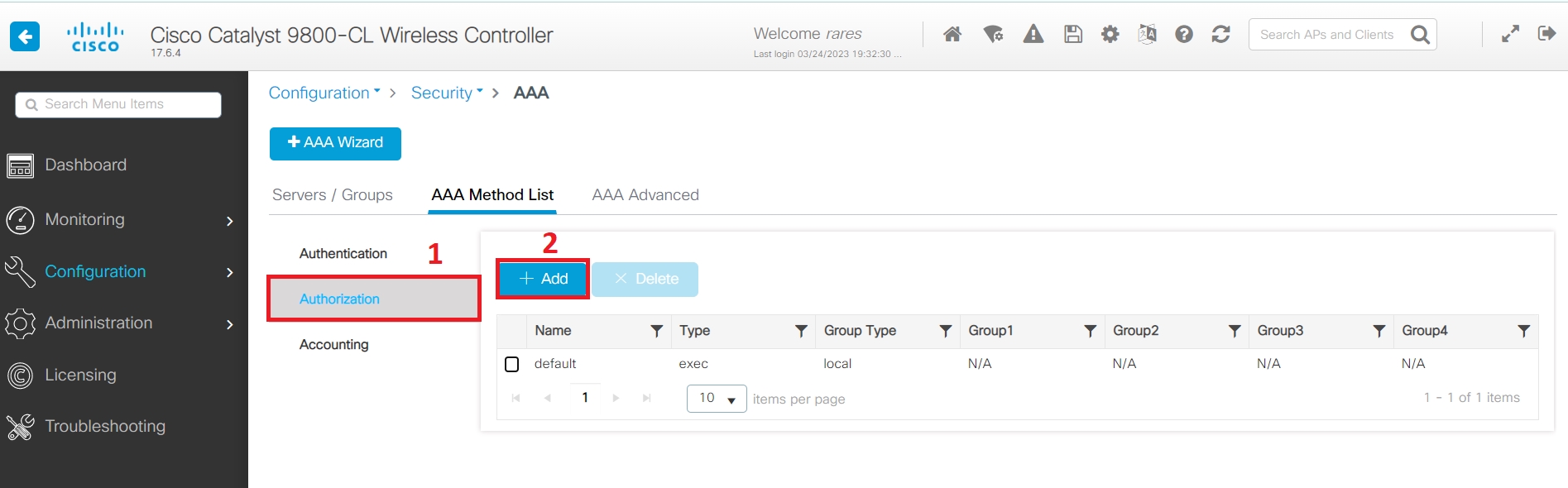

4. Creăm lista de autorizare TACACS+. Ne mutăm la meniul Authorization și apăsăm butonul +Add

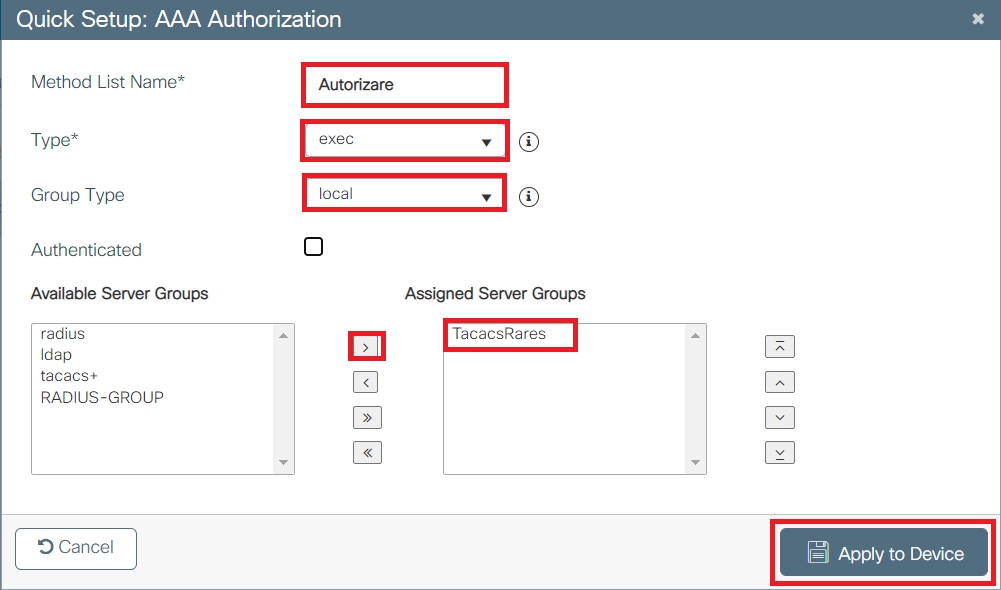

Completăm:

Method List Name: Autorizare

Type: exec

Group Type: local

Mutăm serverul TacacsRares la Assigned Server Groups cu ajutorul semnului de mai mare. Și salvăm cu Apply to Device.

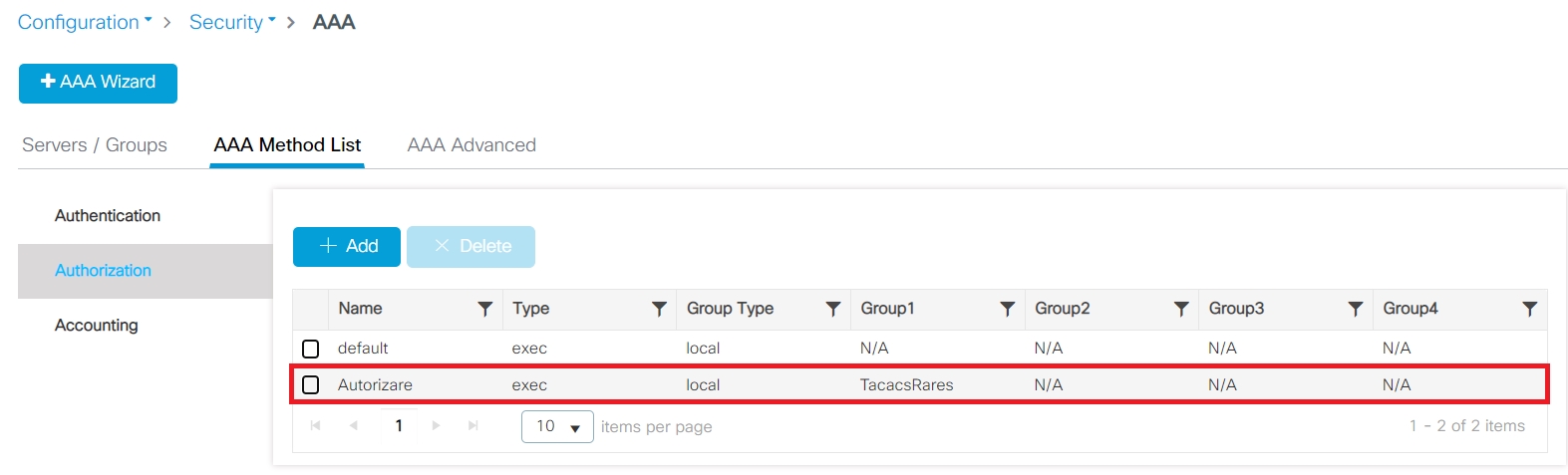

Autorizarea va arăta ca mai jos

5. Punem autentificarea pe HTTP

În meniul Administration => Command Line Interface selectăm Configure. Introducem comenzile ce fac referire la Autentificare și Autorizare, create mai sus.

ip http authentication aaa login-authentication Autentificare

ip http authentication aaa exec-authorization Autorizare

Rulăm cele două comenzi cu Run Command. Ai grijă cum introduci comenzile deoarece tasta Tab de autocompletare nu merge. Denumirea autentificării și a autorizării trebuie scrise cu litere mici și mari, exact cum au fost definite.

Dacă ai introdus comenzile corect, va fi afișat mesajul de mai jos:

6. Dacă dorim să punem condiția de autentificare și autorizare pe SSH/Telnet, mai introducem comenzile cum am făcut la puctul 5. Comenzile sunt:

line vty 0 4

login authentication Autentificare

authorization exec Autorizare

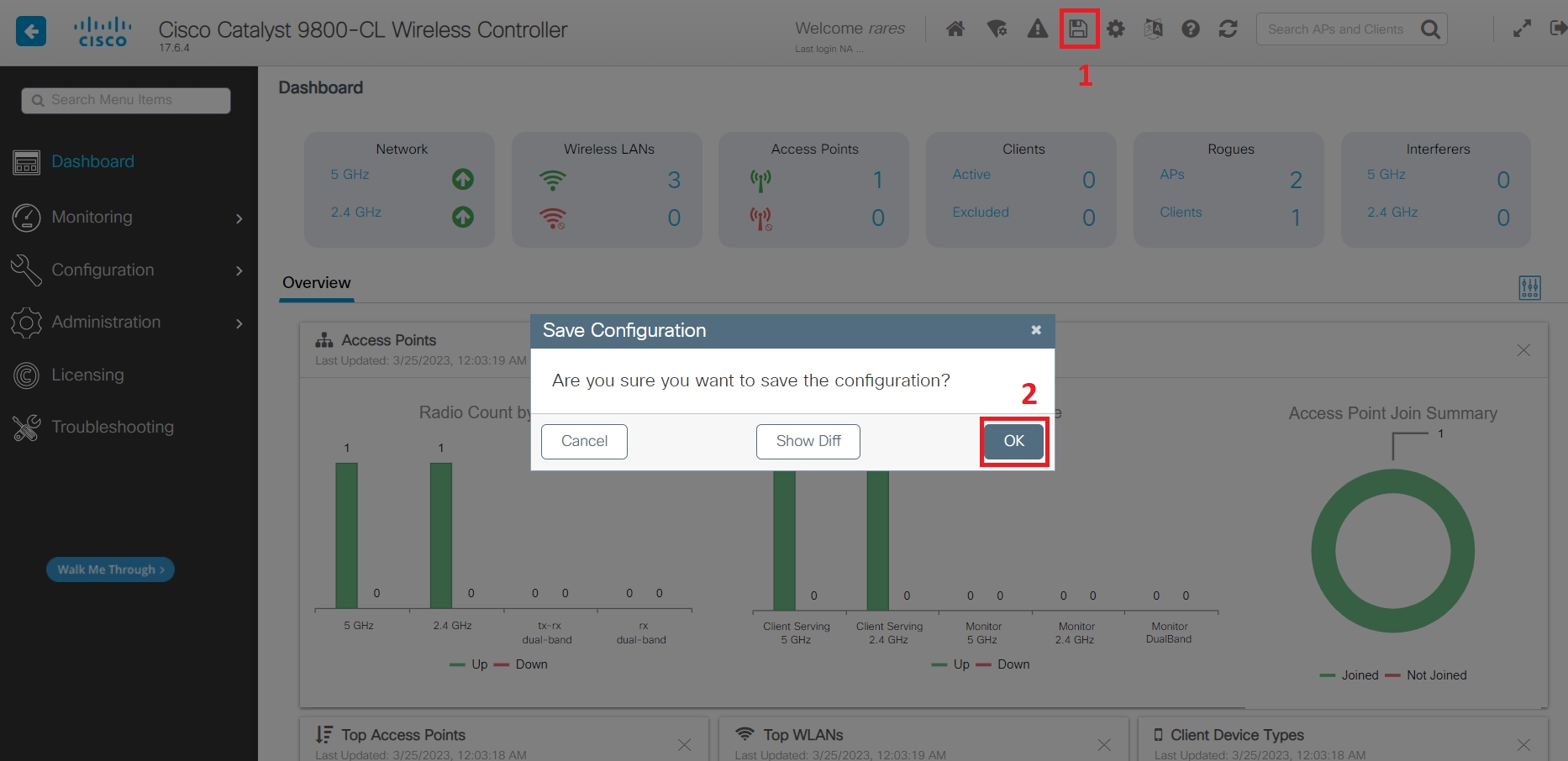

7. Salvăm configul

8. Trecem la configurarea lui ISE. Pentru ca WLC să acceseze ISE va trebui să adăugăm WLC în ISE în network access device. Vom crea un username și o parolă ce o vom folosi la accesul în WLC. Vom face un profil TACACS+ și o politică de Device Admin ce o vom lega de grupul de useri Device Admin. Le luăm pe rând.

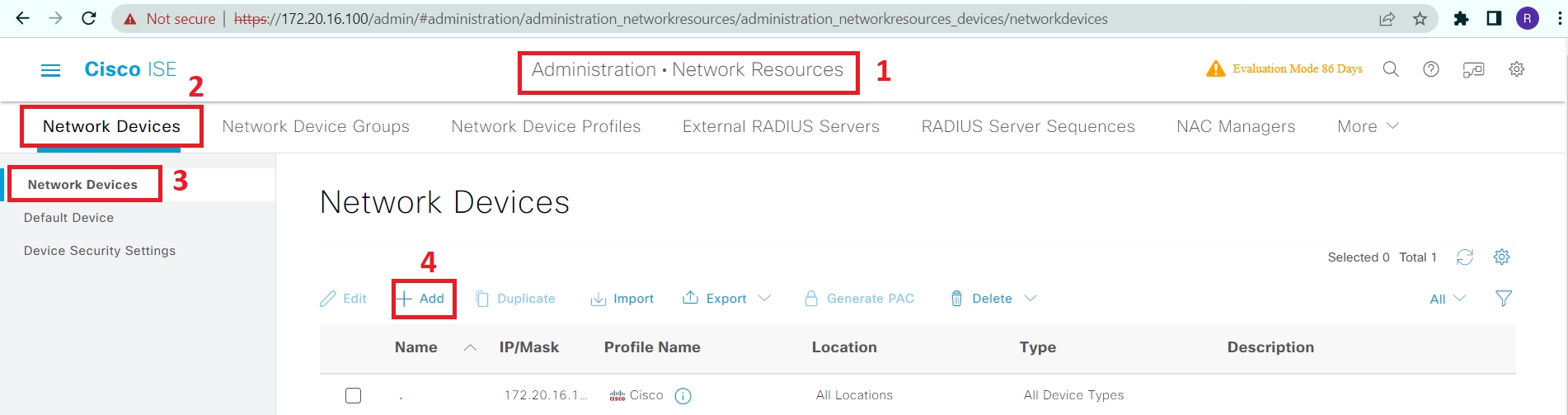

9. Adăugăm WLC-ul în ISE. Conectați în ISE, mergem în meniul Administration => Network Resources => Network Devices => +Add

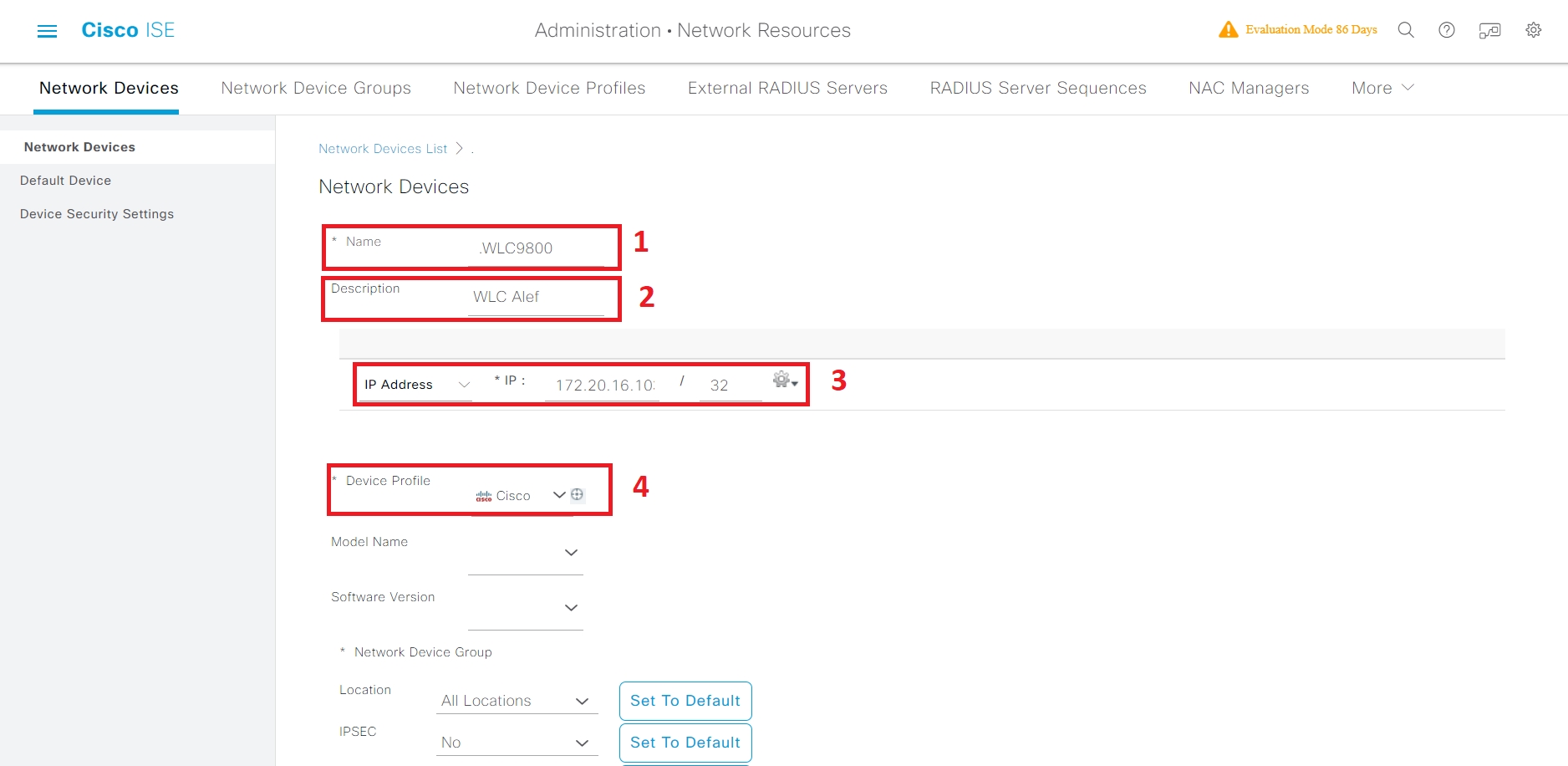

Name = WLC9800

Description = WLC Alef

IP Address = 172.20.16.103 /32

Device Profile = Cisco

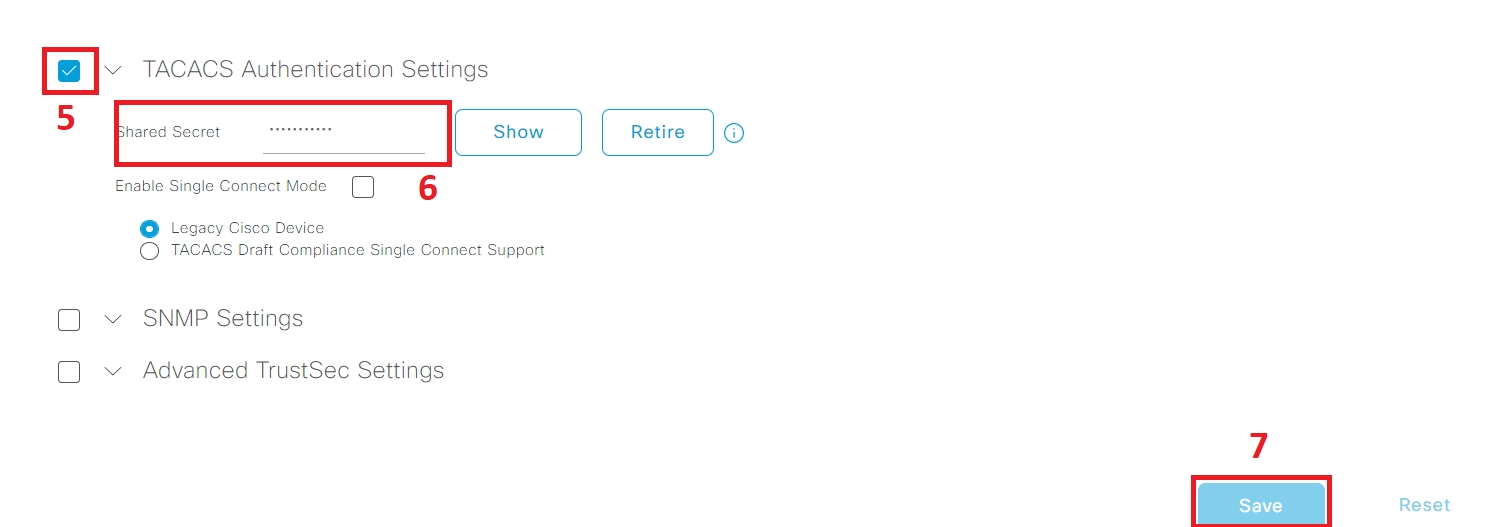

TACACS Authentication Settings = trebuie bifat

Shared Secret = Punem aceeași parolă ce a fost pusă la pct.1 la Key

La (3) este pus IP-ul WLC-ului adică: 172.20.16.103, doar că nu este vizibil integral în imagine. Celelalte valori rămân cum sunt, nu le modificăm.

Apăsăm Save.

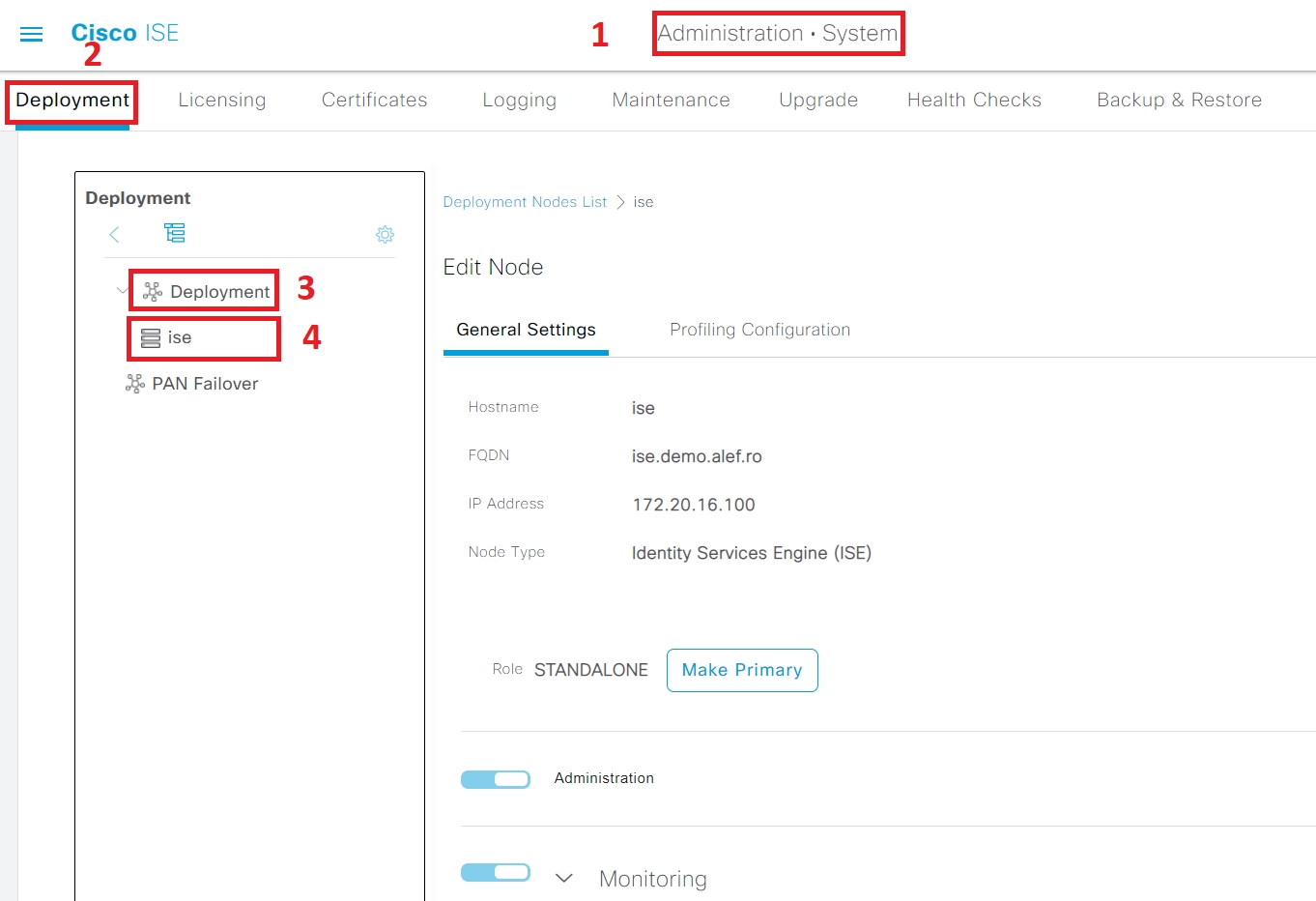

10. Verificăm dacă avem pornită opțiunea de Device Admin pe instanța de ISE. Mergem în meniul:

Administration => System = > Deployment => Deployment => alegem server-ul ISE, în cazul meu se cheamă tot ISE (4).

Mergem în jos la General Settings, până găsim Enable Device Admin Service. Dacă nu este deja bifat, trebuie bifat default. Apoi Save.

11. Creăm o comandă TACACS+ în care vom permite toate comenzile. La acest pas putem limita comenzile pe care le va putea da respectivul utilizator: Work Center => Device Administration => Policy Elements => Results => TACACS Commands Sets => +Add

Name = PermiteOrice (1)

Bifăm Permit any command that is not listed below (2)

După care salvăm (3).

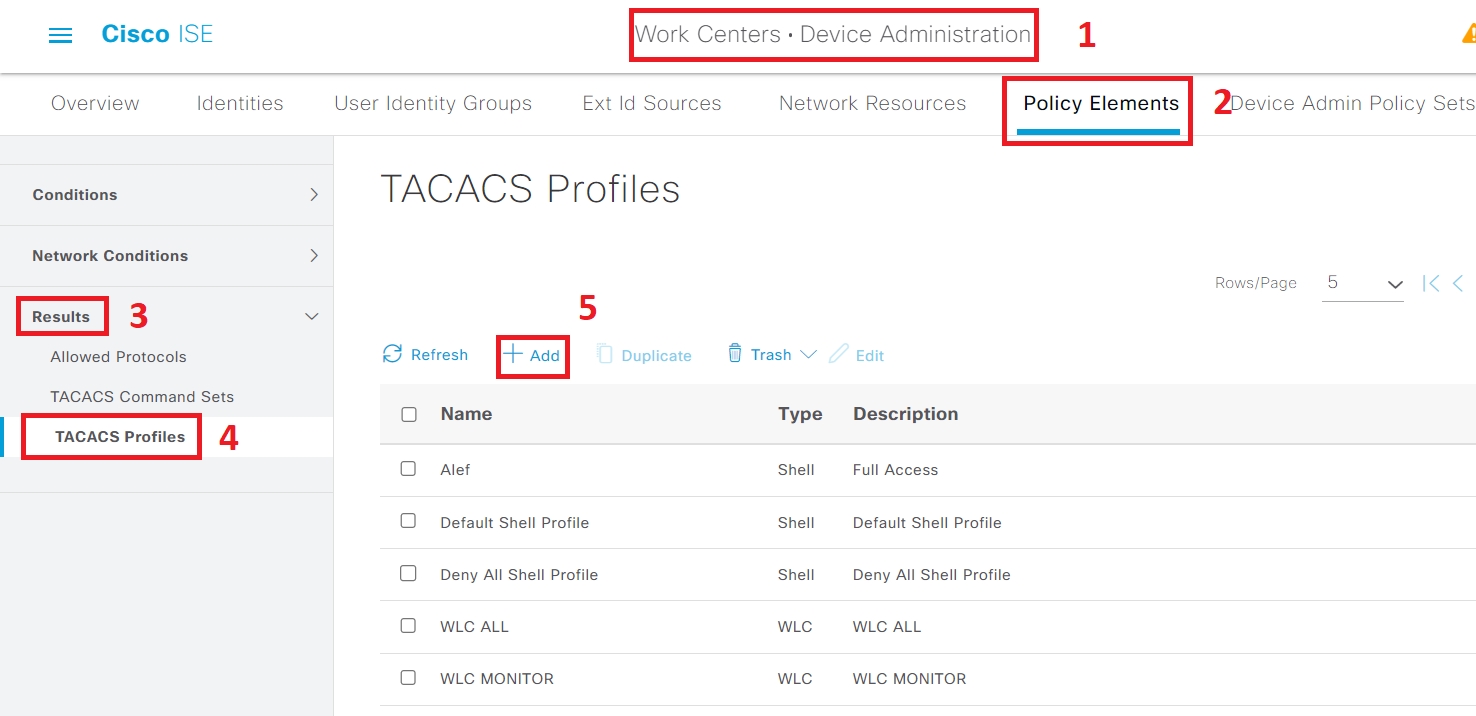

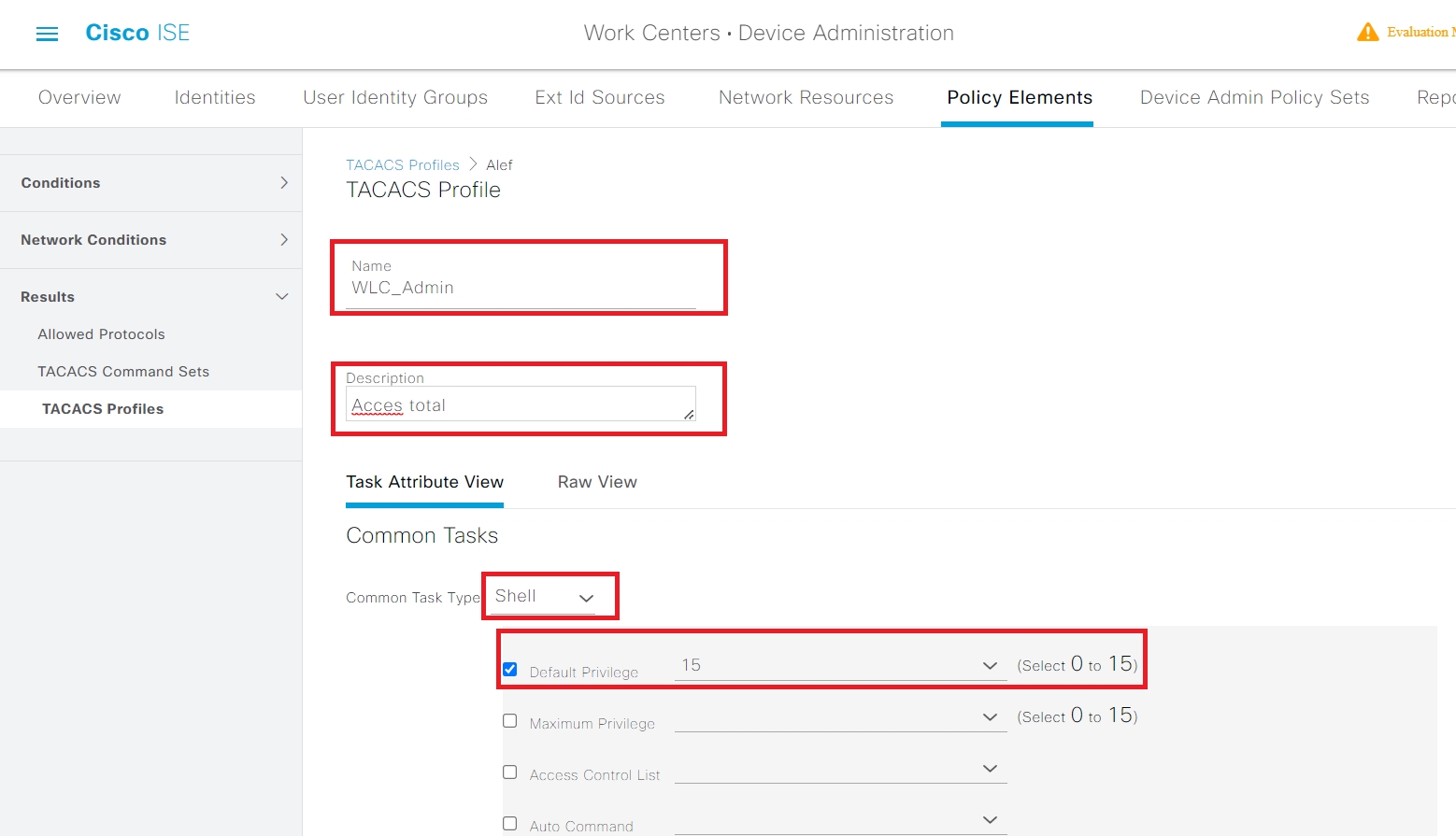

12. Creăm un profil ce are “privilege level” = 15. Meniul Work Center => Device Administration => Policy Elements => Results => TACACS Profiles => +Add

Name = WLC_Admin

Description = o descriere

Common Task Type = Shell

Default Privilege = 15

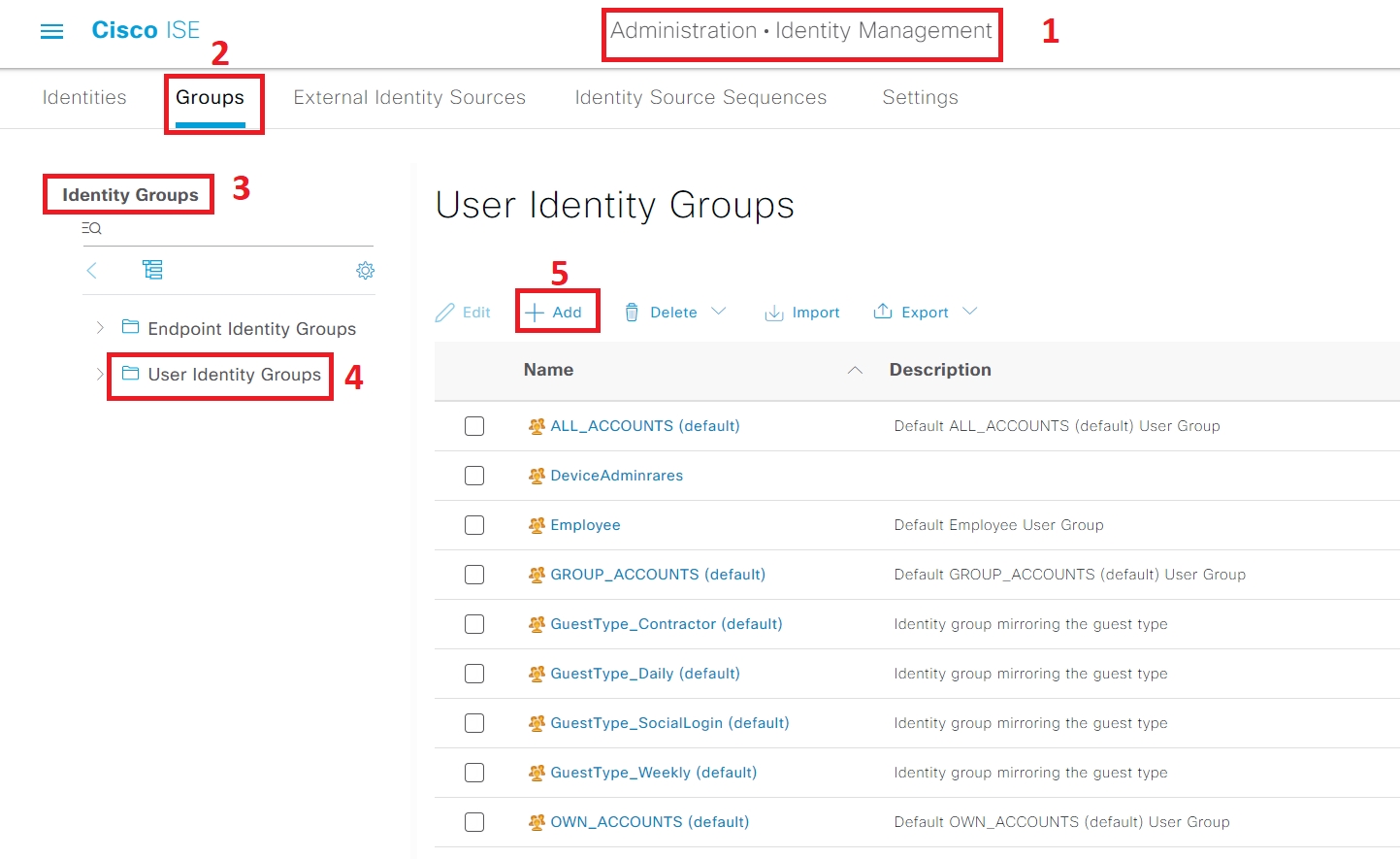

13. Creare de DeviceAdmin user identity group în meniul:

Administration => Identity Management => Groups => Identity Groups => User Identity Groups => +Add

Name = DeviceAdmin

Apoi Submit.

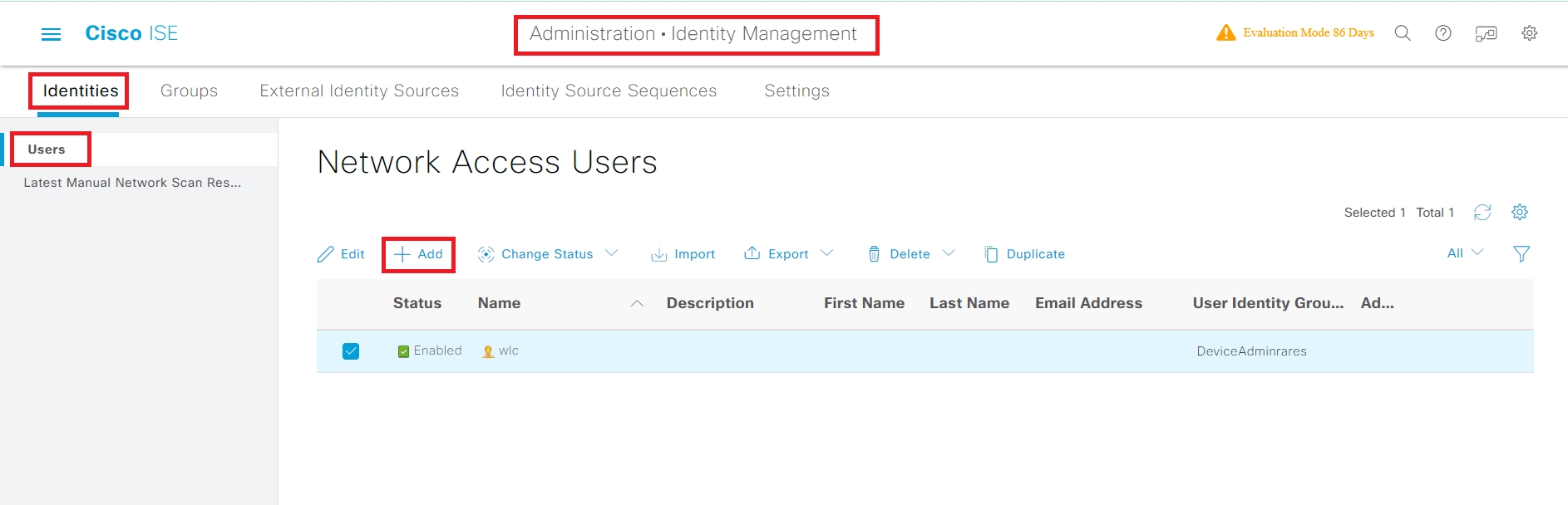

14. Creăm un user admin.

Administration => Identity Management => Identities => Users => +Add

Name = wlc-admin (1)

Password Type = Internal Users (2)

Login Password = Parola de Login (3)

Enable Password = Parola de Enable (3)

Device Admin (4), apoi Save (5).

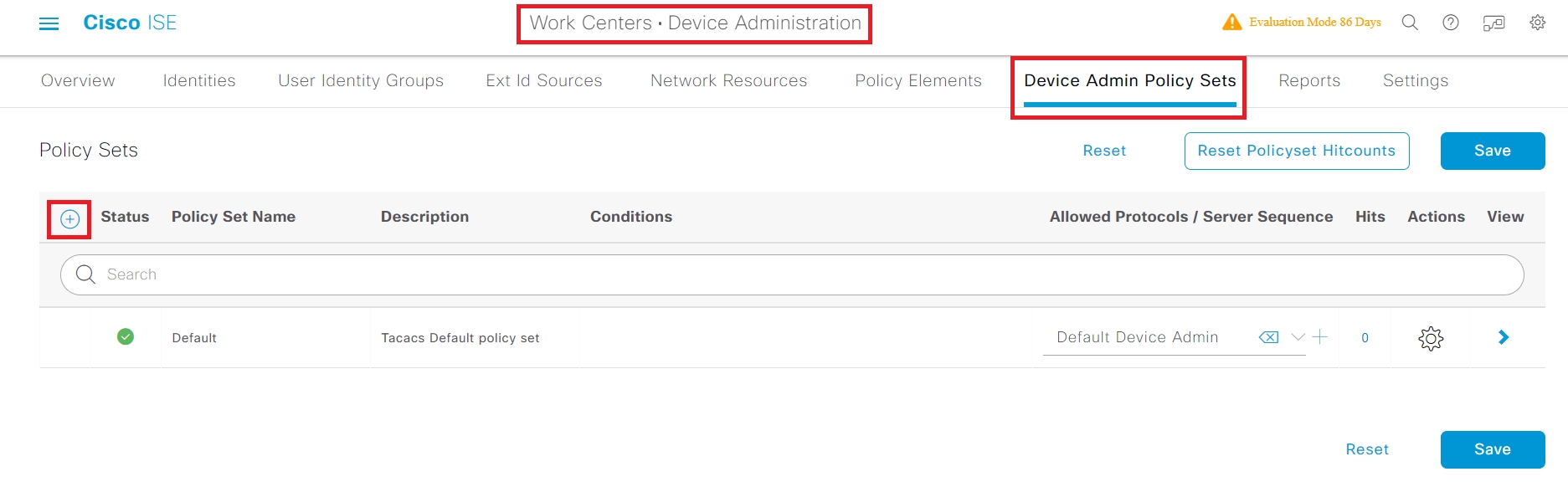

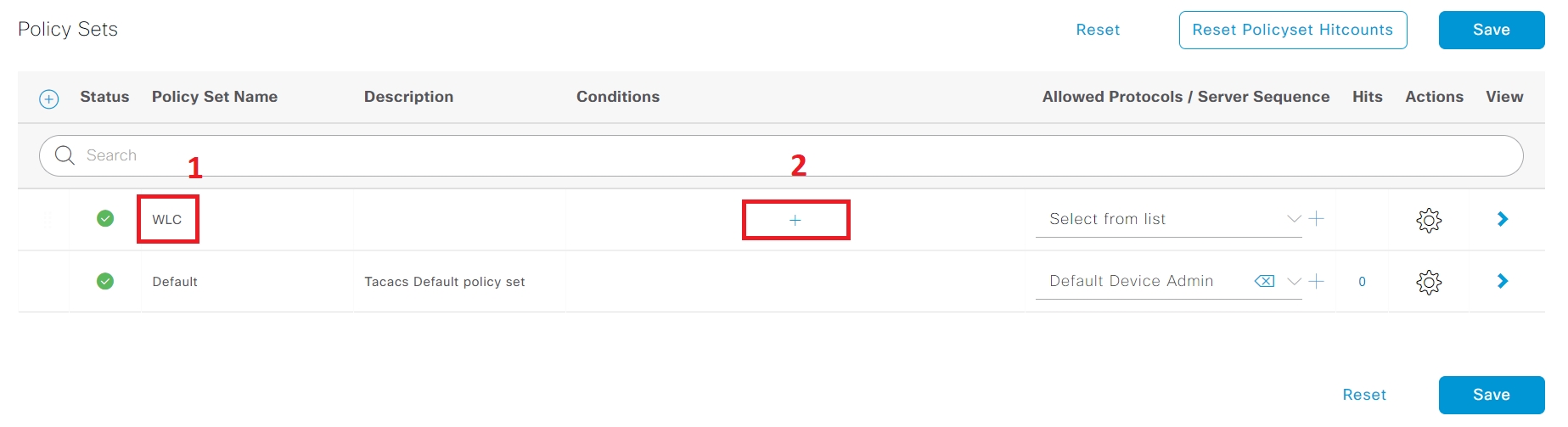

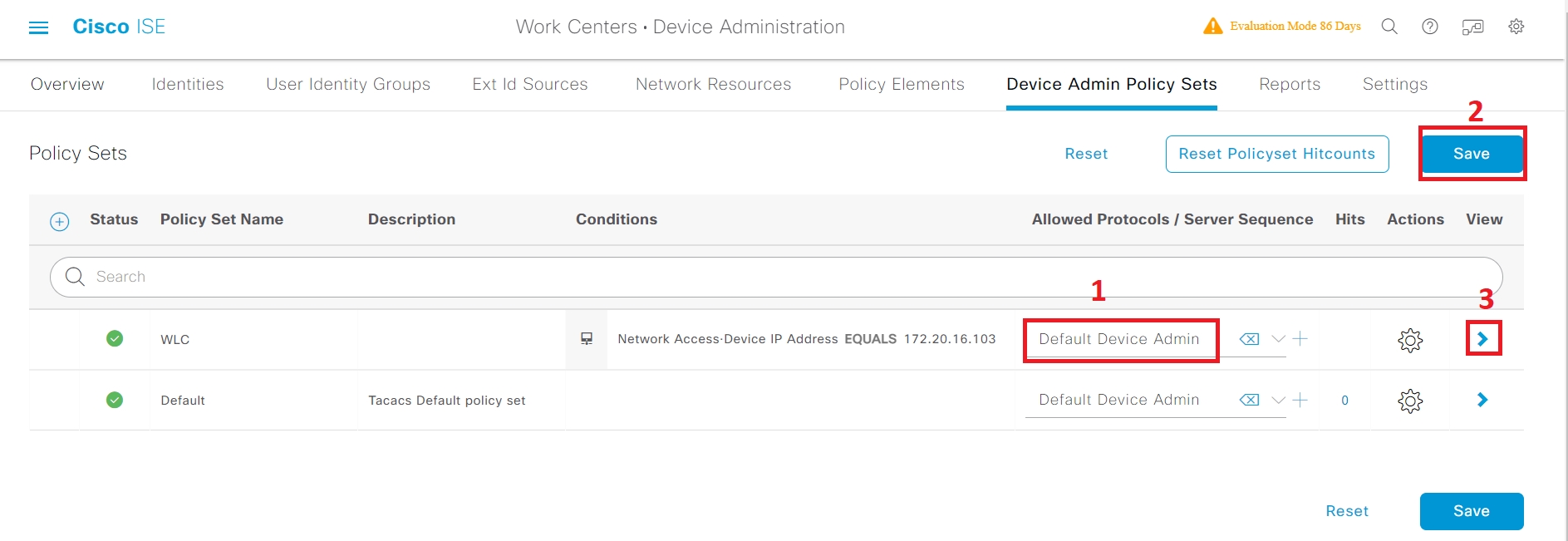

15. Creăm Policy Set

Work Centers => Device Administration => Device Admin Policy Sets => apăsăm semnul plus.

Policy Set Name = WLC (1)

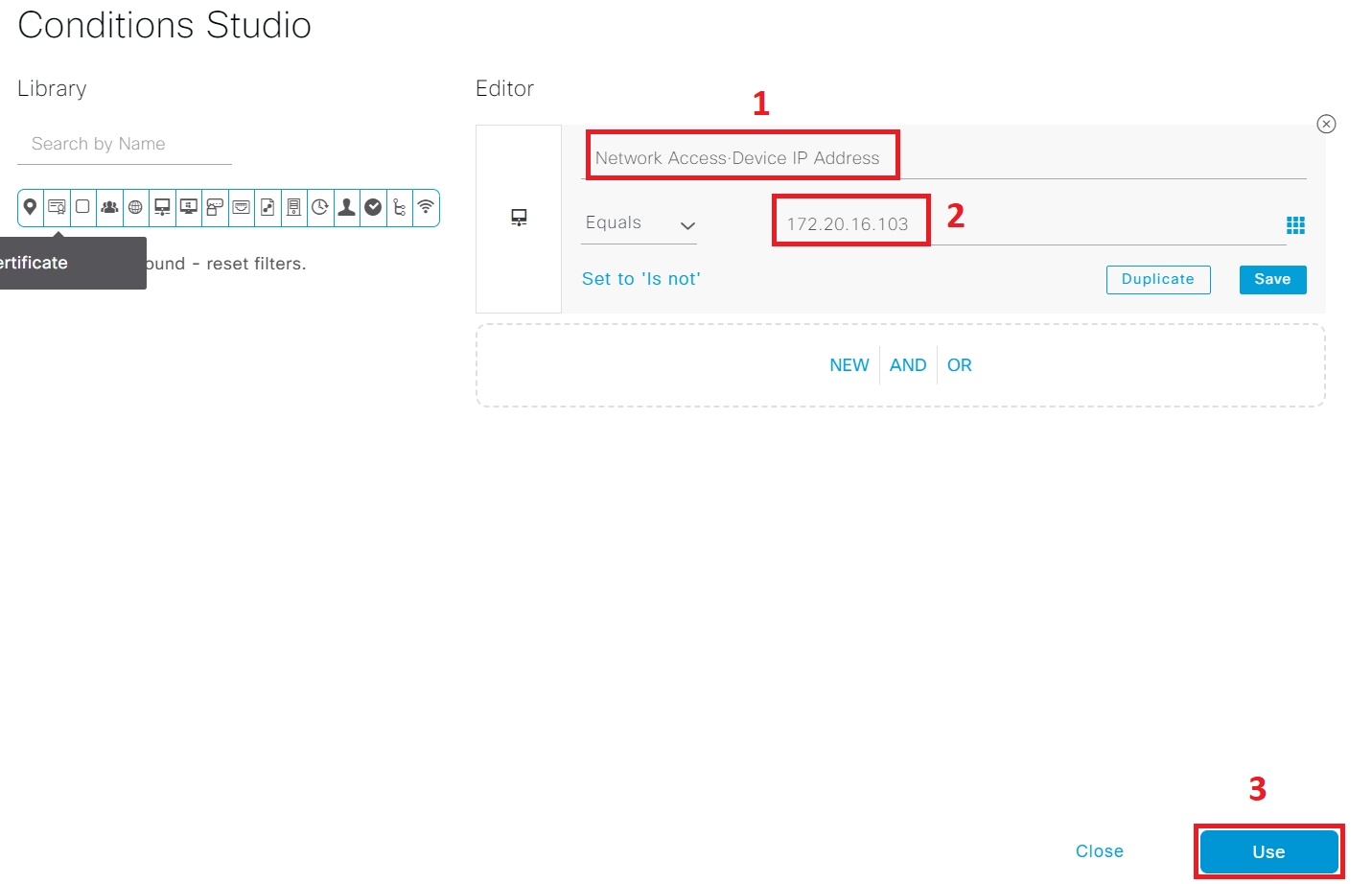

Conditions = apăsăm semnul + și ne apare o pagină nouă denumită Conditions Studio. (2)

Network Access Device IP Address (1) = 172.20.16.103

Salvăm cu butonul din dreapta jos: USE

Default Device Admin (1)

Apoi Save (2).

După continuăm cu crearea autorizației. Apăsăm semnul de mai mare (3) și continuăm cu punctul 16.

16. Mergem la Authorization Policy (1) în imaginea de mai jos pentru a crea politica de autorizare. Apăsăm semnul +.

Rule Name = 9800 admin (1)

Conditions = InternalUser-Name equals wlc-admin (2)

Command Sets = Permit Orice (3)

Shell Profiles = WLC_Admin (4)

Save (5)

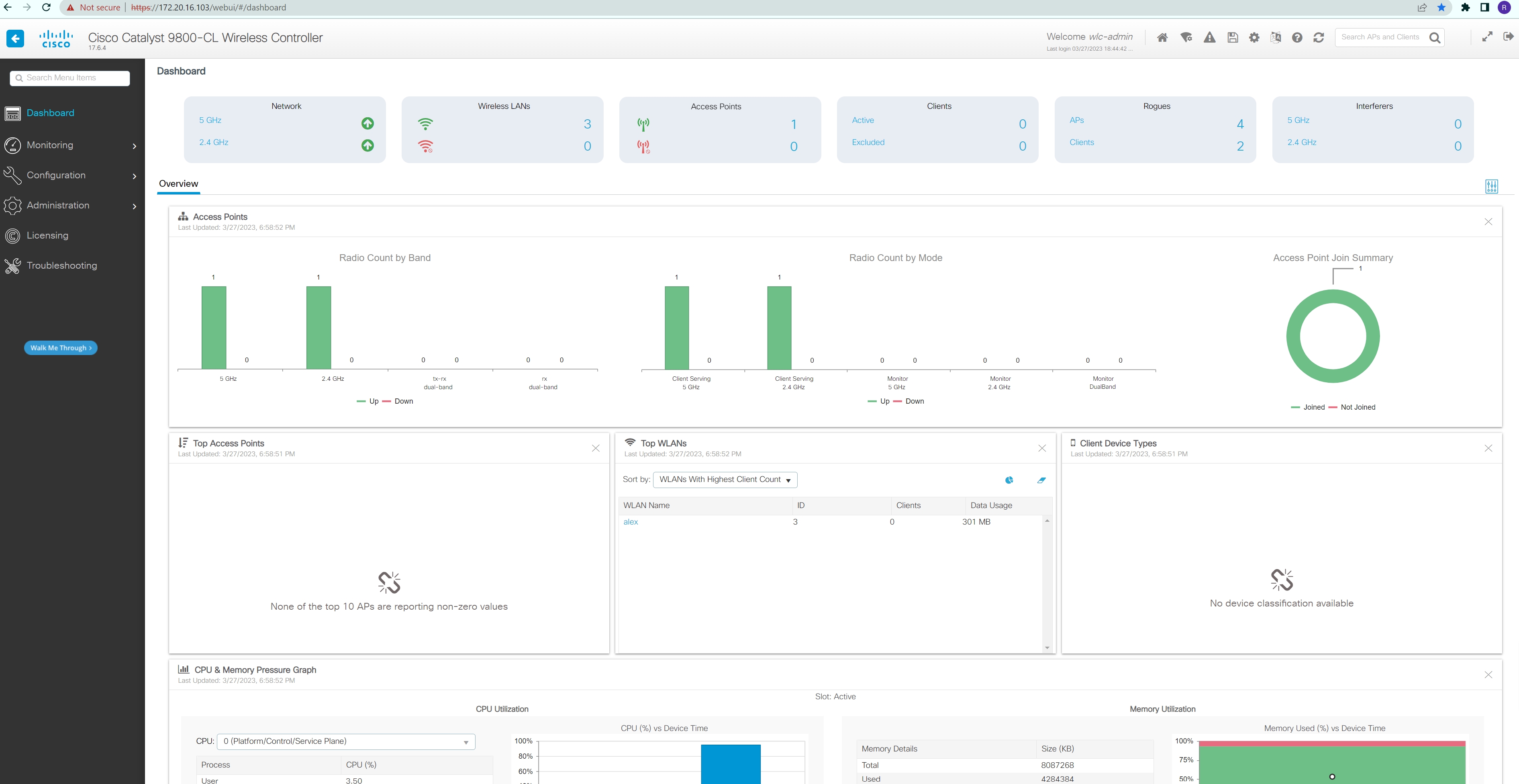

17. Verificăm accesul HTTPS către WLC9800 accesând adresa:

Folosim user-ul și parola setate la pasul 14 adică user-ul „wlc-admin”

Accesul în WLC este acceptat.

În meniul Operations => TACACS => Live Logs => vedem faptul că am fost autorizați să accesăm WLC-ul.