Az alábbi posztot lehetne úgy is kezdeni, ahogy azt a filmekben szokás: Igaz történeten alapul. Az utóbbi időben megszaporodtak az olyan megkeresések, amik egyszerűen kivédhetők lettek volna, ha a felhasználókat védjük Multi-Factor Authentication-nel (MFA).

Felhasználók védelme Azure MFA-val

A történet lényege a következő: egy hét alatt három olyan megkeresést kaptam, ahol megtörték egy vállalat Azure AD-s felhasználóját és a nevében egy ismeretlen bankkártyával elindítottak egy Pay-as-you-go Azure előfizetést, ami önmagában még semmilyen költséget nem rejt csak akkor, amikor pár régióba elindítottak különböző szolgáltatásokat. Ehhez a tevékenységhez semmilyen speciális jogosultsággal nem kell rendelkeznünk, bármelyik felhasználó meg tudja csinálni. Íme a bizonyíték:

A megtört user ellátogat az Azure Portal-ra és a következő látvány fogadja:

A portálos szafari nem érdekli, talán majd később megnézi mit is tud csinálni az Azure Portalon, így célirányosan megy az előfizetésekbe és mivel nincs egy előfizetésen se jogosultsága (vagy Management Group-on), ezért ő nem lát semmit, ahogy az a képen is látszik.

Miután egy előfizetéshez sincs jogosultsága furfangos módon úgy gondolja, hogy akkor indít magának egy PAYG (Pay-as-you-go) előfizetést, amit ugye minden speciális jogosultság nélkül meg is tehet.

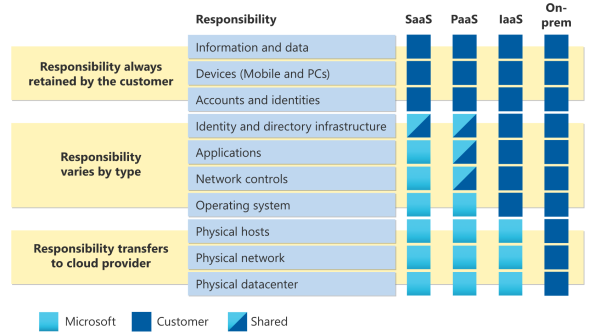

A felhalmazott Azure fogyasztást természetesen ki kell fizetni, mert ugye ha nagyító alá vesszük a Shared Responsibility modellt, akkor világosan látszik, hogy a felhasználók védelme nem a szolgáltató felelőssége, hanem az ügyfélé.

Ennél a pontnál azért biztosan megfogalmazódik mindenkiben a kérdés, hogy mit is lehet alkalmazni annak érdekében, hogy az én cégemet ne érje ilyen kellemetlenség?

2023-ban ahol a felhasználó akkora támadási felületnek van kitéve tekintve, hogy rengeteg különböző alkalmazást használnak, bárhonnan dolgozhatnak stb… szinte öngyilkosság MFA (Multi-Factor Authentication) nélkül létezni, arról nem is beszélve, amikor a Global Admin jogosultsággal rendelkező fiók sincs védve MFA-vel, ez a non-plus ultra. : )

Szerencsére az Azure AD már a Free Tier-es SKU-ja mellé is engedélyezi az MFA használatát és ha már egy ilyen jó szolgáltatást kvázi ingyenesen ad a szolgáltató, azt illik is használni.

Hol lehet bekapcsolni?

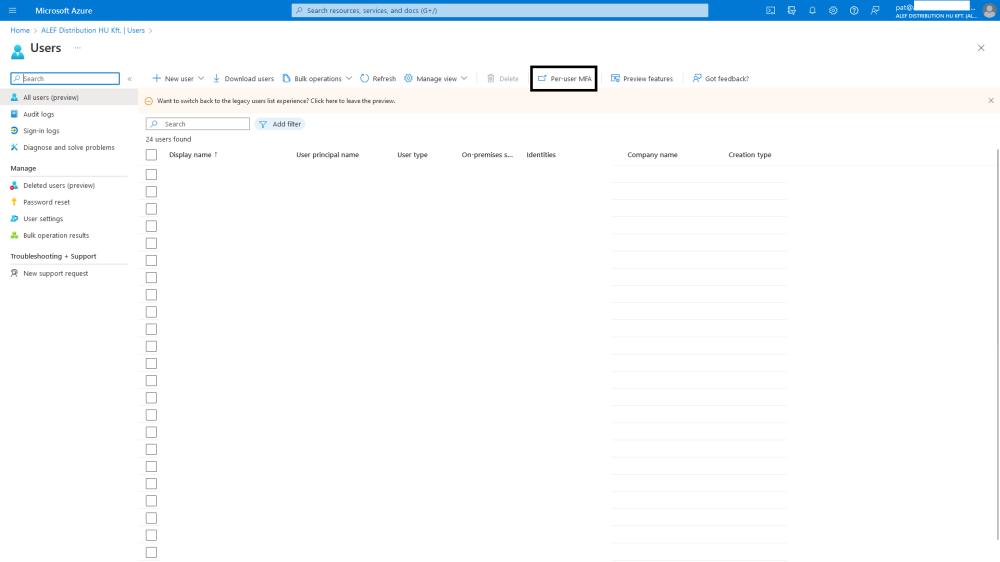

Egy megfelelő jogosultsággal (pld.: Global Administrator) fiókkal kell belépni az aad.portal.azure.com-ra, majd a bal oldali menüsávban ki kell választani a Felhasználókat.

Ezt követően kattintsunk a fenti menüsávon a Per-user MFA opcióra.

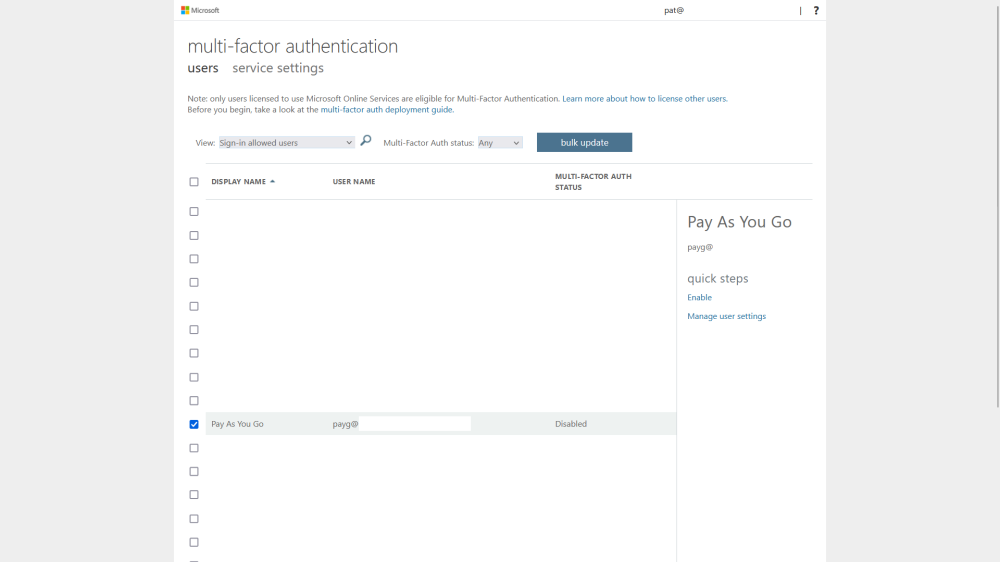

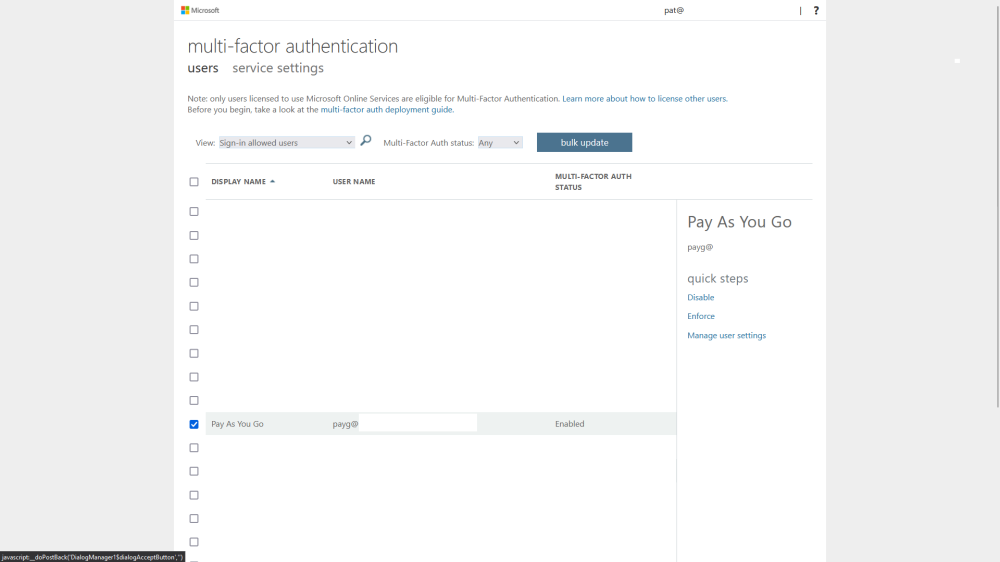

A felhasználónkénti MFA oldalon akár a felhasználóknak külön vagy egyszerre többnek is beállítható az MFA, ha az eddig nem lett volna valamilyen okból kifolyólag beállítva. Alapvetően 2 lehetőség van az első, amikor engedélyezzük a felhasználón az MFA-t a második, amikor kikényszerítjük.

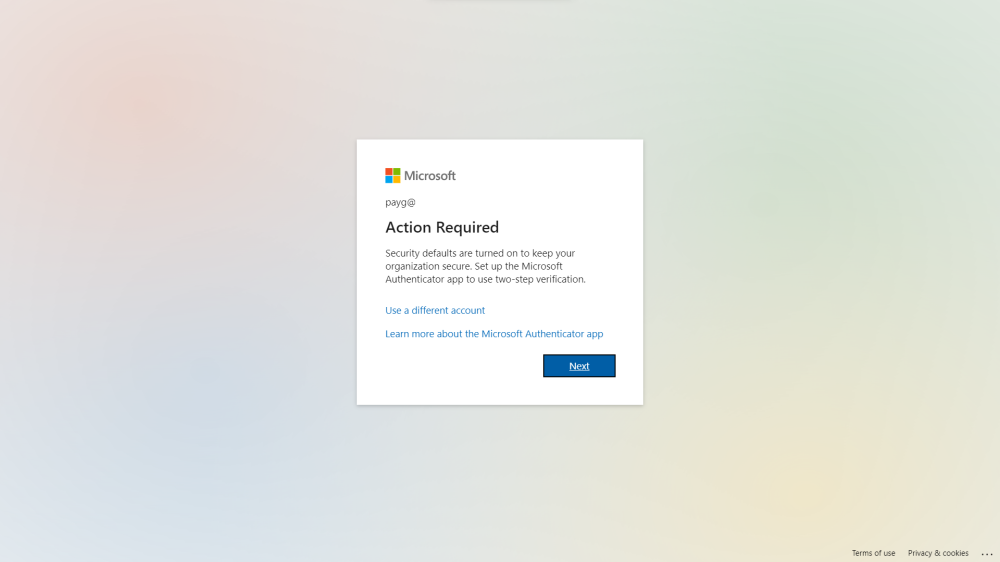

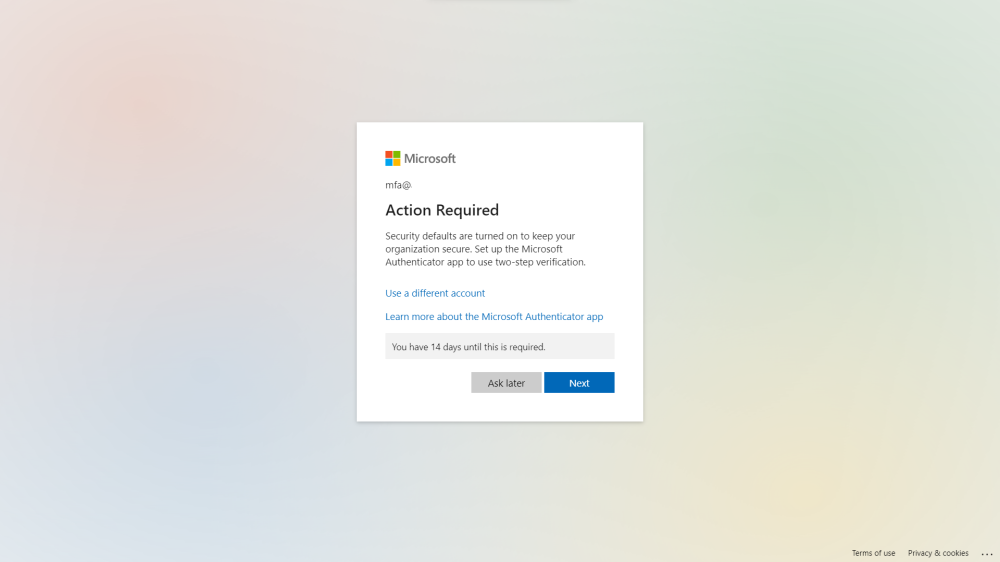

A következő bejelentkezésénél, amikor például az OWA-ba szeretne bejelentkezni, akkor a felhasználóinév és jelszó páros megadása után a rendszer azonnal megköveteli tőle az MFA regisztrációt.

Bingo a felhasználónak ezentúl MFA-t kell használnia, tehát lehet, hogy megtörték a jelszavát, de a másodlagos hitelesítési módszert nagy valószínűséggel nem fogják tudni visszaigazolni, mivel az a felhasználó készülékén van és magának a felhasználónak kell visszaigazolnia a kérést.

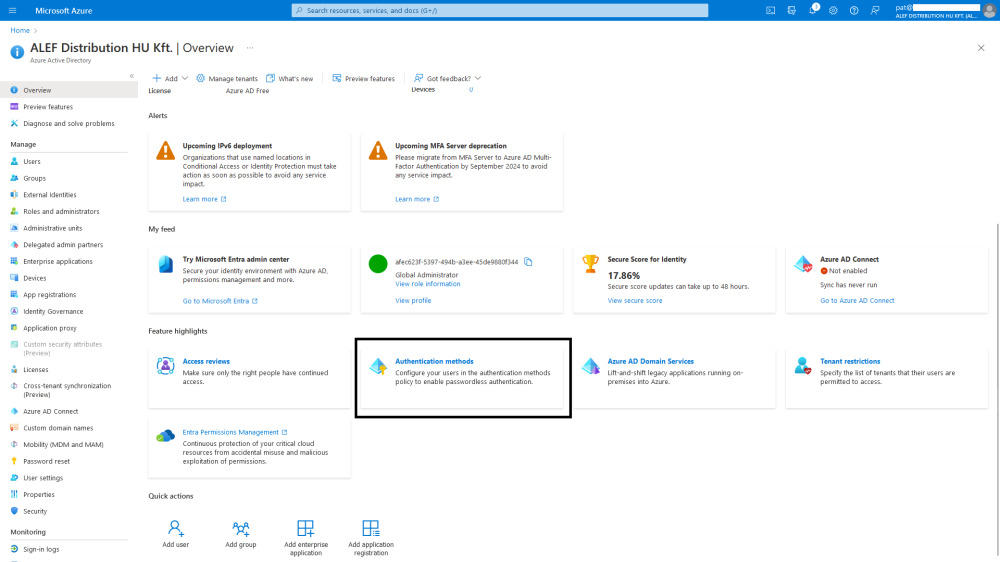

Van egy másik lehetőség is az MFA beállítására, amit az alábbi helyen tudunk engedélyezni.

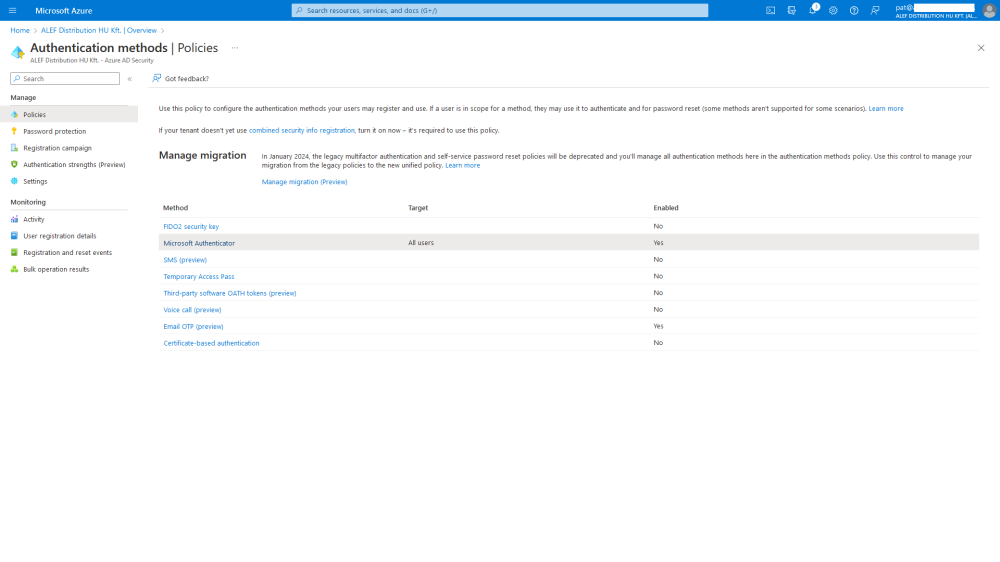

Miután beléptünk az Authentication methods-ba válasszuk ki a Multi-factor Authentication-t.

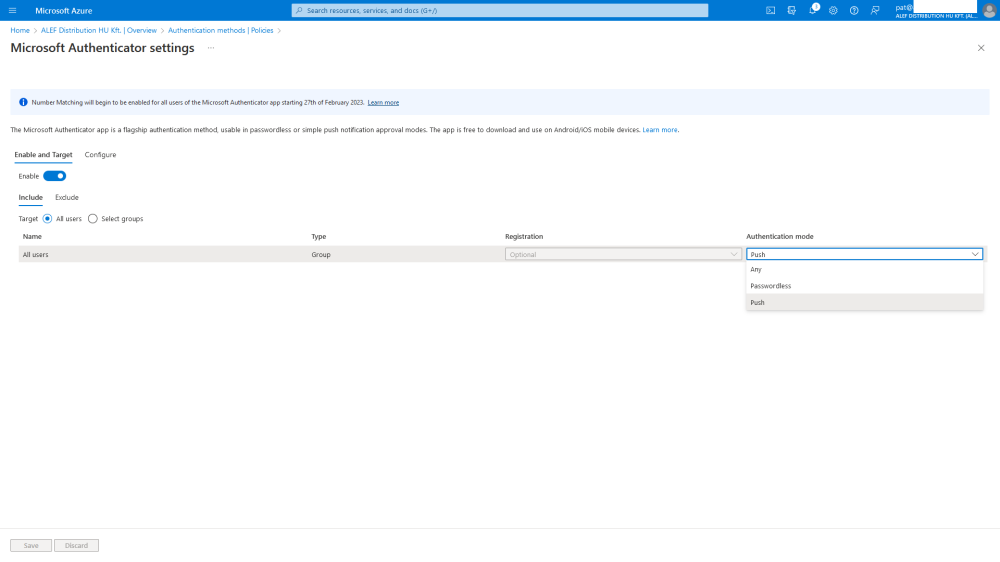

Az első oldalon engedélyezni tudjuk a szolgáltatást, illetve beállíthatjuk, hogy melyik felhasználókra vagy csoportokra legyen érvényes az MFA használata, illetve ki tudjuk választani az autentikáció módját, ami lehet bármilyen vagy jelszó nélküli vagy mobilappon keresztüli push értesítés.

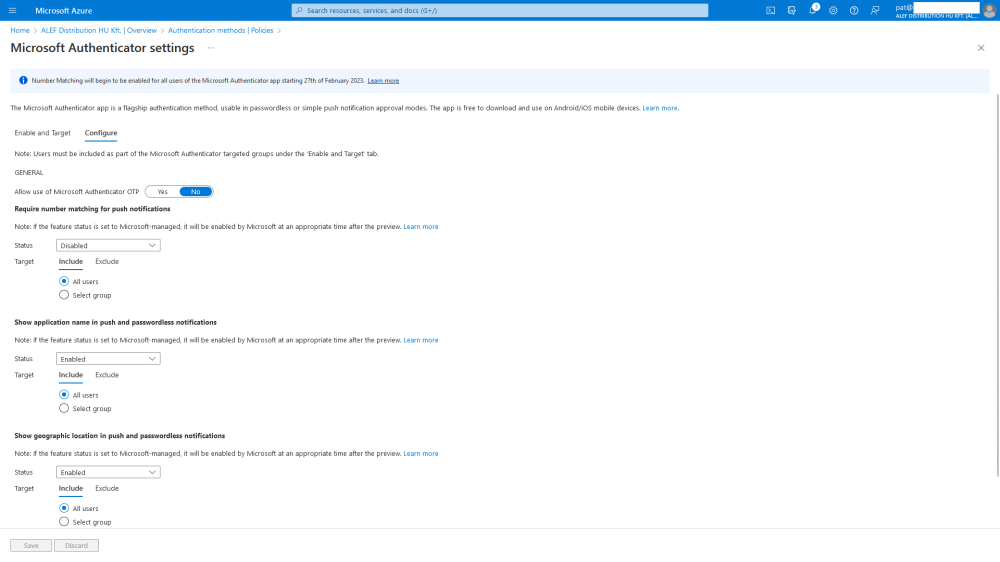

Átnavigálva a konfig oldalra testreszabhatók a push üzenetek, pld.: tartalmazza-e a felhasználó geolokációját vagy nem csak a push értesítést tartalmazza az MFA kérés, hanem egy számot is, amit be kell ütnie a felhasználónak a mobilapp-ban. Ez egyébként eredetileg február 28-án alapértelmezett lett volna minden tenantban, de elnapolta a Microsoft 2023 májusára, illetve be lehet állítani, hogy az ún. OTP-t (One Time Password) használhatja a felhasználó MFA visszaigazolásra vagy sem.

Miután itt engedélyeztük az MFA-t a csoportokra vagy felhasználókra, akkor nekik a következő bejelentkezésnél felugrik egy ablak, ahol eldönthetik a felhasználók, hogy beregisztrálják magukat az MFA szolgáltatásba vagy legfeljebb 14 napig még tudják halasztani a regisztrációt.

További biztonsági szolgáltatásokkal is lehet vértezni a felhasználókat, de ezek az Azure AD P1 és P2 licensz beszerzésével érhetők el. Ilyen szolgáltatás például a Conditional Access Policy (CAP).

Mindenki döntse el magának mi a drágább, ha van security vagy amikor megtörtént a baj és utána szükségesen kell költeni egy raklap pénzt a security-re?

Zárógondolatként azt tanácsolom minden olyan vállalatnak, aki használja az Azure AD-t és nincs teljesen tisztában a benne rejlő lehetőségekkel keressen fel bátran és ne felejtse el bekapcsolni az MFA-t.

Szeretnél többet tudni?

Vedd fel velünk a kapcsolatot az alábbi elérhetőségen:

Sétáló Patrik

Systems Engineer, Microsoft

+36-30/333-1437

Patrik.Setalo@alef.com

Sétáló Patrik

Systems Engineer, Microsoft

patrik.setalo@alef.com