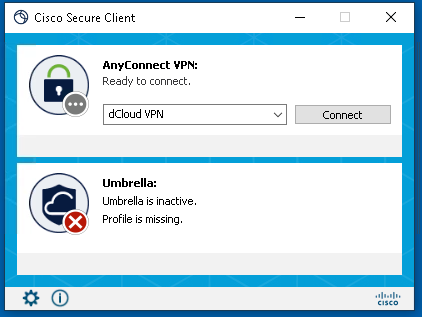

În peisajul digital de astăzi, organizațiile caută în mod constant modalități de a îmbunătăți securitatea, simplificând în același timp experiența utilizatorilor. O decizie cheie în această direcție este modul în care utilizatorii se înscriu în serviciile de autentificare — fie prin solicitarea unei parole, fie prin adoptarea unei abordări fără parolă.

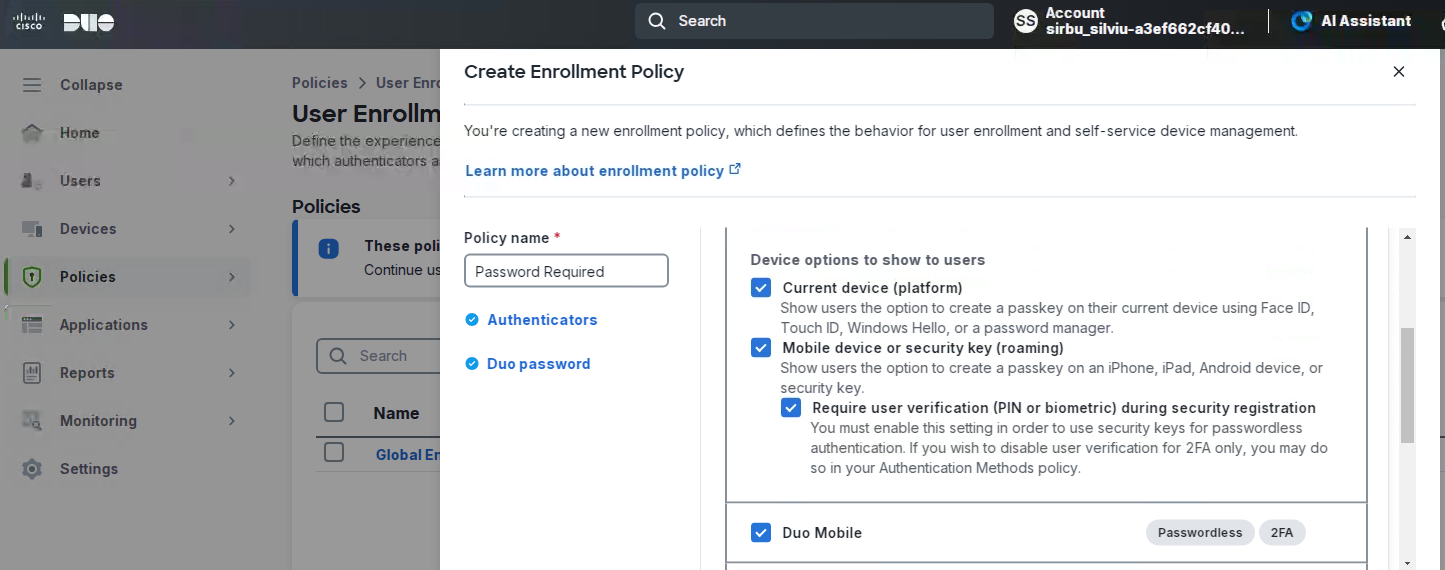

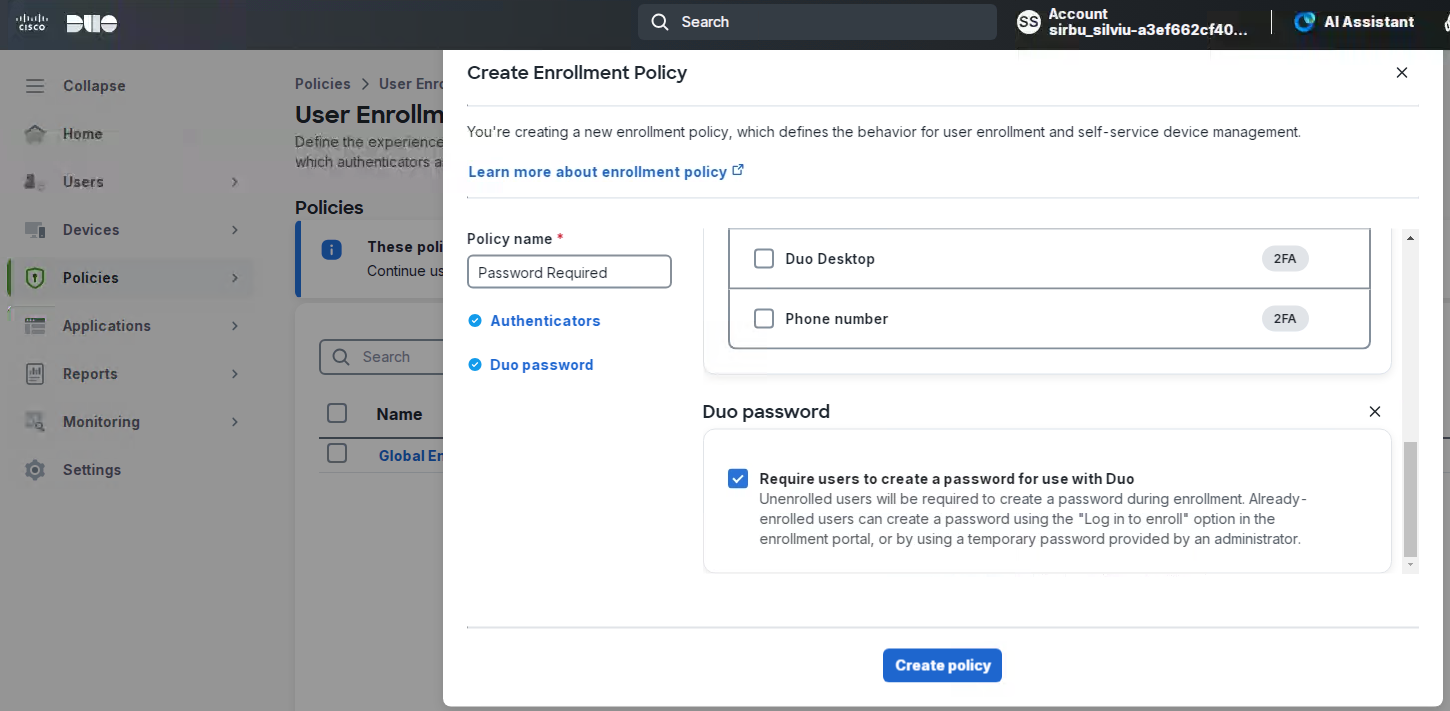

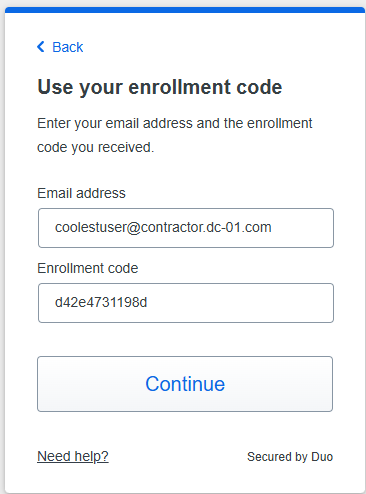

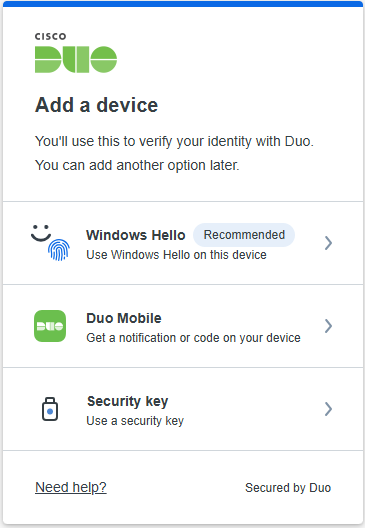

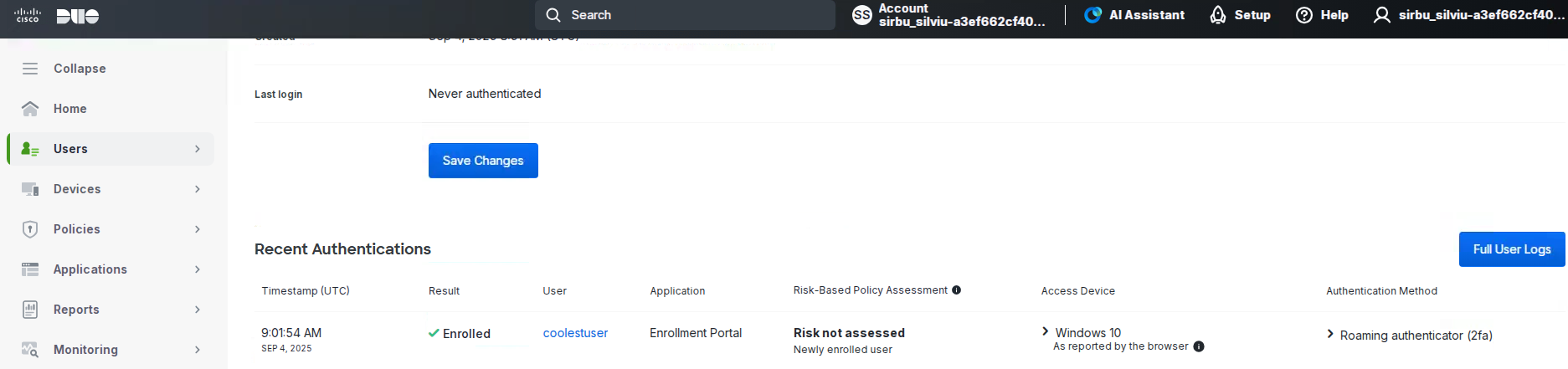

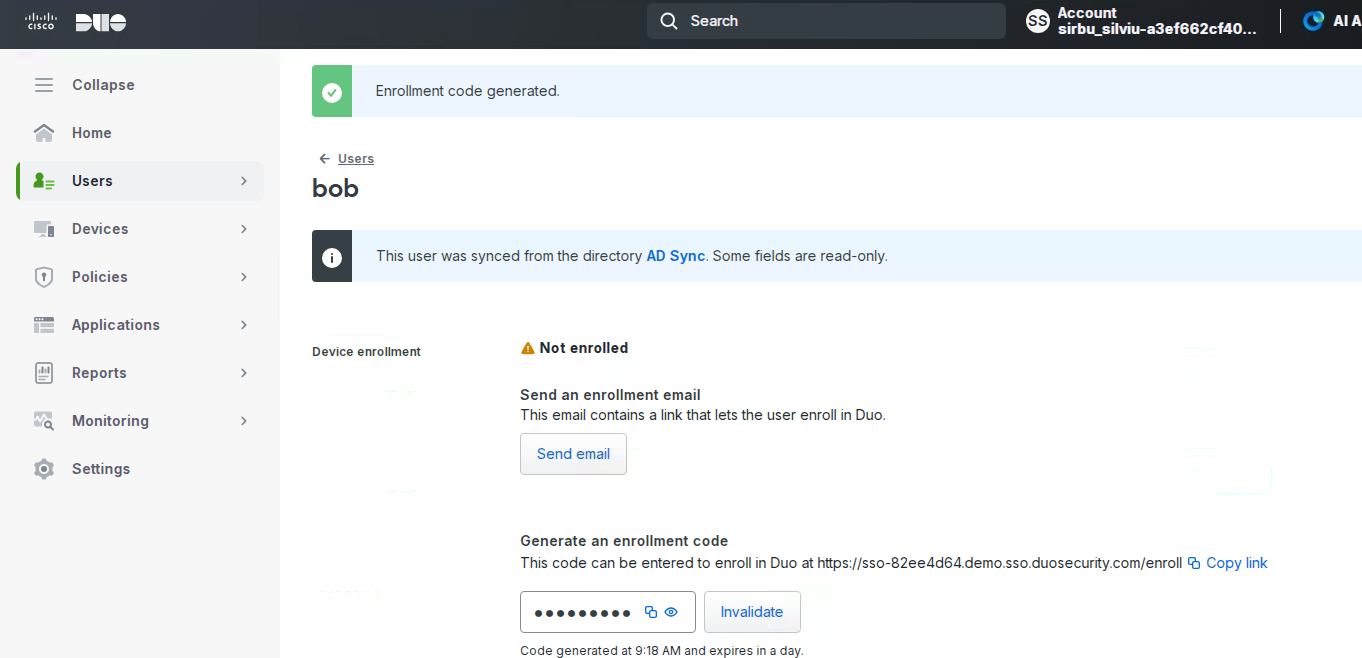

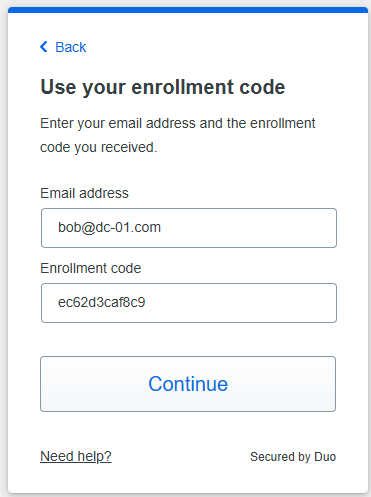

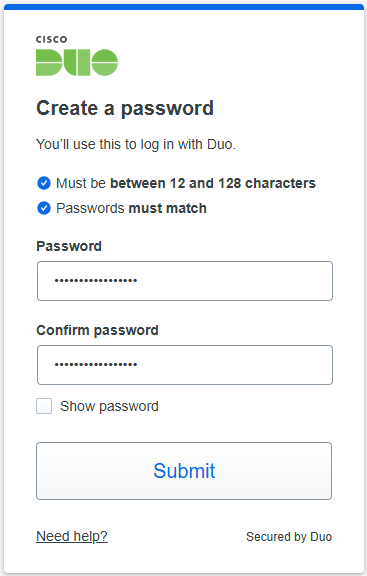

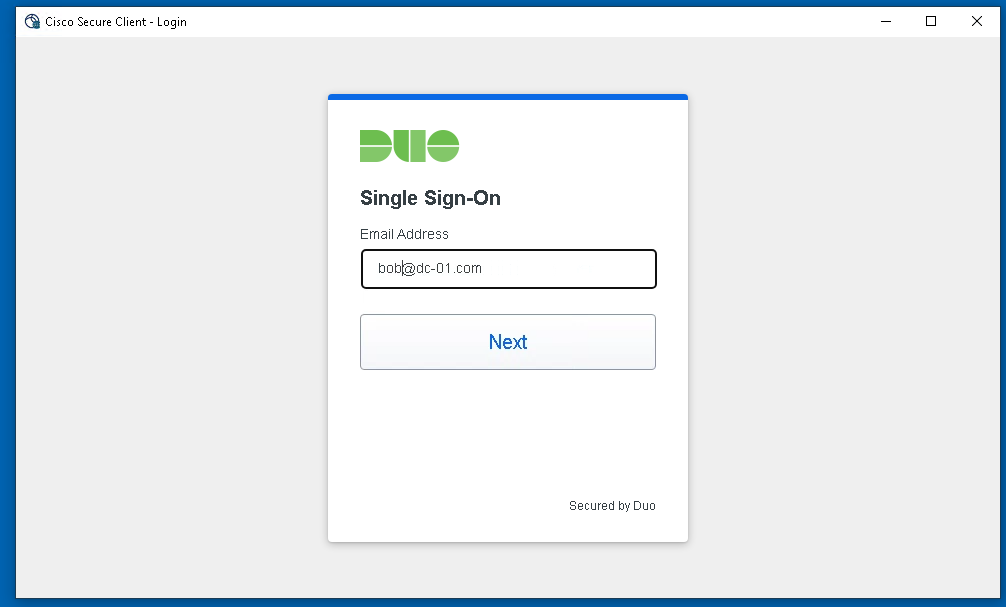

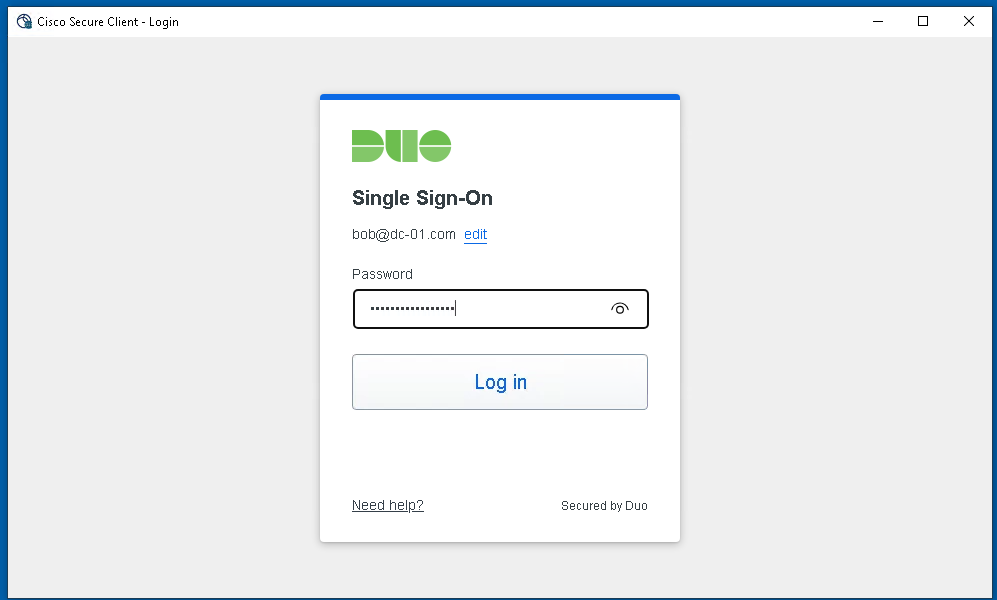

Înscrierea cu parolă rămâne o metodă tradițională, oferind un nivel familiar de securitate. Totuși, metoda fără parolă câștigă din ce în ce mai mult teren, deoarece reduce fricțiunile și îmbunătățește confortul utilizatorilor, eliminând nevoia de a gestiona parole.

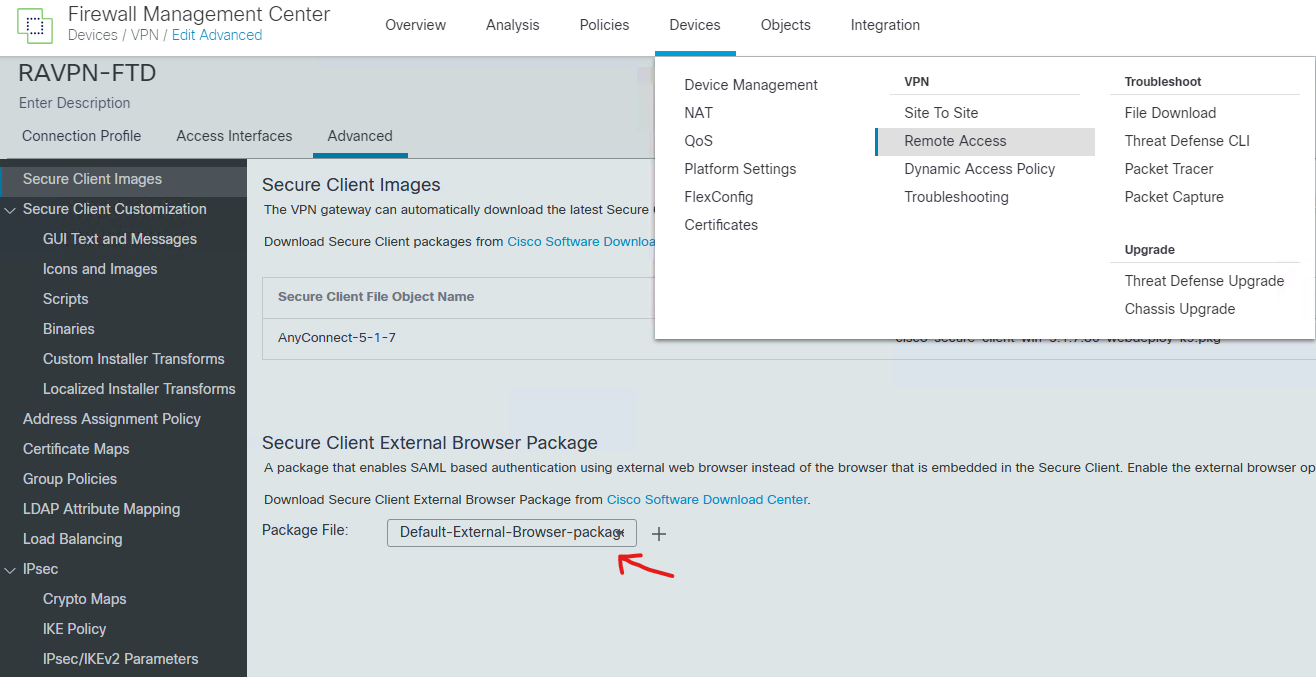

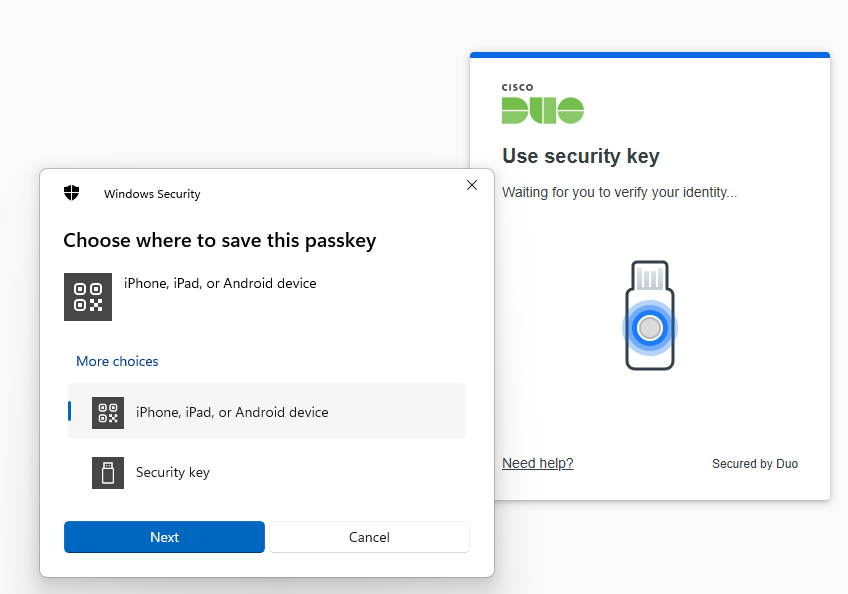

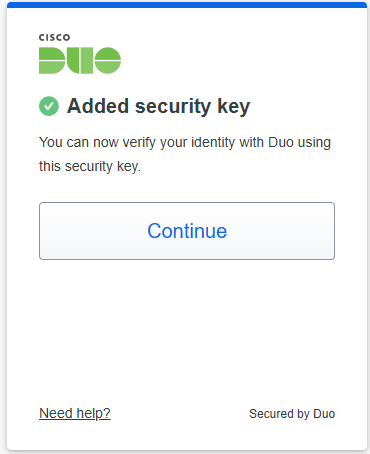

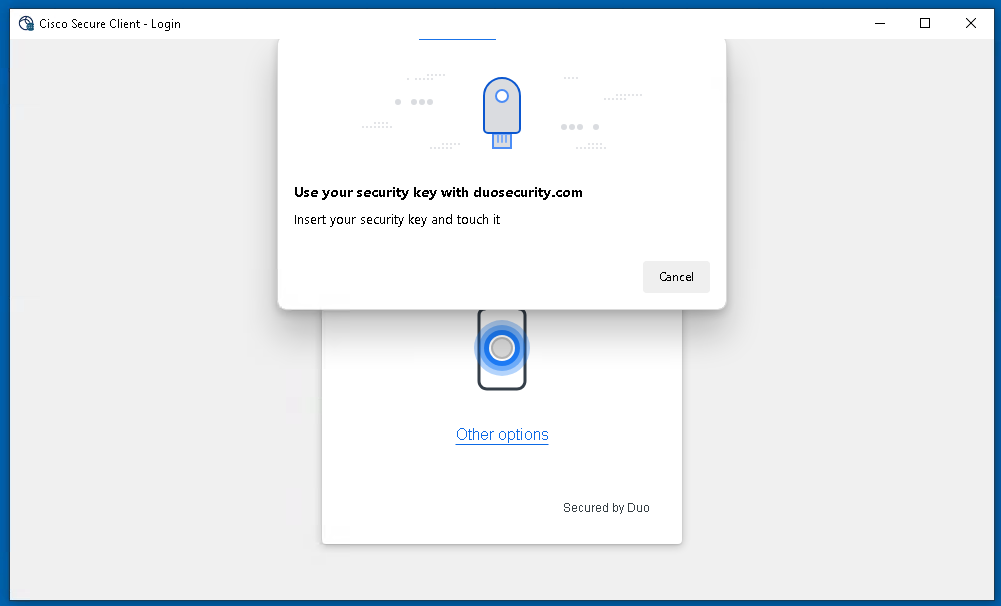

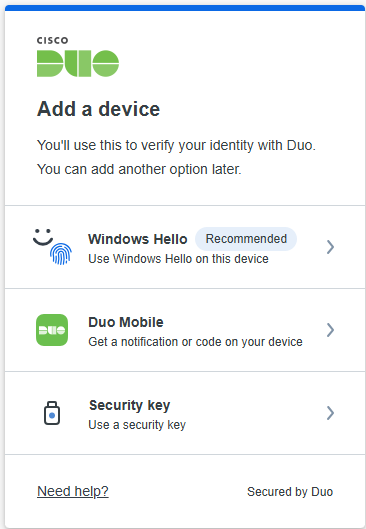

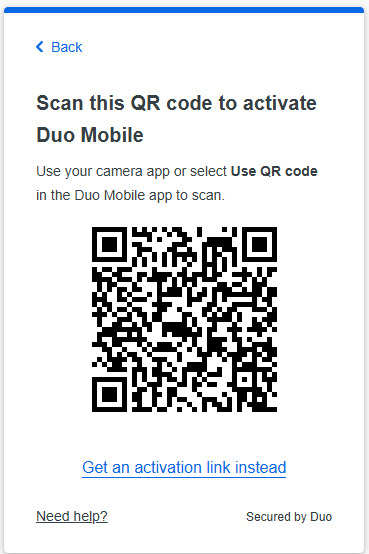

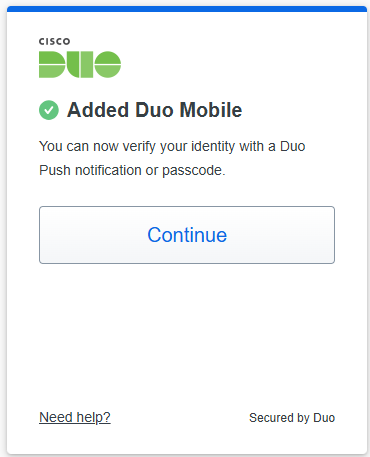

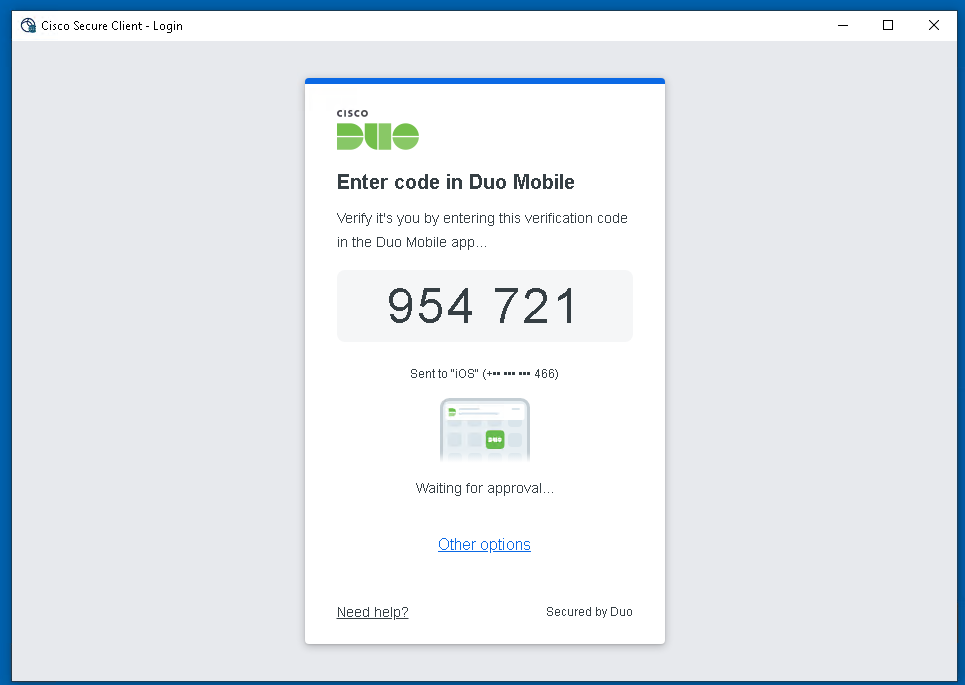

O experiență completă fără parolă utilizează metode robuste de autentificare pentru a asigura accesul securizat fără parola tradițională. Această abordare nu doar că întărește securitatea prin reducerea suprafeței de atac a organizației, dar și simplifică experiența utilizatorului, eliminând barierele de acces.

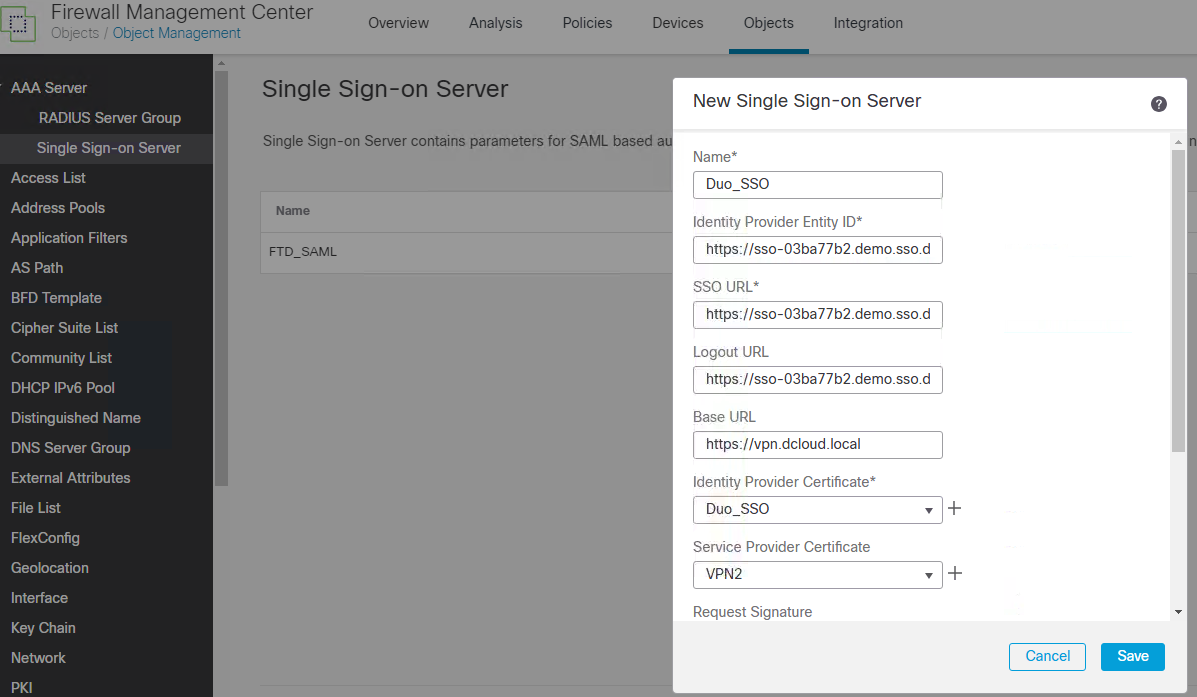

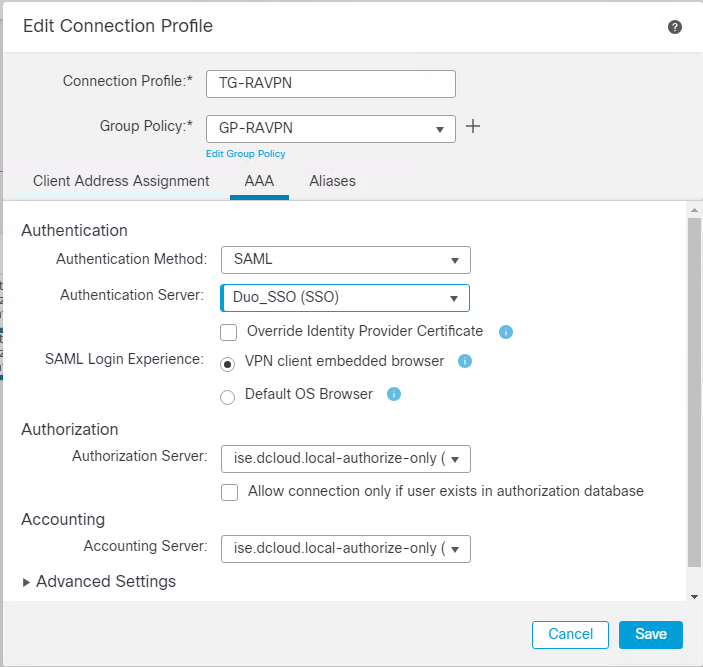

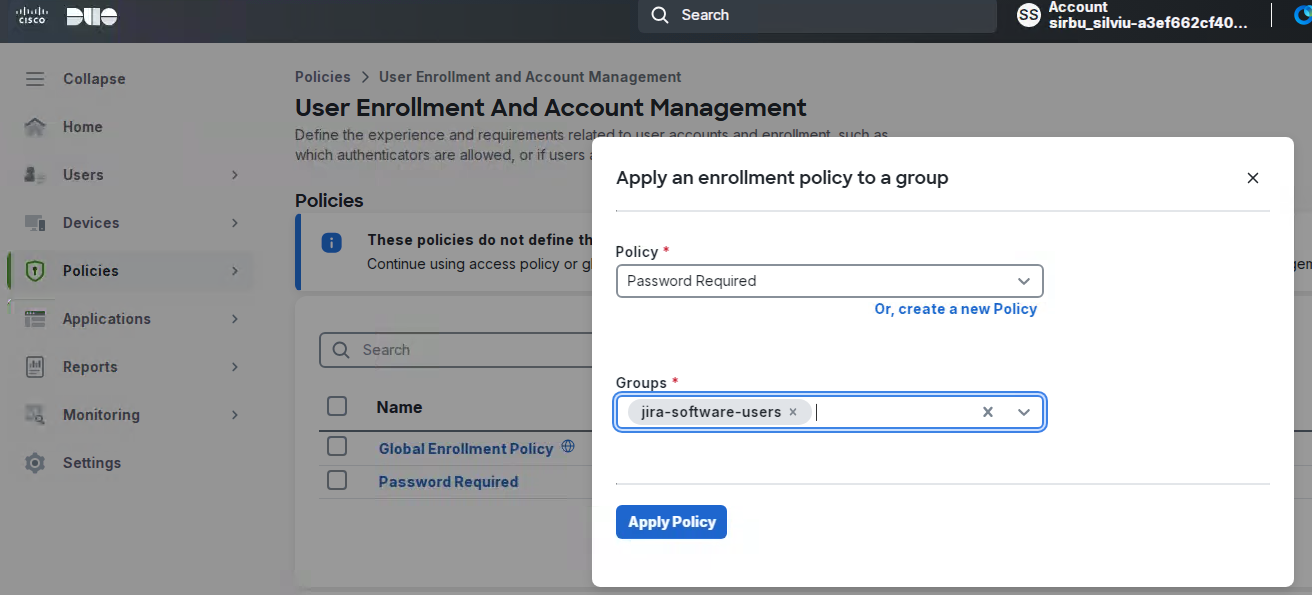

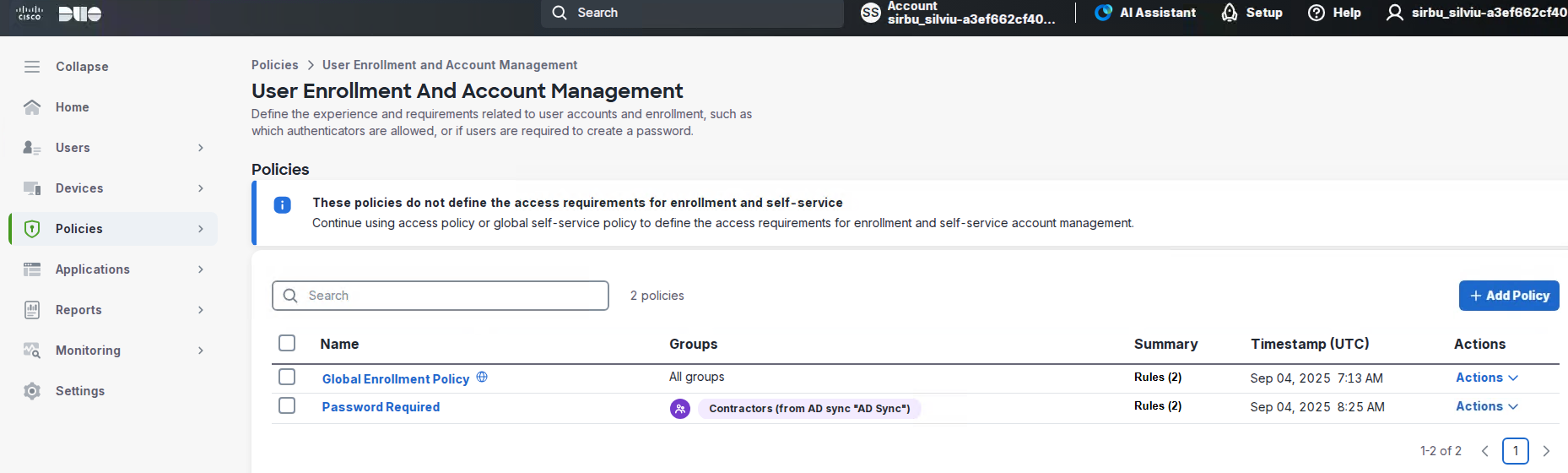

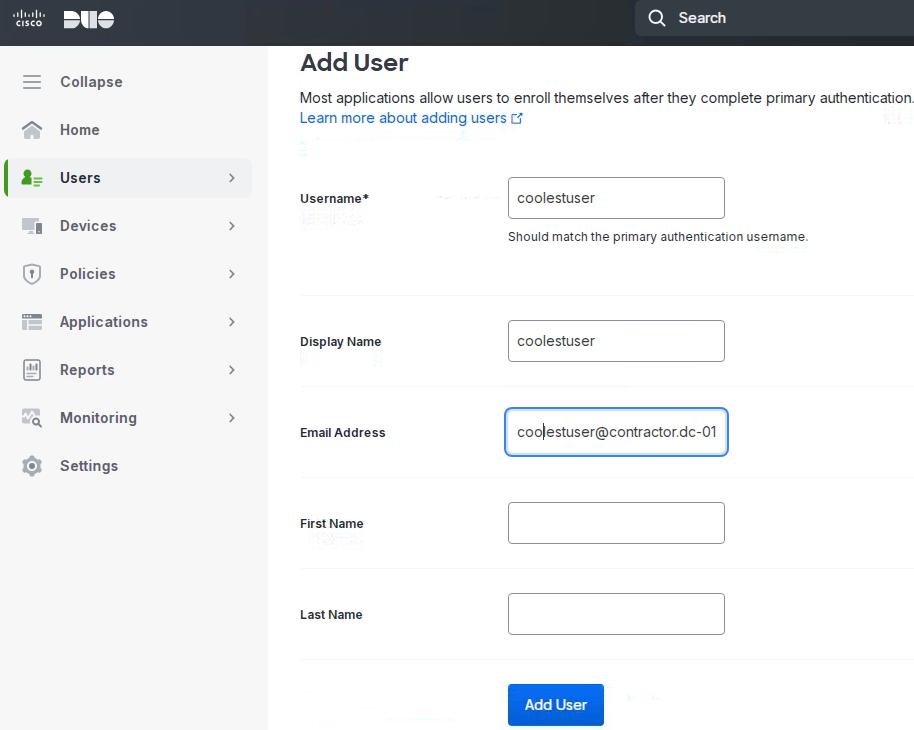

Opțiunile flexibile de înscriere oferite de Duo, atât pentru autentificarea primară, cât și pentru cea secundară, permit organizațiilor să își adapteze strategiile de management al identității, echilibrând cerințele de securitate cu o autentificare prietenoasă pentru utilizatori.