În ultimii ani s-a observat că în majoritatea organizațiilor există un rol din ce în ce mai interdependent între NetOps și SecOps.

Cisco Stealthwatch și Cisco DNA Center – Cooperare si vizibilitate intre SecOps si NetOps

George Ciolacu

Security System Engineer- Expert Center

Acest fapt a fost analizat de Cisco monitorizând următoarele tendințe:

1) Rețelele conectează tot mai multe dispozitive, locații și utilizatori. Complexitatea gestionării acestora creează deschideri pentru noi amenintări;

2) Pe măsură ce amenintările de securitate se multiplică, organizațiile trebuie să controleze costul de izolare prin automatizarea și extinderea vizibilitătii în rețea;

3) Și, pe măsură ce amenintările sunt mai avansate, ele devin un inhibitor al securizării rețelei. De exemplu, în loc să obțină accesul în diferite servicii, atacatorii se ascund în traficul criptat pentru a avea acces la întreagă rețea.

Pe scurt, SecOps are nevoie de acces imediat la telemetria de securitate pentru a obține vizibilitate la toate device-urile adăugate în rețea, iar NetOps trebuie să știe despre amenintările (și în special amenintările criptate) care ar putea avea un impact negativ asupra timpului de funcționare a rețelei.

În câteva cuvinte, DNA Center a fost dezoltat de Cisco ca o soluție de automatizarea și asigurarea serviciilor din Campus, WAN și branch-uri, iar Stealthwatch pentru a oferi o vizibiliate sporită în rețea folosind telemetrie provenită direct de la echipamentele de rețea (routere, switch-uri, firewall-uri). Una din funcționalitățile importatante ale Stealthwatch este ETA (Encrypted Traffic Analytics) ce permite identificarea amenințărilor de securitate ce se ascund în traficul criptat. Acest lucru este vital în ziua de azi când peste 50% din traficul existent la nivel global este criptat.

Un flux mai bun de lucru IT pentru o combatere mai rapidă a amenințărilor

Cisco Stealthwatch este acum capabil să raporteze către Cisco DNA Center amenințările detectate și capabilitățile de izolare ale device-urilor compromise.

Cisco DNA Center poate acum automatiza activarea telemetriei de securitate (Netflow și ETA) pe echipamentele de rețea, telemetrie ce va fi trimisă către Stealthwatch. La rândul lor, amenintările critice descoperite de Stealthwatch, pot fi monitorizate din Cisco DNA Center. DNA Center este o platformă “open” ce oferă posibilitatea de a crea servicii personalizate, cum ar fi deschiderea unui ticket automat atunci când este detectată o amentitare.

În trecut, aceste fluxuri de lucru nu au putut fi integrate perfect.

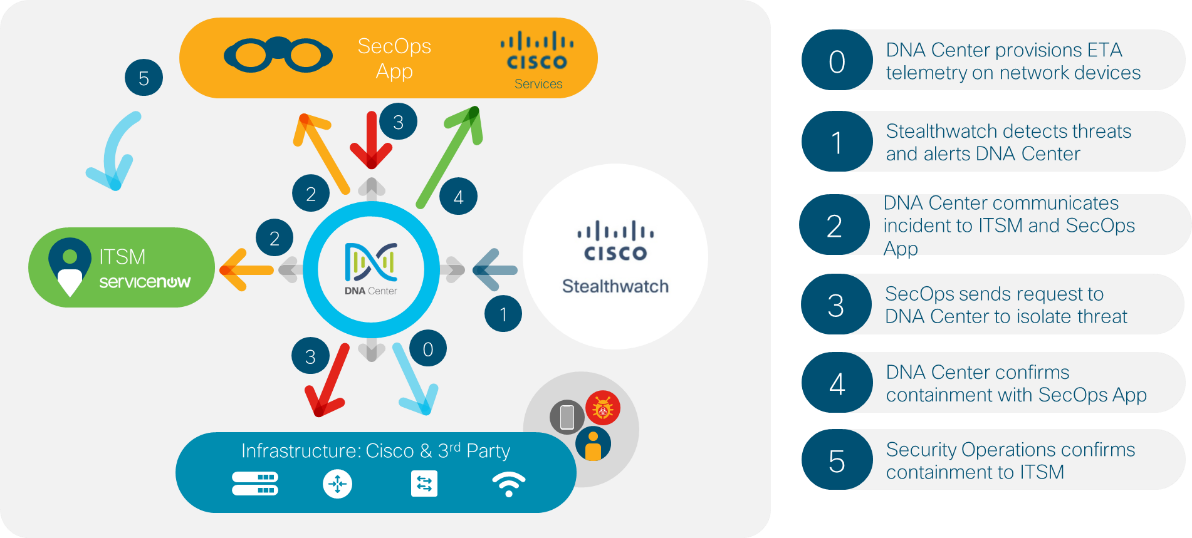

Pentru a scoate în evidență puterea platformei “open” Cisco DNA Center, combinată cu expertiza inginerilor din departamentul Cisco Advanced Services vom parcurge un exemplu în care au fost intregrate mai multe soluții IT pentru detecția și rezolvarea unui incident de securitate: un ITSM, DNA Center, Stealthwatch și o aplicație de operațiuni de securitate.

Fluxul de combatere al amenințărilor este următorul:

Pasul 0

Din DNA Center se activează telemetria de securitate de pe dispozitivele dvs. de rețea (Netflow) și analiza traficului criptat (ETA). În ziua de azi, prin unele soluții similare, acest lucru, poate dură săptămani, însă acum o putem face în câteva minute.

Pasul 1

Stealthwatch aplică metode de analiză avansată de securitate folosind AI (artificial intelligence) și machine learning, învățând comportamentul normal al entităților (device-urilor) din rețea și identifică eventualele anomalii ce pot fi folosite în detectarea unor amenințări de securitate. Toate aceste informații apar acum în pagina 360 (din DNA Center) a fiecărui client din rețea .

Pasul 2

Cisco DNA Center va comunica cu un ITSM (IT Service Management) pentru a genera un ticket legat de un eventual incident. În același timp, este notificată și aplicația de operațiuni de securitate folosită de echipa SecOps.

Pasul 3

SecOps notifică Cisco DNA Center pentru a pune în carantină utilizatorul folosind aplicația Security Operations, iar Cisco DNA Center va izola device-ul compromis.

Pasul 4

Cisco DNA Center confirmă izolarea și informează SecOps că device-ul/utilizatorul a fost pus în carantină.

Pasul 5

SecOps utilizează aplicația de operațiuni de securitate pentru a actualiza ticketul în ITSM.

Acest flux de lucru poate fi mai simplu sau mai complex, în funcție de tipul de amenințare, dar punctul cel mai important este că ne permite o integrare între echipele NetOps și SecOps.

Securitatea este problema tuturor acum și izolând rapid amenintările, fără a diminua performanța rețelei necesită cooperare, automatizare și vizibilitate între departamentele de operațiuni și de securitate a rețelei.

Sursa: https://blogs.cisco.com/security/cisco-stealthwatch-and-dna-center-bridge-the-secops-netops-divide