Ce ar fi dacă am putea proteja rețeua dumneavoastră Meraki încâteva minute fară a fi nevoie de hardware adițional ?

Cisco Meraki și Umbrella – o pereche creată în cloud

George Ciolacu

Security System Engineer- Expert Center

Acest lucru se poate obține prin integrarea device-urilor Meraki cu Cisco Umbrella. Cisco Umbrella este o soluție de securitate la nivel de DNS prin care se blochează accesul utilizatorilor la website-uri malițioase, prevenind astfel proactiv breșele de securitate. În urma acestei integrări va fi mai ușor ca niciodată să configurăm politici de securitate și să le aplicam la nivelul întregii rețele Meraki.

Vom parcurge mai jos, pas cu pas, integrarea între aceste două produse de la Cisco și vom verifica în final că totul funcționează așa cum ne așteptăm.

Ce dorim să obținem?

Ca scop în acest demo vom considera o locație în care se afla un Meraki MX68CW care furnizează wireless doua rețele: MX-LAN (pentru accesul corporate al angajaților) și MX-Guest (pentru accesul la internet al vizitatorilor din locația noastră). În final vom dori să protejăm traficul corporate de site-uri malițioase sau care nu aduc un plus business-ului cum ar fi site-uri destinate adulților, activități ilegale, social networking, etc. Vom proteja și vizitatorii de site-uri malițioase, dar le vom bloca și accesul la site-uri de tip pariuri.

Ce avem nevoie pentru a reuși acesta integrare?

- Meraki MR cu licențe MR Advanced sau MR Upgrade + device (Enterprise), iar firmware-ul folosit să fie 26.1 sau mai nou

- Meraki MX cu licența Advanced Security și un firmware 15.10 sau mai nou.

- Subscripție la Cisco Umbrella.

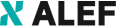

Cum va arăta fluxul nostru de date după ce vom realiza integrarea?

Utilizatorul va încerca să acceseze un website. În urma introducerii acestui website în browser, se crează o cerere de tip DNS Query ce va fi interceptată de echipamentele Meraki, va fi criptata și trimisă către Cisco Umbrella. Umbrella va decripta acest DNS query, îl vă trece prin politicile de securitate configurate pentru a vedea dacă este sau nu permis accesul și va raspunde cu IP-ul website-ului solicitat în caz că este permis. În cazul în care accesul către site-ul solicitat nu este permis, Umbrella vă raspunde cu IP-ul paginii de blocare.

Procedura de integrare a acestor două produse este:

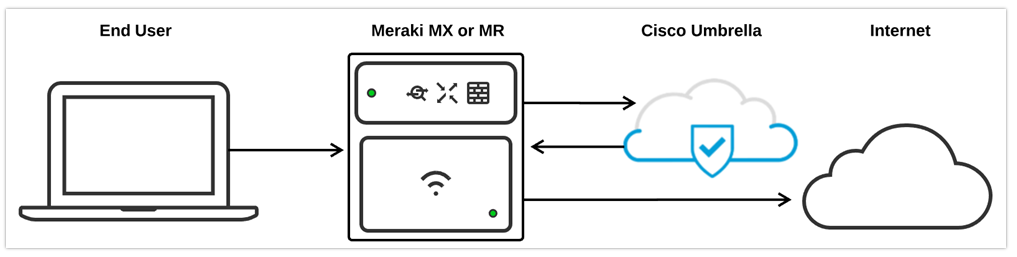

1. Integrarea între cele două produse se face pe baza API-urilor (Application Programming Interface). Din Cisco Umbrella vom crea cheile API pe care le vom adaugă în Meraki.

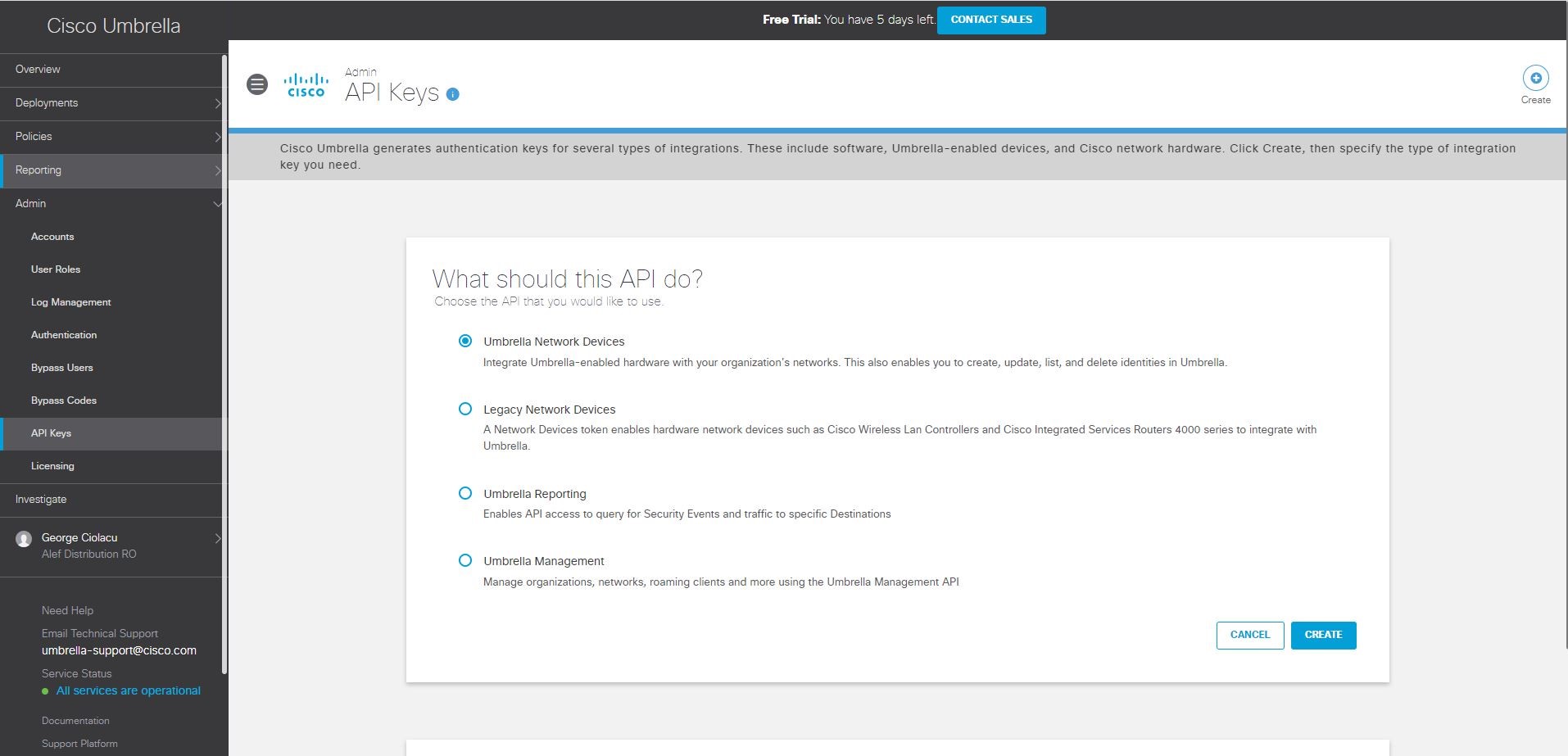

Navigăm din dashboardul Umbrella la “Admin->API Keys” și se apasă butonul Create API Key:

Se selectează Umbrella Network Devices și se apasă Create:

Se copiază cheia și secretul generate din Umbrella în dashboard-ul Meraki, navigând la “Security & SD-WAN -> General”, se face scroll până la capătul paginii și se apasă butonul “New credentials” din secțiunea Cisco Umbrella account, urmat de “Save changes”:

În acest moment integrarea este reușită.

2. Pentru a atinge obiectivul declarat de noi în acest demo va trebui să configurăm în Meraki două politici de grup (una pentru traficul corporate, cealaltă pentru traficul utilizatorilor) ce vor fi aplicate rețelelor LAN și Guest.

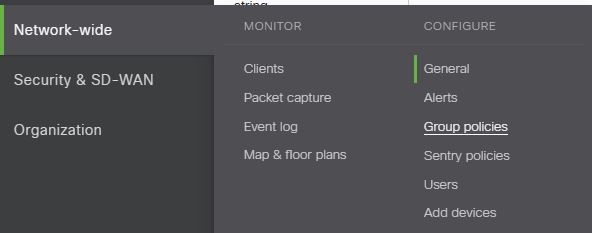

Crearea unei politici de grup în Meraki se face navigând la secțiunea “Network-wide -> Configure -> Group policies” și se apasă butonul Add a group:

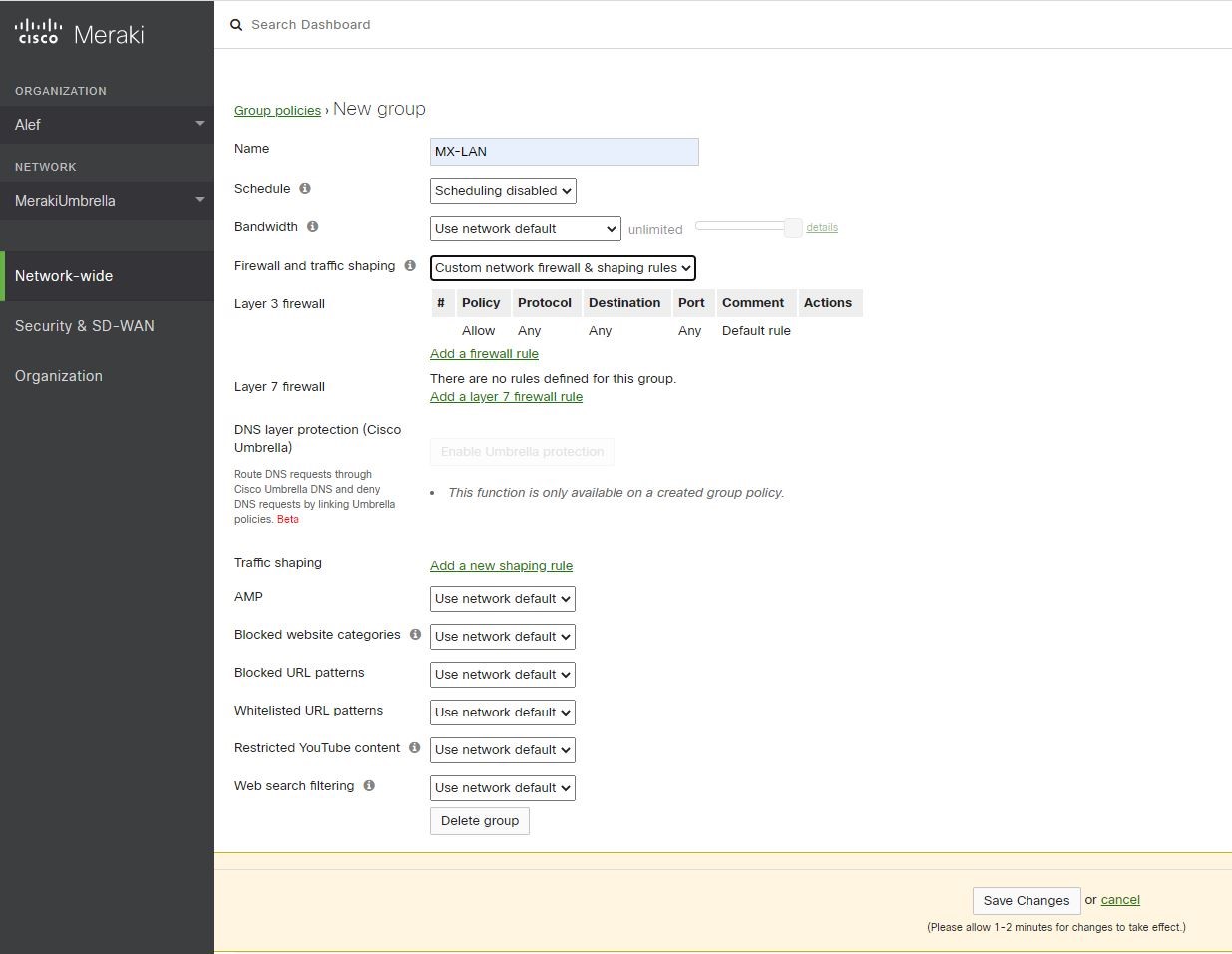

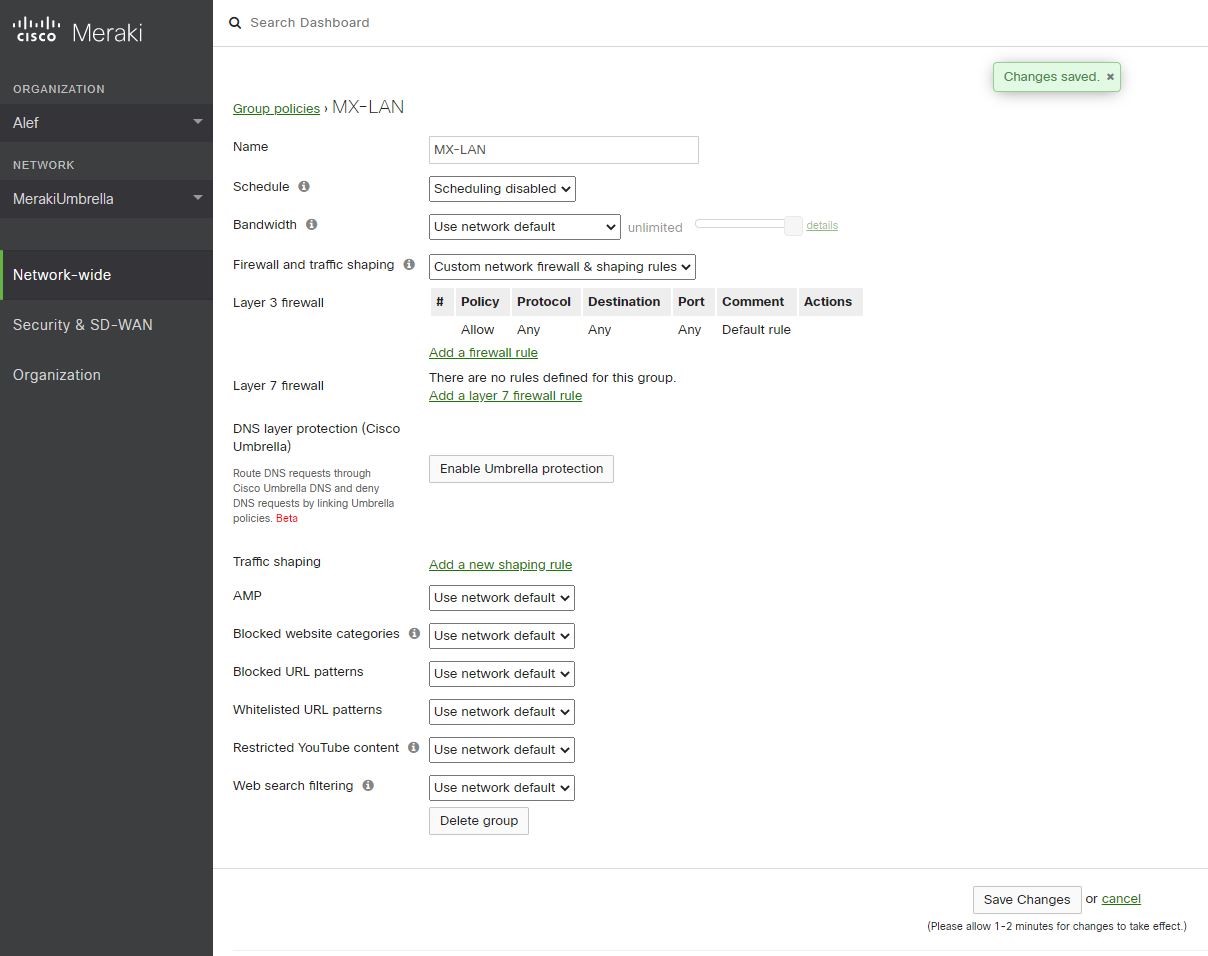

Vom începe cu politica pentru rețeaua corporate, îi dăm numele MX-LAN, iar din secțiunea “Firewall and traffic shaping” selectam opțiunea “Custom network firewall & shaping rules”, apoi apăsam butonul “Save Changes”:

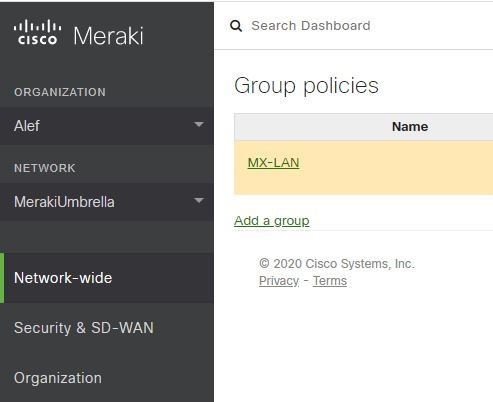

Facem click pe politica nou creată pentru a o edita:

Apăsăm butonul “Enable Umbrella protection” și apoi “Save Changes”:

Mai creem o politică de grup la fel ca în pașii anteriori doar că numele acesteia va fi MX-GUEST și va deservi rețeaua vizitatorilor.

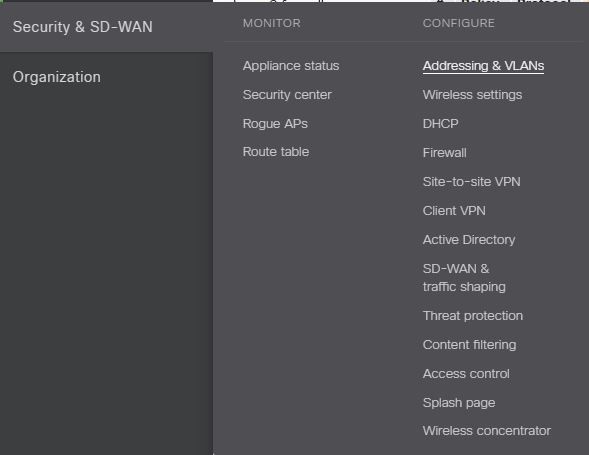

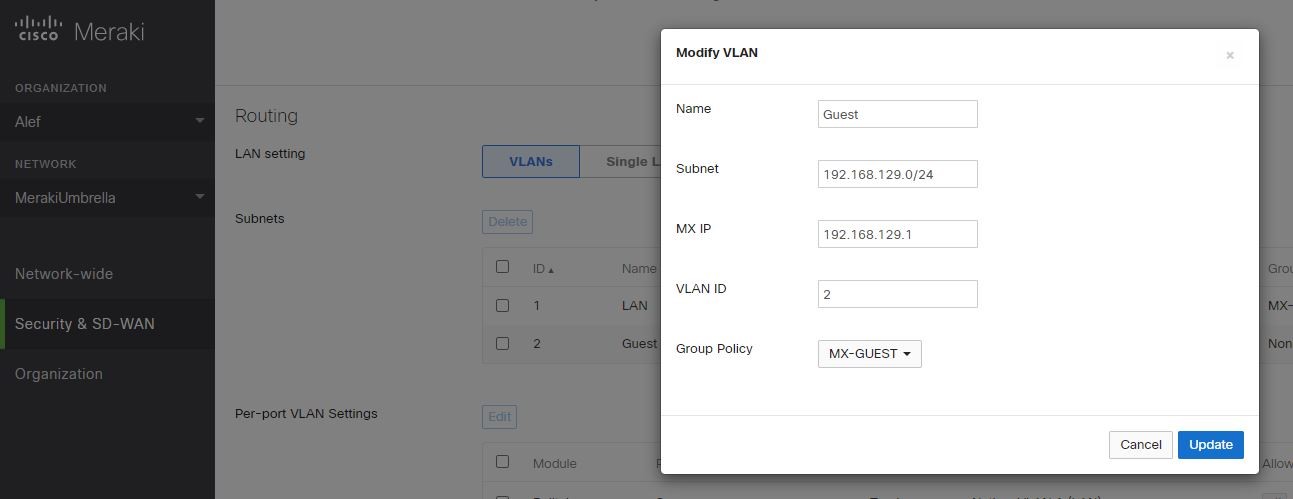

3. Până în acest pas am reușit integrarea între Meraki și Umbrella și am create două politici de grup. Aceste politici de grup create, nu au nici o valoare dacă nu sunt și aplicate. Le vom aplica pe rețelele specifice: “MX-LAN” pe rețeaua corporate și “MX-GUEST” pe rețeaua de vizitatori. Navigam la “Security & SD-WAN -> Configure -> Addressing & VLANs”, selectam rețeaua LAN și aplicam politica de grup “MX-LAN”. La fel vom face și pentru vizitatori:

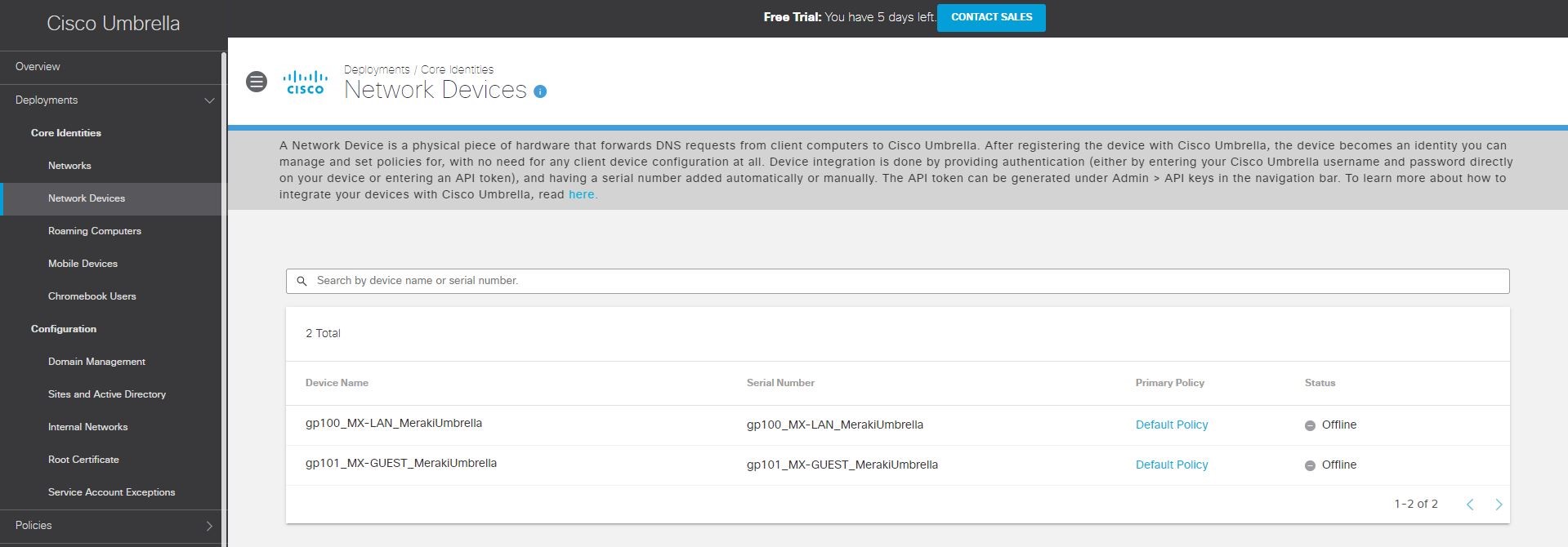

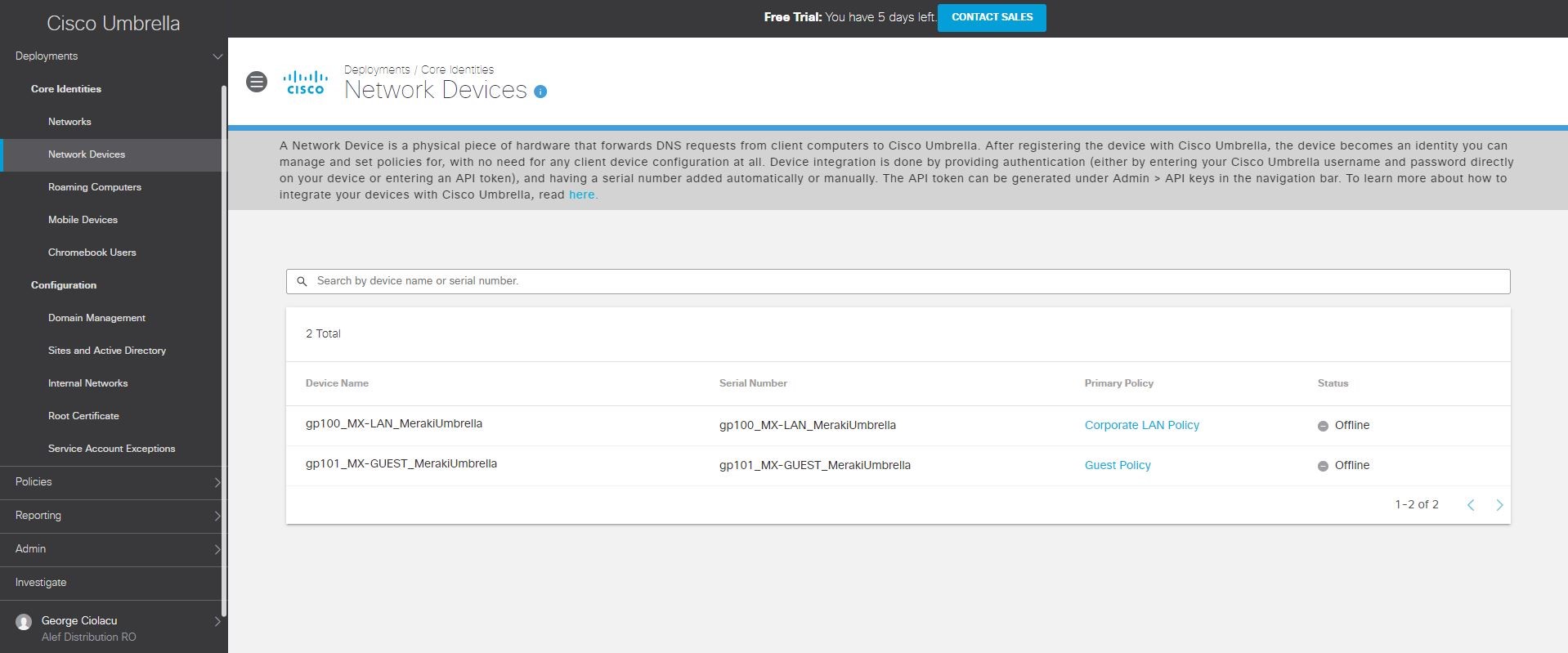

4. După finalizarea pașilor anteriori nu vom mai avea nevoie de dashboard-ul Meraki și ne vom muta în Umbrella. Vom începe prin a verifca faptul că politicile noastre de grup create în Meraki s-au înregistrat în Umbrella navigând la “Deployments -> Core Identities -> Network devices” (dacă totul a fost configurat corect, în Umbrella, ar trebui să apară doua identități):

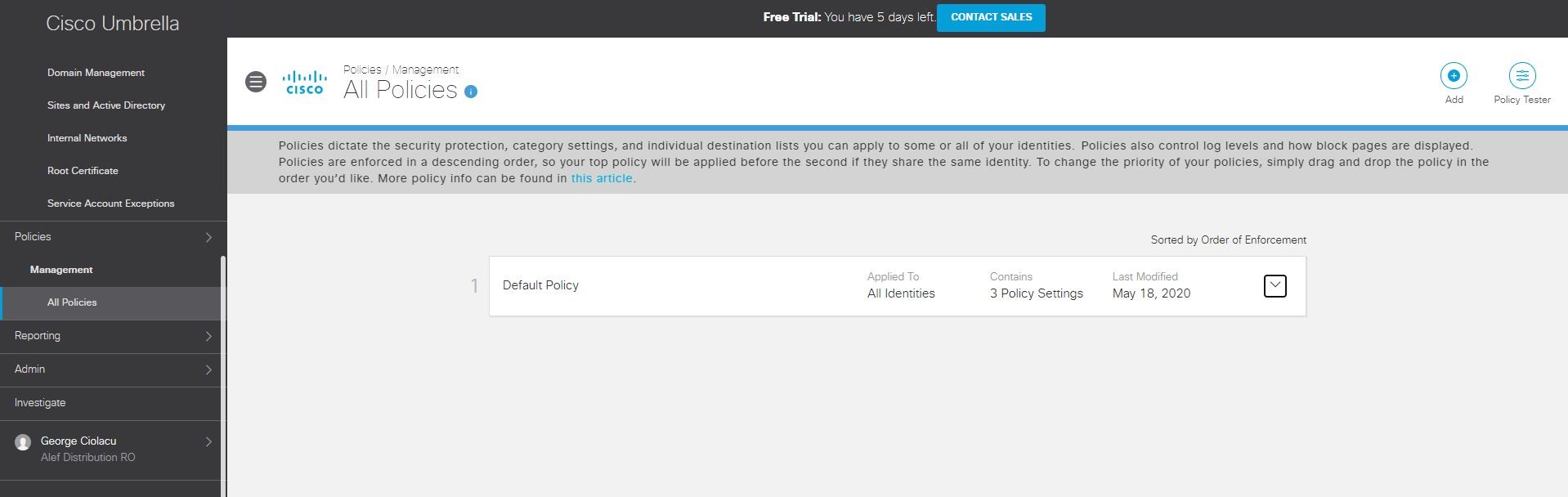

5. Observăm că ambele identități folosesc aceeași politică de acces (cea Default), dar în demo ne dorim ca fiecare rețea să aibă anumite permisiuni. Pentru a începe construirea politicilor de securitate navigăm la “Policies -> All policies” și apăsam butonul Add:

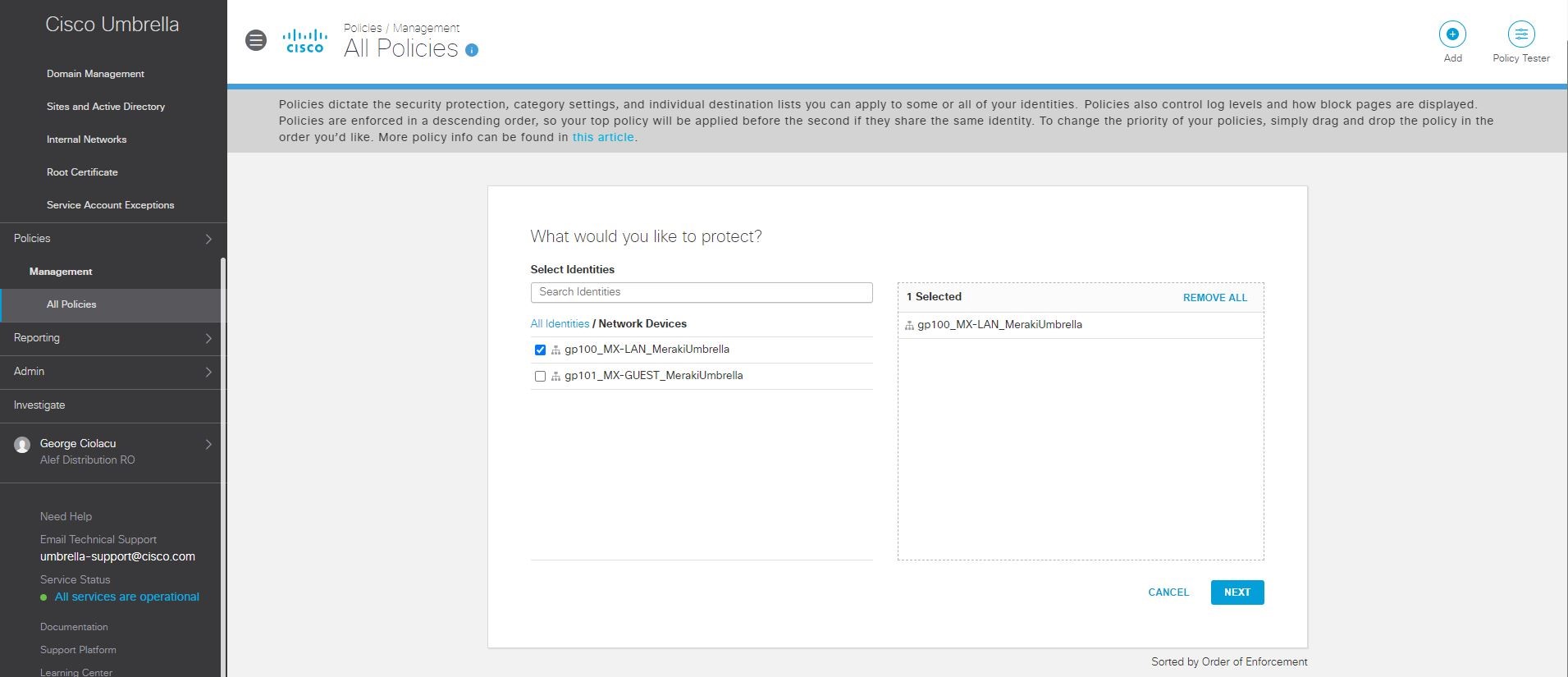

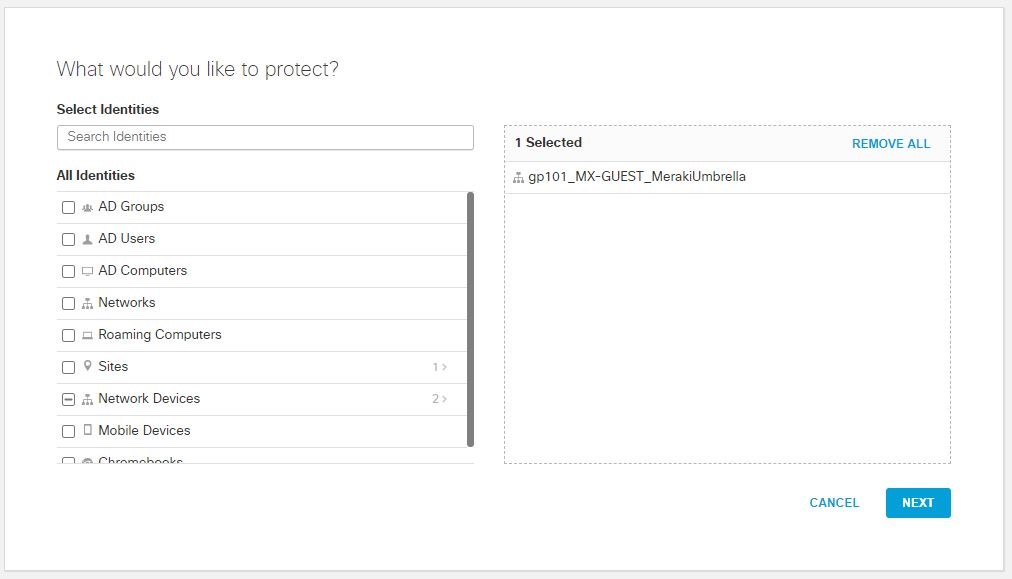

Vom începe cu politica de securitate pentru rețeaua corporate, selectând ca identitate “Network devices” și se selectează politica ce conține MX-LAN, apoi apăsam Next:

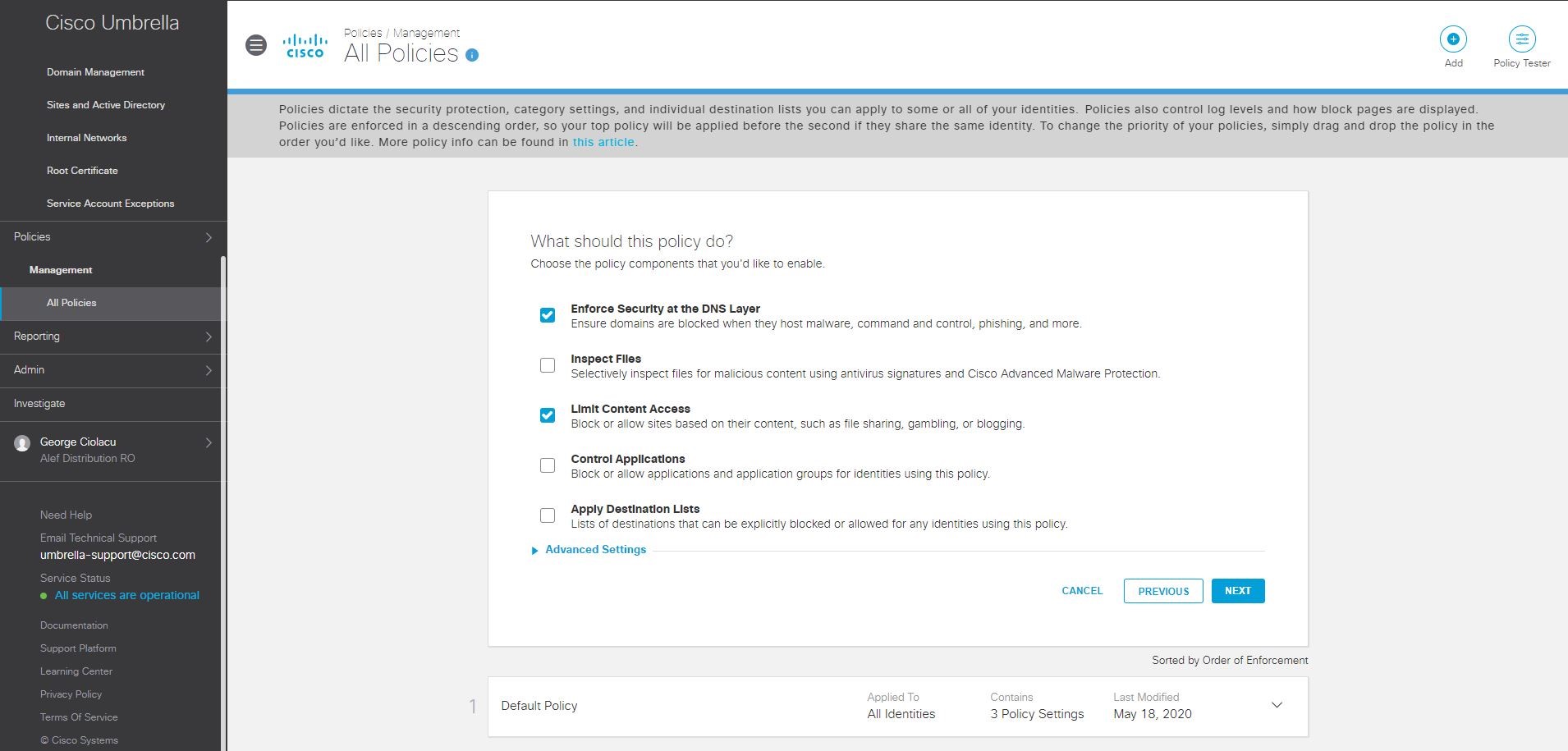

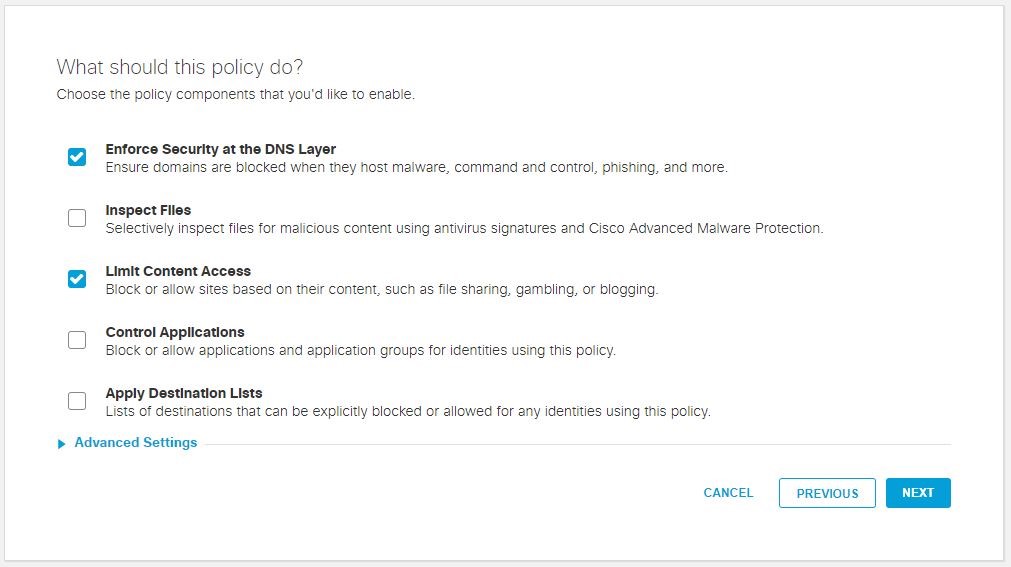

În scopul acestui demo am zis că vom proteja împotriva site-urilor malițioase dar și categoriilor de site-uri ce nu sunt relevante pentru business selectând opțiunile de mai jos, apoi se apasă butonul Next:

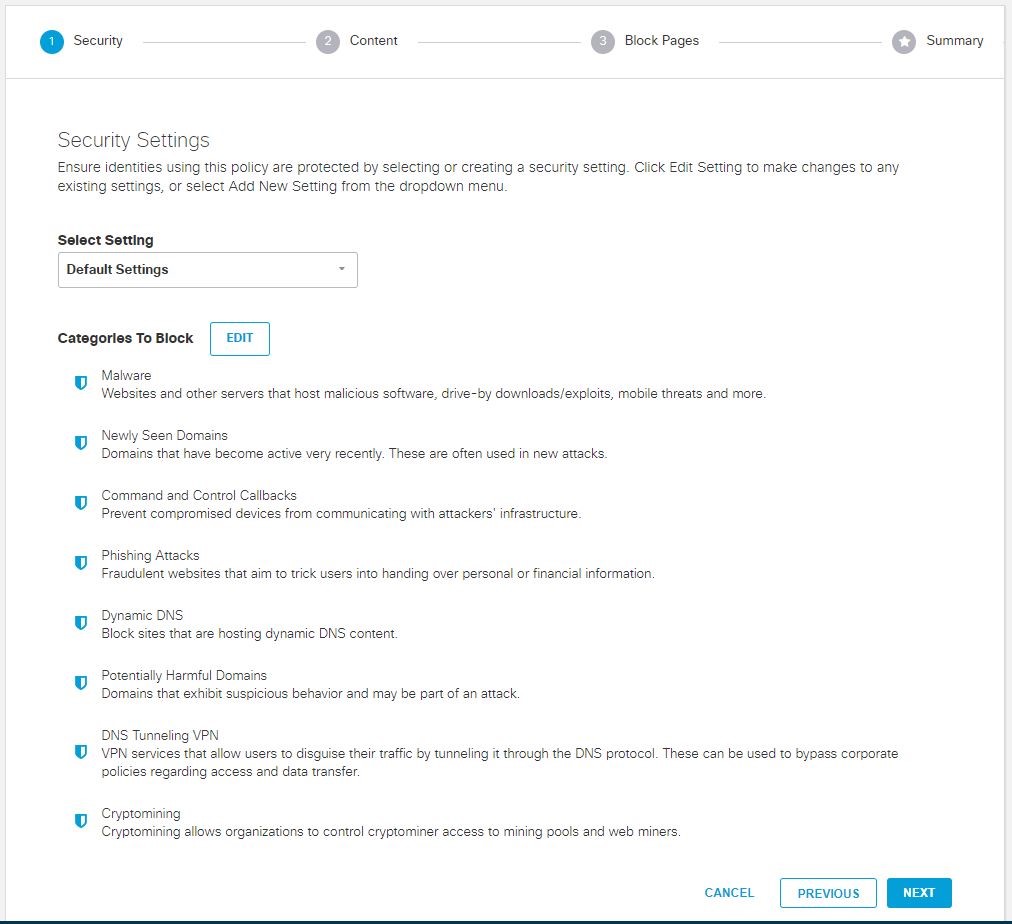

Selectăm categoriile de site-uri cu potențiale riscuri de securitate:

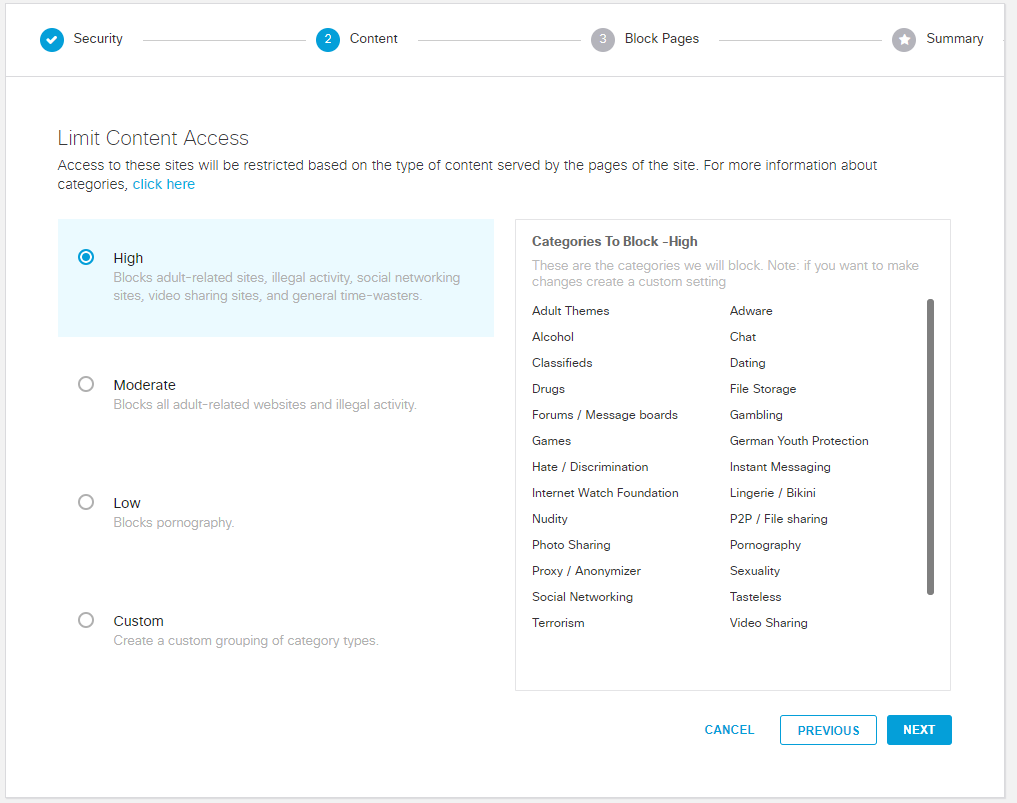

Selectăm categoriile de site-uri care nu sunt relevante selectând opțiunea predefinita High:

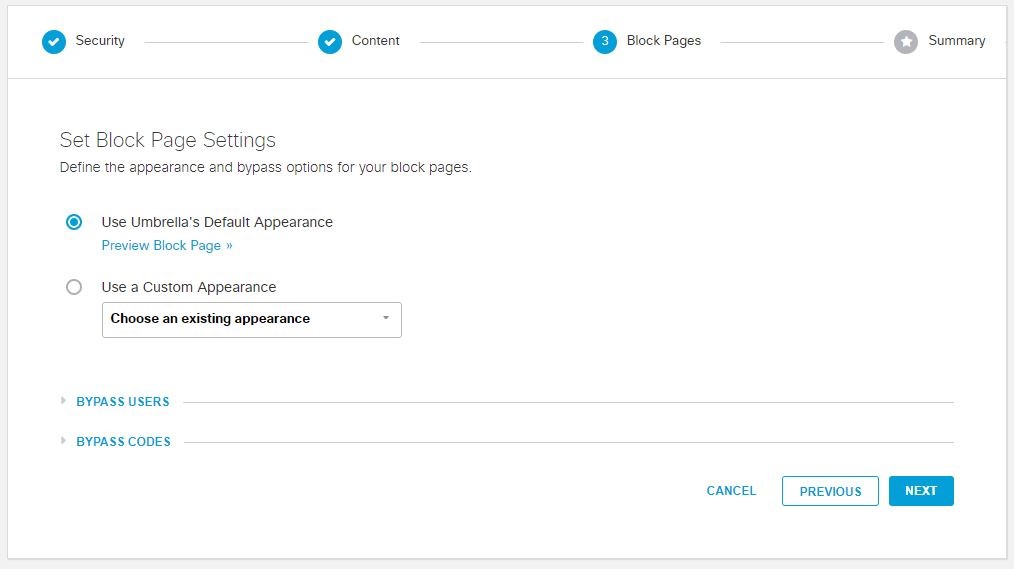

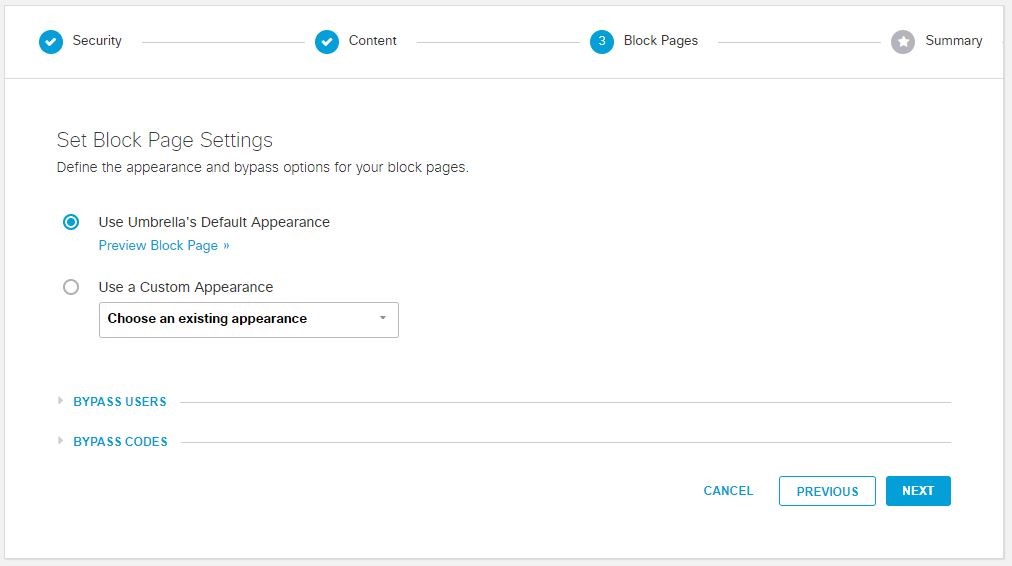

Personalizăm pagina de blocare dacă dorim, apoi apăsăm Next:

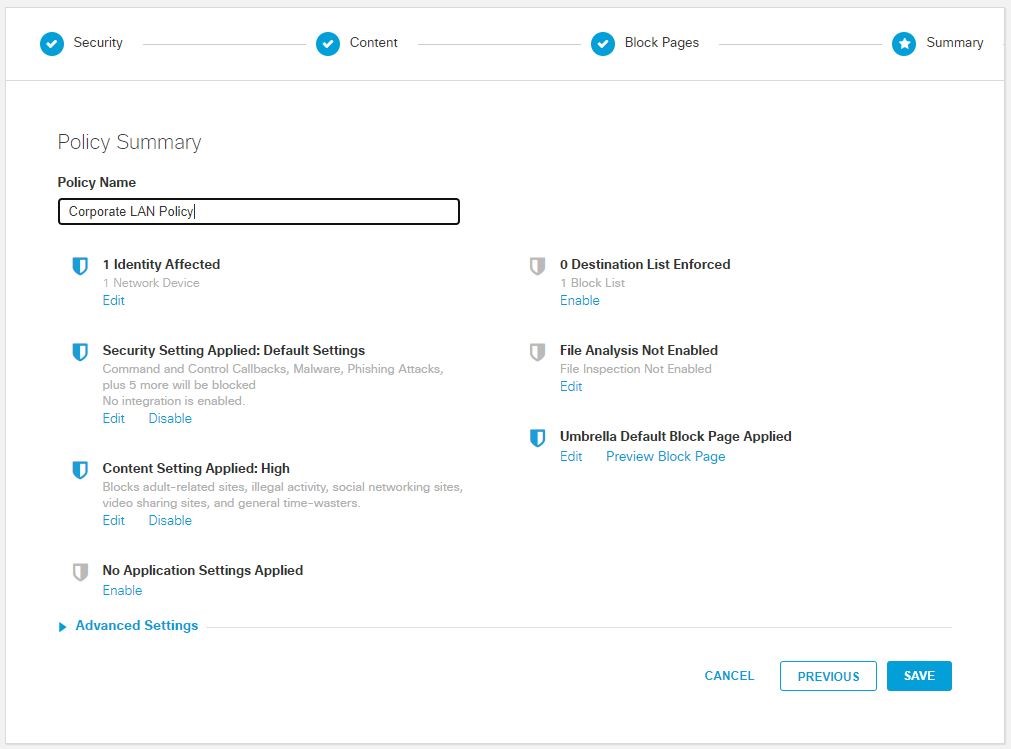

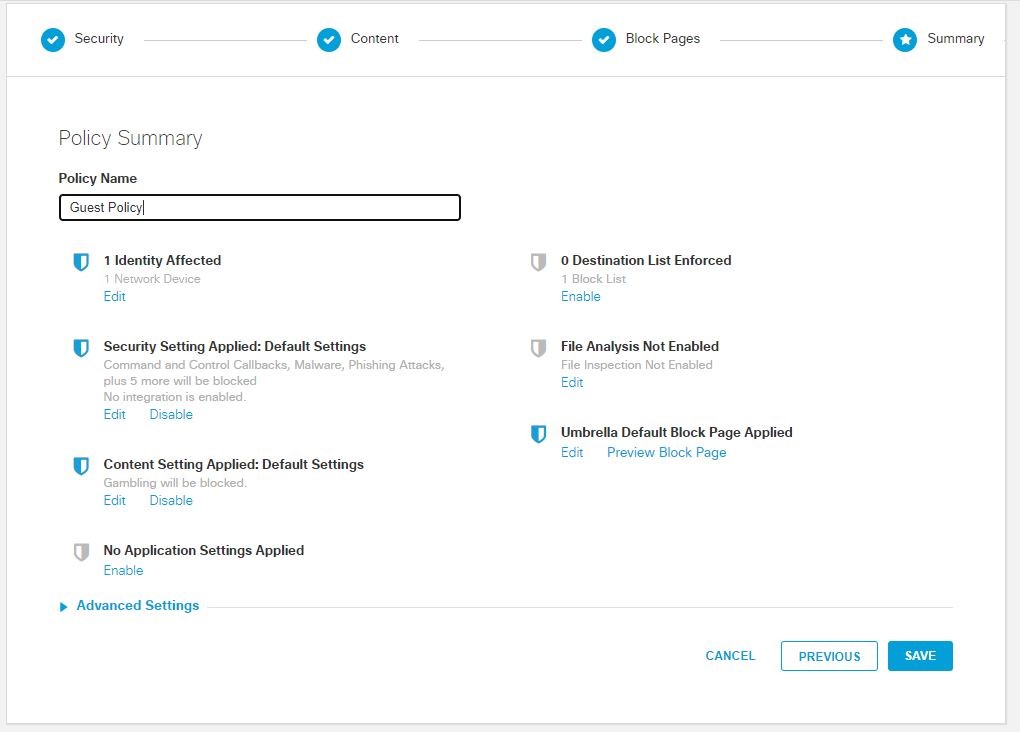

Dăm un nume acestei politici de securitate, revizuim ce am configurat în pașii anteriori și apăsam Save:

Trecem la configurarea politicii pentru rețeaua de vizitatori, urmând aceeași pași, dar că identitate vom folosi MX-GUEST:

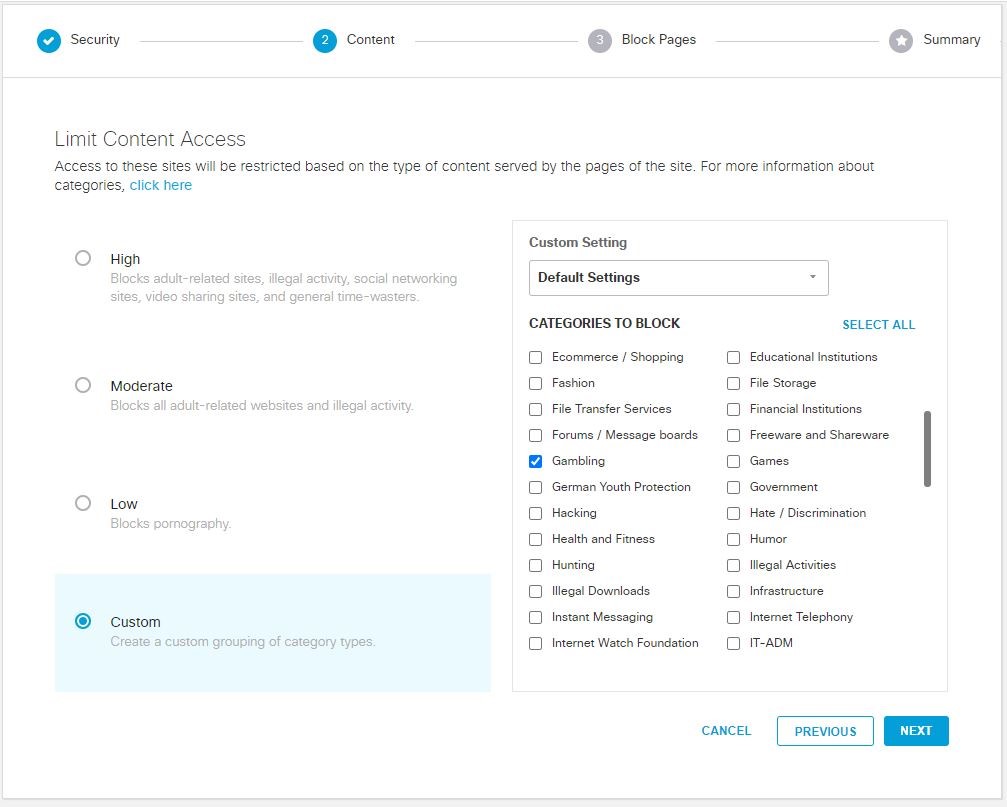

Pentru vizitatori am stabilit că nu vor avea acces la site-uri de tip Pariuri, așa că vom selecta Custom -> Gambling ca și categorie de blocat:

Dăm nume politicii și salvăm:

6. Verificăm corectitudinea aplicării politicilor navingand la Deployments -> Core Identities -> Network Devices:

Acum putem observa că se aplică câte o politică de securitate la fiecare politică de grup din Meraki.

7. Verificarea funcționalității o vom face conectandu-ne la fiecare rețea în parte și încercând să accesăm website-uri ce știm că ar trebui permise, precum și cele care ar trebui interzise.

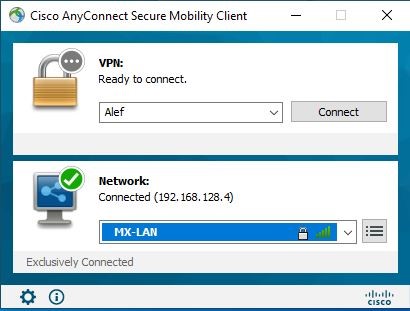

Începem cu rețeaua corporate:

Accesarea unui website de știri, ar trebui să funcționeze, nefiind filtrat prin politica:

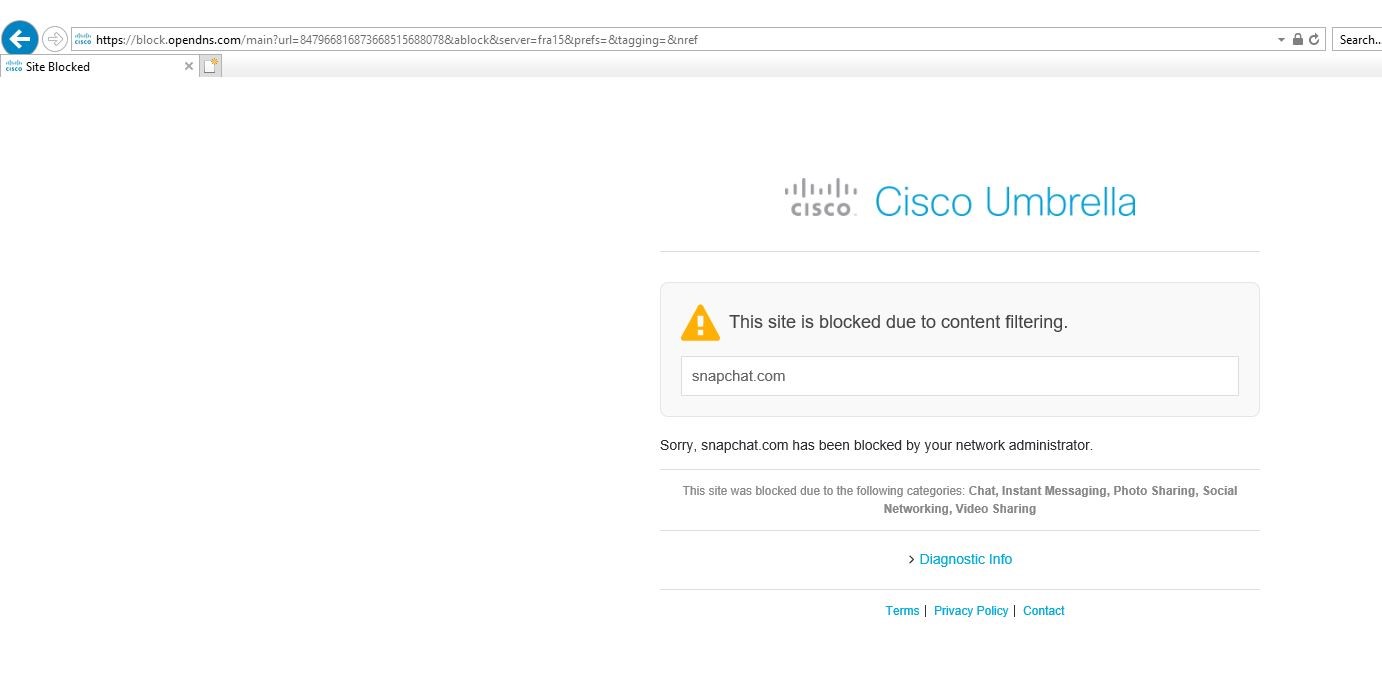

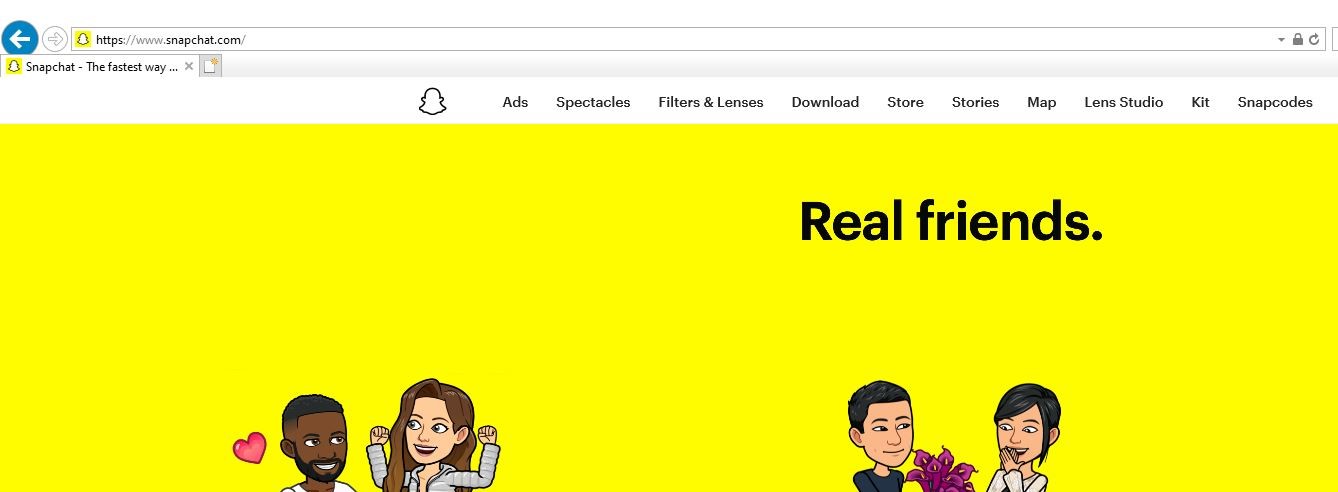

Accesarea unui website de tip social media nu ar trebui să functioneaze fiind filtrat:

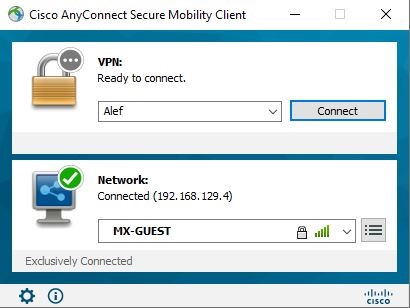

Testarea rețelei de vizitatori:

Accesare unui website de tip social media, ar trebui să funcționeze, vizitatorii fiind restrictionati doar la site-uri de tip pariuri:

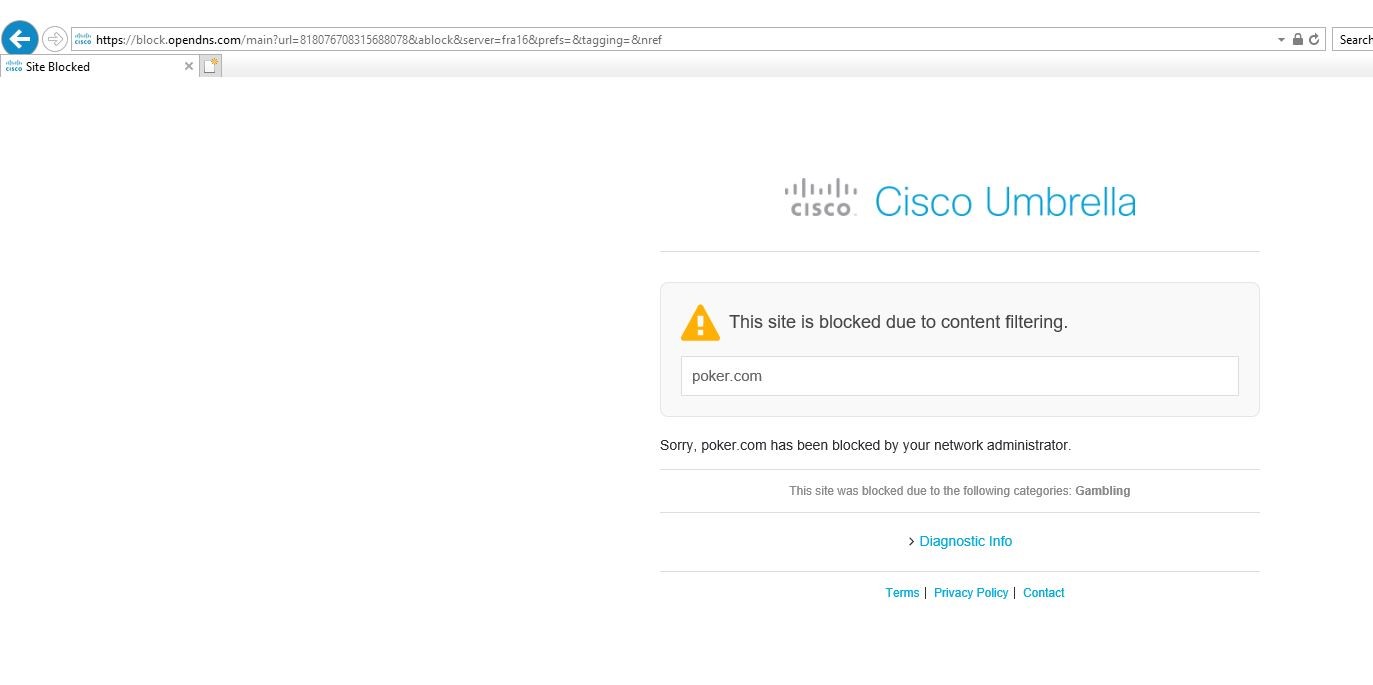

Accesarea unui site de tip pariuri:

Totul funcționează conform așteptărilor!