Ghid practic, testat în teren, pentru implementarea noului DSPM preview—cu accent pe rezultate, nu doar pe vizibilitate.

De la dashboard-uri la decizii: implementarea Microsoft Purview Data Security Posture Management (preview)

Bogdan Păun

Microsoft Group Tech Lead

De ce contează DSPM (preview)?

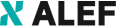

Microsoft Purview Data Security Posture Management (preview) trece de la simpla vizibilitate la protecția datelor bazata pe rezultate. În loc să arate doar riscurile, te ajută să descoperi, protejezi și investighezi date sensibile în cloud, on-premises și canale AI. În mod continuu:

- Identifică date sensibile, tipare de acces și brese de securitate,

- Centralizează informații din DLP, etichete de sensibilitate, Insider Risk și interacțiuni cu agenți AI,

- Recomandă și automatizează remedierea, cum ar fi revocarea link-urilor publice sau aplicarea politicilor DLP.

Este esențial în mediile actuale bogate în AI, unde datele circula rapid - DSPM se concentrează pe ce date ai, unde sunt, cine le accesează și cum sunt protejate.

Concepte cheie și arhitectură

Vizibilitate unificată

- Consolidează surse de date cross-cloud și third-party (Microsoft 365, Azure, Fabric, SaaS).

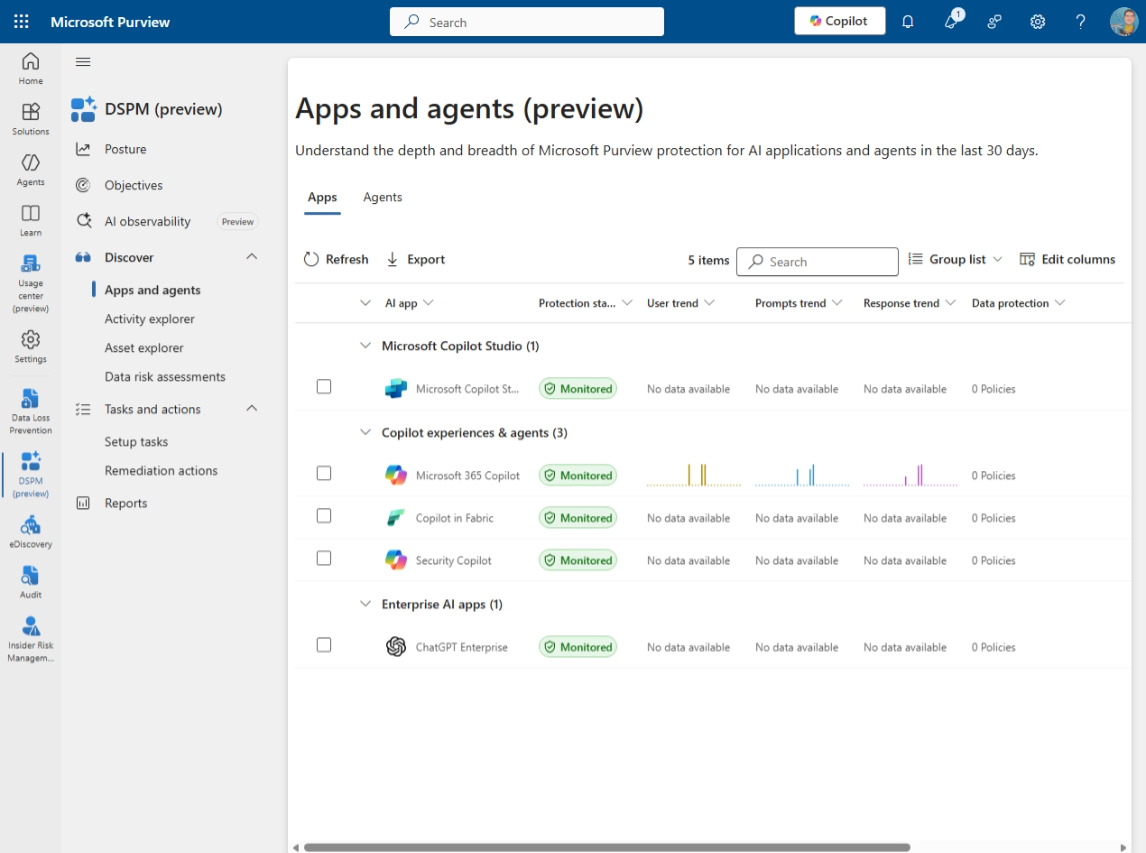

- Monitorizează utilizarea specifică AI (ex: Copilot, ChatGPT), expunând suprasharing-ul, exfiltrarea și nepotrivirile de politici.

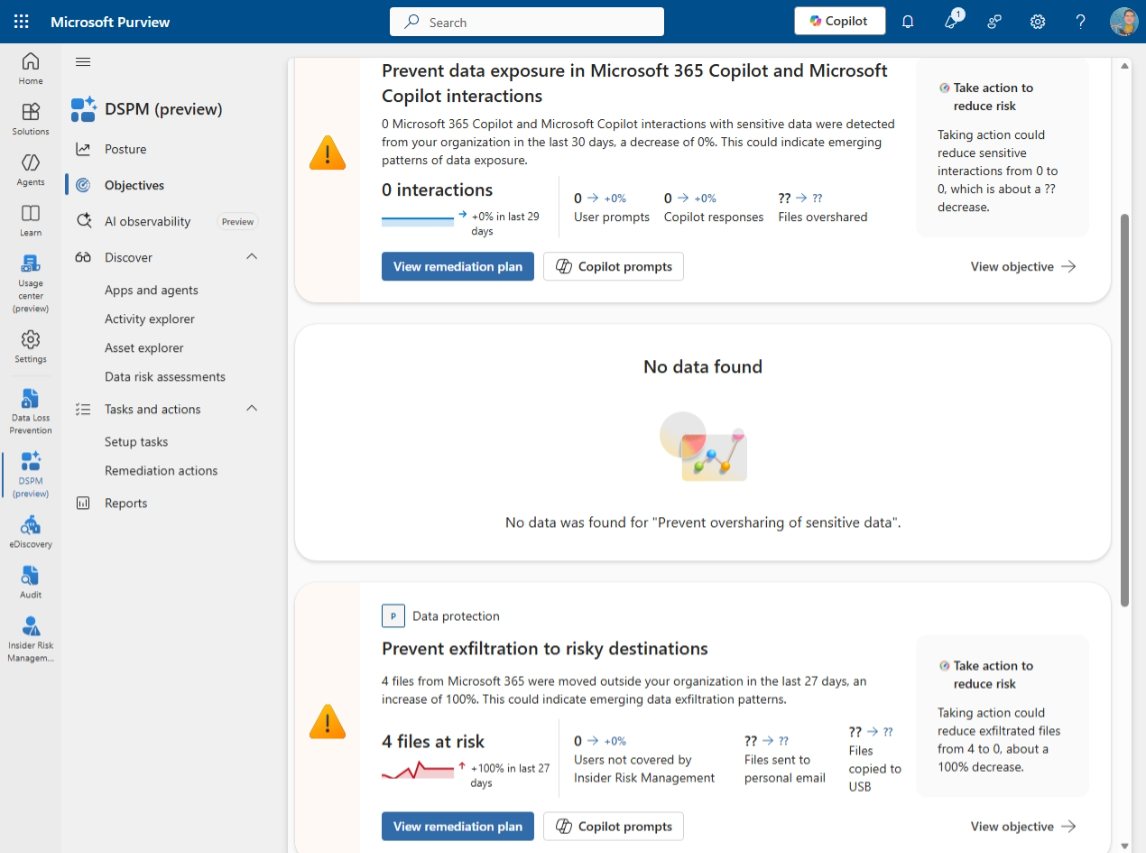

Obiective bazate pe rezultate

- Înlocuiește supraîncărcarea cu dashboard-uri cu module clare, orientate pe scop, precum:

- Prevenirea expunerii în Copilot/AI,

- Prevenirea suprasharing-ului,

- Prevenirea exfiltrarii,

- Descoperirea datelor neprotejate.

- Fiecare obiectiv oferă metrici (ex: procent acoperire politici, numar incidente), acțiuni prioritizate (etichete, DLP, investigatii) și urmărirea progresului.

Integrare AI

- Uneltele asistate AI (agenti Security Copilot) filtrează alertele, recomandă politici și pot remedia automat riscurile—totul sub supravegherea administratorului.

- Suportă audituri forensice, explorarea activității și analiza cauzelor folosind investigatii îmbunătățite AI.

Implementare pas cu pas

Prerechizite și permisiuni

Înainte de activare în producție, clarifică ce va fi afectat de implementarea noi versiuni DSPM și cine deține fiecare parte. DSPM implică echipe de conformitate, securitate, colaborare și AI, deci claritatea previne conflictele ulterior.

- Licențiere și pregătirea tenantului

DSPM preview este livrat prin portalul Microsoft Purview și se bazează pe capabilitățile existente Purview. Verifică:

- Licențele Microsoft 365 și Purview necesare

- Orice add-on AI dacă vrei să folosești DSPM pentru scenarii AI

- Roluri și permisiuni

Este necesar cel puțin unul dintre următoarele roluri:

- Data Security Management

- Data Security Viewer

- Insider Risk Management Admin

- Compliance Administrator

- Microsoft Entra Global Administrator

Verifică și ca unitățile de administrare restricționate nu blochează accesul.

- Domeniul de aplicare al preview-ului

Majoritatea organizațiilor încep cu:

- singura unitate de business sau regiune

- Sau un tenant „control plane” desemnat în arhitecturi multi-tenant

Acesta este și momentul să aliniezi echipele de protecție date, SOC, IAM și platforma M365, deoarece DSPM va recomanda acțiuni care le implică pe toate.

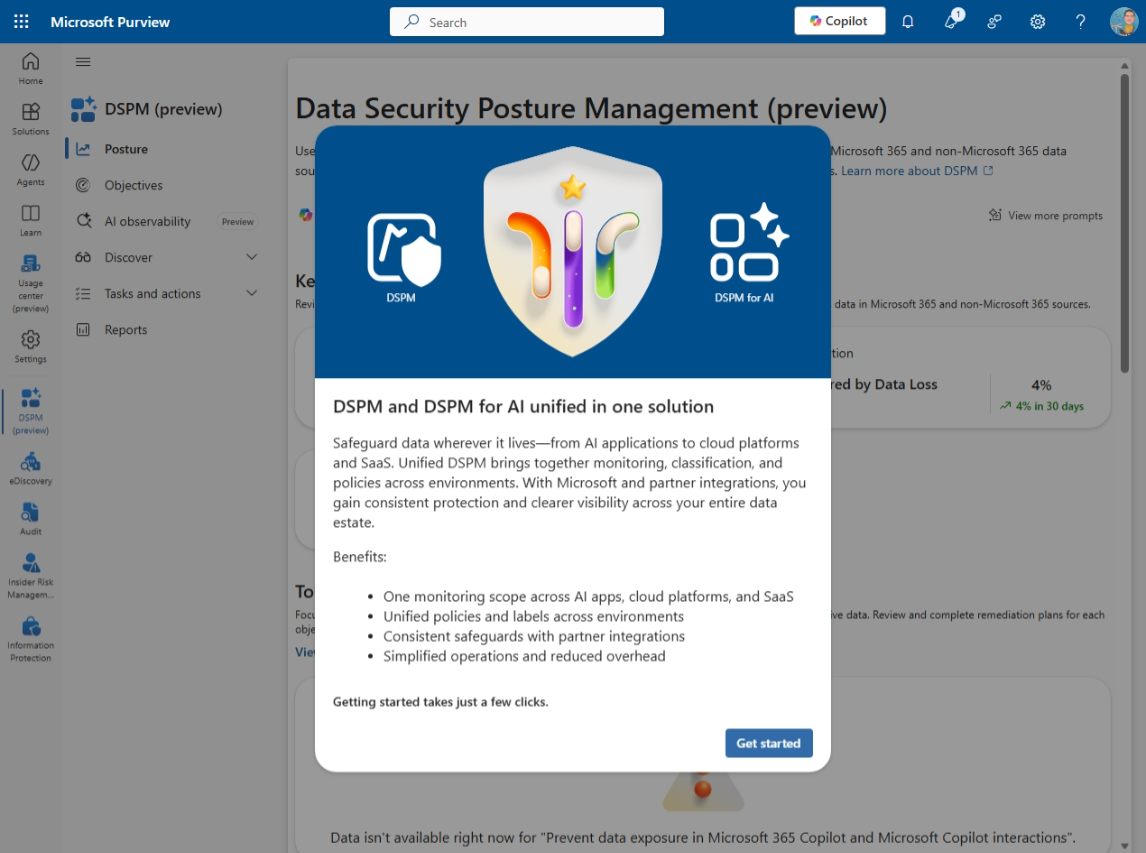

Configurare inițială

Primul obiectiv tehnic nu este „protecție perfectă”—ci vizibilitate suficientă.

În Microsoft Purview (DSPM preview):

- Deschide portalul Microsoft Purview

- Navighează la Data Security → DSPM (preview)

- Completează sarcina obligatorie de audit și analytics (în mare parte automată)

- Instalează extensia de browser și înrolează dispozitive pentru DLP endpoint și recunoaștere AI

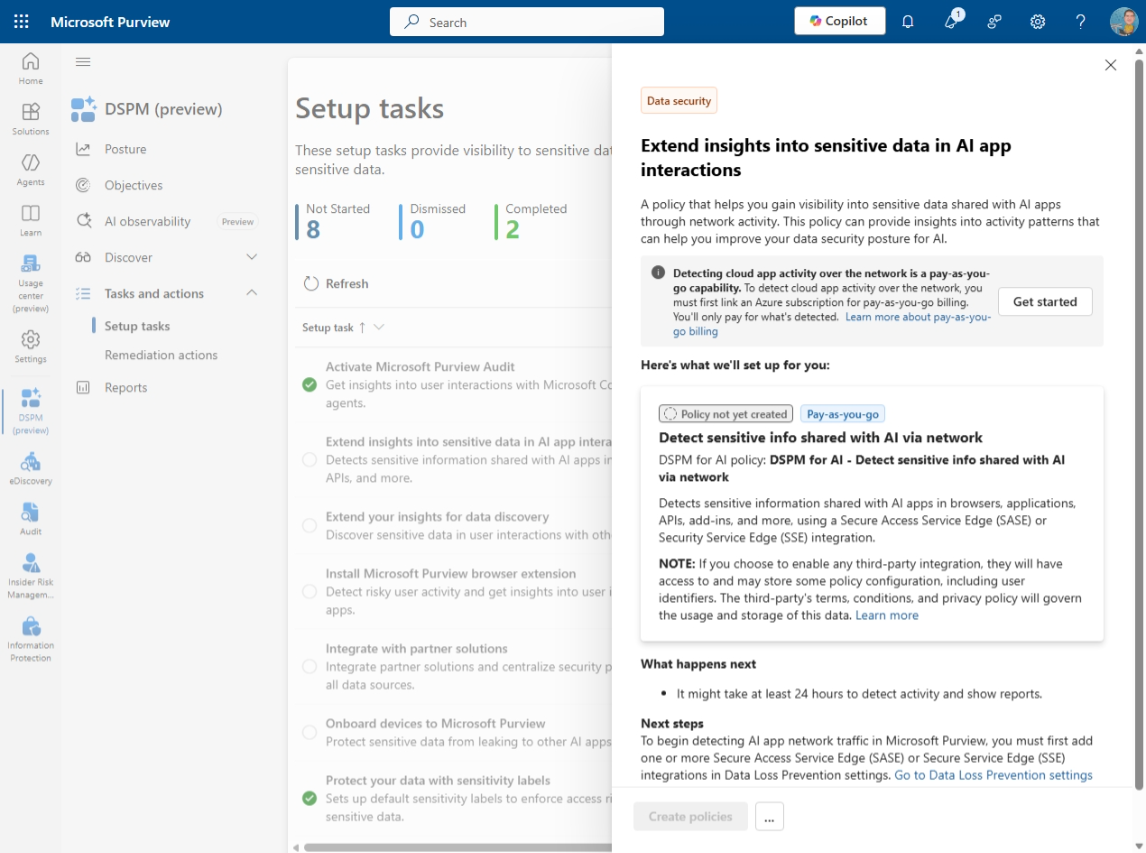

- Opțional, activează colectarea interacțiunilor AI—configurează politici one-click pentru a captura/guverna interacțiunile AI și Copilot (ex: prompturi, răspunsuri, site-uri third-party)

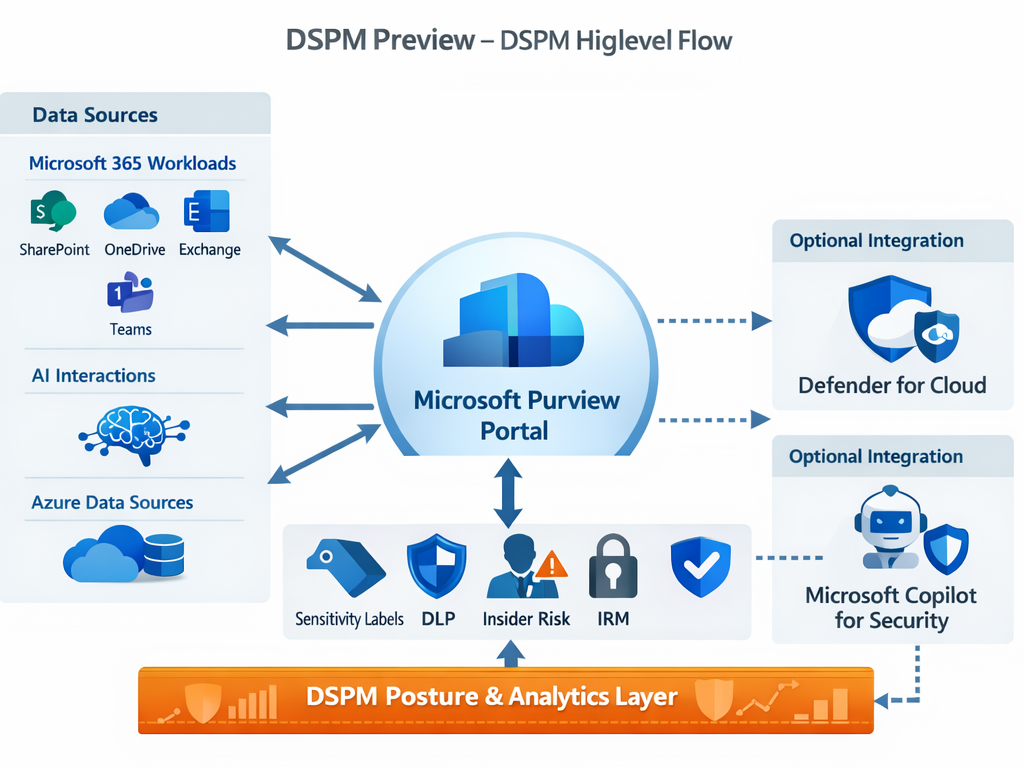

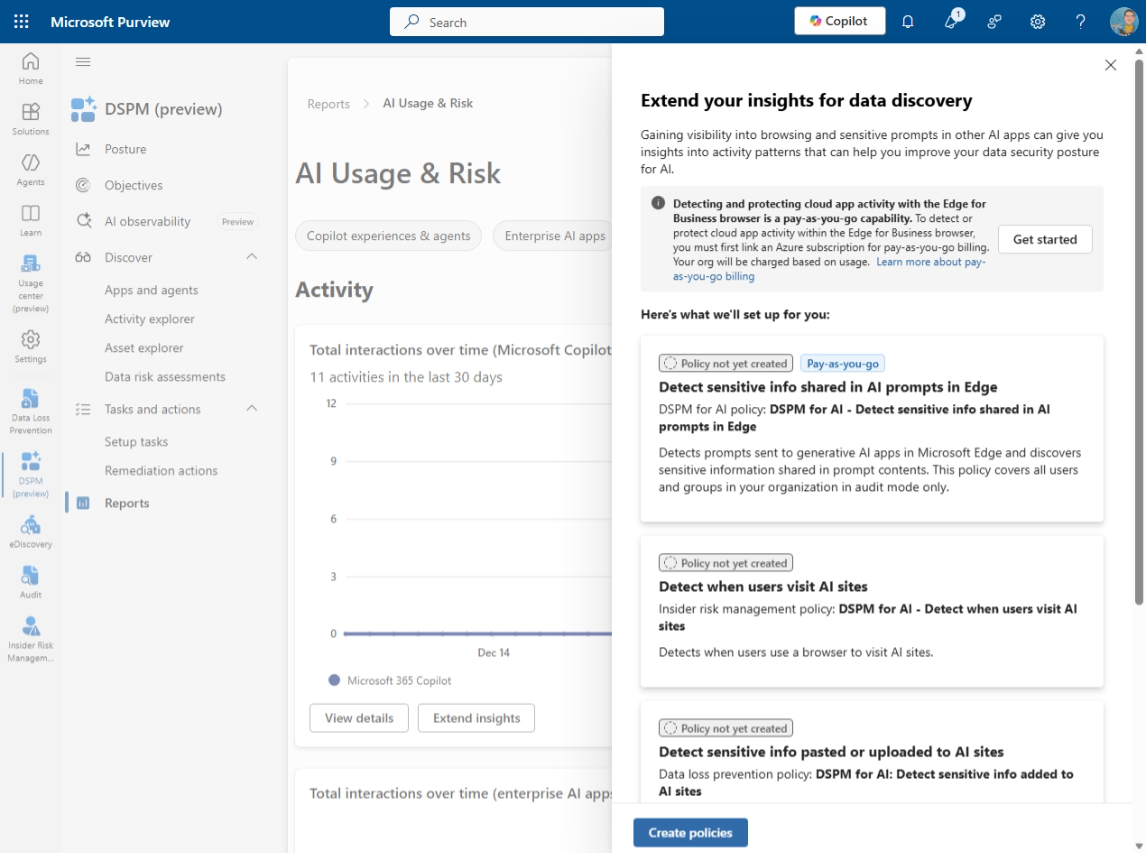

DSPM pentru AI - detectează informatii sensibile partajate cu aplicații AI prin rețea, în browsere, aplicații, API-uri, add-in-uri și altele, folosind integrare Secure Access Service Edge (SASE) sau Security Service Edge (SSE).

Un aspect important este costul acestei reguli de detecție, deoarece monitorizarea activității cloud app pe rețea este plătită pe masura ce este folosită. Trebuie să legi un abonament Azure pentru facturare; plătesti doar pentru ce se detectează.

Pentru a începe detectarea traficului AI app în Microsoft Purview, adaugă una sau mai multe integrari SASE sau SSE în setările Data Loss Prevention

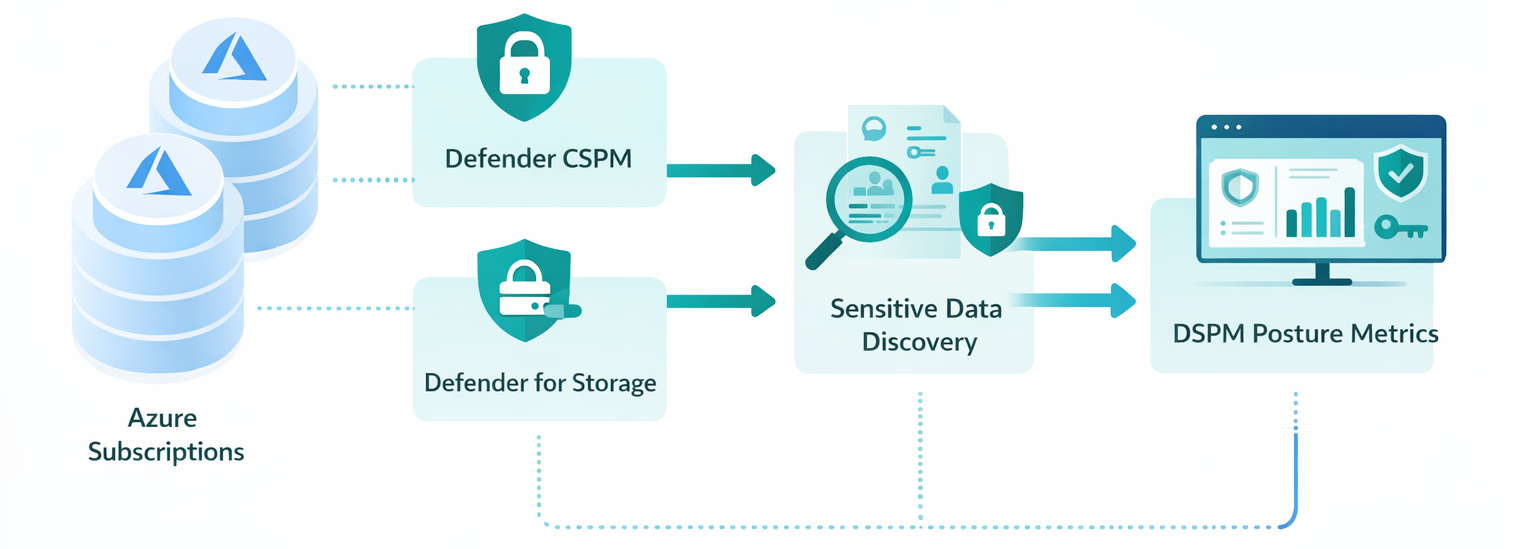

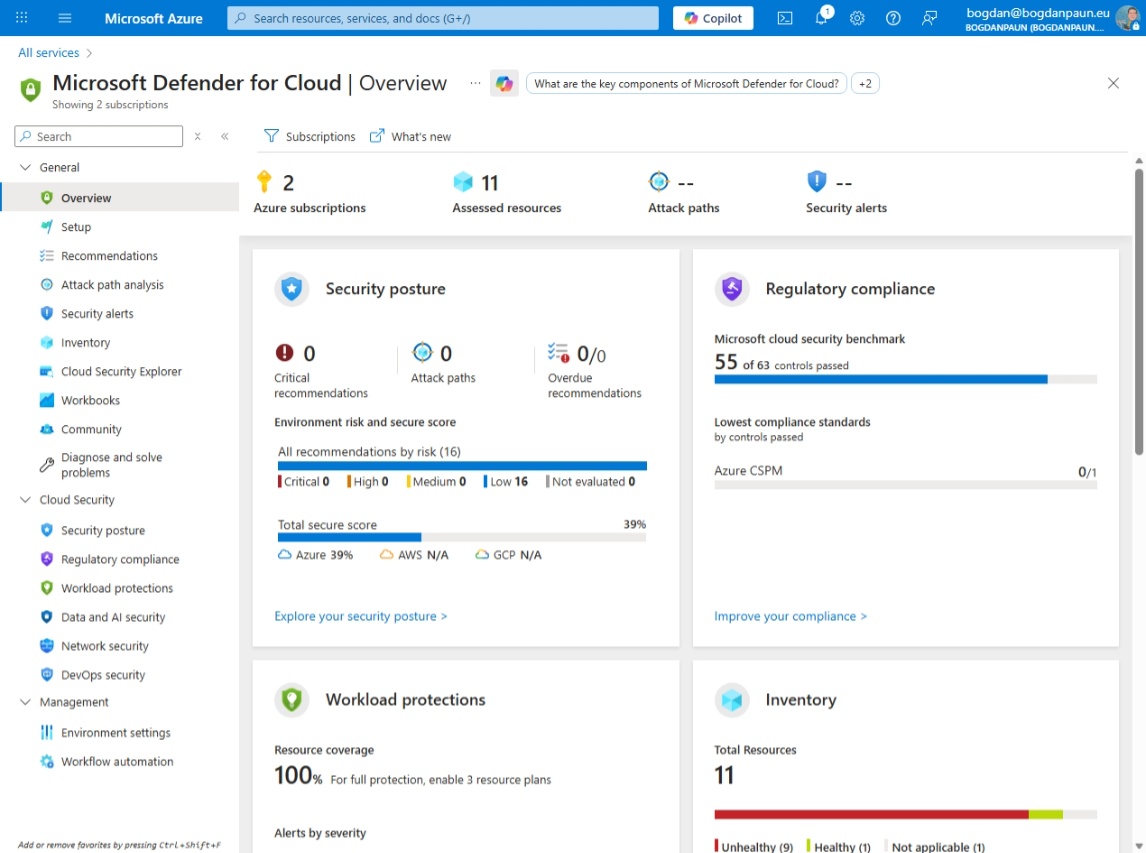

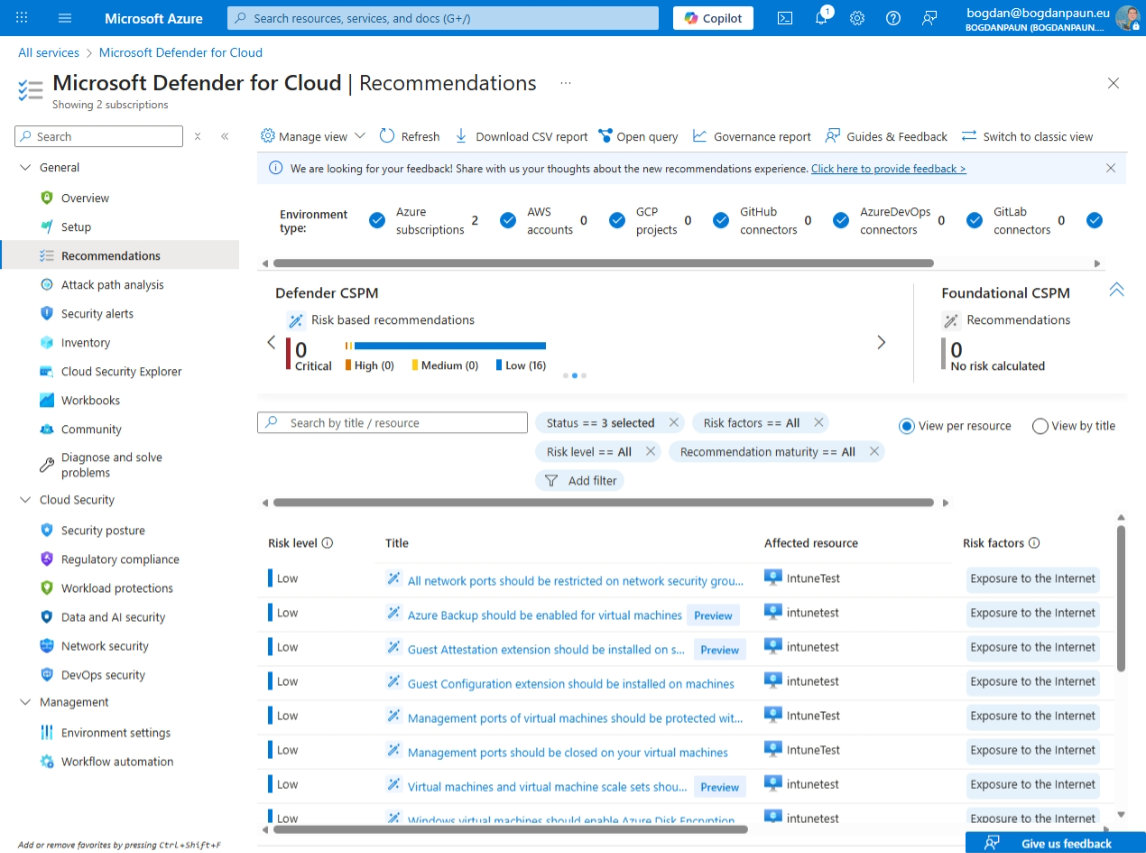

În Defender for Cloud (dacă este cazul):

Dacă folosesti și capabilități Azure data posture:

- Activează Defender CSPM sau Defender for Storage

- Pornește extensia Sensitive data discovery

- Permite pana la 24h pentru primele rezultate de descoperire

La finalul acestui pas, DSPM ar trebui să afișeze locațiile datelor descoperite, semnalele de sensibilitate și primele metrici de postura.

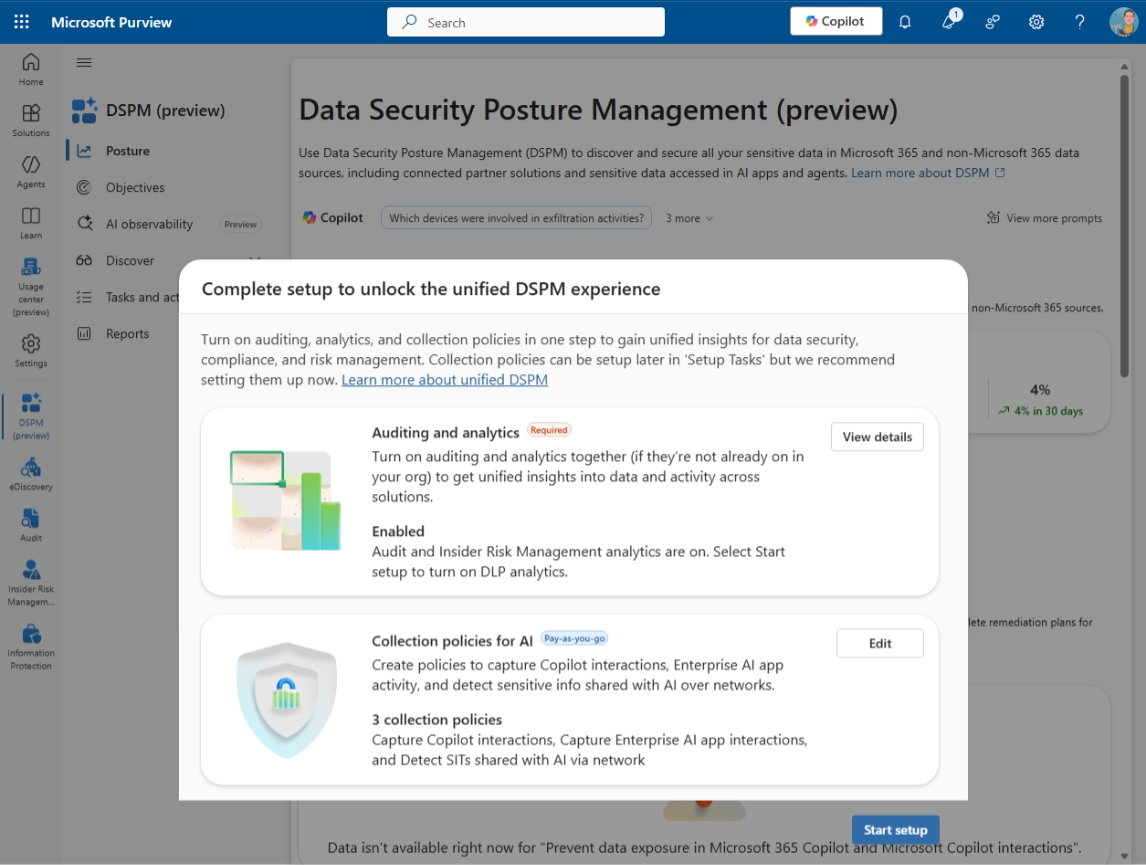

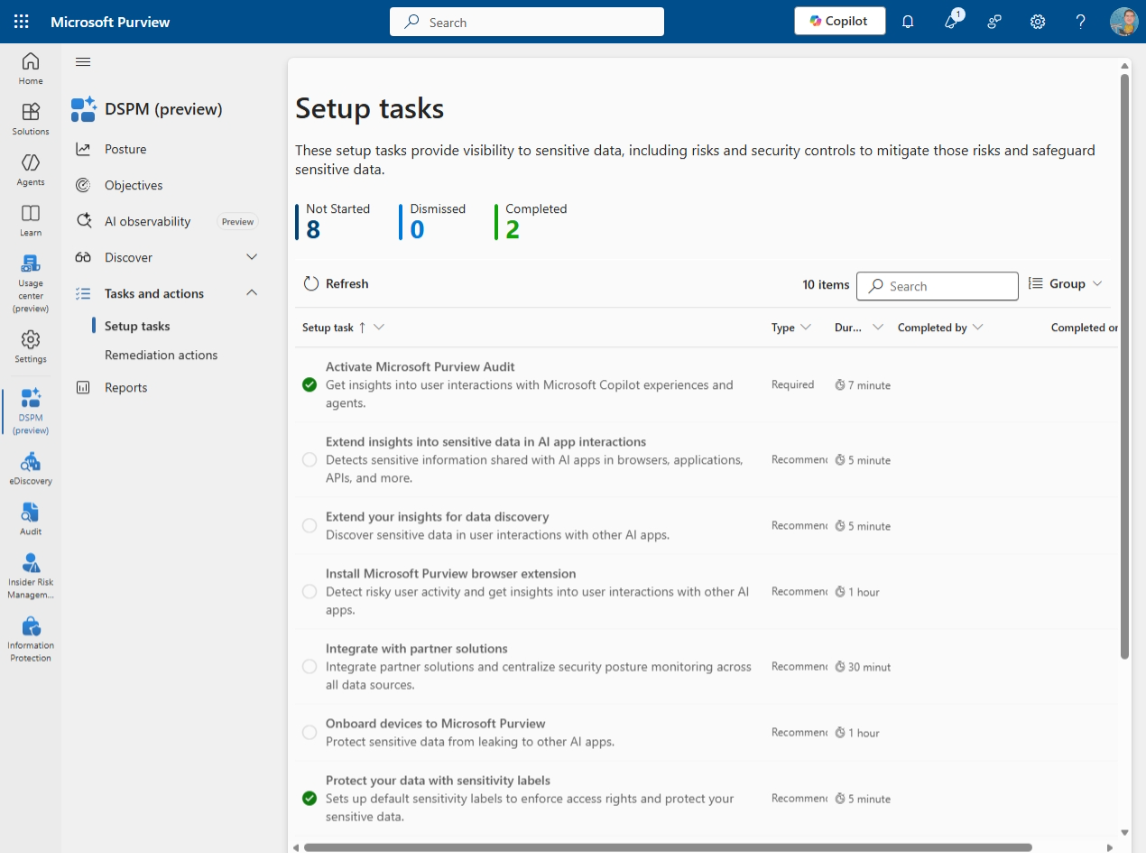

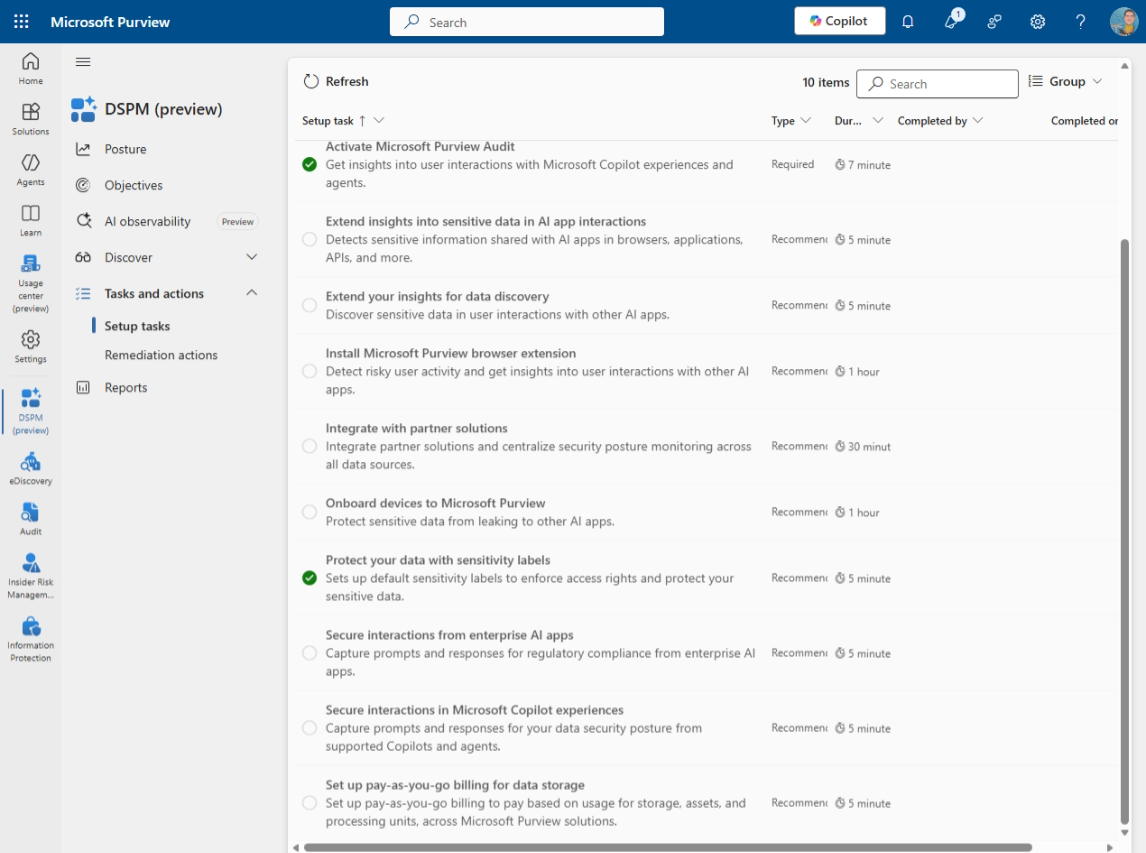

Folosește „Setup tasks” din DSPM ca backlog de implementare

O îmbunătățire majoră în noua versiune DSPM, aflată încă în preview este introducerea sarcinilor de configurare (Setup tasks) de prim rang. În loc să îți faci propriul plan de proiect, DSPM oferă un backlog integrat, prioritizat, care include:

- Status și prerechizite

- Efort estimat

- Ghid de impact asupra utilizatorului

- Link-uri directe catre wizard-uri sau documentație

În DSPM > Actions > Setup tasks, vei găsi:

|

Setup Task |

Description |

|

Activare audit & analytics |

Activată automat pentru suportul alertelor și descoperirii datelor |

|

Date sensibile în AI |

Politică one-click pentru a captura prompturi/raspunsuri AI prin retea |

|

Descoperire de pe site-uri AI third-party |

Politică one-click pentru date lipite pe site-uri AI non-Microsoft |

|

Extensie browser & înrolare dispozitive |

Activează DLP endpoint și detecția activității în Chrome |

|

Etichetare de sensibilitate |

Aplică sau configurează taxonomia și politicile de etichete implicite |

|

Politici Enterprise AI & Copilot |

Securizeaza prompturi/răspunsuri în AI enterprise sau Copilot pentru Fabric/Security |

|

Configurare billing |

Configurează facturarea pay-as-you-go unde este necesar pentru colectarea activității |

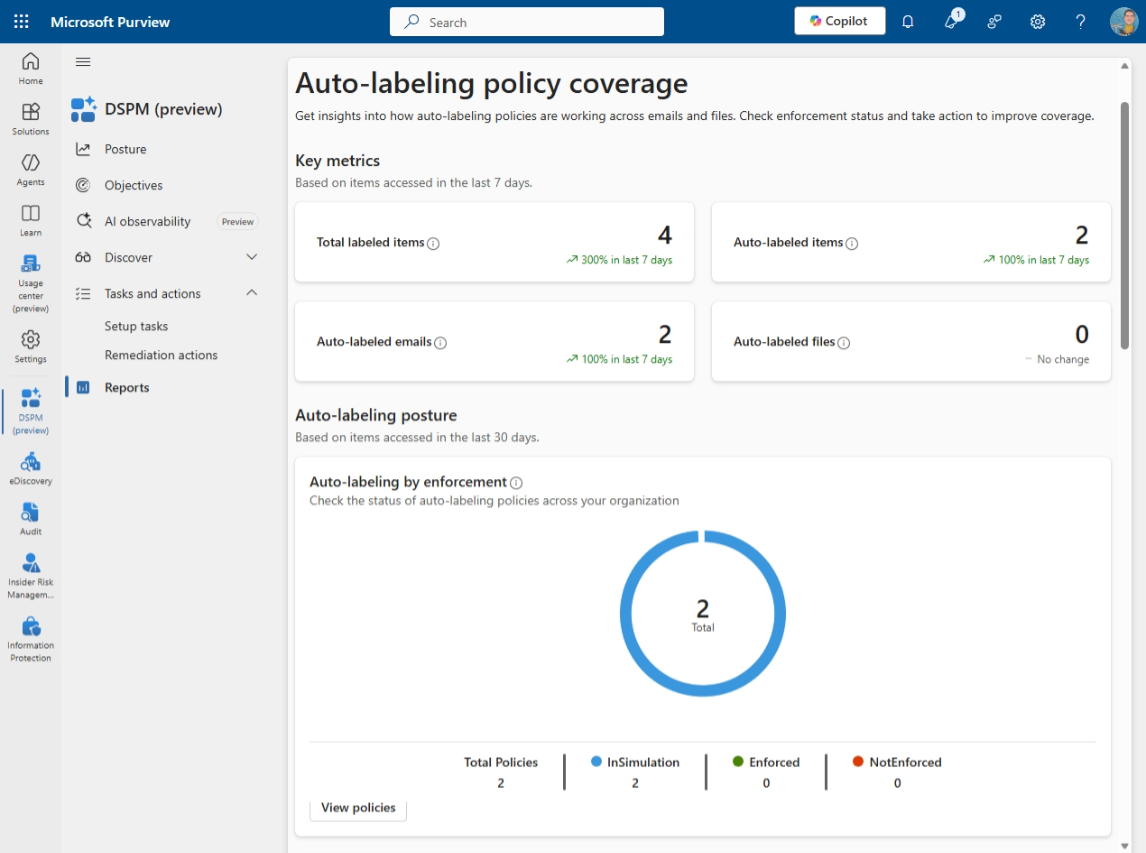

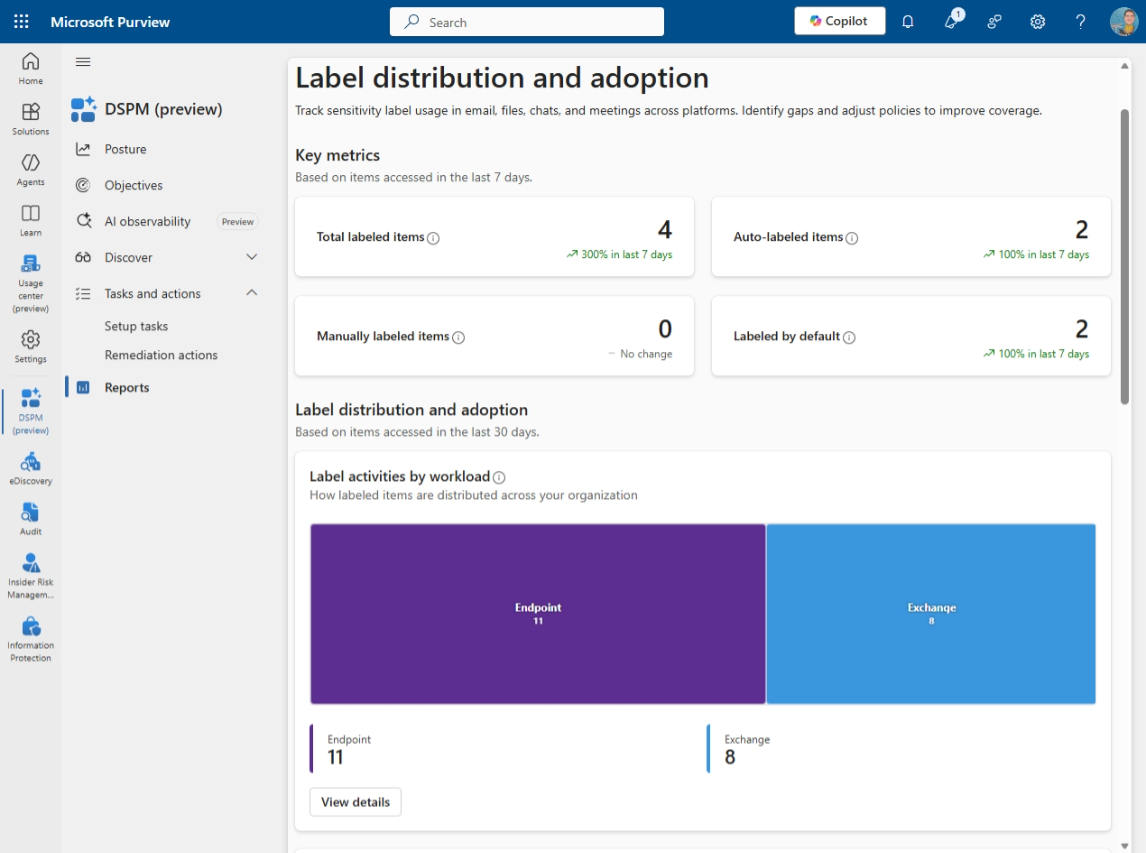

Aliniază DSPM cu etichete, DLP și Insider Risk

DSPM preview nu introduce un nou motor de protectie. În schimb, conecteaza și evalueaza cele deja folosite. Foloseste rapoartele de postura DSPM pentru a verifica dacă:

- Etichetele critice sunt aplicate cu adevarat

- Datele sensibile sunt protejate la scara

- Acoperirea corespunde intentiei politicii documentate

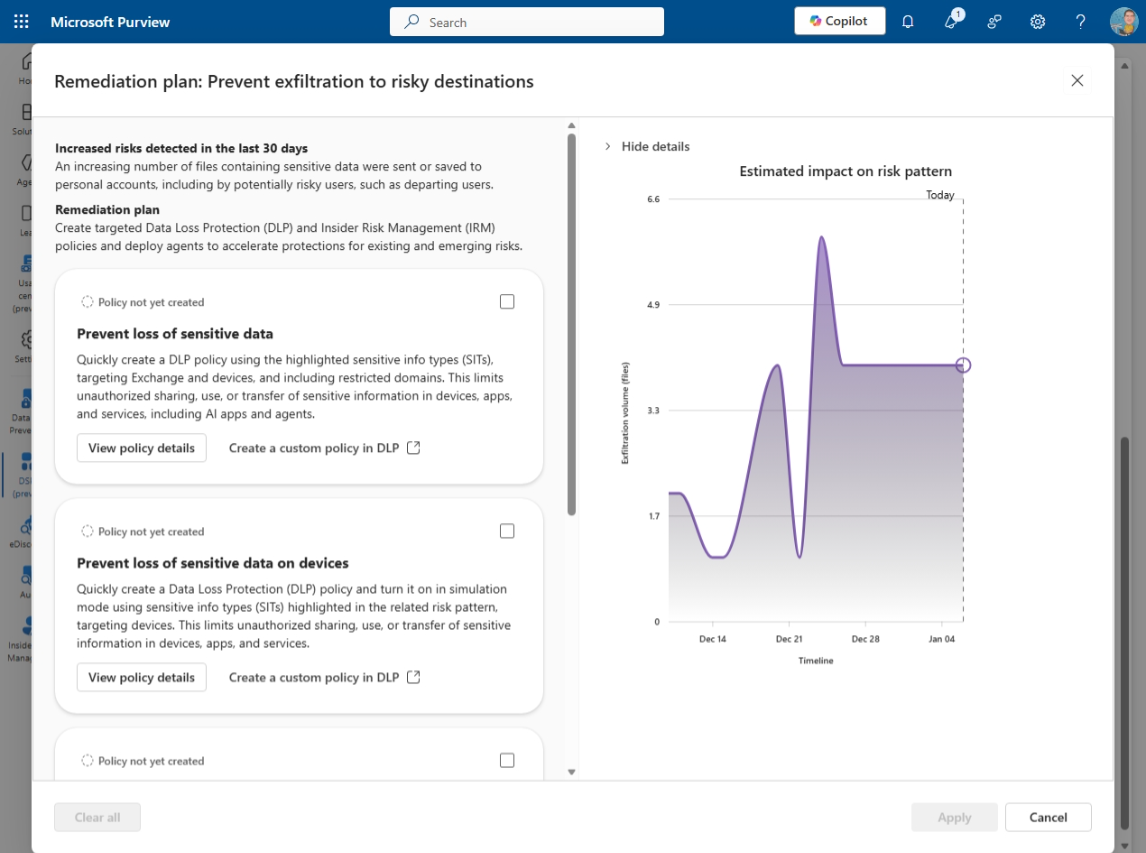

Lasă DSPM să ghideze ajustarea DLP si IRM

Când selectezi obiective precum prevenirea exfiltrării datelor sensibile, DSPM:

- Cuantifică expunerea reală

- Evidențiază tipare de comportament ale utilizatorilor

- Recomandă acțiuni DLP și IRM

Schimbă operațiunile spre remediere bazată pe rezultate

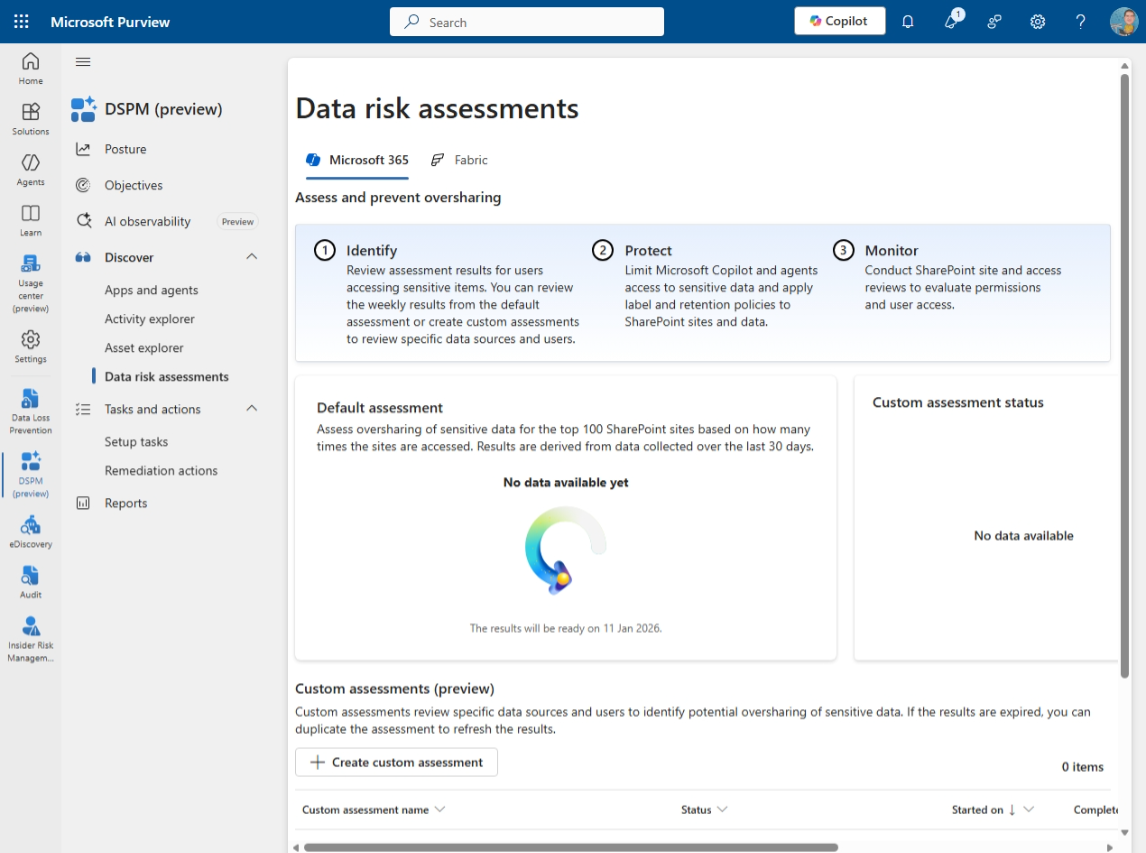

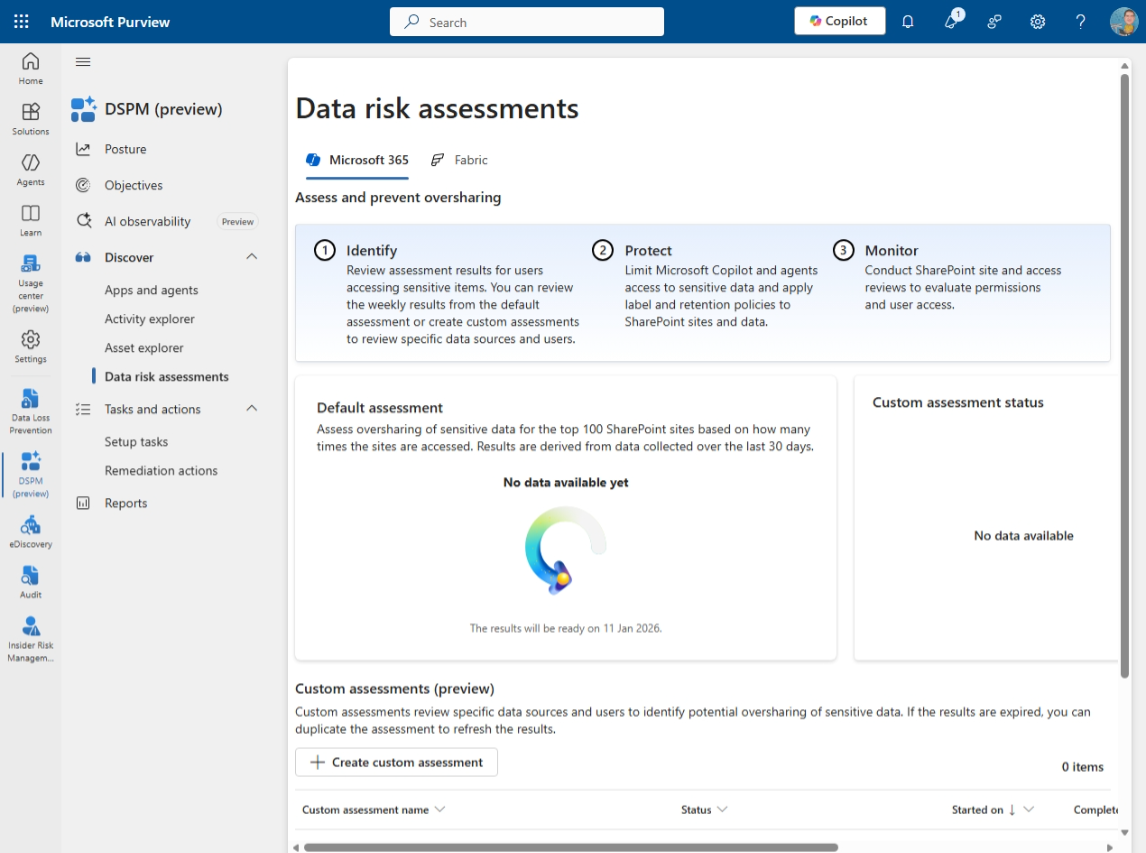

Experiență preview pune accent pe Data Risk Assessments, nu pe alerte izolate. Etape pentru implementarea acestei schimbari:

- Folosește Data Risk Assessments pentru a identifica probleme cu impact mare

- Prefer remedieri în masă (bulk labeling, restricții bulk pe link-uri)

- Monitorizează trenduri de postură, nu volumul alertelor

Aici DSPM aduce cea mai mare valoare—elimina categorii întregi de risc cu un numar mic de actiuni țintite.

Extinde DSPM la scenarii Copilot și AI

DSPM preview trateaza AI ca pe un canal principal de acces la date, nu ca pe o exceptie. Actiuni cheie:

- Configureaza Microsoft Copilot for Security

- Acorda rolul Data Security Viewer

- Folosește Copilot pentru a sumariza postura, investigații și acțiuni

DSPM pentru AI scoate la suprafata riscuri precum:

- Suprasharing prin prompturi

- Date sensibile în seturi de antrenament

- Interacțiuni AI riscante

Refoloseste etichetele de sensibilitate si politicile DLP existente pentru a guverna accesul si comportamentul AI.

Implementează treptat și măsoară ce contează

Deoarece DSPM este în preview, succesul depinde de iterații controlate, nu de implementări masive. Un model de rollout eficient:

- Pilotează un singur obiectiv

- Completează doar sarcinile de setup legate de acel obiectiv

- Definește căi de aprobare și escaladare

- Raportează pe un set restrâns de KPI-uri

Explorează și investighează

Folosește tab-uri dedicate pentru analize detaliate:

- Apps & Agents: prezentare generală AI apps și ranking de risc

- Activity Explorer: filtrează evenimente după date sensibile sau activitate AI (prompturi, incidente de suprasharing)

- Data Risk Assessments: gasește și corectează suprasharing-ul prin evaluari implicite sau personalizate

Automatizează și rafinează

- Folosește Security Copilot pentru a rafina alertele, filtra zgomotul și sugera priorități.

- Aprobă sau ajustează remedierile AI (ex: blocare download, revocare acces).

- Monitorizează rezultatele execuției și jurnalele de audit ale acțiunilor agenților AI.

Perspectivă finală

DSPM preview nu este despre dashboard-uri mai bune—este despre închiderea buclei dintre insight și acțiune.

Roluri de guvernanța și control acces

Atribuie rolurile corect:

- Control total: Entra Compliance Admin, Global Admin sau Purview Compliance Admin—pot crea/edita politici, efectua remedieri

- Acces limitat: Security Reader sau Data Security AI Viewer—pentru vizualizare postura și metrici doar in citire

- Scope-uri specifice: roluri ca Data Security Viewer sau Insider Risk Admin pentru gestionarea obiectivelor și acces la remediere

- Consultă matricea detaliata rol-feature în documentația Microsoft

Cele mai bune practici și considerații

- Începe cu un singur obiectiv și un subset de utilizatori

- Folosește sarcinile de setup integrate și politicile one-click pentru a accelera implementarea

- Aliniază cu etichetele de sensibilitate, DLP și instrumentele Insider Risk existente pentru a consolida, nu a reconstrui

- Monitorizeaza trendurile, nu alertele, și favorizează remedierea bulk pentru scalare

- Menține separarea clară a atribuțiilor și acces minim necesar

Organizațiile care obțin valoare rapid tratează DSPM ca:

- Un motor de prioritizare

- Un accelerator de remediere

- Un limbaj comun între securitate, conformitate și deținătorii de date

Începe cu pași mici, folosește ghidarea integrată și lasă rezultatele, nu rapoartele, să definească succesul.