SSL reprezintă astăzi 70 până la 80% din tot traficul de navigare web de ieșire din întreprindere. Pentru a proteja resursele unei companii, este esențial să aplicați politica privind aplicațiile și amenințările întregului trafic, inclusiv traficului criptat. Decriptarea SSL oferă vizibilitate acestui trafic criptat, astfel încât politica de securitate să poată fi aplicată în mod constant întregului trafic care trece prin firewall.

Decriptarea traficului SSL cu ML-NGFW Palo Alto Networks

Cosmin Mocanu

System Engineer Palo Alto Networks • ALEF Expert Center

În cuprinsul acestui articol veți regăsi metodologii care s-au dovedit de succes în implementările anterioare ale decriptării SSL a rețelelor de producție. Nu are scopul de a descrie caracteristica în profunzime sau de a duplica documentația disponibilă a produsului, ci mai degrabă de a împărtăși lecțiile învățate din experiențele anterioare în planificarea și implementarea decriptării SSL. Scopul final este de a face implementarea unor astfel de politici cât mai puțin intruzivă și eficientă posibil.

Un element cheie pentru o implementare fără probleme a decriptării SSL este “due diligence” în avans. Unele dintre elementele mai complexe ale implementării decriptării se află în pregătirea necesară pentru ca dispozitivele Palo Alto Networks să poată decripta traficul. Aceasta poate include planificarea și implementarea certificatelor, înțelegerea impactului decriptării SSL asupra mediului existent și asigurarea faptului că orice limitări inerente implementării decriptării sunt acceptabile pentru cerințele clientului.

Fluxul de lucru

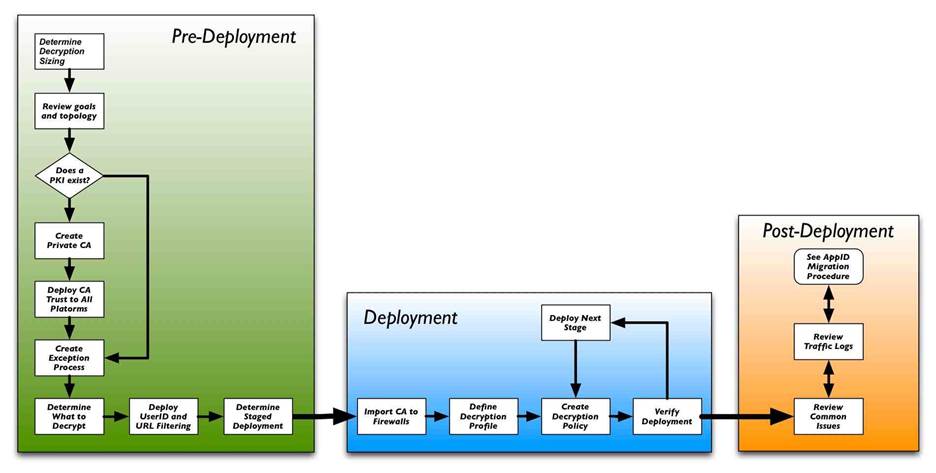

Procesul de implementare a decriptării SSL este prezentat în diagrama de mai jos.

Decriptarea de la nivelul unui firewall Palo Alto Networks se bazează pe politici și poate decripta, inspecta și controla conexiunile SSL și SSH de intrare și de ieșire. O politică de decriptare vă permite să specificați traficul de decriptat după IP destinație, IP sursă, protocol și port utilizat sau categorie URL; să blocați, restricționați sau redirecționați traficul specificat conform setărilor de securitate din profilul de decriptare asociat. Cu ajutorul profilului Decriptare și utilizarea certificatelor și cheilor, firewall-ul decriptează traficul în text simplu și apoi impune ID-ul aplicației și setările de securitate, inclusiv: Decriptare, Antivirus, Vulnerabilitate, Anti-Spyware, Filtrare URL, WildFire și profiluri de blocare a fișierelor. Odată ce inspecția este efectuată, firewall-ul re-criptează traficul și îl trimite, asigurând confidențialitatea și securitatea.

Firewall-ul Palo Alto Networks constă în principal din trei tipuri de mecanisme de decriptare SSL:

- Inbound SSL Decryption (Decriptare traffic SSL de intrare)

- SSL Forward Proxy (Decriptare traffic SSL de ieșire)

- SSH Proxy

Următoarele sunt componentele esențiale care sunt necesare ca parte a mecanismului de decriptare utilizat de firewall-urile Palo Alto Networks:

- Certificatele sunt folosite ca parametru de relație de încredere între firewall și Client și Server.

- Cheile sunt folosite ca mecanism de criptare pentru a asigura securitatea și autenticitatea traficului care este schimbat.

Inbound SSL Decryption

SSL Inbound Inspection este utilizat pentru a decripta și inspecta traficul SSL/TLS de intrare de la un client la un server de rețea vizat (orice server pentru care aveți certificatul și îl puteți importa pe firewall) și pentru a bloca sesiunile suspecte. SSL Inbound Inspection poate asigura că datele sensibile nu se deplasează în afara rețelei securizate a companiei prin blocarea sau restricționarea sesiunii. Când certificatul de server SSL este încărcat pe firewall, este configurată o politică de decriptare SSL pentru traficul de intrare, apoi dispozitivul decriptează și citește traficul pe măsură ce îl redirecționează. Nu se fac modificări la pachetele de date, iar canalul securizat este de la sistemul client la serverul intern. Firewall-ul poate detecta apoi conținut rău intenționat și controla aplicațiile care rulează pe acest canal securizat.

SSL Forward Proxy (Decriptare traffic SSL de ieșire)

Cu decriptarea SSL Forward Proxy, firewall-ul oferă proxy conexiunile SSL de ieșire prin interceptarea solicitărilor SSL de ieșire și generează un certificat din mers pentru site-ul pe care utilizatorul dorește să-l viziteze. Prin urmare, firewall-ul se comportă ca o terță parte (man-in-the-middle) pentru sesiunea client-server. Data de valabilitate a certificatului generat de firewall este luată din data de valabilitate a certificatului de server real.

Autoritatea emitentă a certificatului este dispozitivul Palo Alto Networks. Dacă certificatul firewall-ului nu face parte dintr-o ierarhie existentă sau nu este adăugat în memoria cache a browserului unui client, atunci clientul primește un avertisment atunci când navighează pe un site securizat. Dacă certificatul de server real a fost emis de o autoritate care nu este de încredere pentru firewall-ul Palo Alto Networks, atunci certificatul de decriptare folosește o a doua cheie certificare (CA) „neîncrezătoare” pentru a se asigura că utilizatorul este avertizat cu privire la orice intervenție de tip “man-in-the middle”.

SSH Proxy

Într-o configurație SSH Proxy, firewall-ul se află între un client și un server. SSH Proxy permite firewall-ului să decripteze conexiunile SSH de intrare și de ieșire și se asigură că atacatorii nu folosesc SSH pentru a tunela aplicații și conținut nedorit. Decriptarea SSH nu necesită certificate și firewall-ul generează automat cheia folosită pentru decriptarea SSH atunci când acesta pornește. În timpul procesului de pornire, firewall-ul verifică dacă o astfel de cheie există. Dacă nu, firewall-ul generează o cheie. Firewall-ul folosește cheia pentru a decripta sesiunile SSH pentru toate sistemele virtuale configurate pe firewall și pentru toate sesiunile SSHv2.

Determinați dimensiunea decriptării SSL

Un aspect critic al implementării decriptării SSL este determinarea impactului asupra și dimensionarea corectă a hardware-ului care va efectua decriptarea. Deși este greu să fii exact, există instrumente disponibile pentru a ajuta la acest calcul. Rețineți că instrumentele vă vor ajuta la calcularea impactului maxim al planului de date pe baza întregului trafic SSL actual. Aceasta presupune, de asemenea, că hardware-ul Palo Alto Networks este deja instalat de client și acceptă trafic.

Ar trebui efectuat un fel de planificare a capacității pentru a determina impactul posibil al decriptării SSL pe o platformă și pentru a putea recomanda clientului dimensionarea corectă. Se recomandă supradimensionarea unui dispozitiv pentru decriptarea SSL, deoarece activitatea SSL pe Internet și pe plan intern este probabil să crească în timp.

Următoarele sunt întrebări de adresat pentru a evalua dimensiunea și capacitatea:

- Care este numărul maxim de sesiuni SSL pe oră în timpul orelor de program?

- Care este numărul maxim de conexiuni SSL simultane în timpul orelor de program?

- Este posibil să obțineți o listă și procentul de categorii URL vizate de site-urile web SSL?

- Utilizează clientul un furnizor important de aplicații cloud, cum ar fi Google Apps sau Office 365?

Examinați obiectivele de decriptare SSL și topologia

Înțelegerea obiectivelor de decriptare SSL ale clientului este un aspect cheie al planificării unei implementări. Următoarele sunt întrebări care vor ajuta la stabilirea obiectivelor:

- Este clientul preocupat în principal de amenințări și caută vizibilitate în conexiunile SSL pentru a detecta și preveni astfel de atacuri?

- Dorește clientul să folosească și decriptarea SSL pentru a controla și/sau bloca mai bine aplicațiile existente, cum ar fi Facebook, LinkedIn și Tor?

- Este clientul conștient de faptul că decriptarea SSL îmbunătățește capacitatea de a identifica conținutul și de a clasifica mai precis adresele URL SSL?

CA opțiuni și strategii de implementare

Un element cheie al oricărei implementări de decriptare SSL este deținerea unui certificat care ar permite fie decriptarea nativă a traficului, fie să falsifice certificatul de server și să prezinte clientului un certificat de server de pe dispozitivul Palo Alto Networks. Cu decriptarea SSL de ieșire, firewall-ul va trimite serverul de destinație și va falsifica certificatul de server cu un certificat generat de dispozitivul Palo Alto Networks prin CA sau Sub-CA. Acest lucru ne permite, la rândul său, să decriptăm traficul dintre client și server.

Certificatul folosit de firewall nu poate fi emis de la un CA public, deci trebuie generat local. Pentru ca utilizatorii finali să nu primească avertismente privind certificatele în browserele lor, certificatul de firewall trebuie să fie semnat de o CA locală sau sub-CA de încredere. Distribuirea acestei încrederi către utilizatorii finali necesită o infrastructură cu cheie publică.

Distribuirea certificatului de încredere CA către toate platformele

Fără un mediu PKI, provocarea devine distribuirea încrederii CA pentru a apela dispozitivele întreprinderii. Trebuie luate în considerare diferite tipuri de platforme și utilitățile acestora.

Într-un mediu Microsoft, actualizările automate sau de la distanță se fac de obicei folosind GPO-uri. Acest lucru le permite administratorilor de domeniu să transmită actualizări critice pentru toate dispozitivele conectate — ei îl pot folosi pentru a implementa certificatul de încredere în toate browserele.

Începând cu versiunea PAN-OS 10.0, puteți să decriptați, să obțineți vizibilitate completă și să preveniți amenințările cunoscute și necunoscute din traficul protocolului TLSv1.3. TLSv1.3 este cea mai recentă versiune a protocolului TLS, care oferă îmbunătățiri de securitate și performanță pentru aplicații. PAN-OS 10.0 acceptă decriptarea TLSv1.3 în toate modurile: SSL Forward Proxy, SSL Inbound Inspection, SSL Decryption Broker și SSL Decryption Port Mirroring, precum și pentru GlobalProtect Clientless VPN (doar browser pentru GlobalProtect Portal).

SSLv3 a fost predecesorul TLS 1.0, iar de atunci TLS a devenit standardul. Este important să înțelegeți ce versiuni de TLS sunt acceptate de o versiune PAN-OS, așa cum este documentat pe portalul Palo Alto Networks (Supported Cipher Suites).

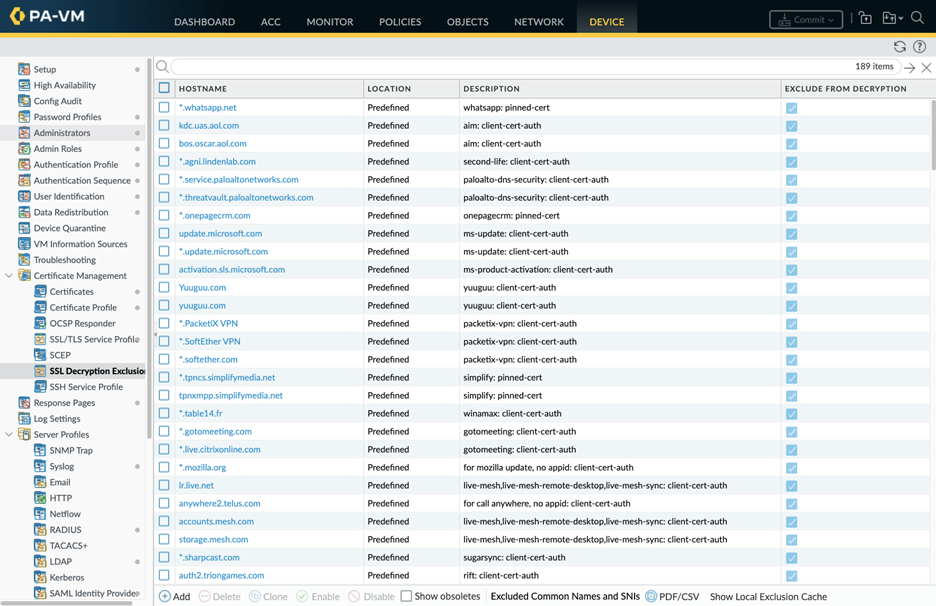

Există o serie de aplicații care nu pot fi decriptate de dispozitivul Palo Alto Networks; vor ocoli automat decriptarea. Cu PAN-OS 8.0, lista de aplicații este acum prezentată și gestionabilă în GUI. Selectați Device > Certificate Management > SSL Decryption Exclusion, așa cum se arată de mai jos.

SSL Pinning este o metodă concepută pentru a atenua atacurile „man-in-the-middle” (MitM) activate prin falsificarea certificatului SSL al unui server back-end. Această tehnică este adoptată pe scară largă de dispozitivele mobile și dispozitivele handheld pentru a preveni interceptarea SSL. Problema este că, deși a fost dezvoltat pentru a preveni atacul MitM, se întrerupe și previne interceptarea etică în cadrul unei configurații de decriptare SSL a întreprinderii.

Planificați excepțiile și problemele de decriptare SSL

Asigurați-vă că există un plan pentru a gestiona excepțiile atunci când apar. Acestea ar putea include site-uri cu certificate de client care nu pot fi decriptate sau aplicații native care se întrerup atunci când decriptarea este activată. Este esențial să existe un plan pentru a rezolva orice problemă.

Este important să vă asigurați că procesul de rezolvare a problemelor clientului a încorporat diagnosticarea erorilor site-ului SSL. De exemplu, cum sunt gestionate problemele atunci când un client sună un NOC sau SOC cu o problemă privind accesul la un site? Cum stabilește un NOC dacă aceasta este o problemă de decriptare SSL? Dacă este o problemă de decriptare SSL, cum anulează sau ocolesc site-ul de la decriptare dacă este necesar?

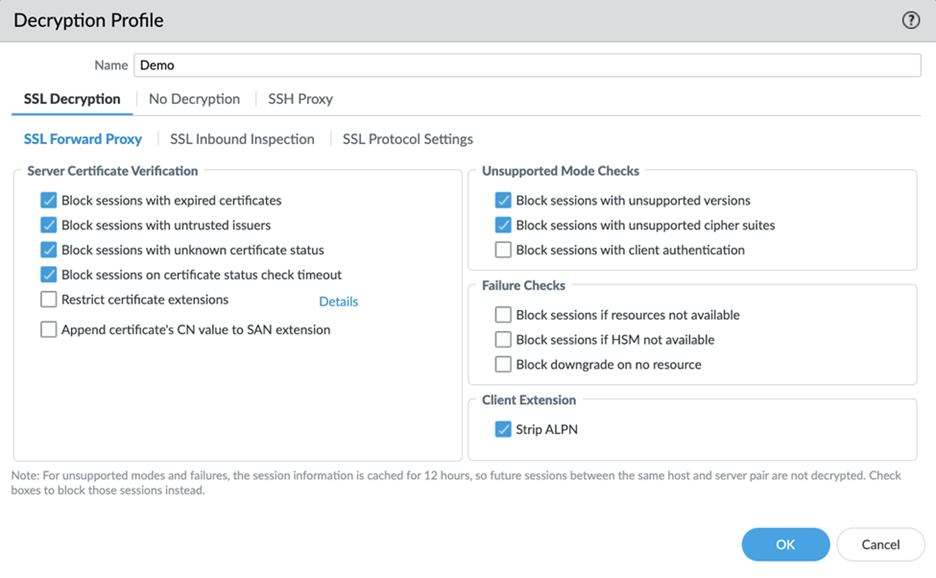

Este foarte recomandat să folosiți un profil de decriptare care să permită serviciilor care necesită certificate pentru client să ocolească criptarea.

Planificați o abordare în etape a implementării

Din perspectiva activării implementării, se recomandă adoptarea unei abordări în etape a decriptării SSL. Rețineți că nu toate site-urile trebuie decriptate, politica companiei și legile locale pot împiedica decriptarea anumitor categorii de site-uri web.

Capacitatea de a planifica o abordare în etape a implementării este ușor de implementat utilizând un grup de utilizatori de test pentru a ne asigura că nu se întâlnesc probleme neprevăzute. Acest lucru permite, de asemenea, posibilitatea clientului de a construi proceduri interne de excepție, care ar putea include excepții de URL, excepții de aplicație și procesul de aprobare și implementare implicat în acest lucru. Abordarea recomandată este de a implementa politica de decriptare pentru un grup de utilizatori selectat ca un banc de testare pentru a determina ce tipuri de probleme pot apărea sau pentru a putea evita site-urile care nu pot fi decriptate. Apoi extindeți comunitatea de utilizatori la a doua fază și, eventual, la o fază finală în care tot traficul clienților va fi criptat pentru acele categorii.

De exemplu, pentru prima etapă a implementării se pot decripta câteva categorii de risc ridicat:

- online-storage

- peer-to-peer

- shareware and freeware

- social networking

În timpul acestei abordări în etape, monitorizați îndeaproape impactul CPU-ului din dataplane, deoarece acesta va depinde de platformă și dimensiunea politicii de decriptare și a cifrurilor care vor fi decriptate. Etape suplimentare ale implementării ar include extinderea numărului de categorii care sunt decriptate, dar urmând aceeași abordare etapizată a lansării.

Concluzii

Sumarizând, pentru o implementare cu succes a decriptării SSL trebuie sa avem în vedere următoarele etape:

- Pre-implementare

- Determinați dimensiunea decriptării SSL

- Examinați obiectivele de decriptare SSL și topologia clientului

- Opțiuni pentru autoritatea de certificare (CA) și strategii de implementare

- Distribuirea CA Trust pe toate platformele

- Înțelegerea avertismentelor cu decriptarea SSL și PAN-OS

- Planificarea excepțiilor și problemelor de decriptare SSL

- Relația dintre App-ID, Politica de securitate, Politica de decriptare SSL

- Planificați o abordare în etape a implementării

- Implementare

- Importați CA în dispozitivul Palo Alto Networks

- Definiți profilul de decriptare pentru gestionarea excepțiilor

- Definiți politica de decriptare

- Testați politica de decriptare

- Post-implementare

- Examinați problemele comune cu decriptarea SSL

- Consultați jurnalele de trafic

- Verificați aplicațiile nedecriptate

- Verificați procesul pentru a permite excepția

Dacă doriți să aflați mai multe despre inspecția în profunzime a traficului SSL în viziunea Palo Alto Networks, vă recomand să vă înscrieți la cursul EDU-210 Firewall: Configuration and Management organizat de echipa de training din cadrul ALEF.

Pentru alte informații despre produsele și soluțiile Palo Alto Networks, vă rugăm să ne contactați pe adresa ro-panw@alef.com.