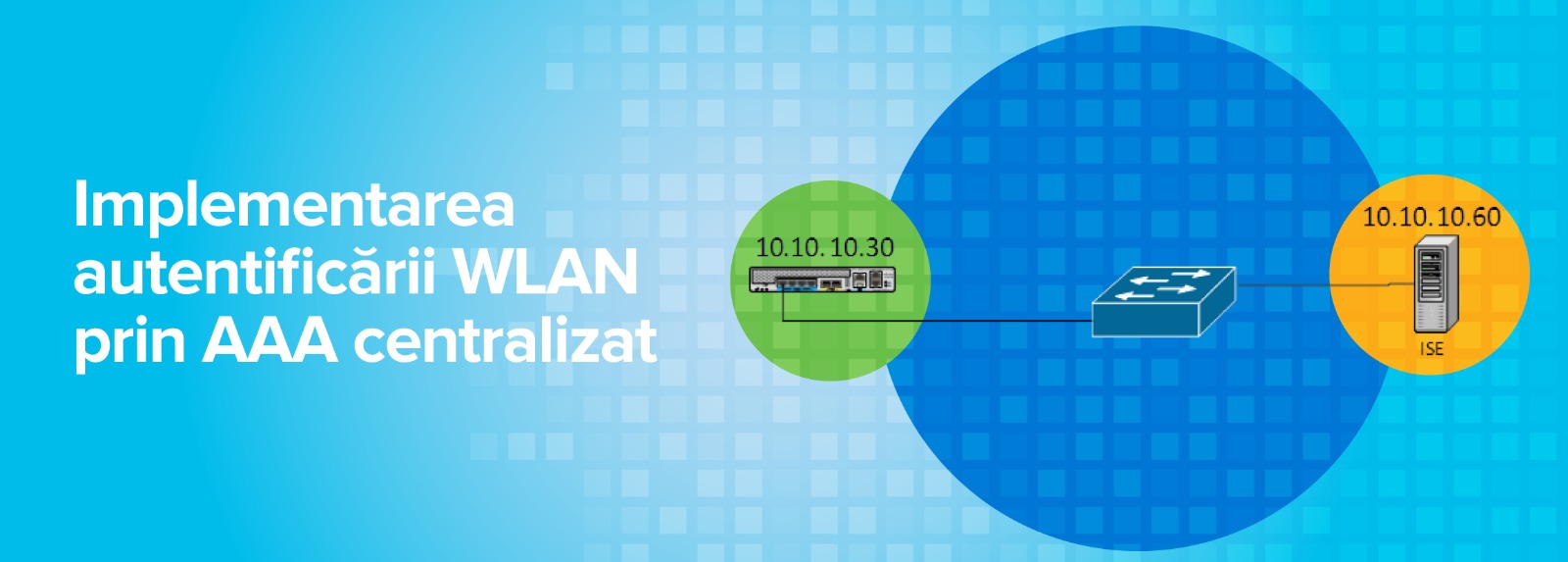

În acest articol, vom prezenta pas cu pas acțiunile necesare pentru a implementa autentificarea WLAN prin AAA centralizat.

Implementarea autentificării WLAN prin AAA centralizat

Rareș Odobescu

System Engineer WiFi • Expert Center

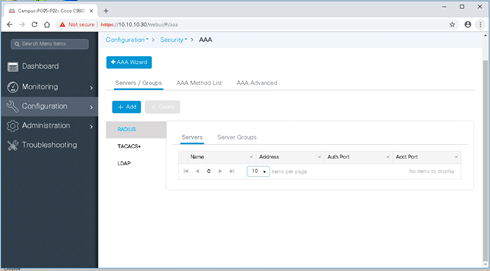

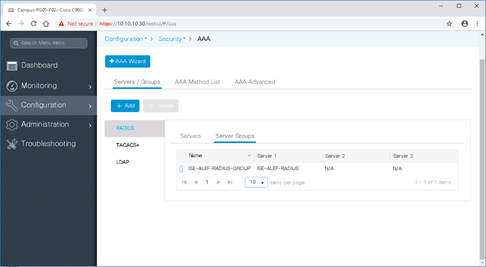

1. Ne conectăm la 9800 (https://10.10.10.30) pentru a adăuga server-ul de Radius (ISE=10.10.10.60). Accesăm meniul: Configuration => Security => AAA

Suntem deja în meniul cu RADIUS unde apăsăm Add pentru adăugarea server-ului de Radius.

|

Name: ISE-ALEF-RADIUS => denumirea pe care vrem să o avem pentru acest server Radius IPv4/IPv6 server address: 10.10.10.60 => adresa IPv4 a serverului Key: Cisco123=> cheia ce trebuie sa fie identică pe controller, aici și pe server-ul ISE ce va fi configurat mai jos Confirm key: Cisco123 |

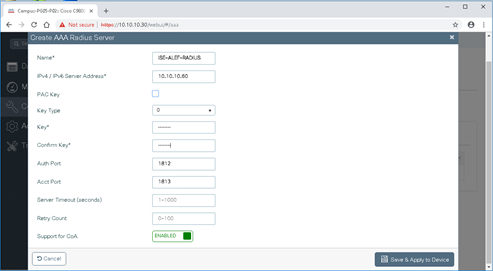

2. Creăm un Server Group unde vom include serverul de la punctul 1.

Configuration => Security => AAA => Server Groups

|

Name: ISE-ALEF-RADIUS-GROUP Group Type: RADIUS Assigned Servers: ISE-ALEF-RADIUS |

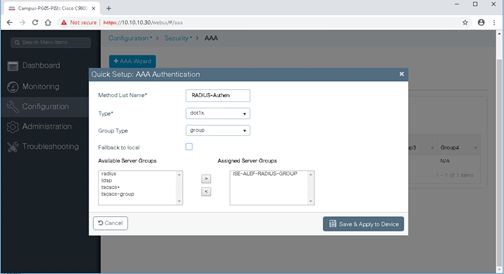

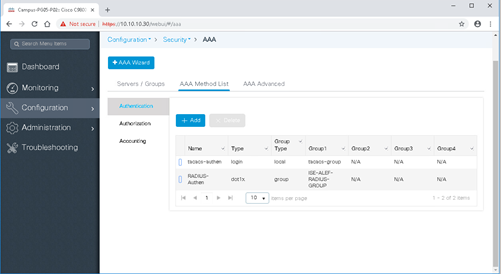

3. Configurăm metoda de autentificare AAA prin meniul: Configuration => Security => AAA => AAA Method List => Authentication => Add

|

Method List Name: RADIUS-AUTHEN Type: dot1x Group Type: Group Assigned Server Groups: ISE-ALEF-RADIUS-GROUP |

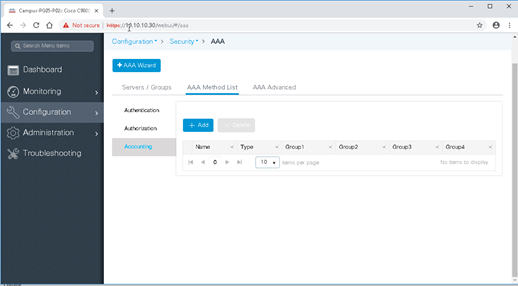

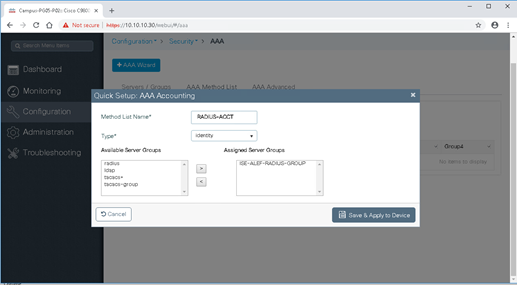

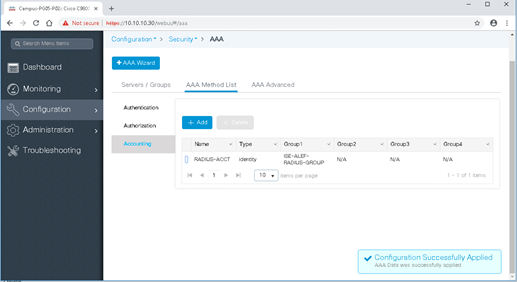

4. Configurăm RADIUS accounting

Configuration => Security => AAA => AAA Method List => Accounting => Add

|

Method List Name: RADIUS-ACCT Type: identity Assigned Server Groups: ISE-ALEF-RADIUS-GROUP |

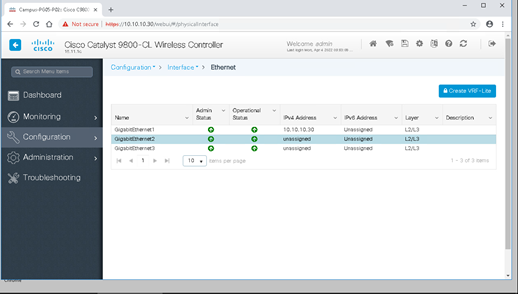

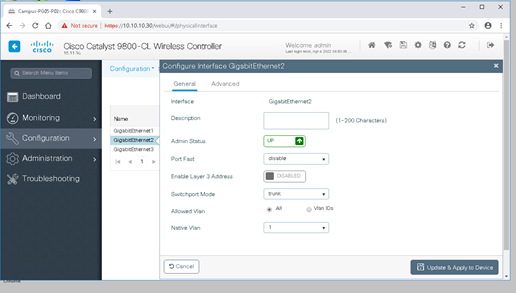

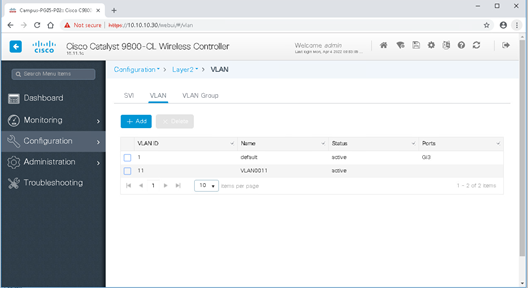

5. Creăm un VLAN în care vom pune clienții ce se vor conecta. Pentru creare VLAN, accesăm meniul: Configuration => Interface => Ethernet => GigabitEthernet2

Allow Vlan are bifa de All ca mai jos:

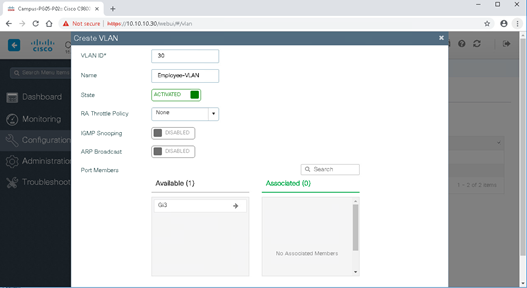

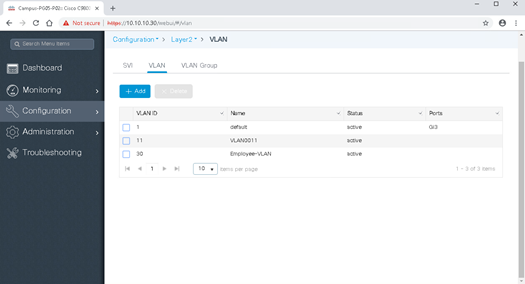

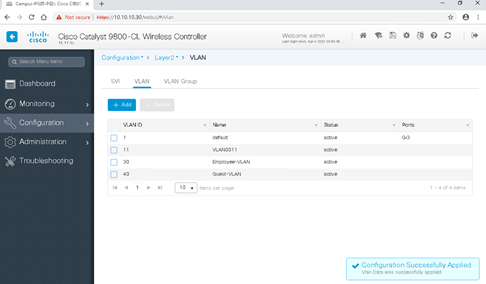

Pentru creare VLAN accesam: Configuration => Layer 2=> VLAN => VLAN => Add

|

VLAN Number: 30 VLAN Name: Employee-VLAN |

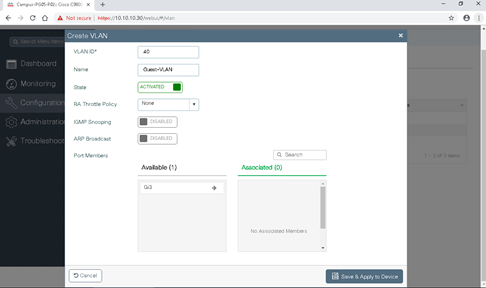

Creăm un VLAN pentru Guest ca VLAN 40.

|

VLAN Number: 40 VLAN Name: Guest-VLAN |

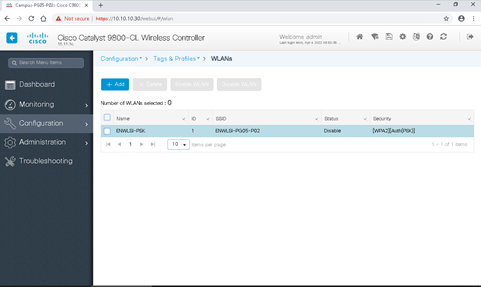

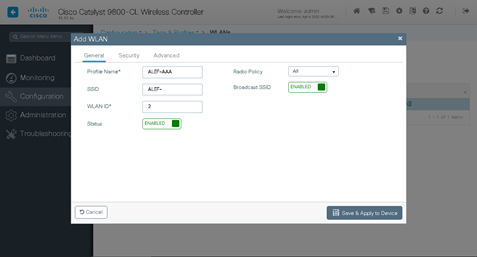

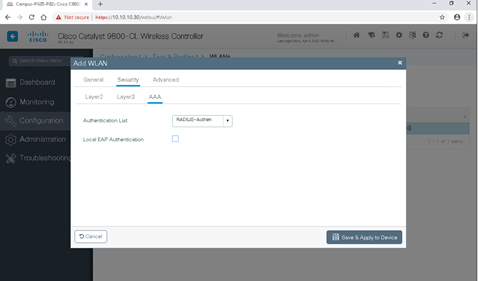

6. Creăm WLAN-ul cu autentificarea prin Radius în meniul: Configuration => Tags&Profiles => WLAN => Add

|

Profile Name: ALEF-AAA SSID: ALEF-AAA WLAN ID: 2 Status: ENABLED Radio Policy: All Broadcast SSID: ENABLED |

7. Configurăm politica de autentificare 802.1x. Prin CoA (Change of Authorization), clienții ce sunt inițial in VLAN-ul 11 vor fi mutați în VLAN-ul 30 (Employee).

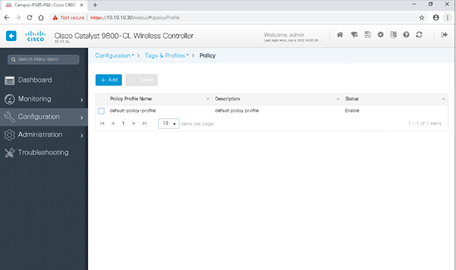

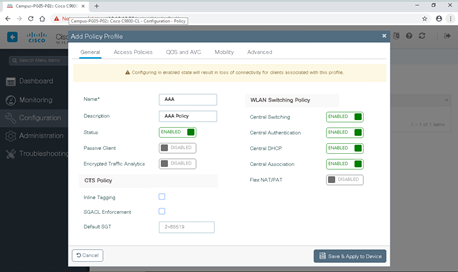

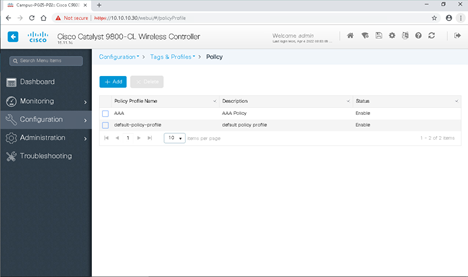

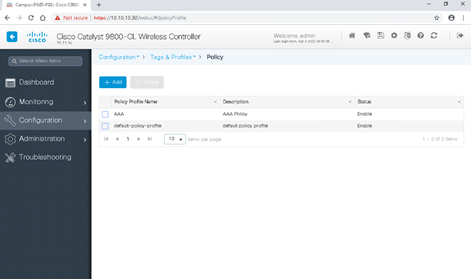

Configuration => Tags & Profiles => Policy => Add

|

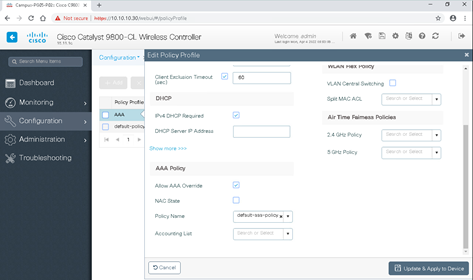

Name: AAA Description: AAA Policy Status: ENABLED |

|

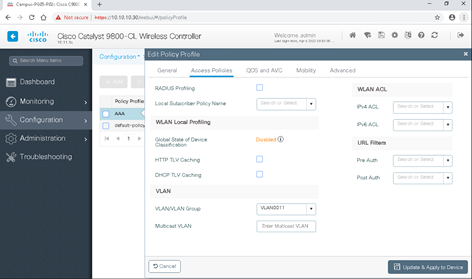

Configuration => Tags & Profiles => Policy => AAA => Access Policy VLAN/VLAN Group: VLAN0011 |

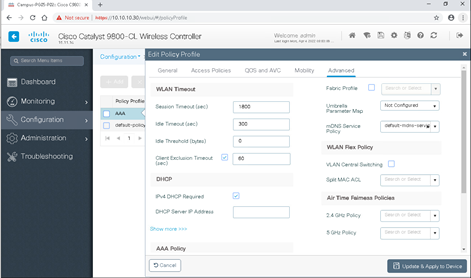

Configuration => Tags & Profiles => Policy => AAA => Advanced

|

IPv4 DHCP Required: Checked Allow AAA Override: Checked |

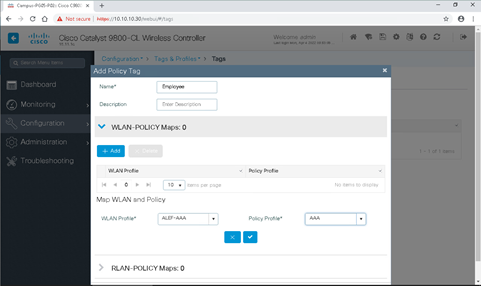

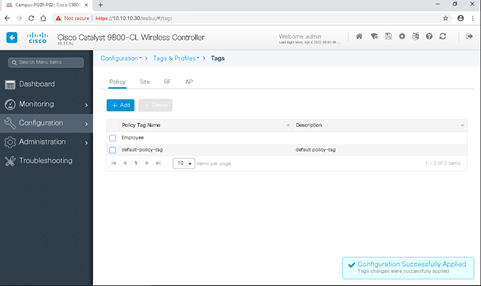

8. Creăm etichetă (tag) pentru autentificarea 802.1x în controller 9800.

Configuration => Tags & Profiles => Tags => Policy => Add

|

Name: EMPLOYEE WLAN Profile: ALEF-AAA Policy Profile: AAA |

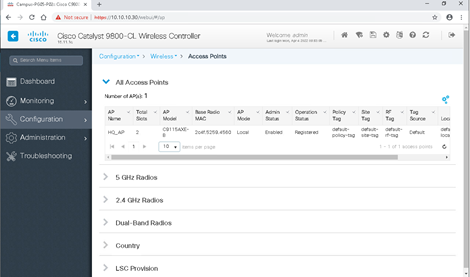

9. Fiecare politică (Policy) creată trebuie pusă pe fiecare AP ce va folosi această politică.

Configuration => Wireless => Access Points aplicăm politica pe toate AP-urile, în cazul nostru doar un AP.

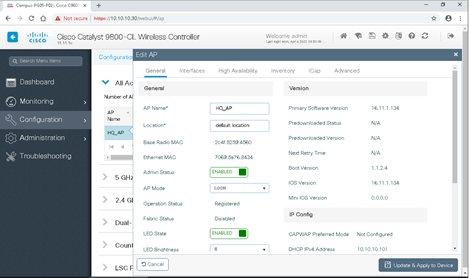

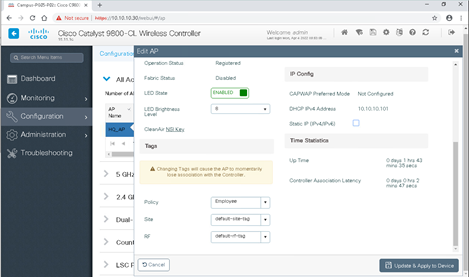

Alegem AP-ul denumit HQ_AP și se deschide pagina de sub. În tabul General coborâm pentru a găsi Tags.

În Policy alegem: Employee

Update and Apply to Device.

După acest pas ieșim din WLC 9800 și continuăm configurarea pe ISE.

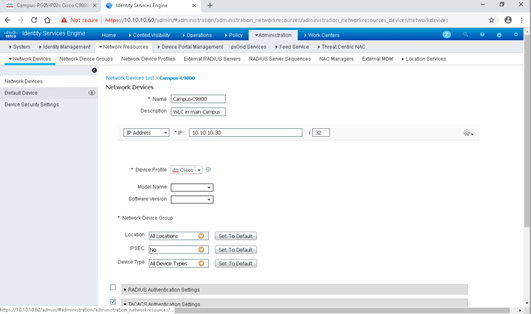

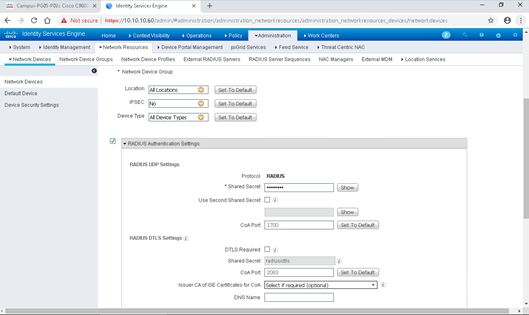

10. Accesăm https://10.10.10.60, server-ul ISE. Mergem în meniul: Administration => Network Resources => Network Devices => Add

|

Name: Campus-C9800 Description WLC in main Campus IP Address: 10.10.10.30 Radius Authentication: checked Shared Secret: Cisco123 |

Save

11. Configurăm pe ISE o politică de acces

|

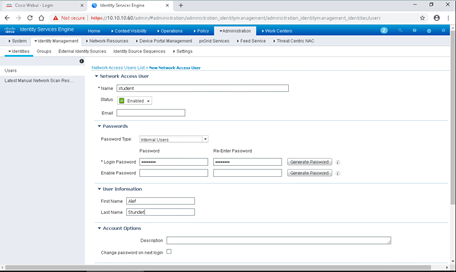

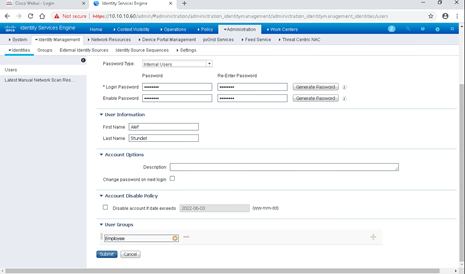

Name: student Status: Enabled Checked Password Type: Internal Users Login Password and Re-Enter Password: Alef1234 User Information First Name: Alef User Information Last Name: Student User Groups: Employee |

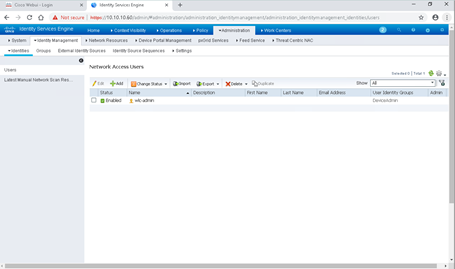

Creăm un utilizator: Administration => Identity Management => Identities => Users => Add

Submit.

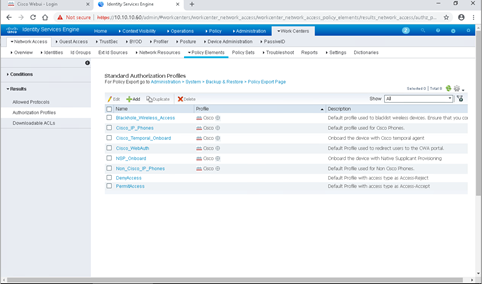

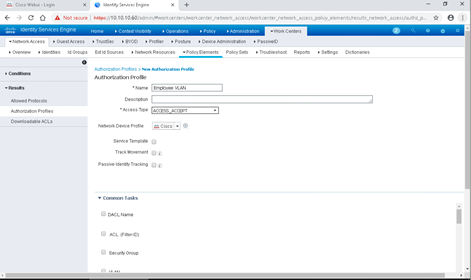

12. Creăm profilul de autorizare

Work Center => Network Access => Policy Elements => Results => Authorization Profiles => Add

|

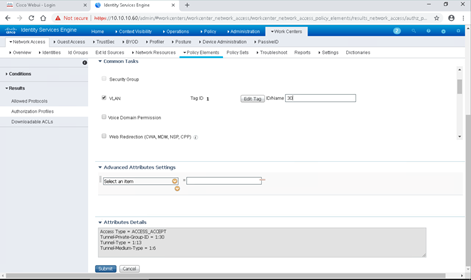

Name: EMPLOYEE-VLAN Access Type: ACCESS_ACCEPT VLAN: Check; Tag ID 1; ID/Name 30 |

Add

Add

Submit

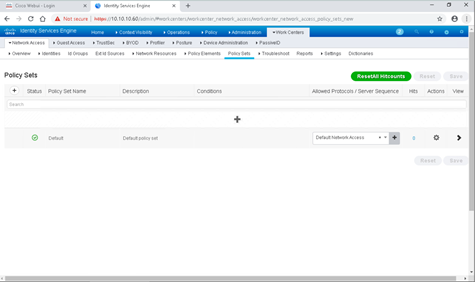

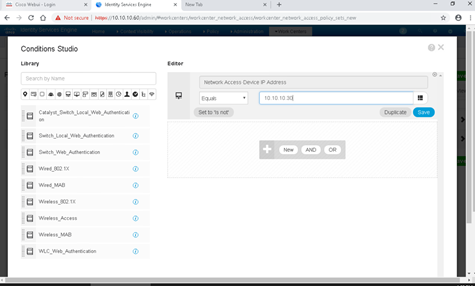

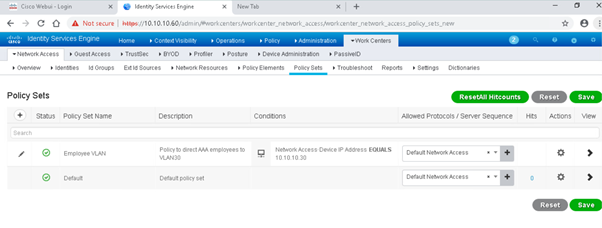

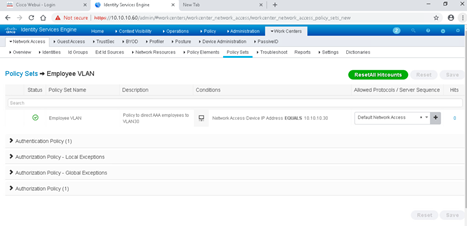

13. Creăm o politică de acces la rețea :

Work Center => Network Access => Policy Sets => apăsăm pe semnul plus ce apare sub Policy Sets și completîm cu informațiile următoare:

|

Policy Set Name: EMPLOYEE VLAN Description: Policy to direct AAA employees to VLAN 30 Conditions: Network Access Device IP Address EQUALS 10.10.10.30 Allowed Protocols / Server Sequence: Default Network Access |

Apăsăm USE

Selectăm Default Network Access ca mai jos și salvăm apăsând Save.

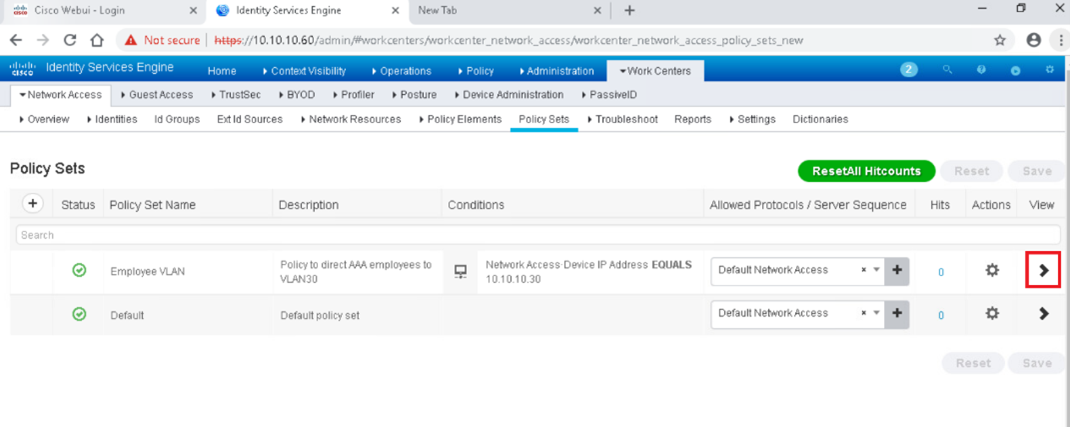

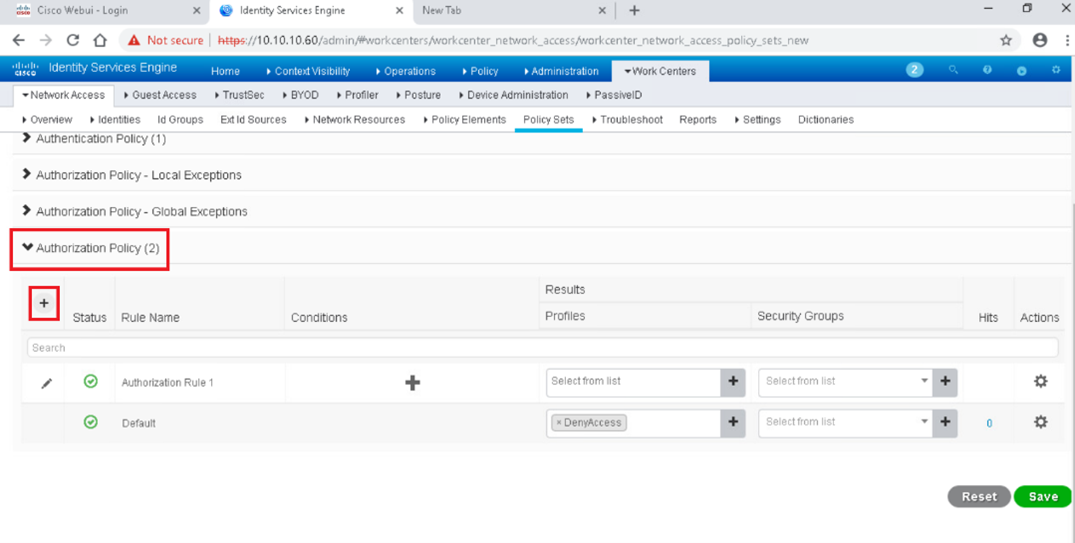

14. Urmează politica de autorizare.

Work Center => Network Access => Policy Sets => pe linia nou creată, denumită „Employee VLA”, în dreapta de tot avem, după rotiță, semnul de mai mare pe care vom apăsa.

Mergem la Authorization Profile în imaginea de jos

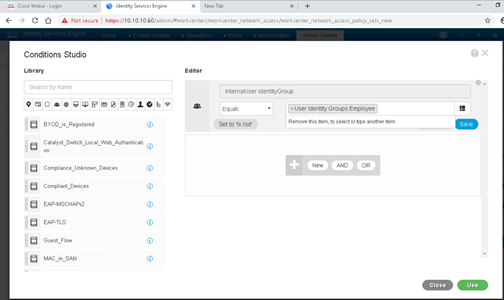

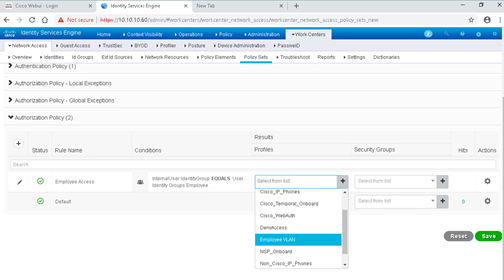

|

Rule Name: Employee access Conditions: IdentityGroup-Name EQUALS User Identity Groups: Employee Profiles: EMPLOYEE-VLAN |

Sub Condition apăsăm pe plus și ne apare fereastra de jos. Aici completăm condițiile

Apăsăm pe USE

Pentru Profile, alegem Employee VLAN

Save

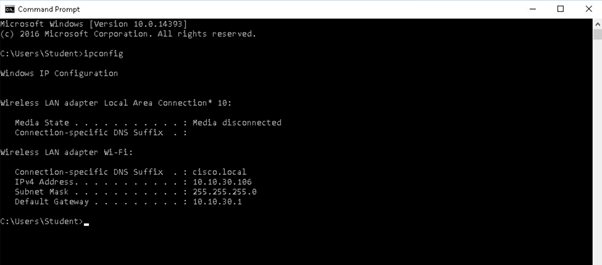

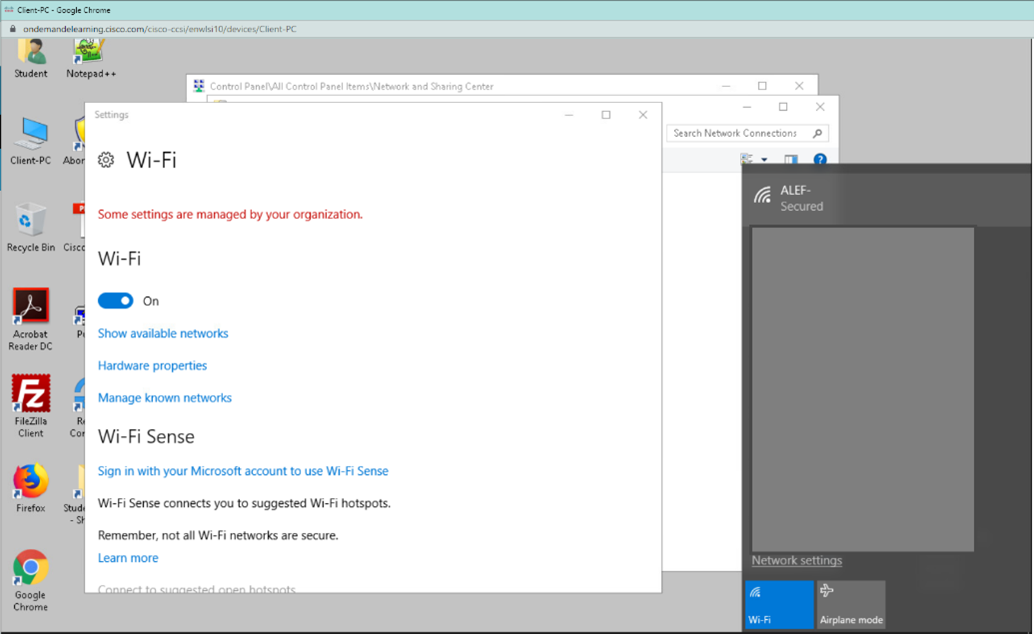

15. Ne întoarcem pe calculatorul pentru conectarea la SSID:

|

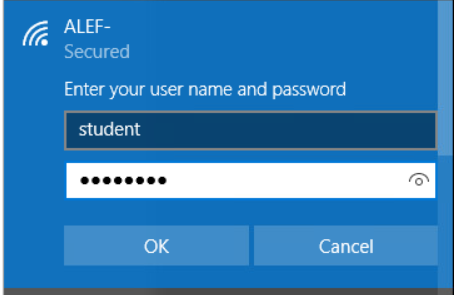

student și parola Alef1234 |

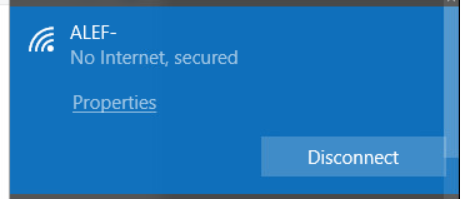

Suntem conectați:

Iar IPv4 este primit din VLAN-ul 30

10.10.30.x /24