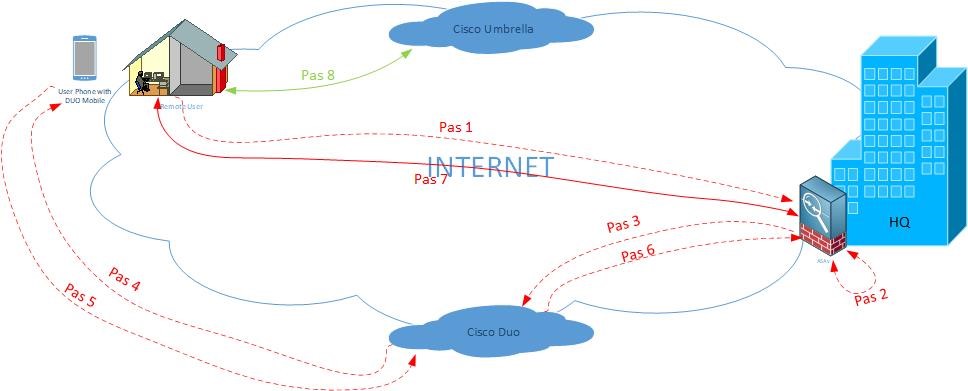

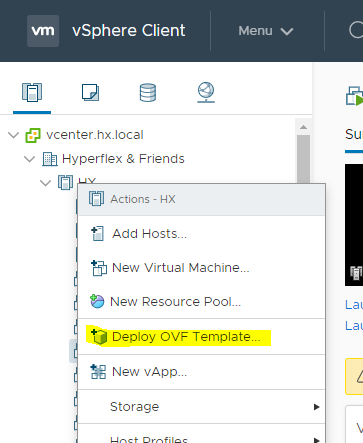

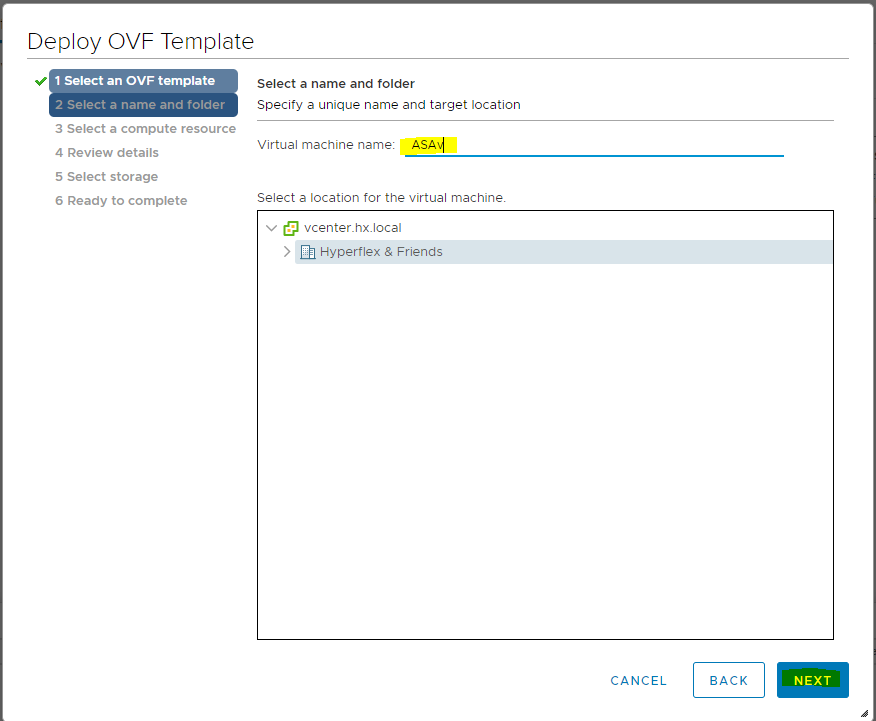

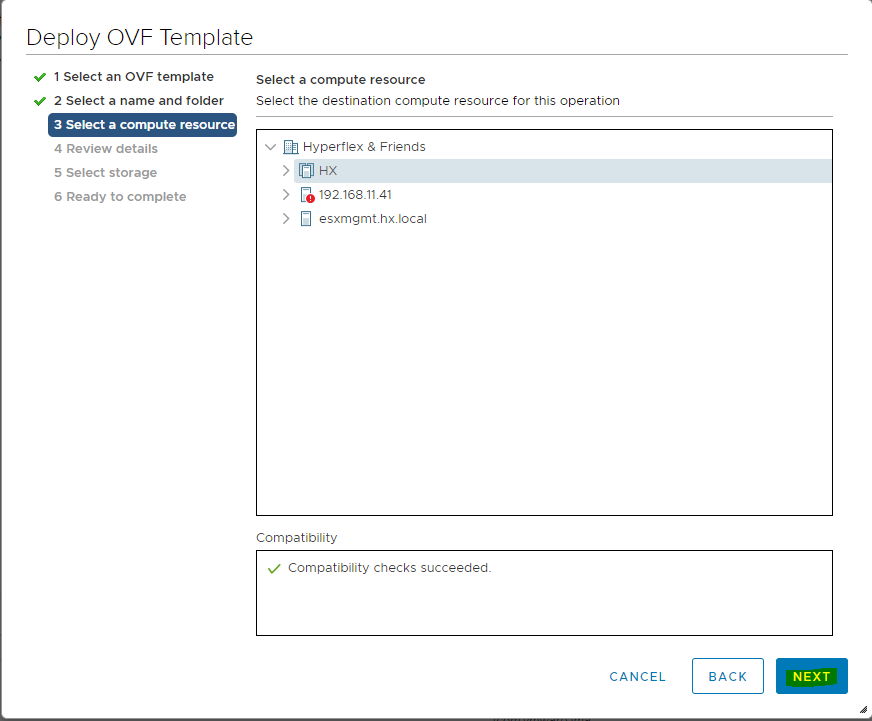

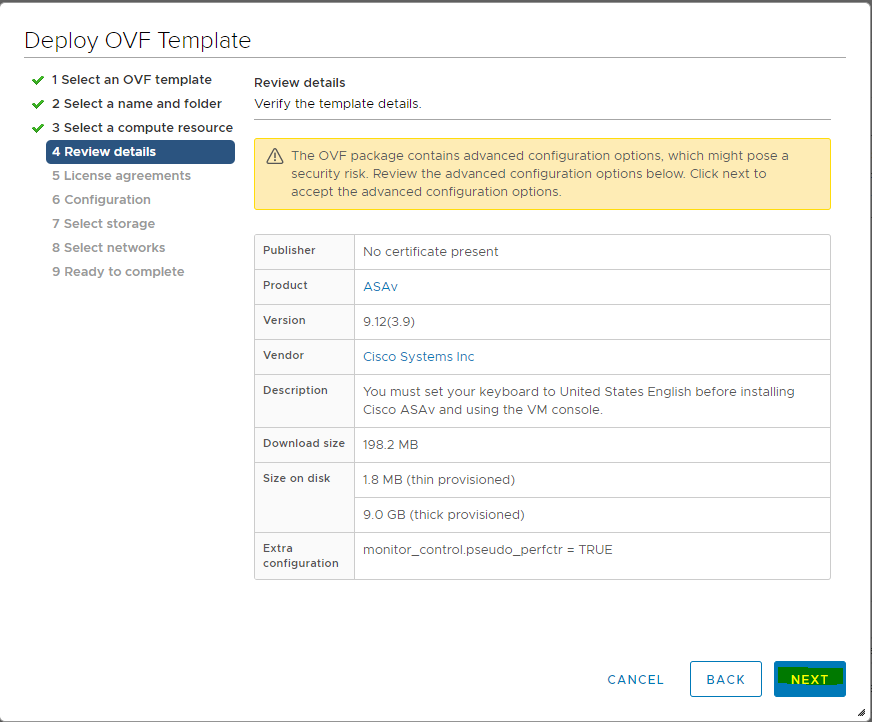

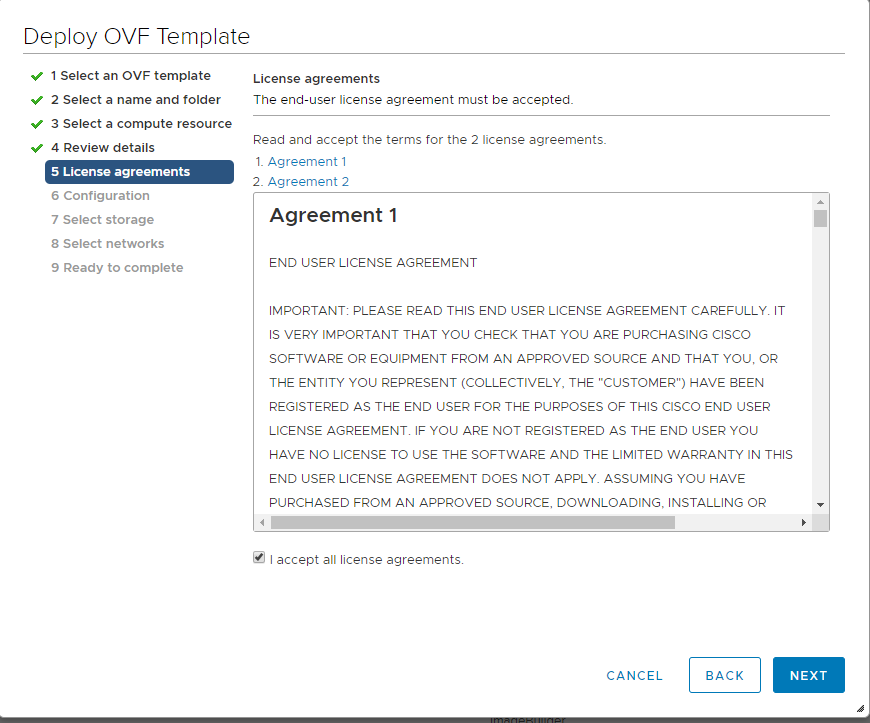

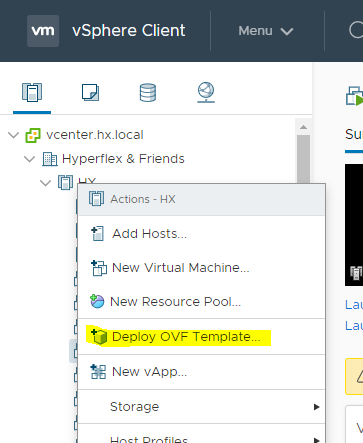

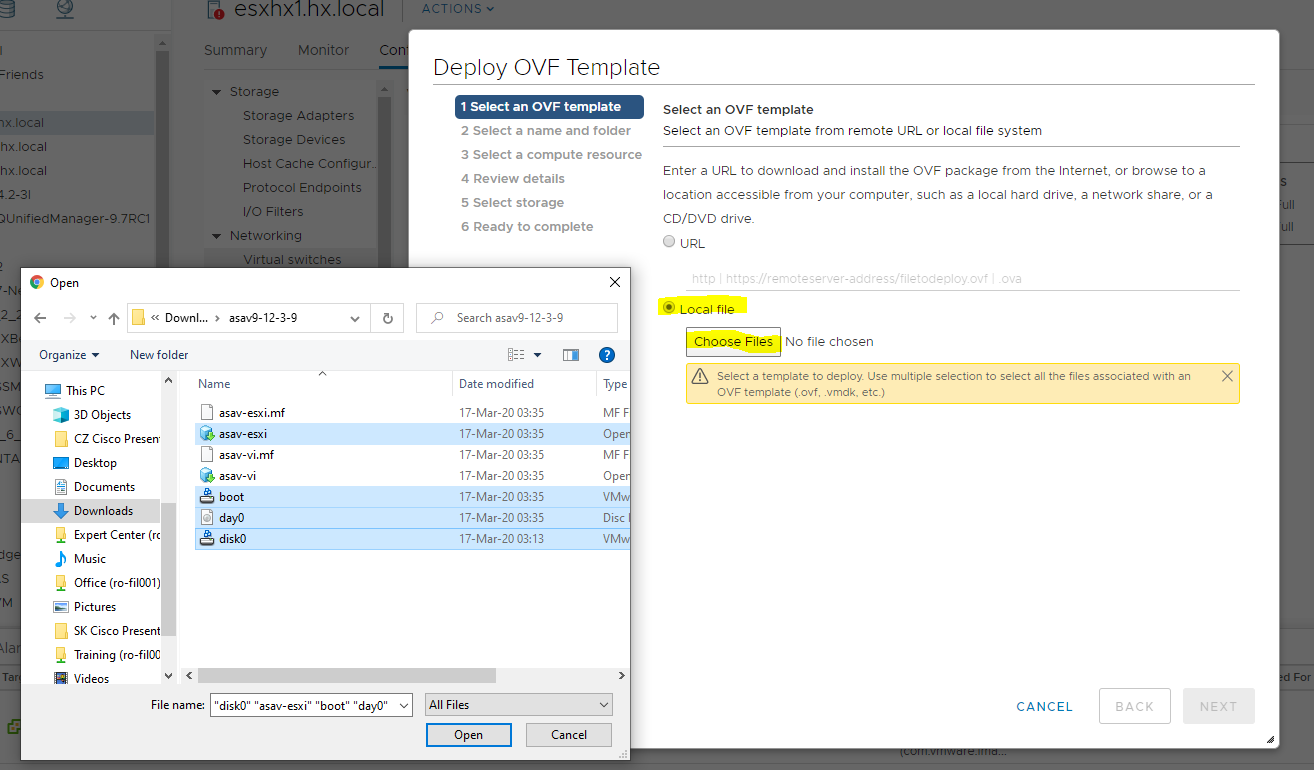

1. Vom începe prin a face deploymentul de ASAv în VMware ESX și vom folosi deploymentul de OVF

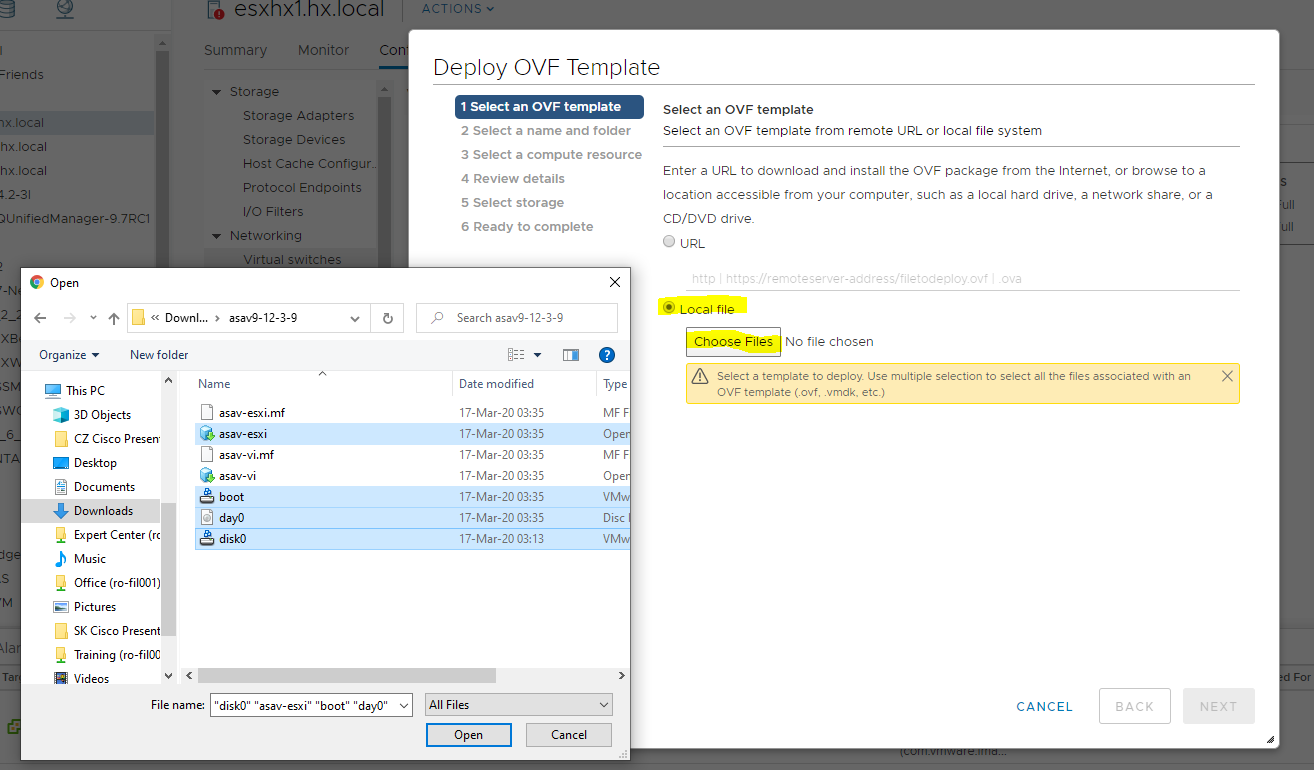

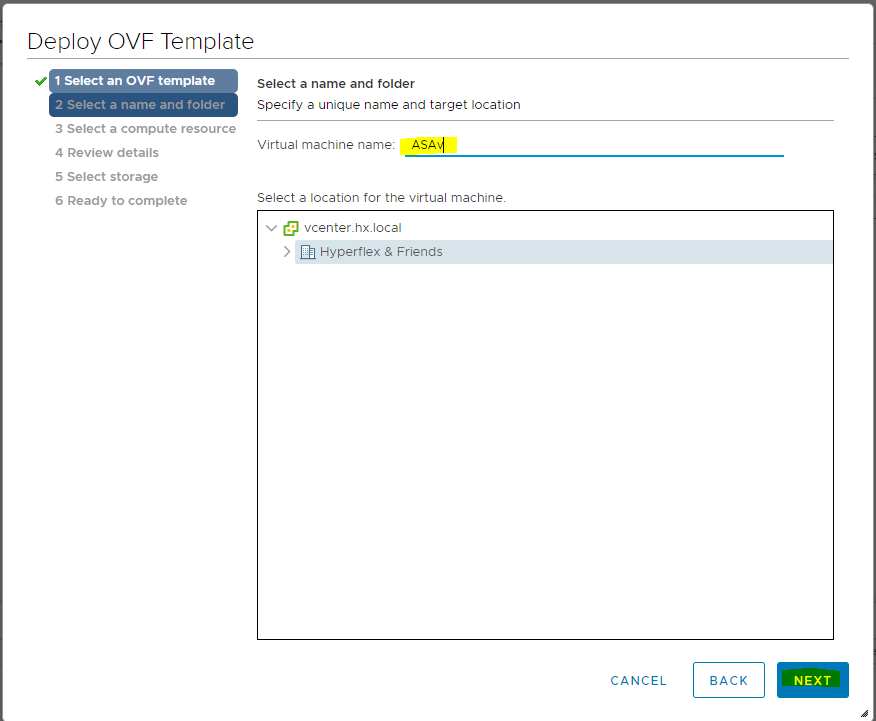

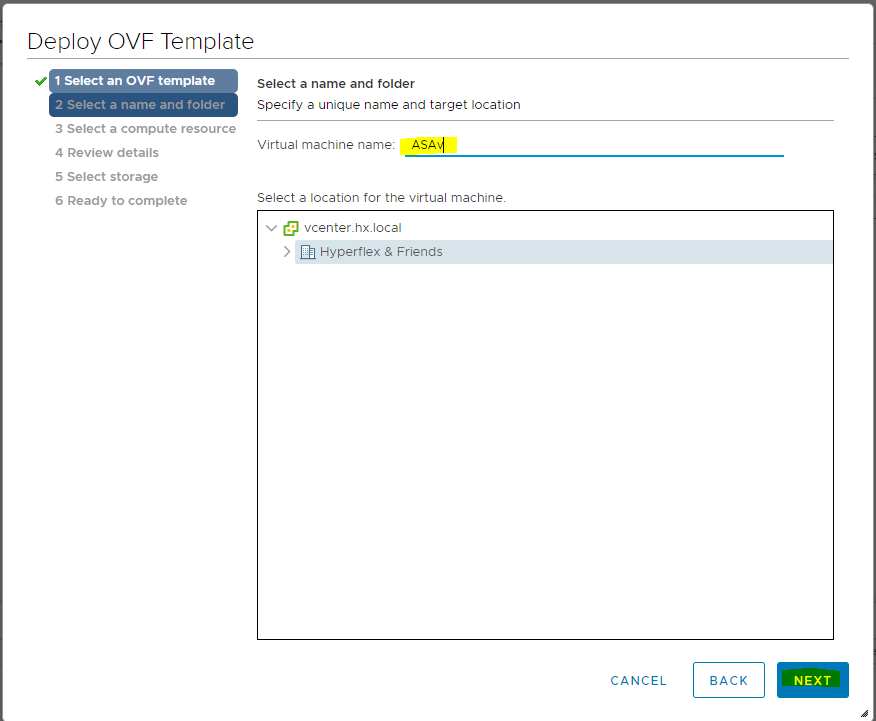

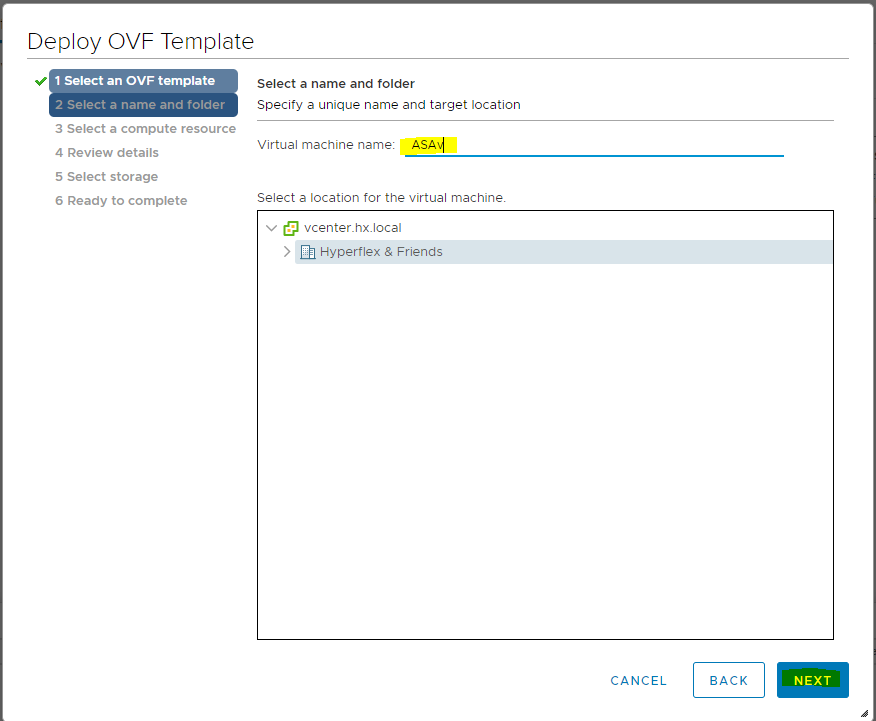

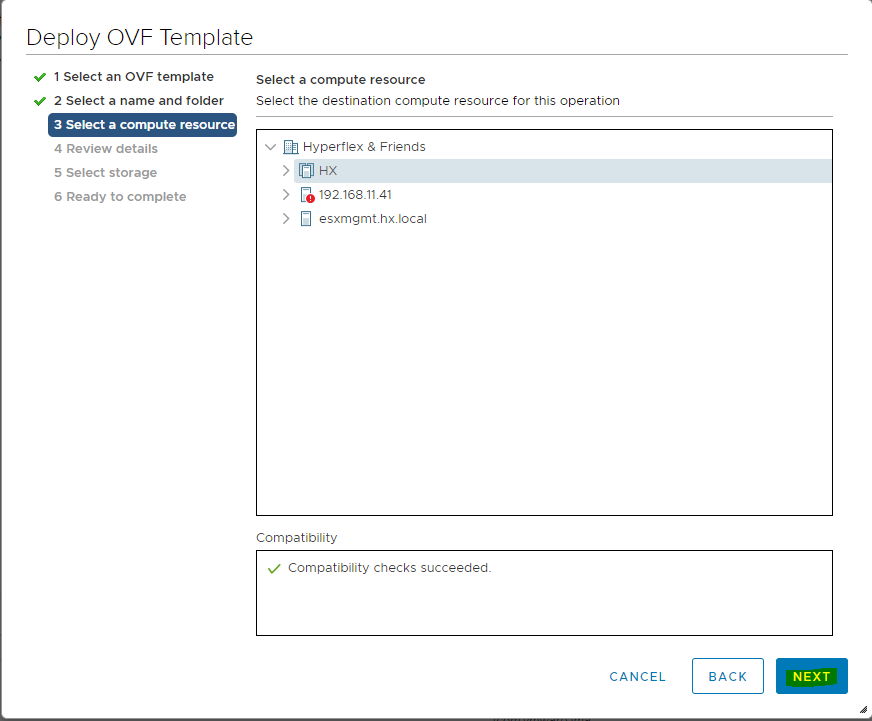

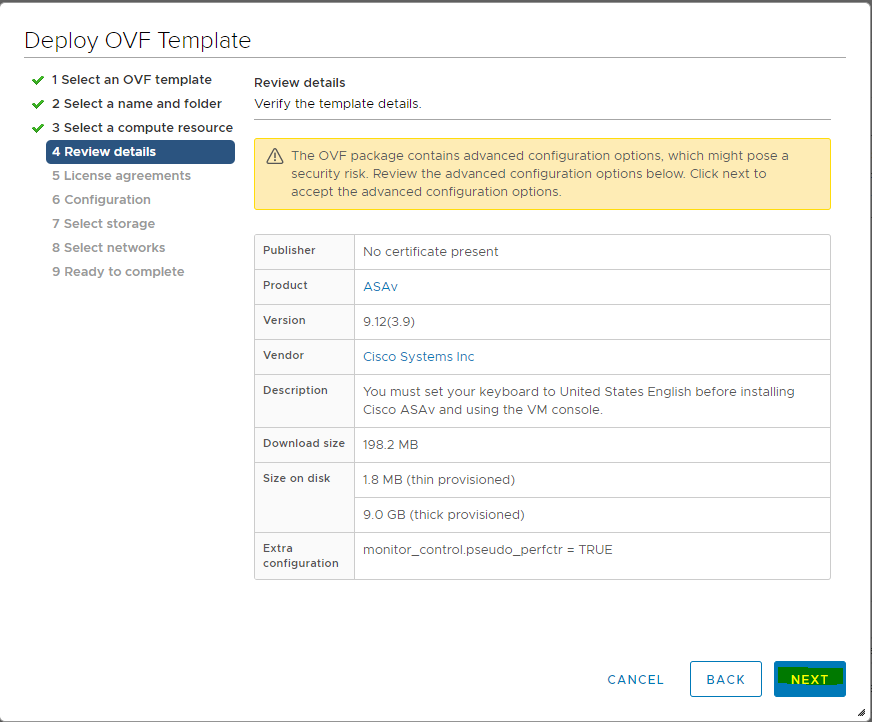

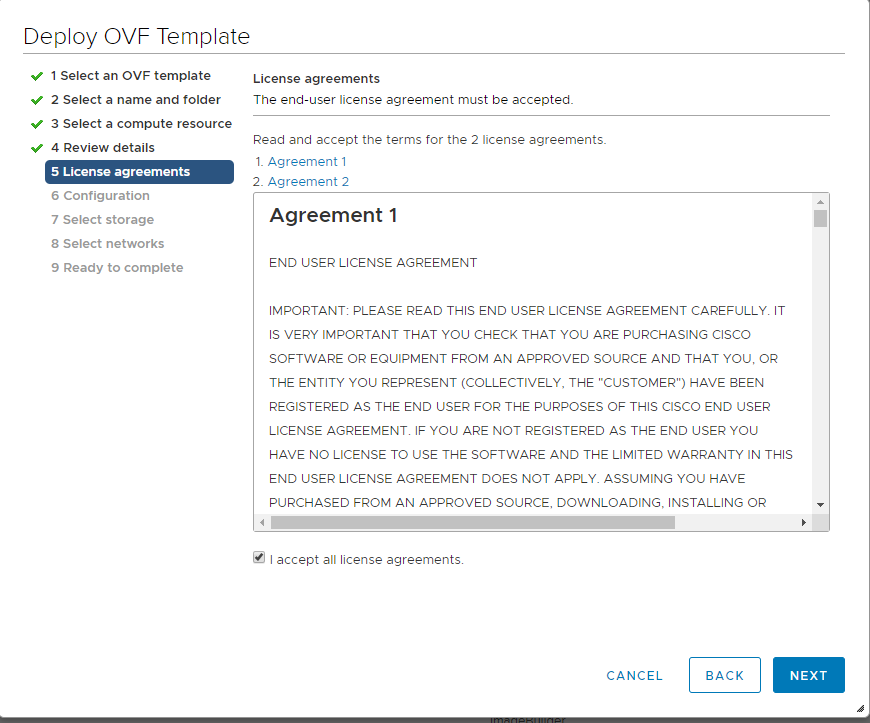

- Se selectează fișierele specific și se parcurg pașii:

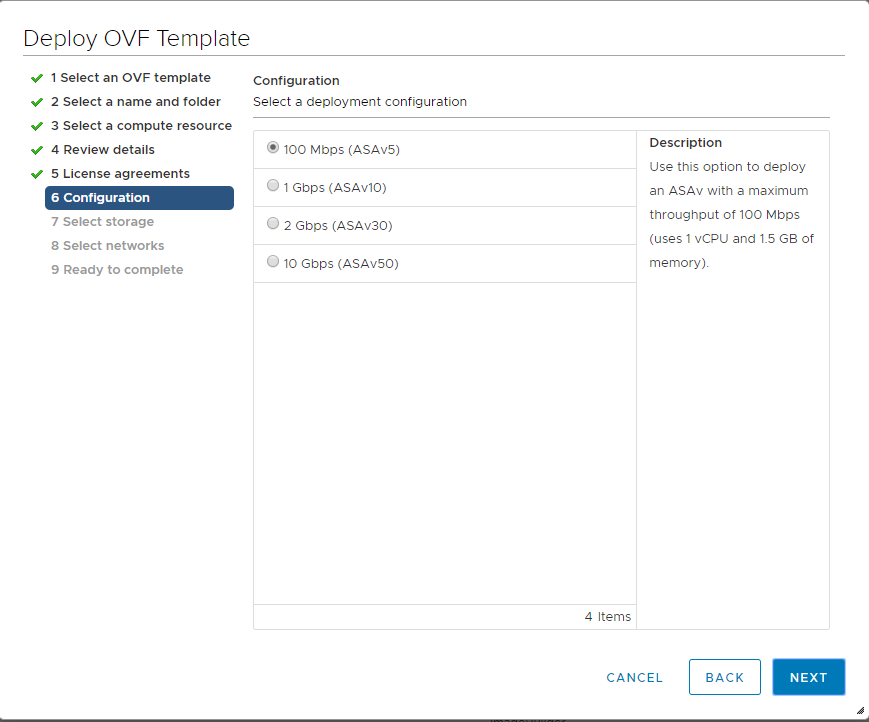

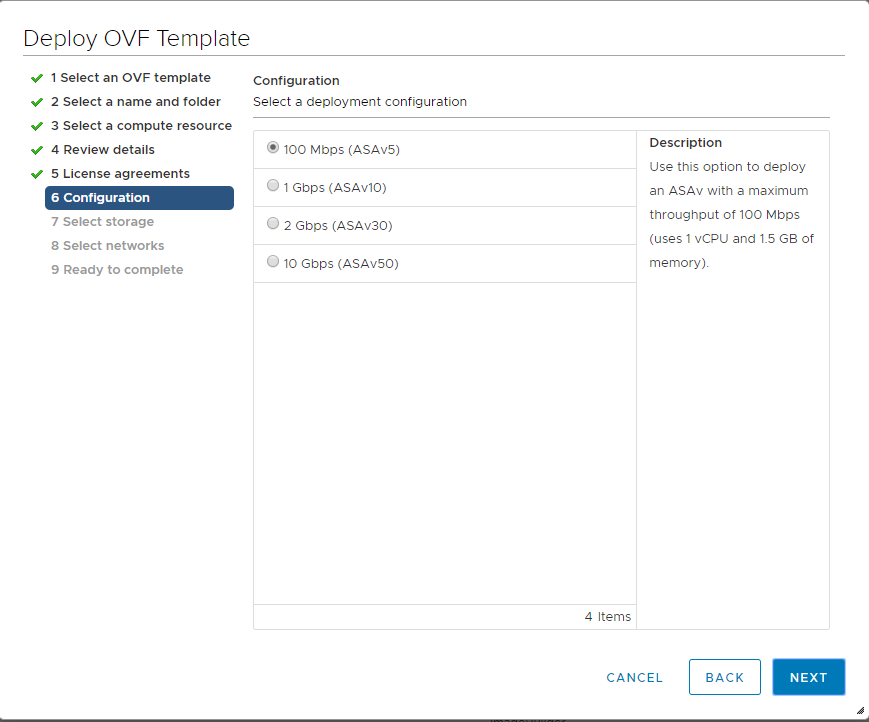

- Se selectează template-ul de ASAv în funcție de throughput-ul necesar:

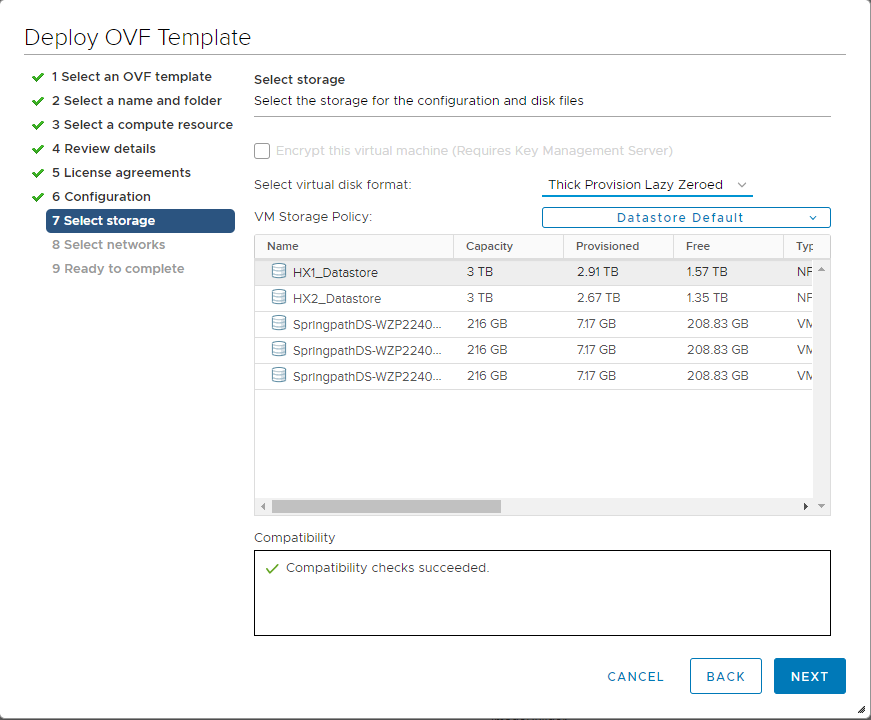

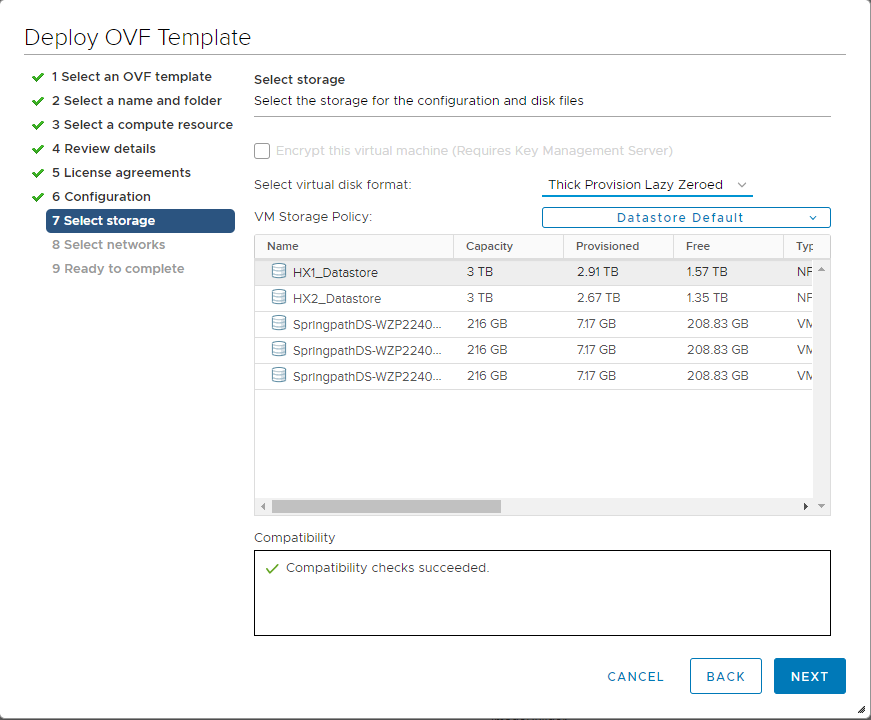

- Selectăm tipul de storage Thick sau Thin (recomandat să folosim Thick):

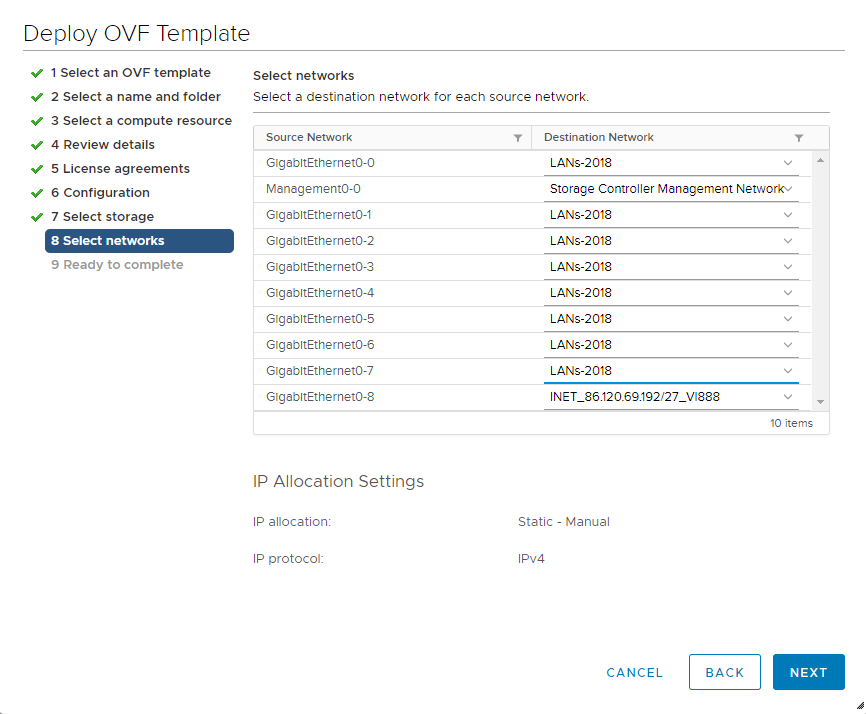

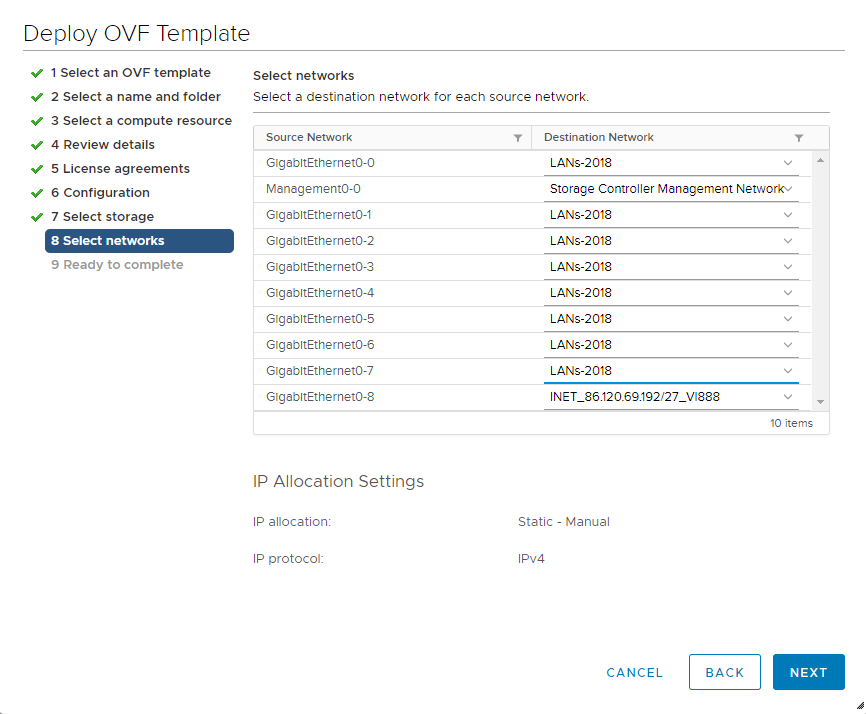

- Atașăm interfețele în VLAN-urile dorite:

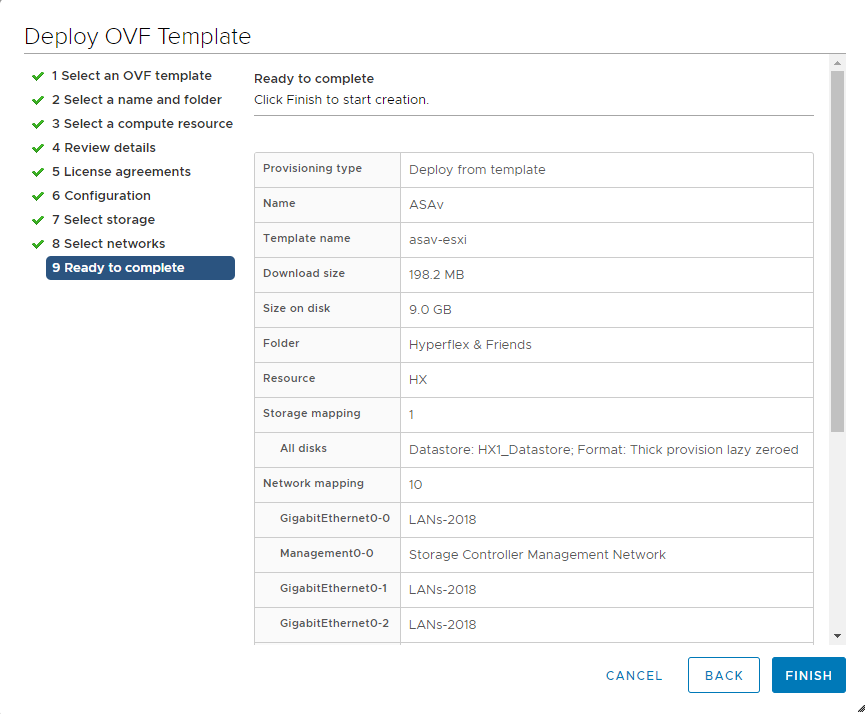

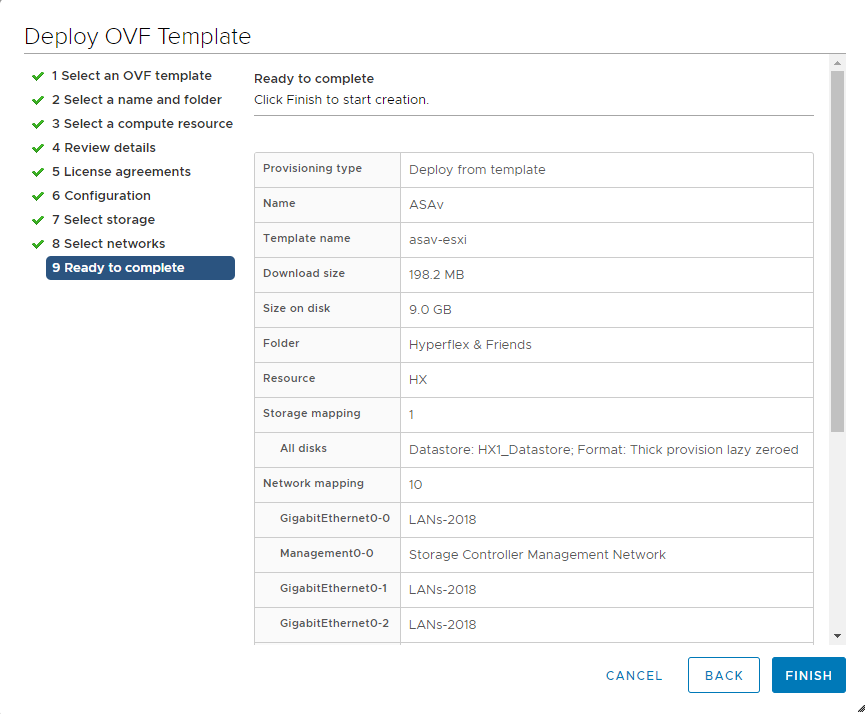

Verificăm sumarul și apăsam butonul Finish.

După ce se termină deploymentul, pornim mașina virtuală.

2. Configurații de bază ASAv.

configure terminal

! Configuram hostname

hostname ASAv

!

! Configuram parola de enable

enable password ***** pbkdf2

!

! Configuram interfetele firewall-ului

interface GigabitEthernet0/0

nameif inside

security-level 100

ip address 172.20.18.254 255.255.255.0

no shutdown

!

interface GigabitEthernet0/8

nameif outside

security-level 0

ip address 1.1.1.254 255.255.255.0 !doar exemplu nu este IP-ul real

no shutdown

!

! Configuram routarea necesara

route outside 0.0.0.0 0.0.0.0 1.1.1.1

route inside 10.0.0.0 255.0.0.0 172.20.18.1

route inside 172.16.0.0 255.240.0.0 172.20.18.1

route inside 192.168.0.0 255.255.0.0 172.20.18.1

!

! Configuram un DNS server – vom avea nevoie sa rezolvam nume de domeniu pentru a integra ASA cu DUO

dns domain-lookup inside

dns server-group DefaultDNS

name-server 172.20.0.10

domain-name demo.alef.ro

!

! Configuram un user de tip administrator local

username admin password ***** pbkdf2 privilege 15

!

! Configuram framework-ul AAA local pentru a putea face management remote pe ASA folosind SSH si HTTPS (ASDM)

aaa authentication ssh console LOCAL

aaa authentication http console LOCAL

!

! Configuram serverul HTTPS dar si locatiile de retea de unde se va face management remote

http server enable

http 0.0.0.0 0.0.0.0 inside

ssh 0.0.0.0 0.0.0.0 inside

!

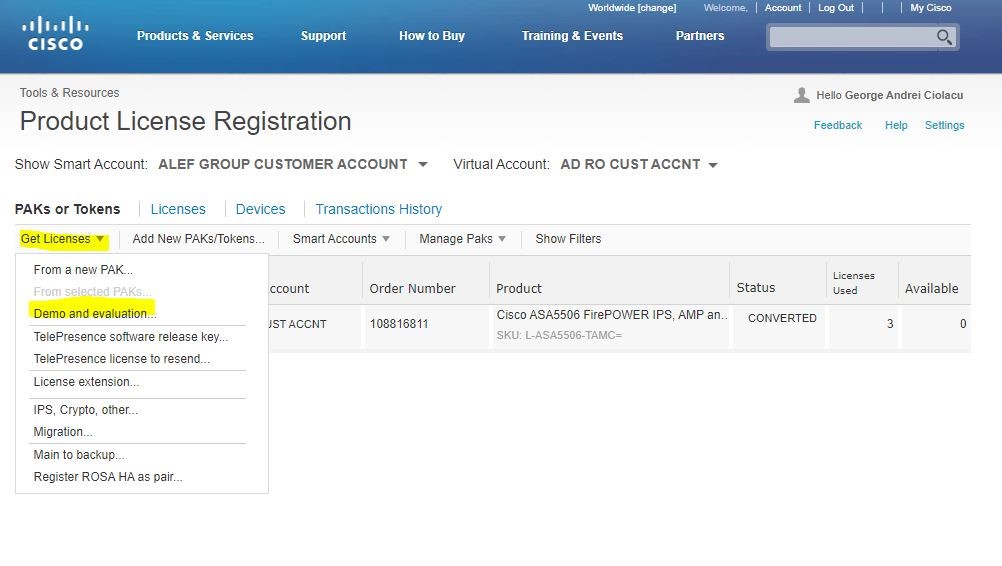

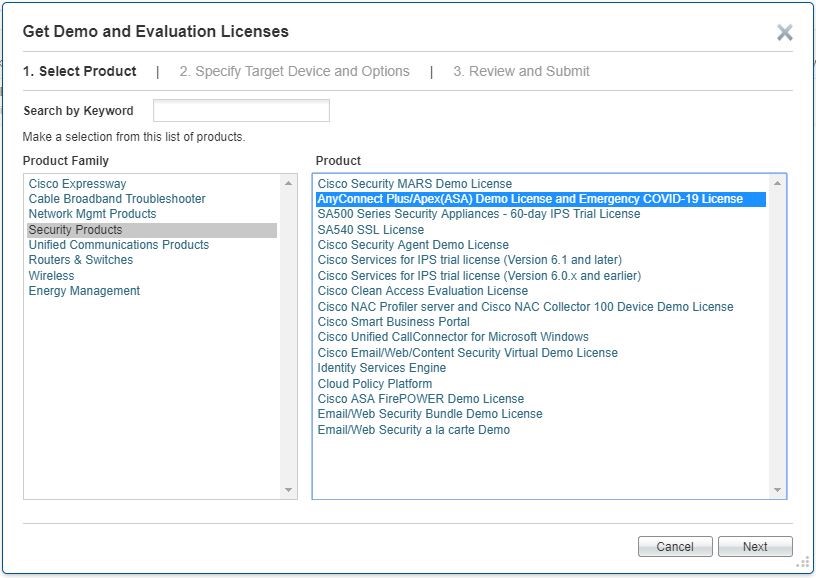

! Configuram licentele AnyConnect obtinute

activation-key 813cd670 704cde05 810195c8 e7f0d8d0 4e23f1af !Este doar un exemplu!

3. Configurarea integrării ASA cu DUO Security:

Vom presupune că în DUO utilizatorii au fost definiți. Apoi, vom începe cu o configurație minimală în vedearea integrării cu ASA.

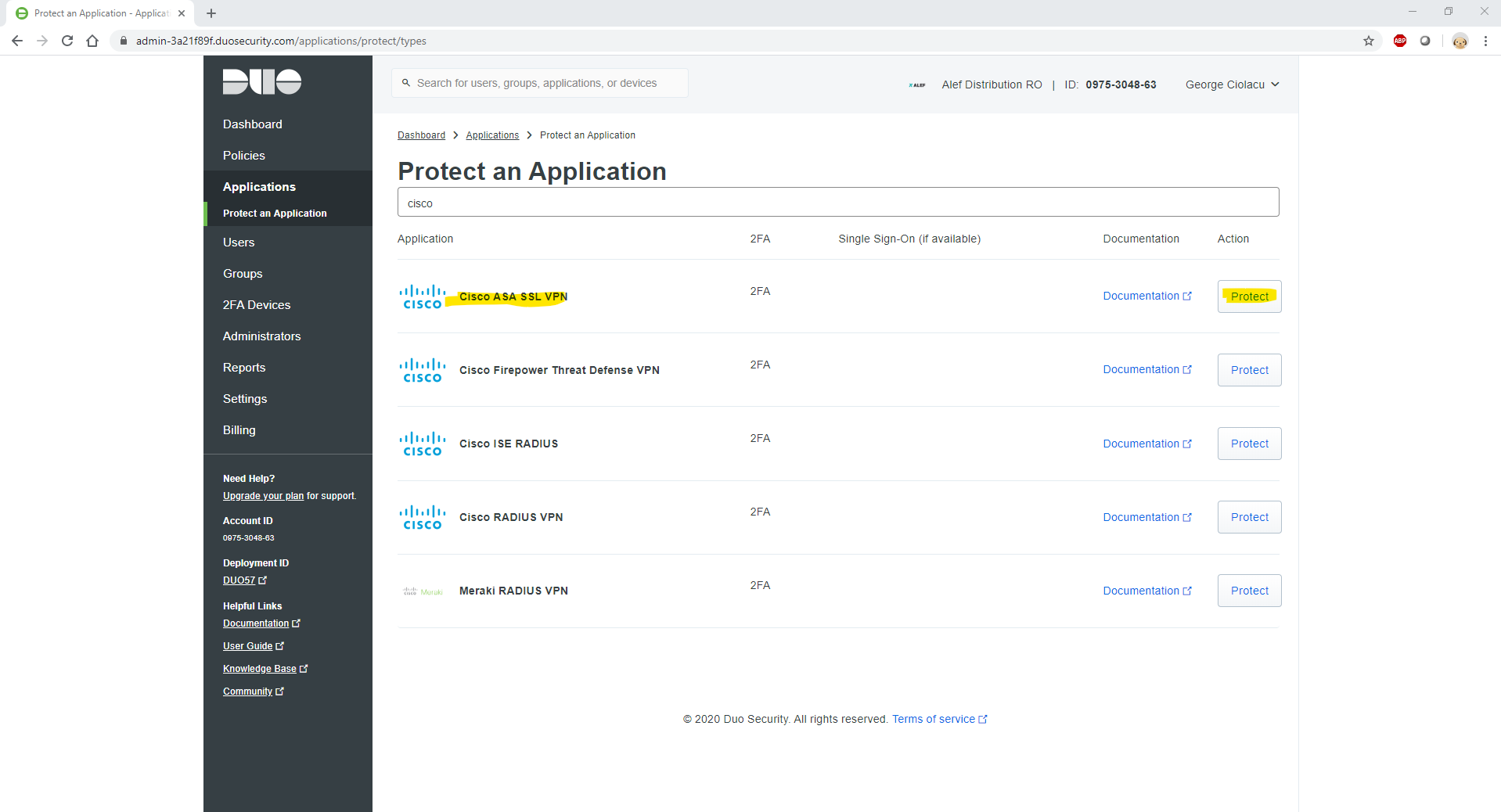

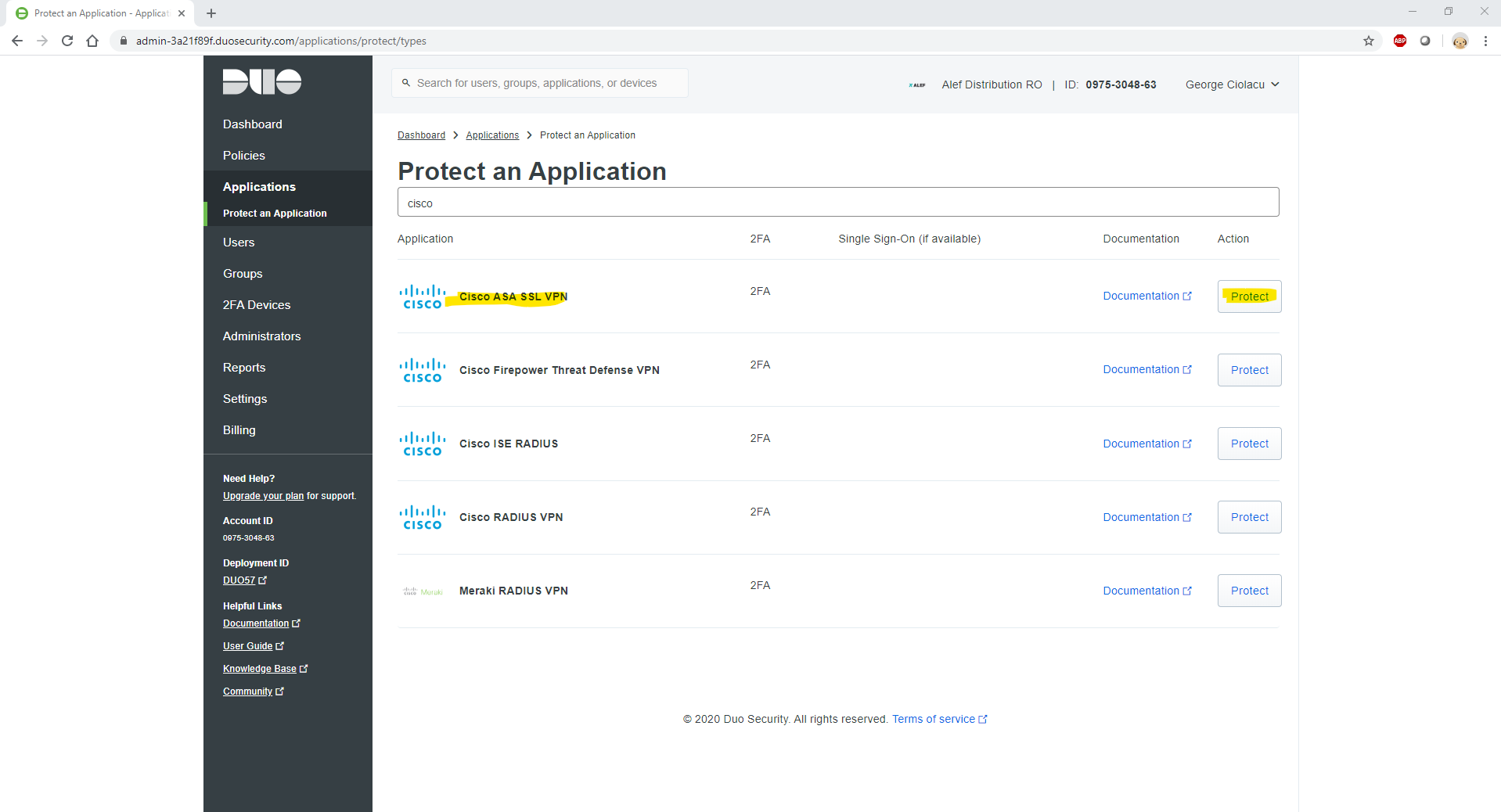

Navigăm la https://admin.duosecurity.com/ și ne logam și navigăm la: Applications -> Protect an application -> căutăm aplicația Cisco AȘA SSL VPN -> se apăsa butonul Protect

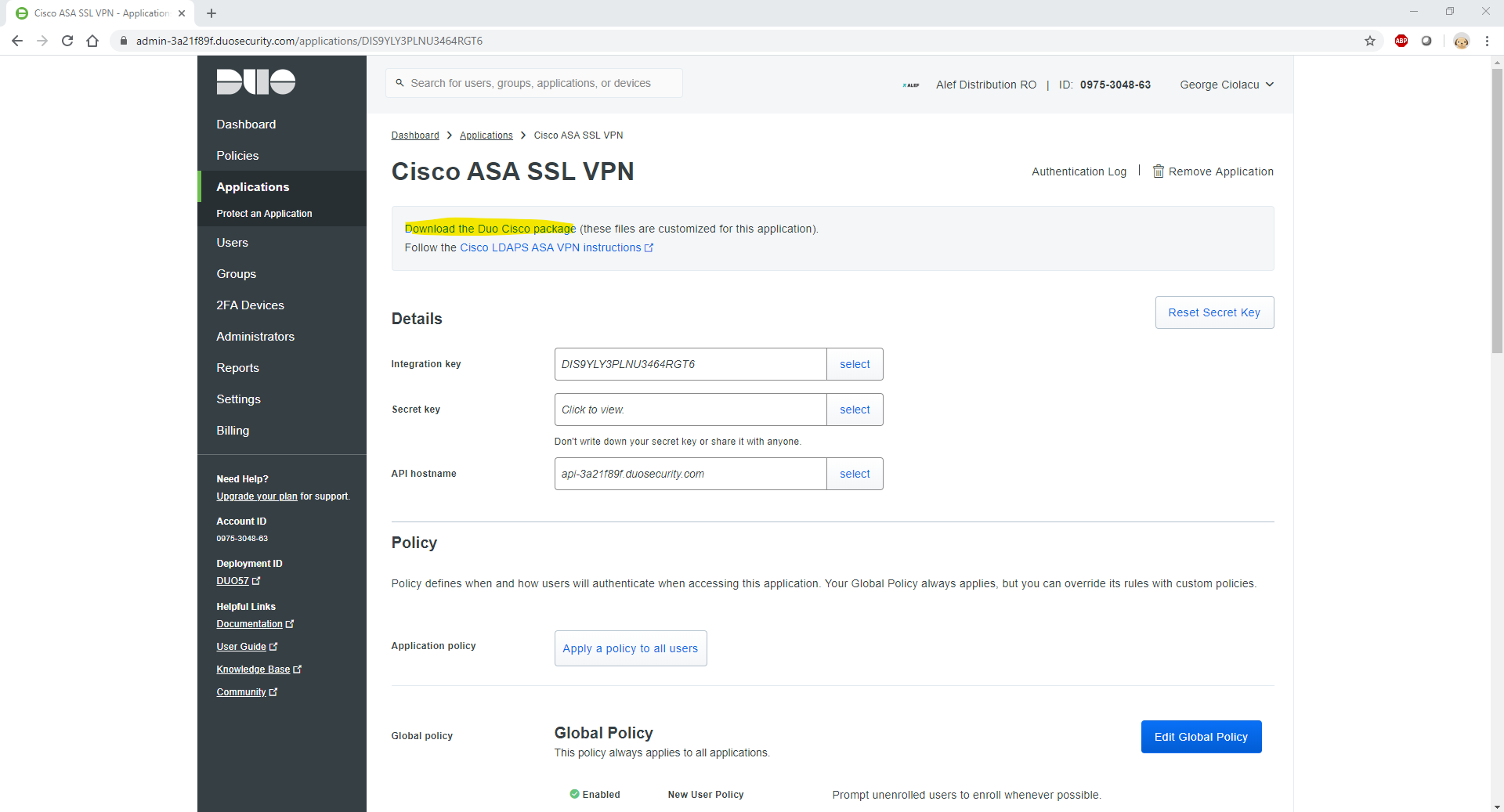

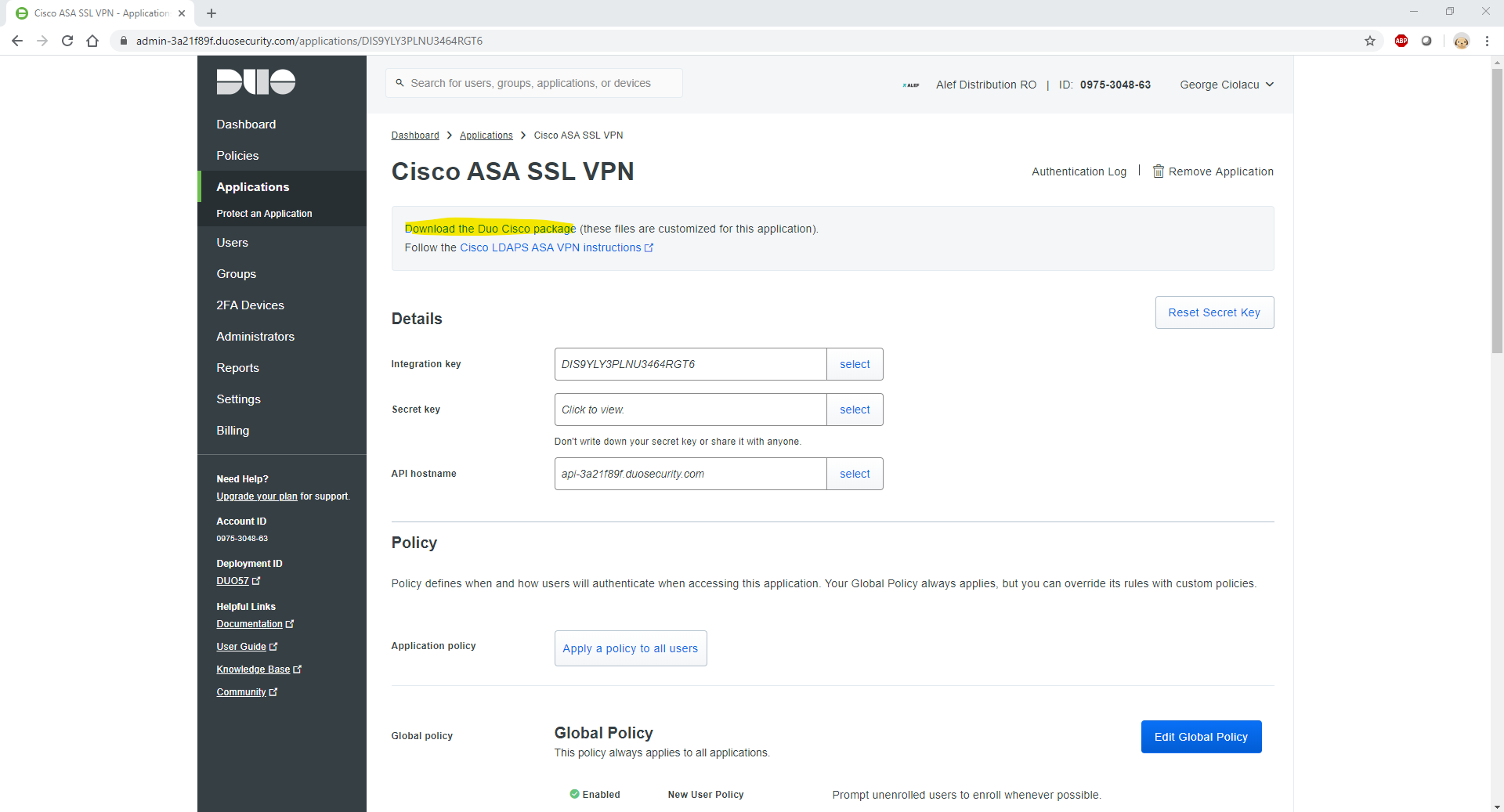

Downloadăm pachetul necesar AȘA apăsând butonul “Download the Duo Cisco package “:

În acest moment vom avea detaliile necesara integrării ASA cu DUO.

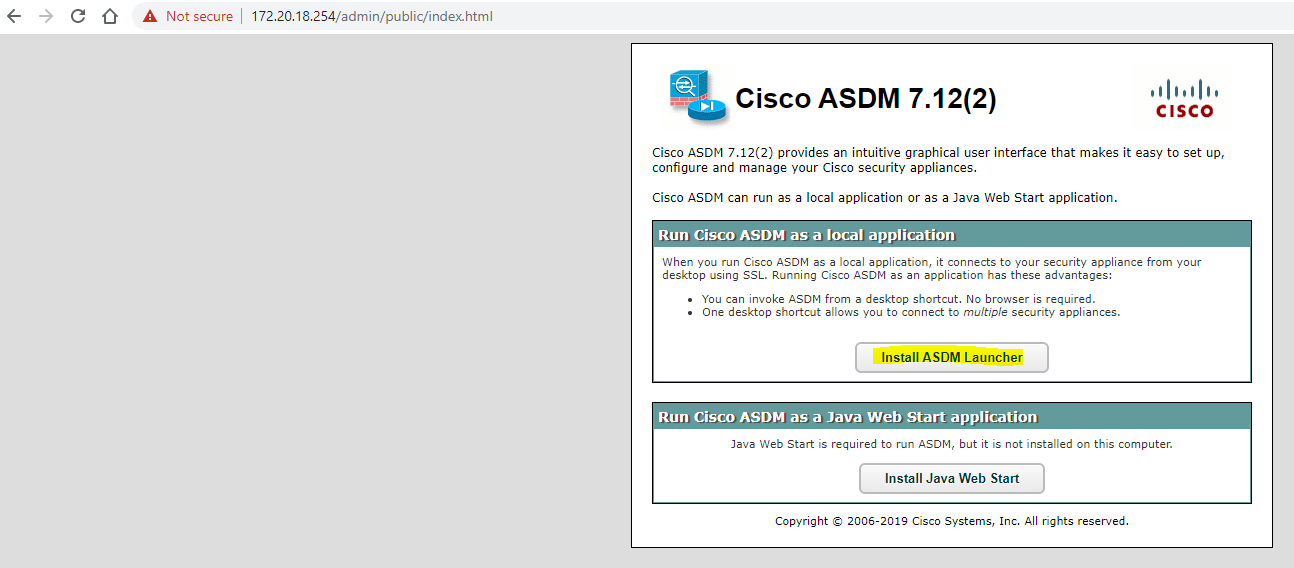

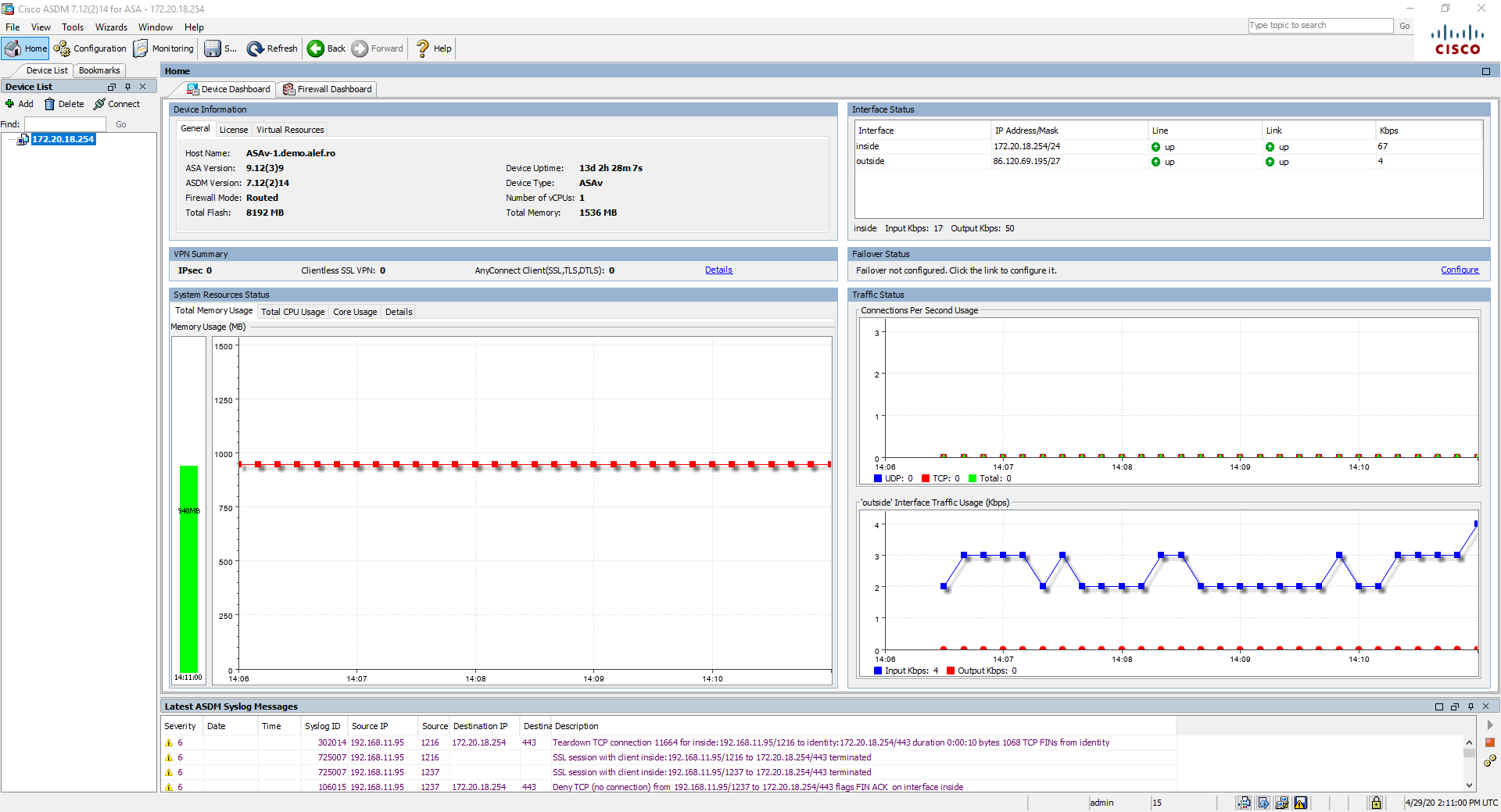

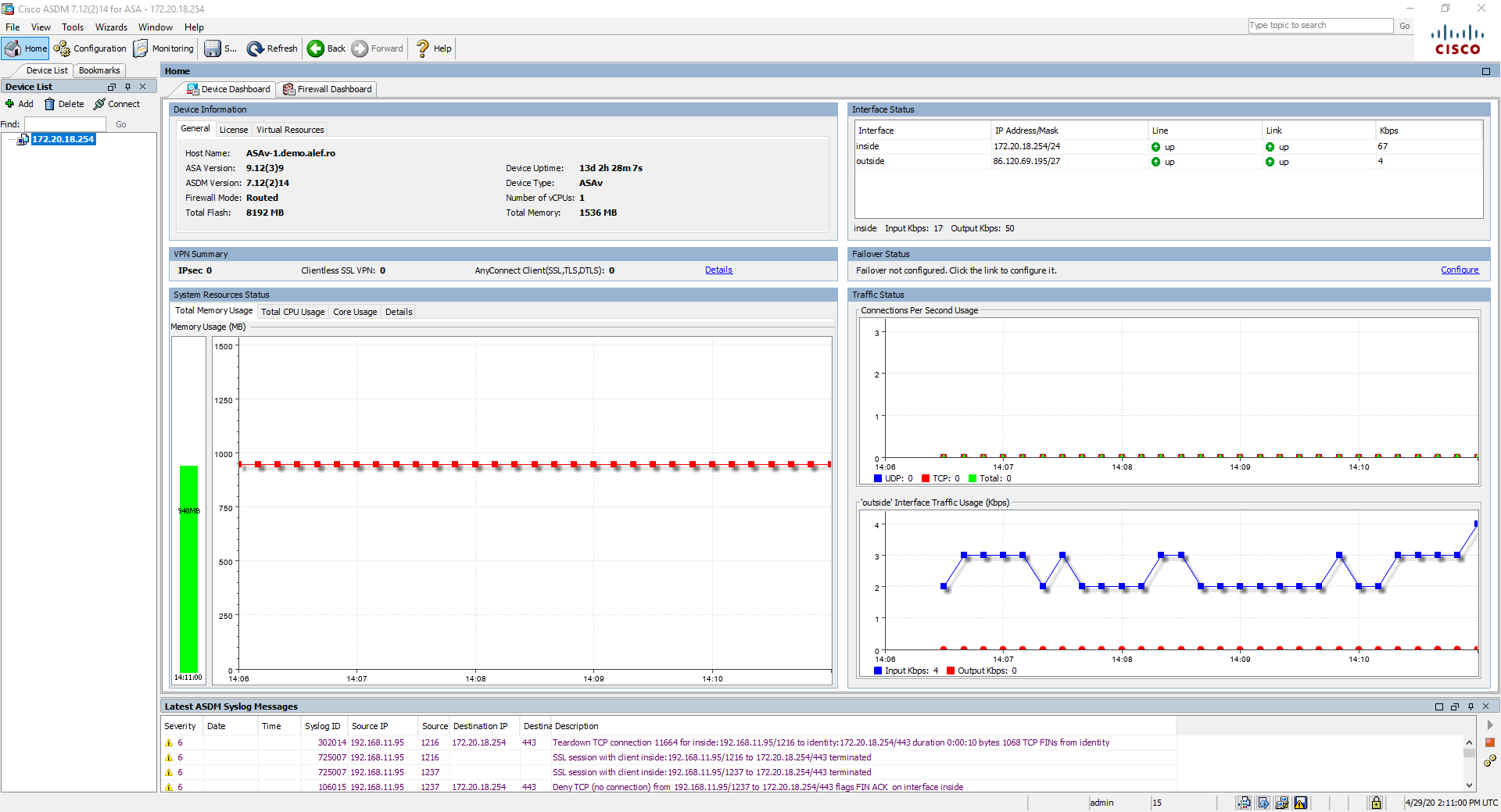

Din acest punct ne putem conecta la firewall cu managerul de tip GUI – ASDM.

- Se accesează adresa https://172.20.18.254 – IP-ul interfeței de pe ASA pe unde am permis access HTTP. Se apasă butonul Install ASDM Launcher și se instalează aplicația ASDM:

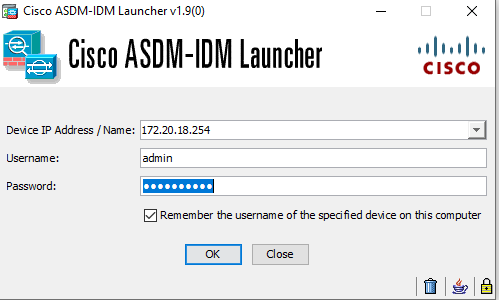

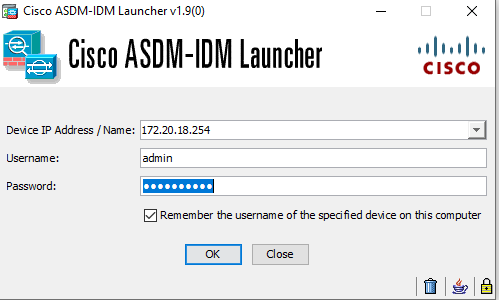

- Pornim aplicația ASDM și ne conectăm la firewall:

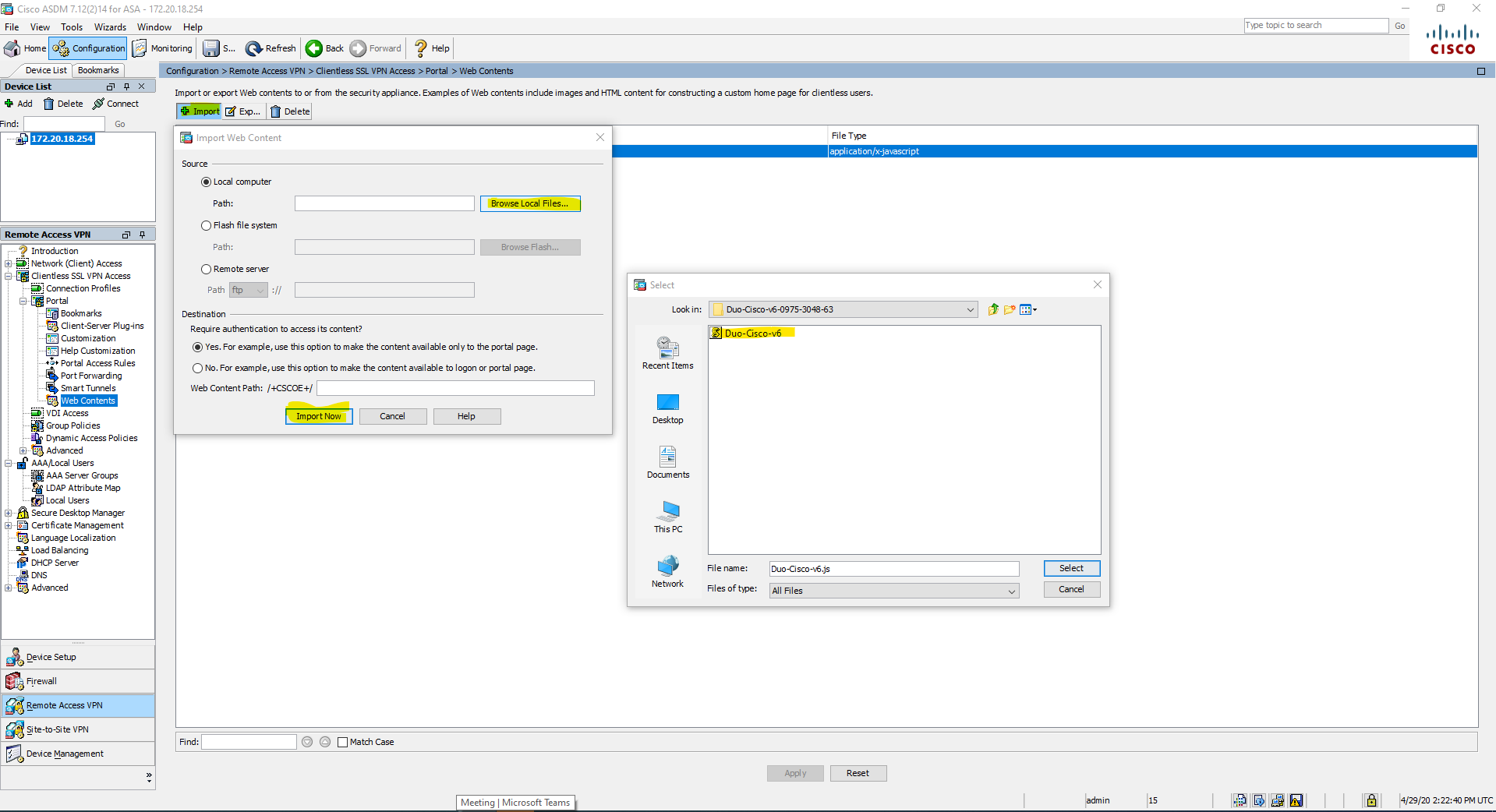

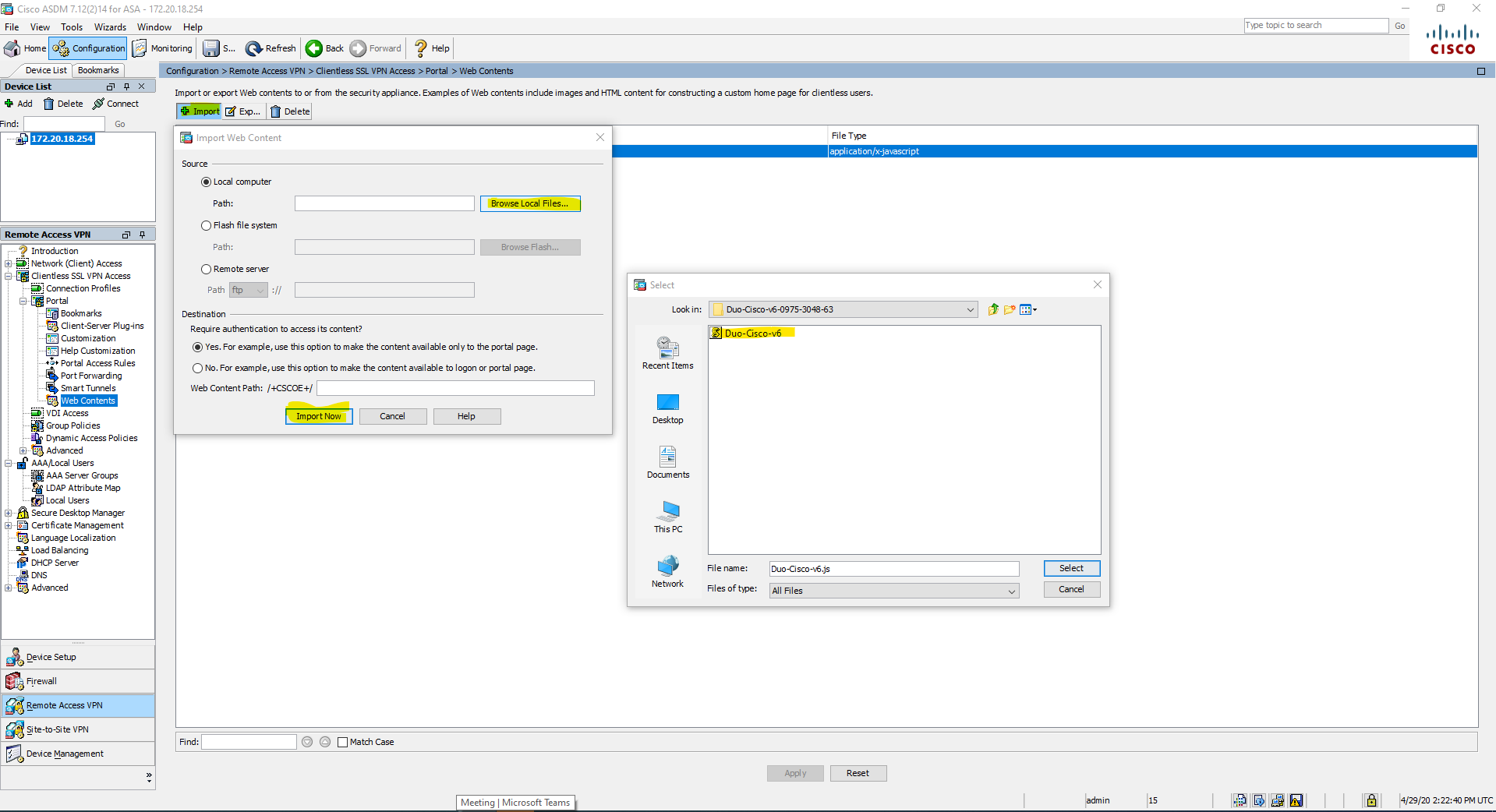

- Navigăm la Configuration>Remote Access VPN>Clientless SSL VPN Access>Portal>Web Contents , se apasă butonul Import și se selectează fișierul downloadat anterior de pe portalul DUO:

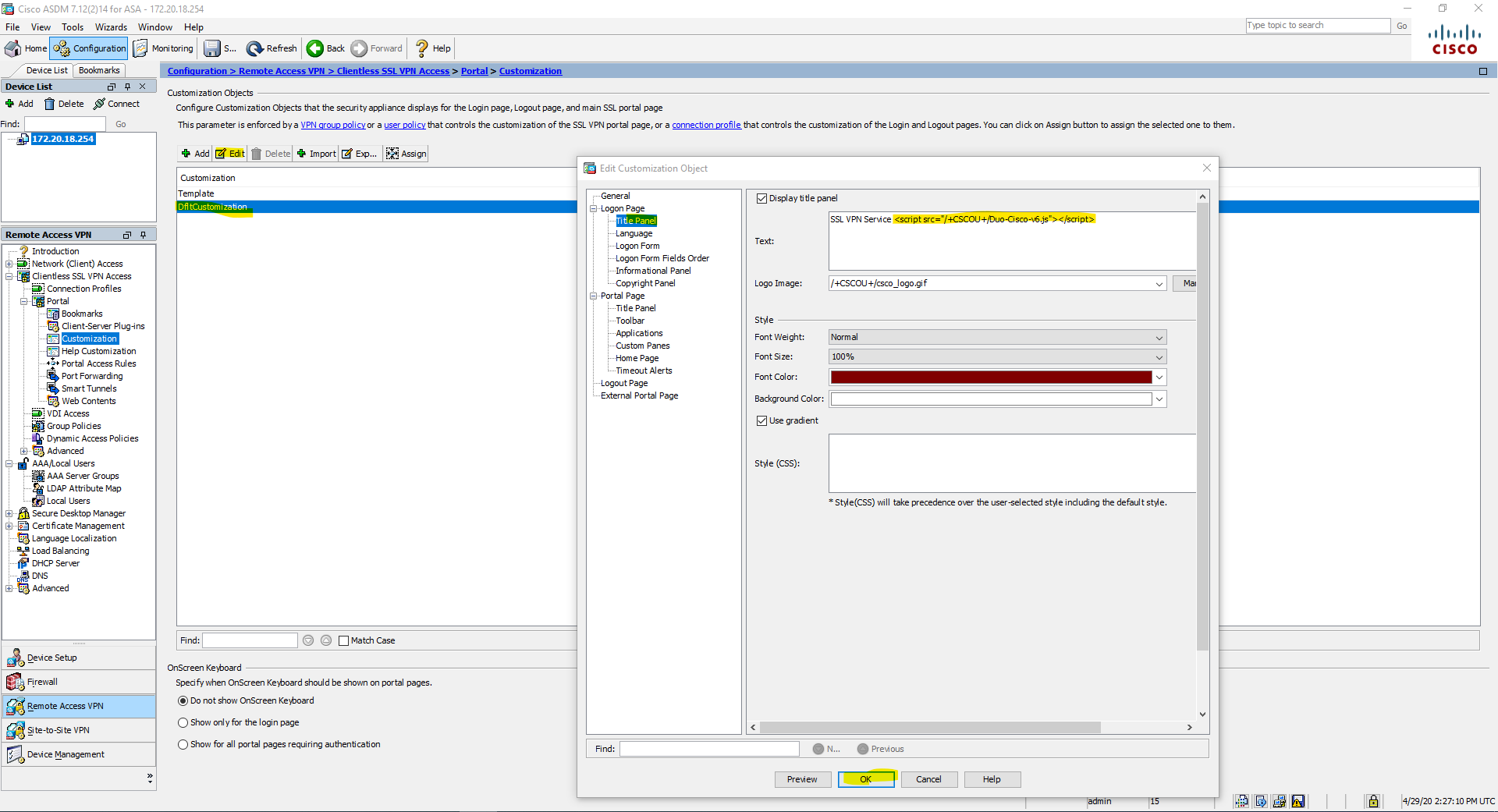

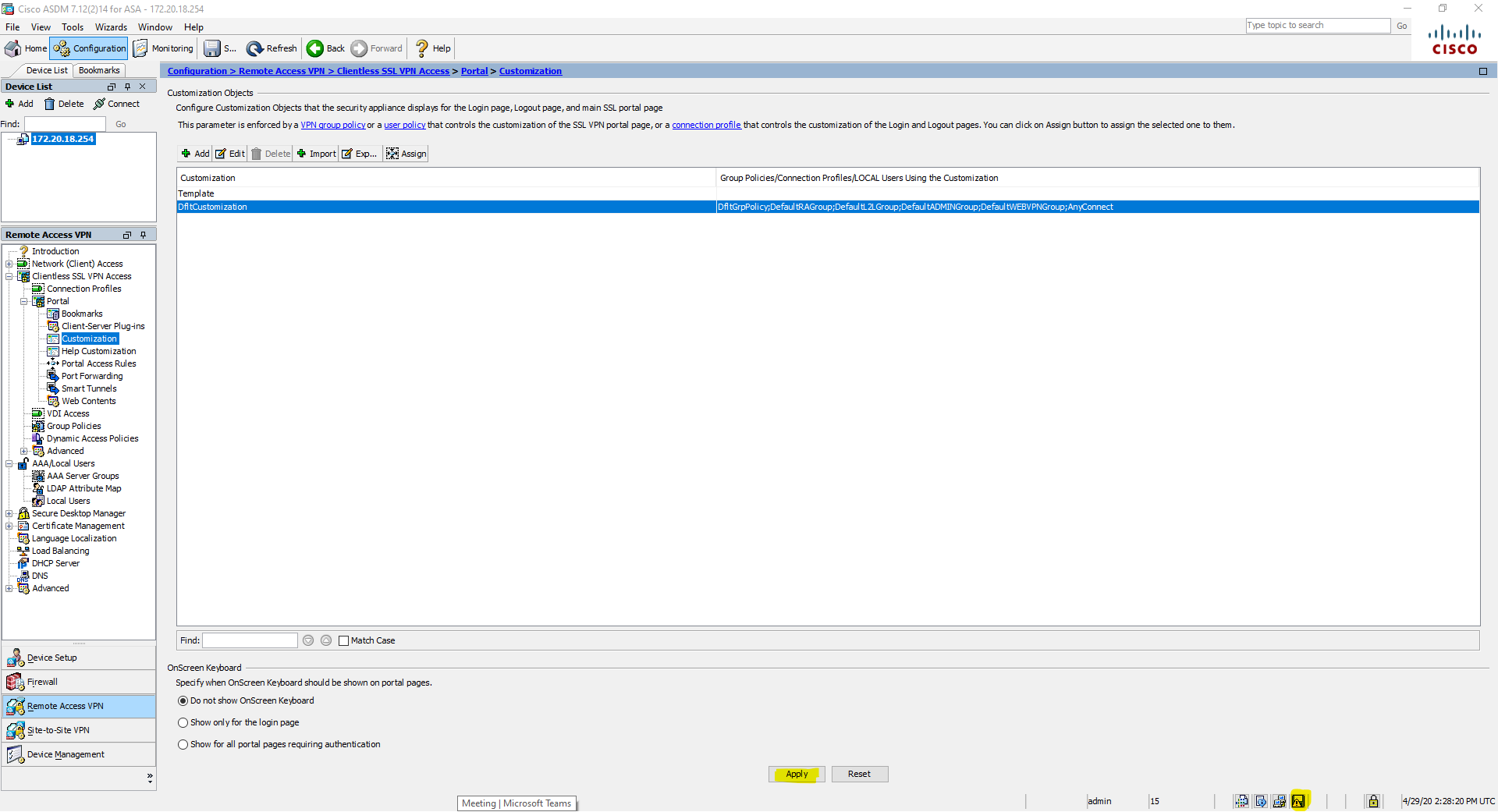

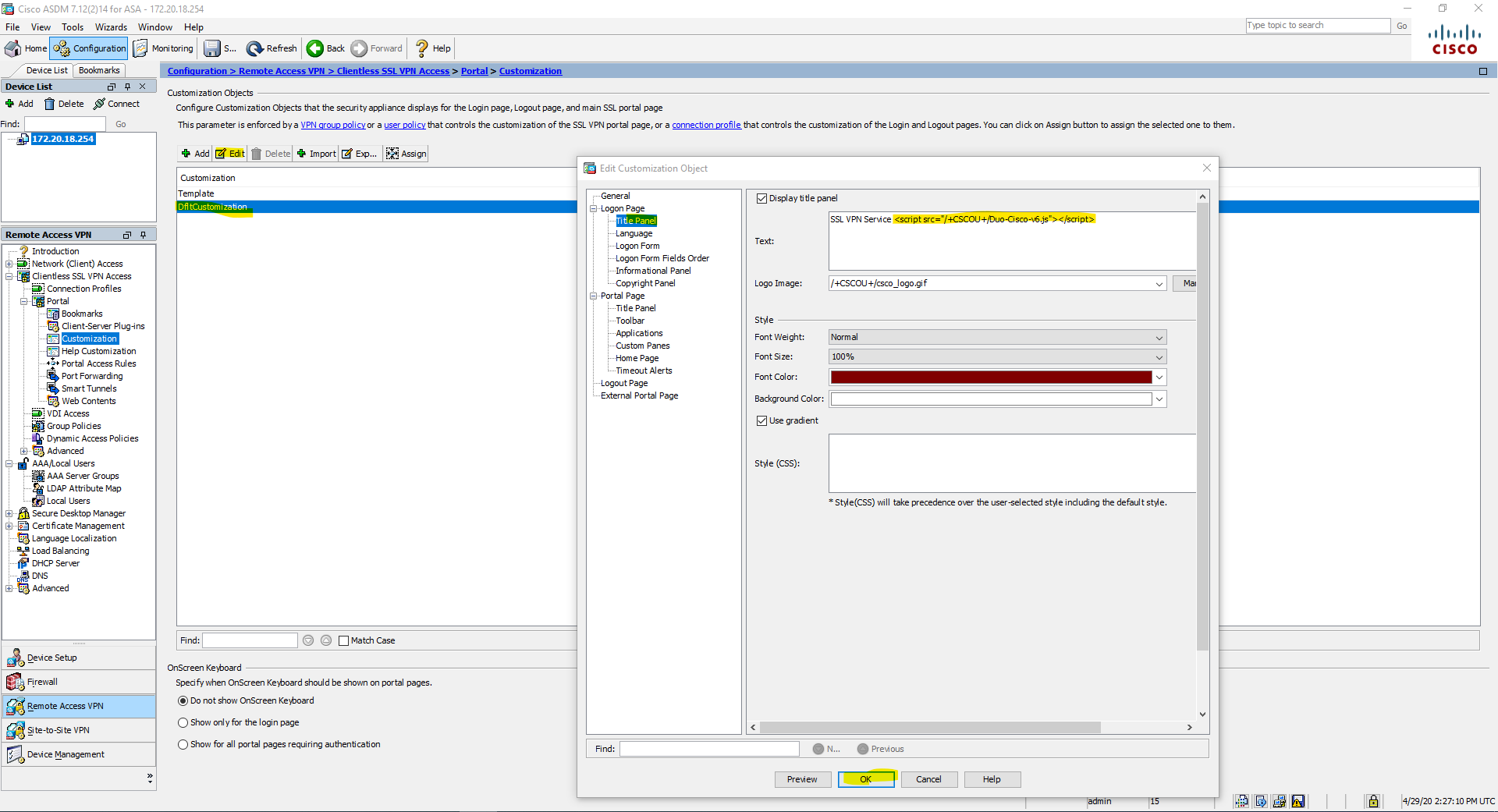

- Navigăm la Configuration>Remote Access VPN>Clientless SSL VPN Access>Portal>Customization>click pe DfltCustomization>click pe butonul Edit>Logon Page>Title Panel>și se completează câmpul Text cu

>se apasă butonul OK

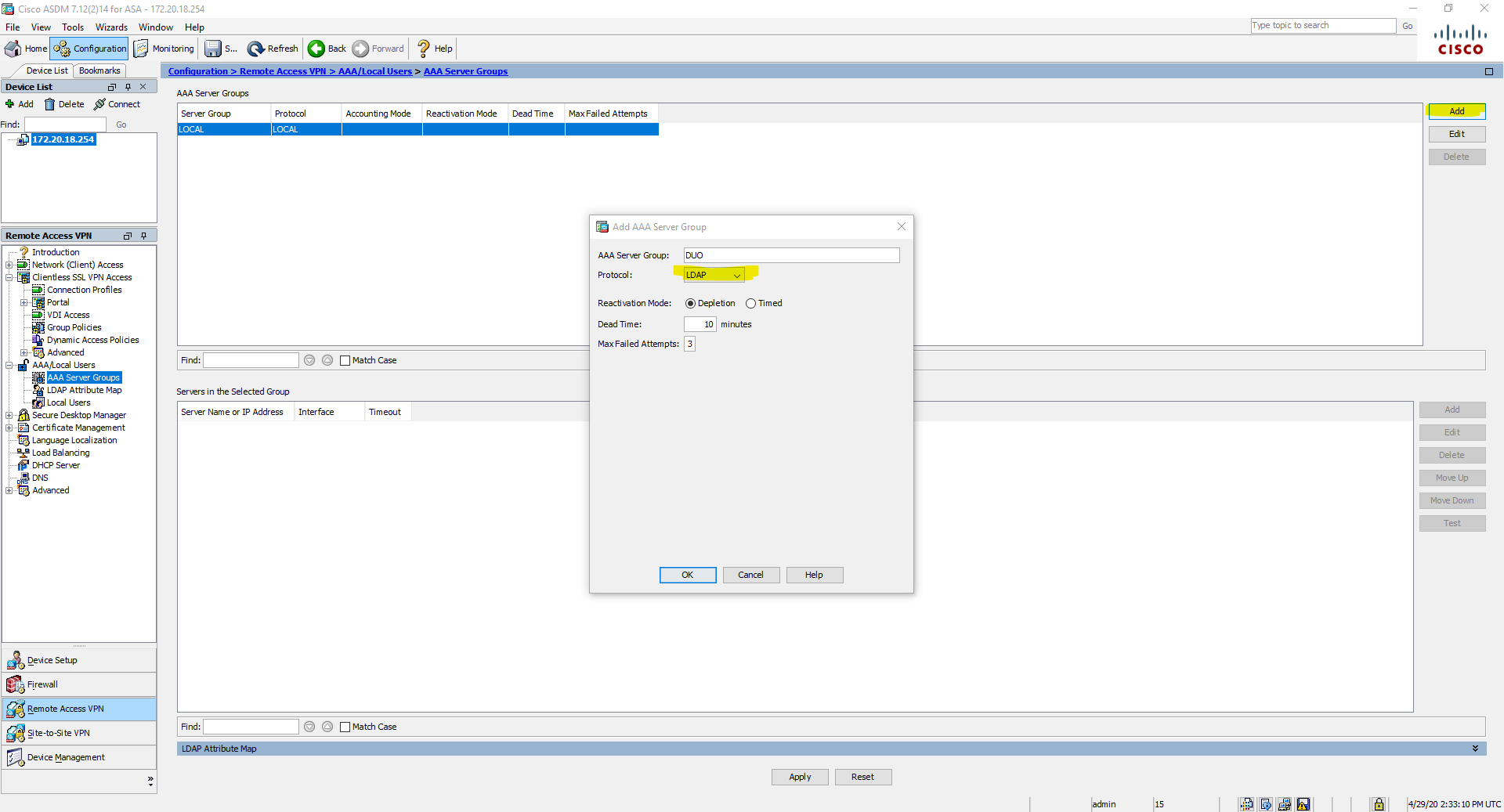

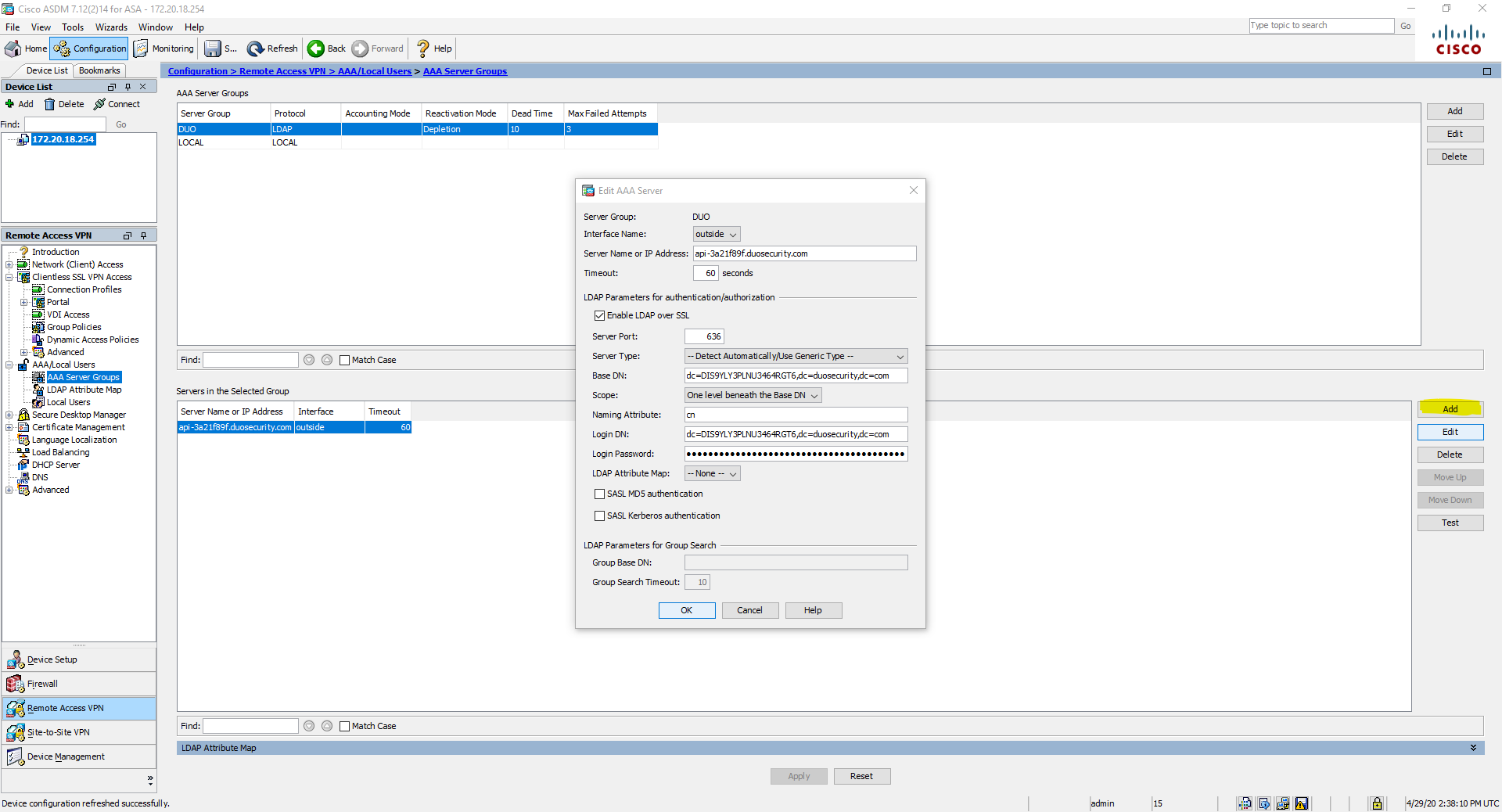

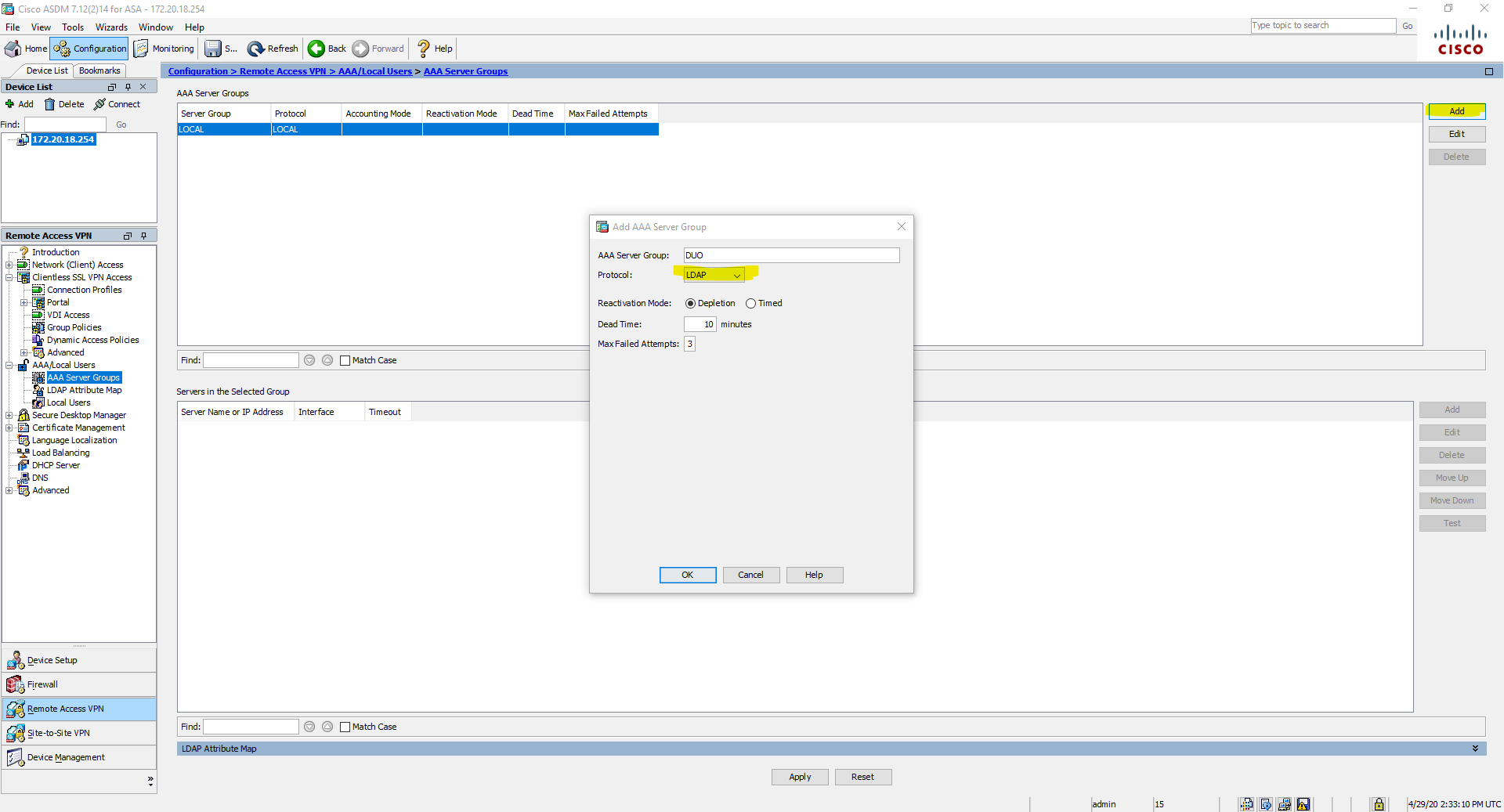

- Configurăm autentificare prin DUO navigând la: Configuration>Remote Access VPN>AAA/Local Users>AAA Server Groups>Apăsăm butonul ADD din zona de AAA Server groups>se stabilește un nume pentru grupul de servere și se alege ca protocol LDAP>se apasă OK:

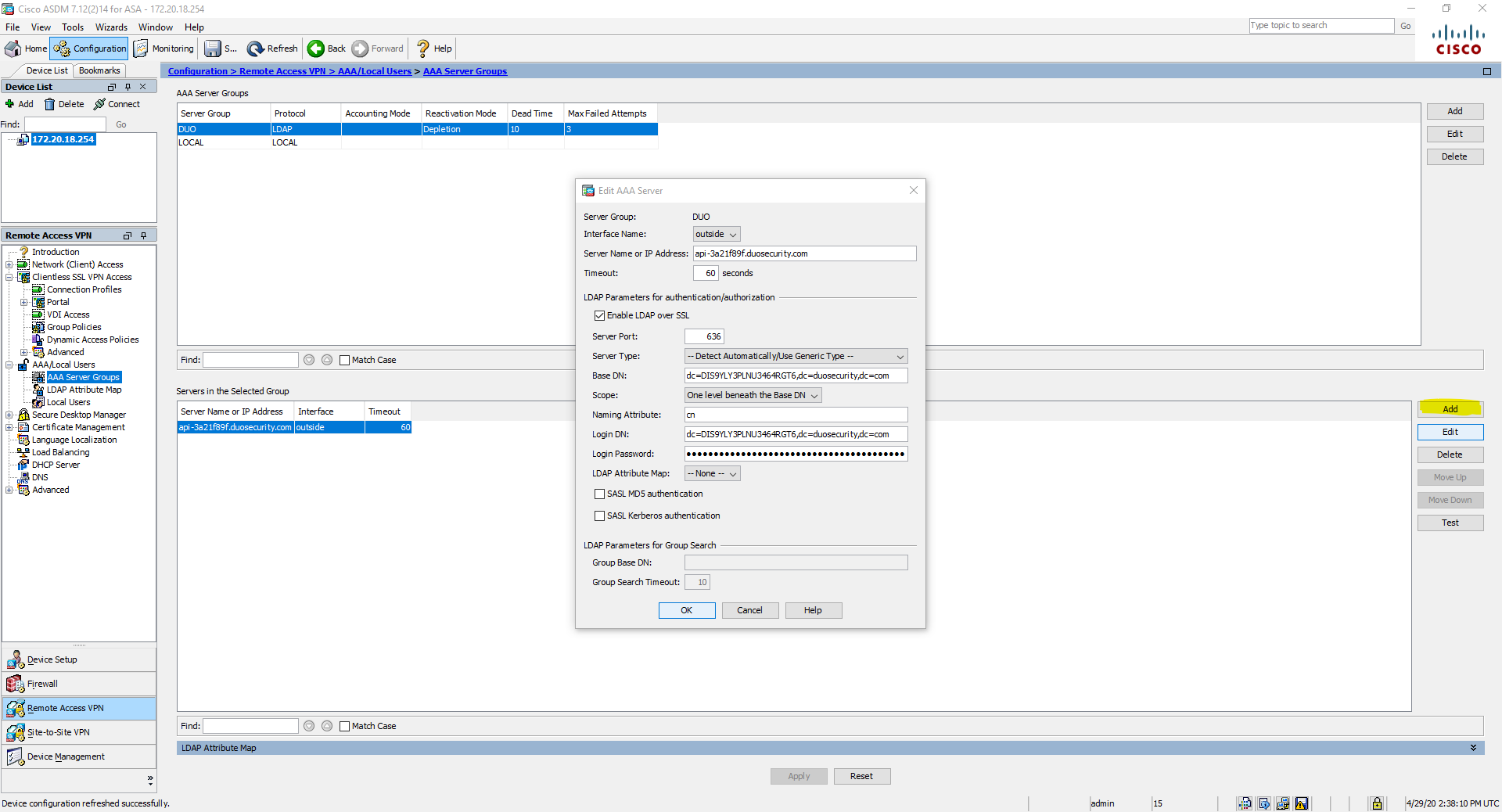

- Cu grupul creat selectat în zona AAA Server groups, se apasă butonul Add din zona Servers în selected group.

Se bifează “Enable LDAP over SSL”, iar câmpurile se completează folosind datele din portalul DUO după cum urmează:

Server Port 636

Server Type -- Detect Automatically/Use Generic Type --

Base DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com

Scope One level beneath the Base DN

Naming Attribute(s) cn

Login DN dc=INTEGRATION_KEY,dc=duosecurity,dc=com

Login Password SECRET_KEY

Se apasă butonul OK.

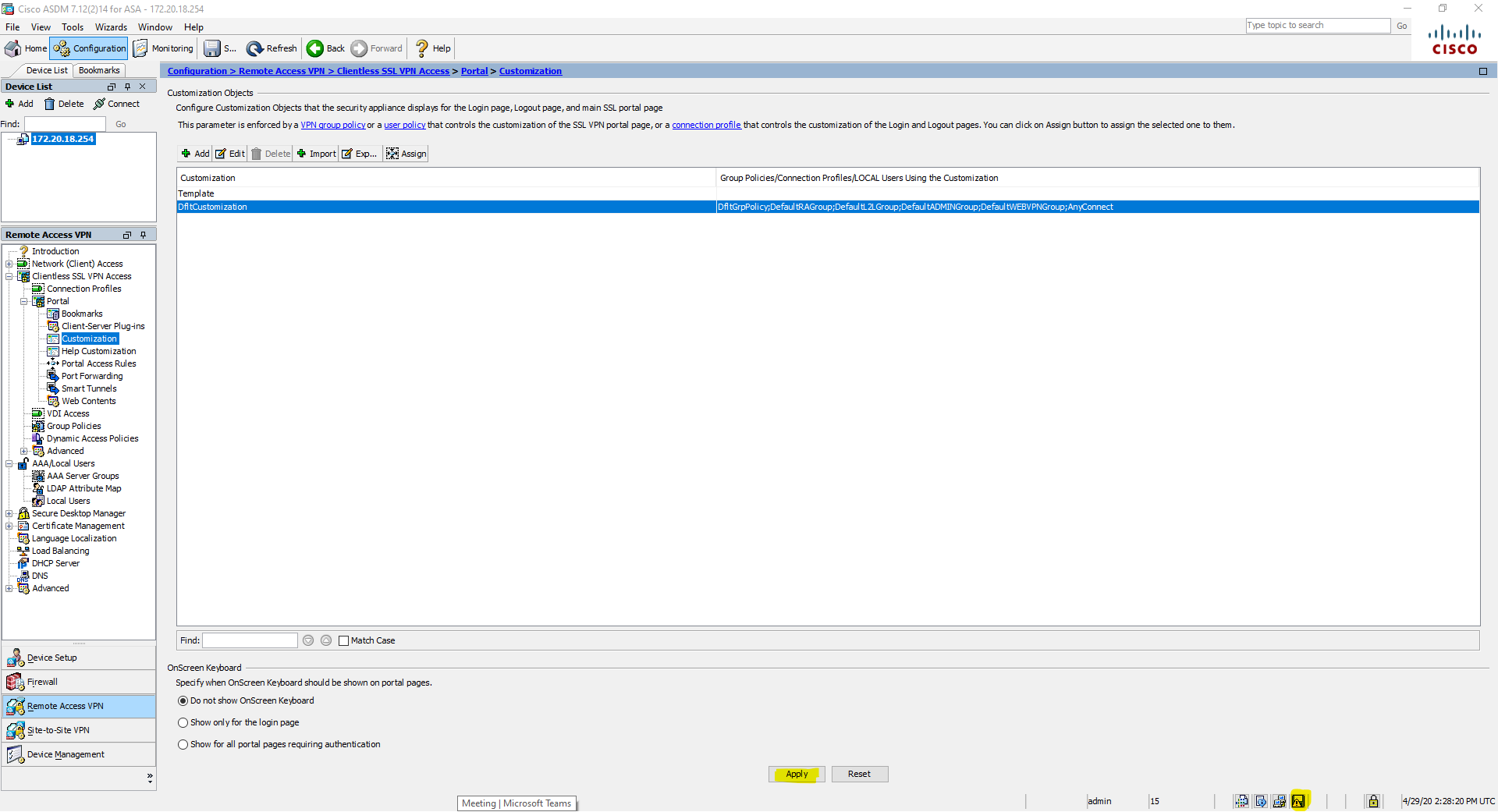

- Aplicăm configurațiile apăsând butonul Apply și salvăm configurația apăsând iconița de tip dischetă.

4. Configurarea Remote Access VPN folosind AnyConnect

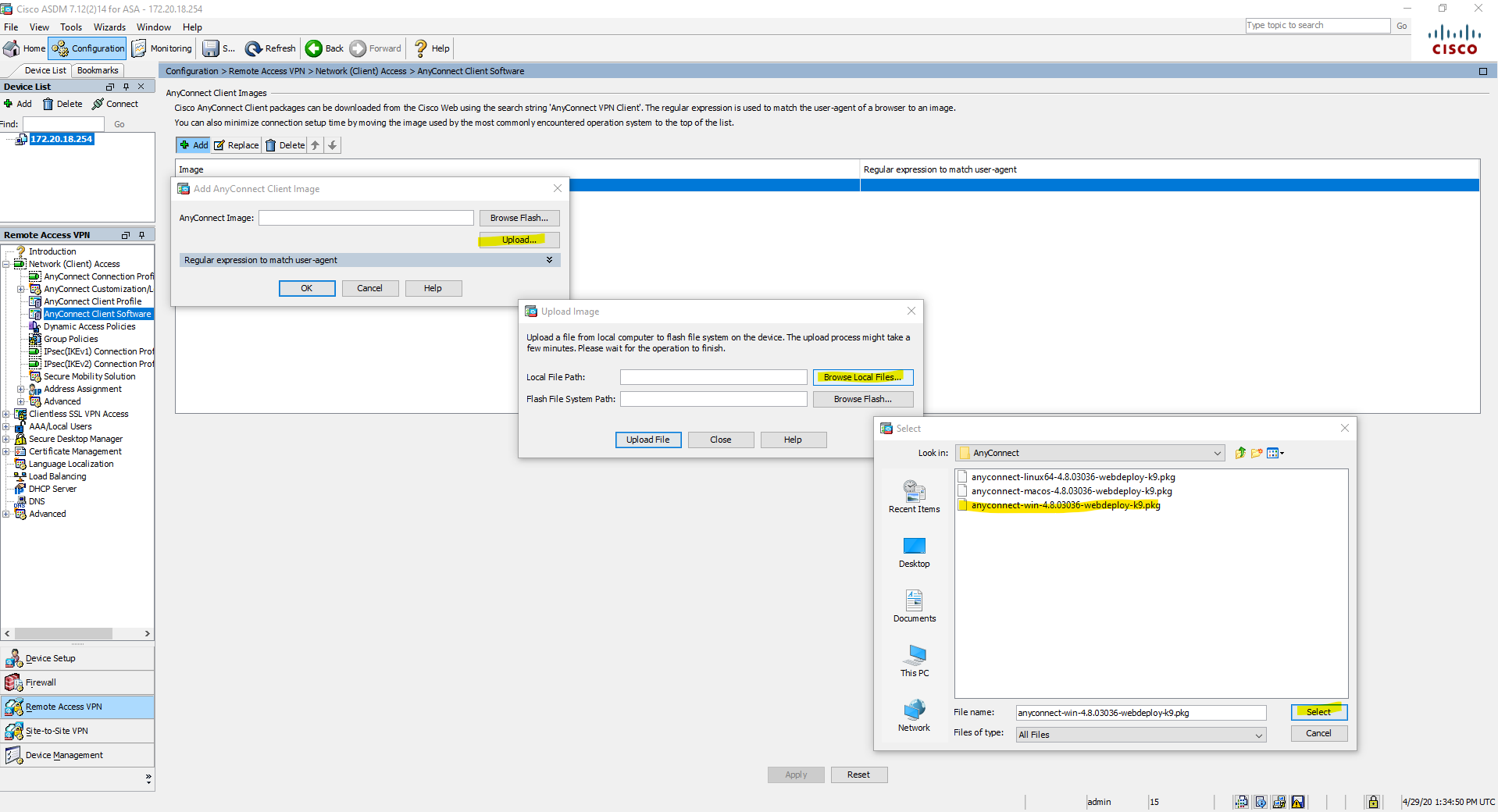

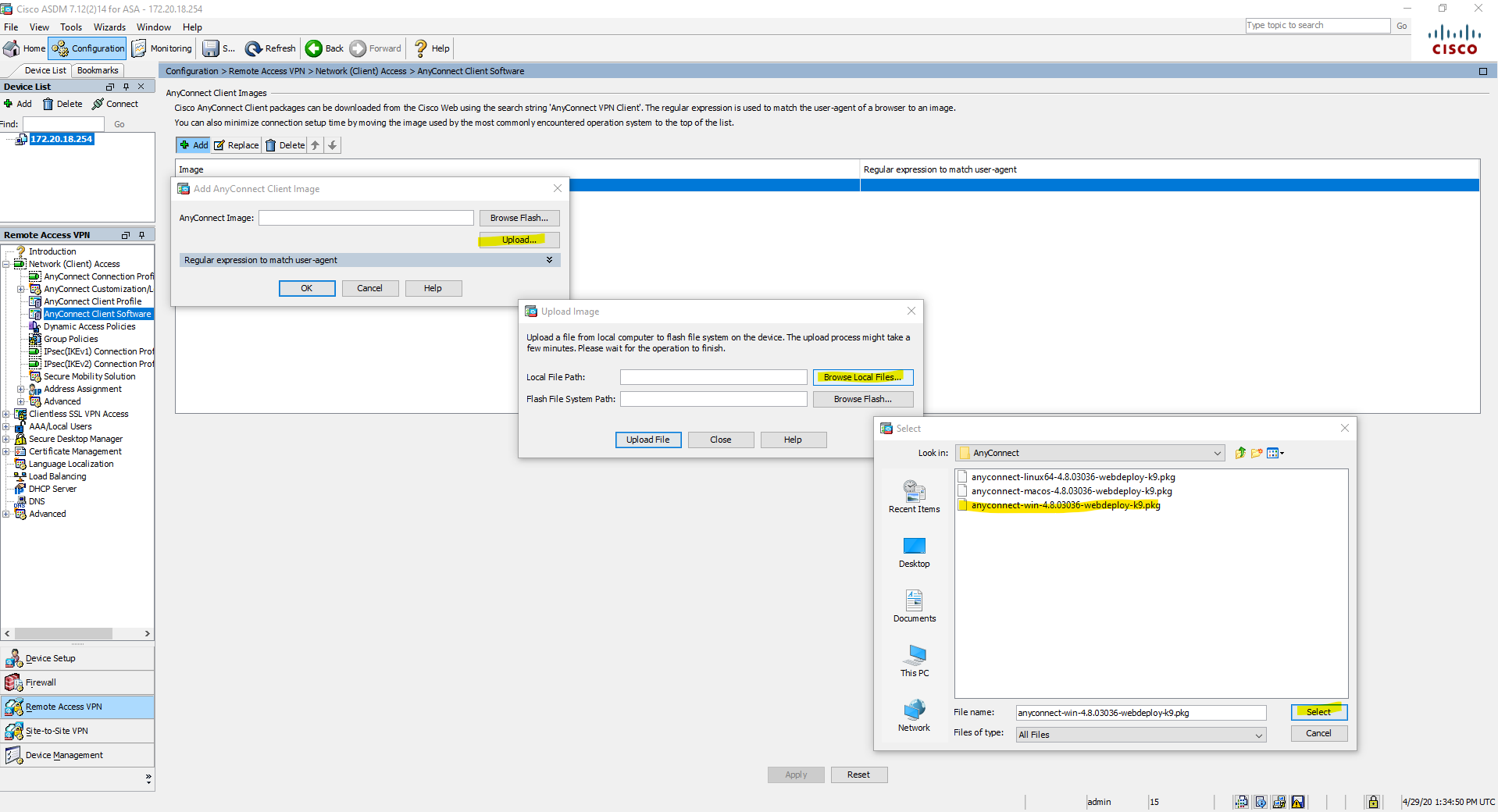

- Navigăm la: Configuration>Remote Access VPN>Network (Client) Access>AnyConnect Client Software , apoi apăsăm butonul Add>Upload>Browse local files>selectăm pachetul anyconnect download de pe site-ul Cisco.>Apăsăm butonul Select>Upload file>OK.

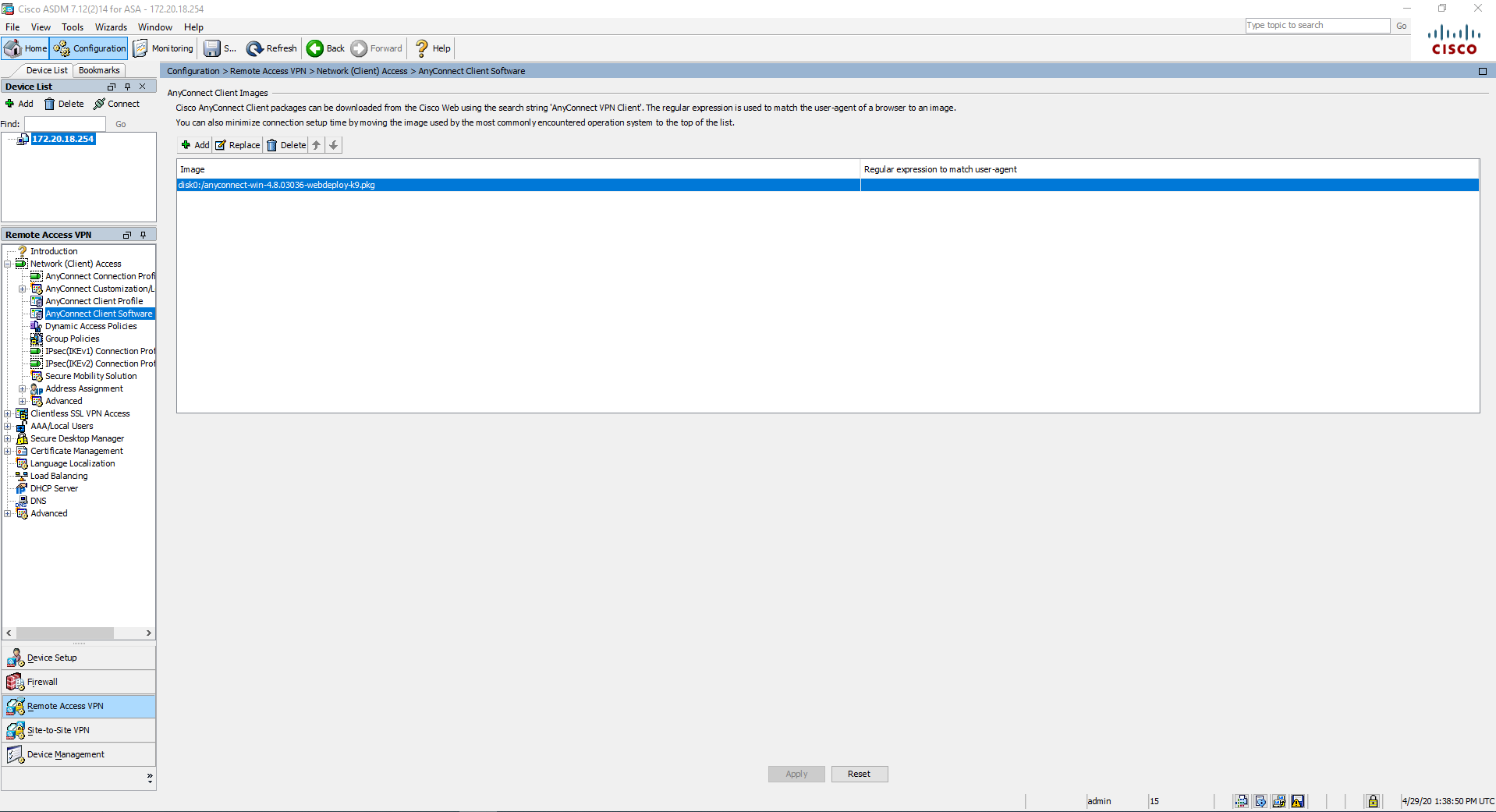

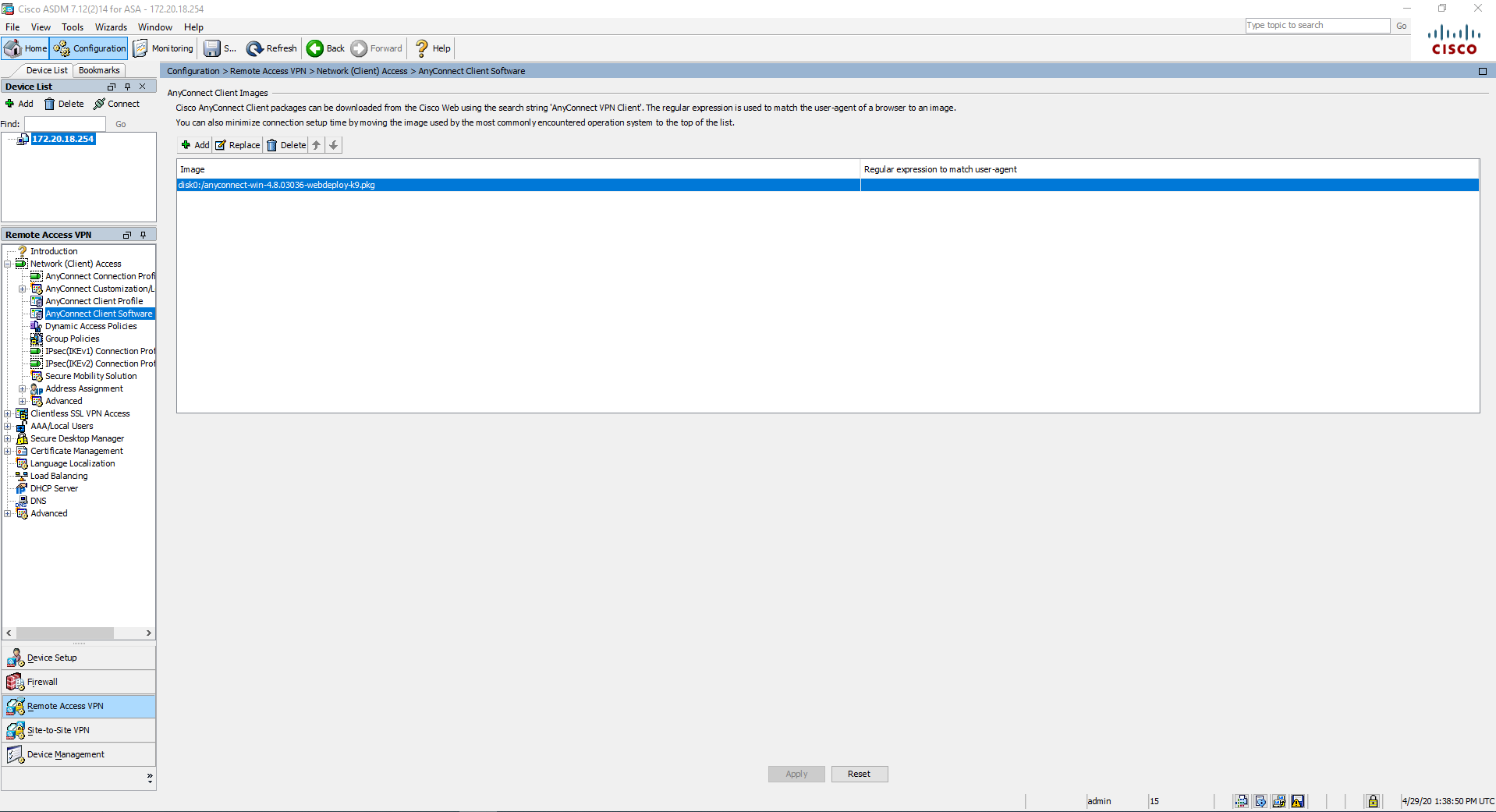

Dacă a fost uploadat corect, fișierul va trebui să apară ca mai jos:

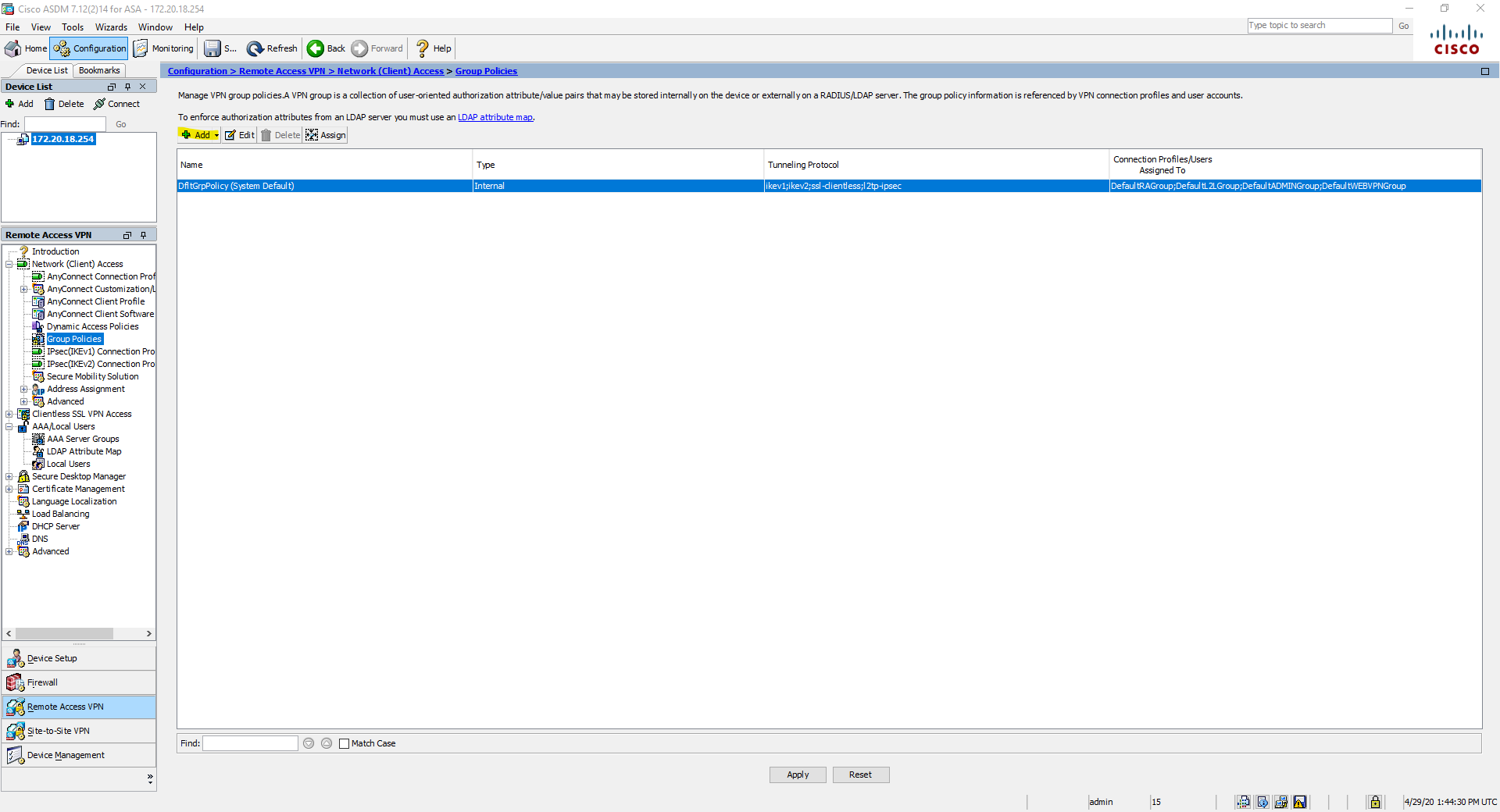

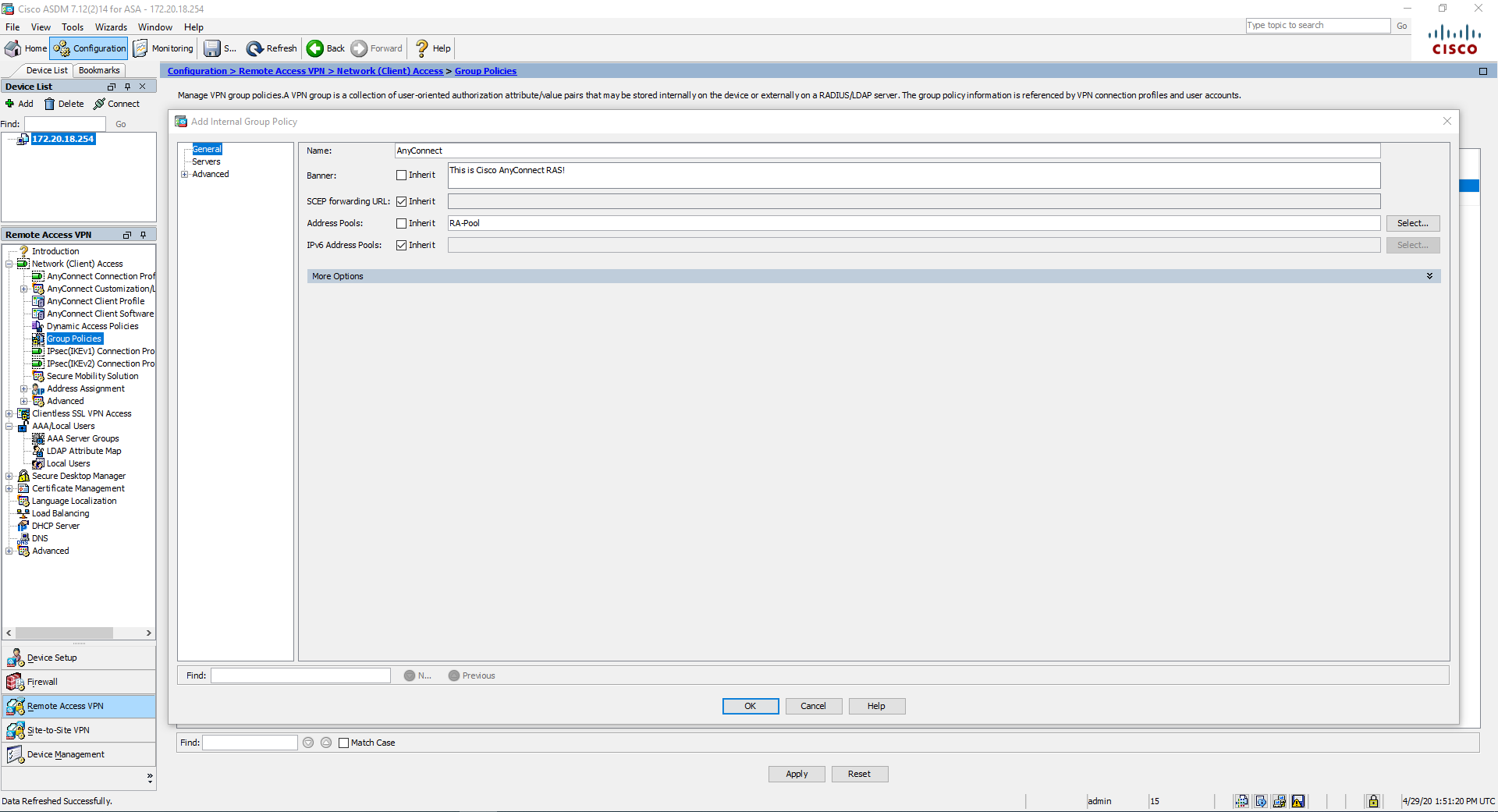

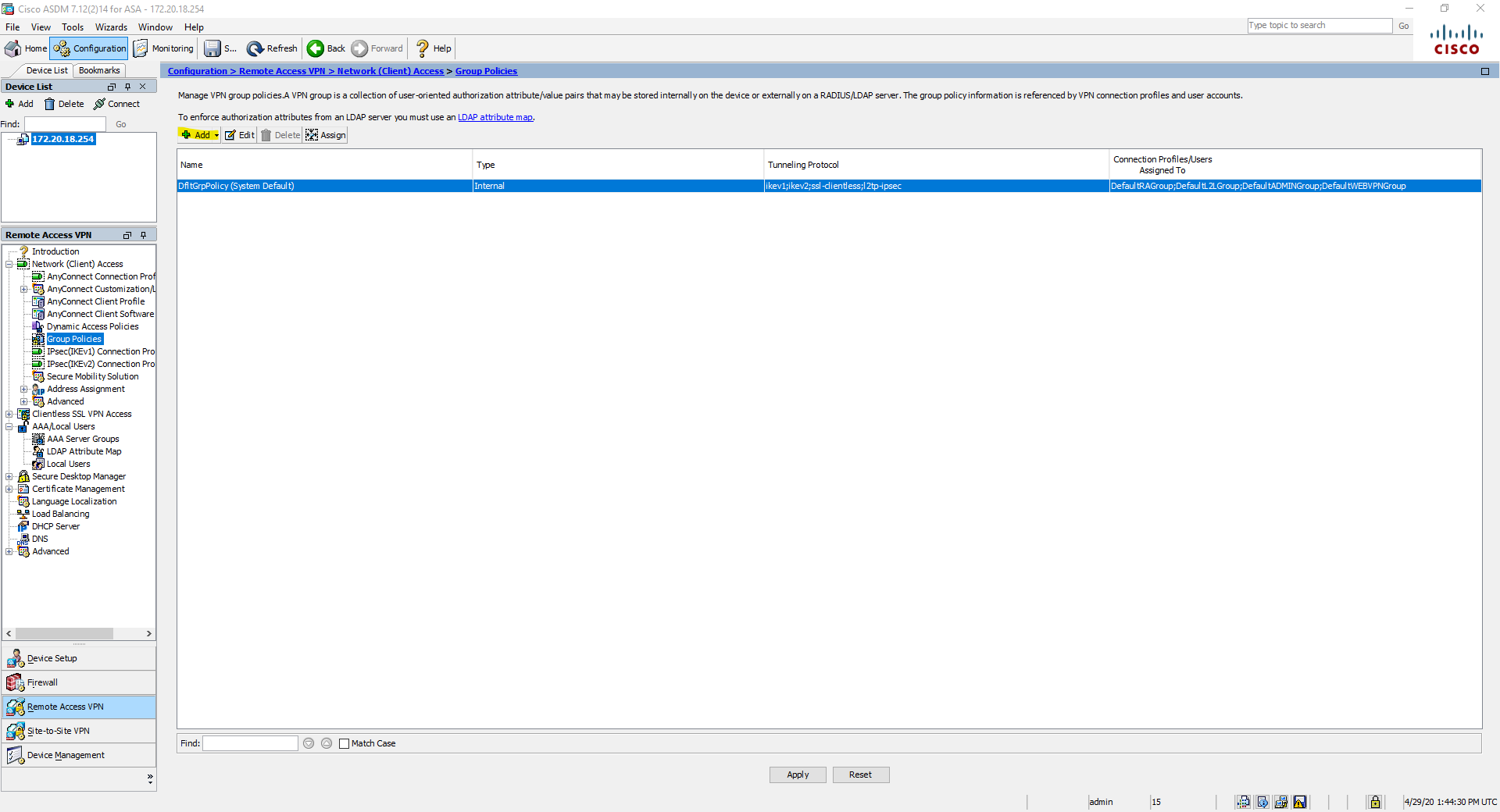

- Mergem mai departe și configurăm politica de grup navigând la: Configuration>Remote Access VPN>Network (Client) Access>Group Policies , apoi apăsăm butonul Add:

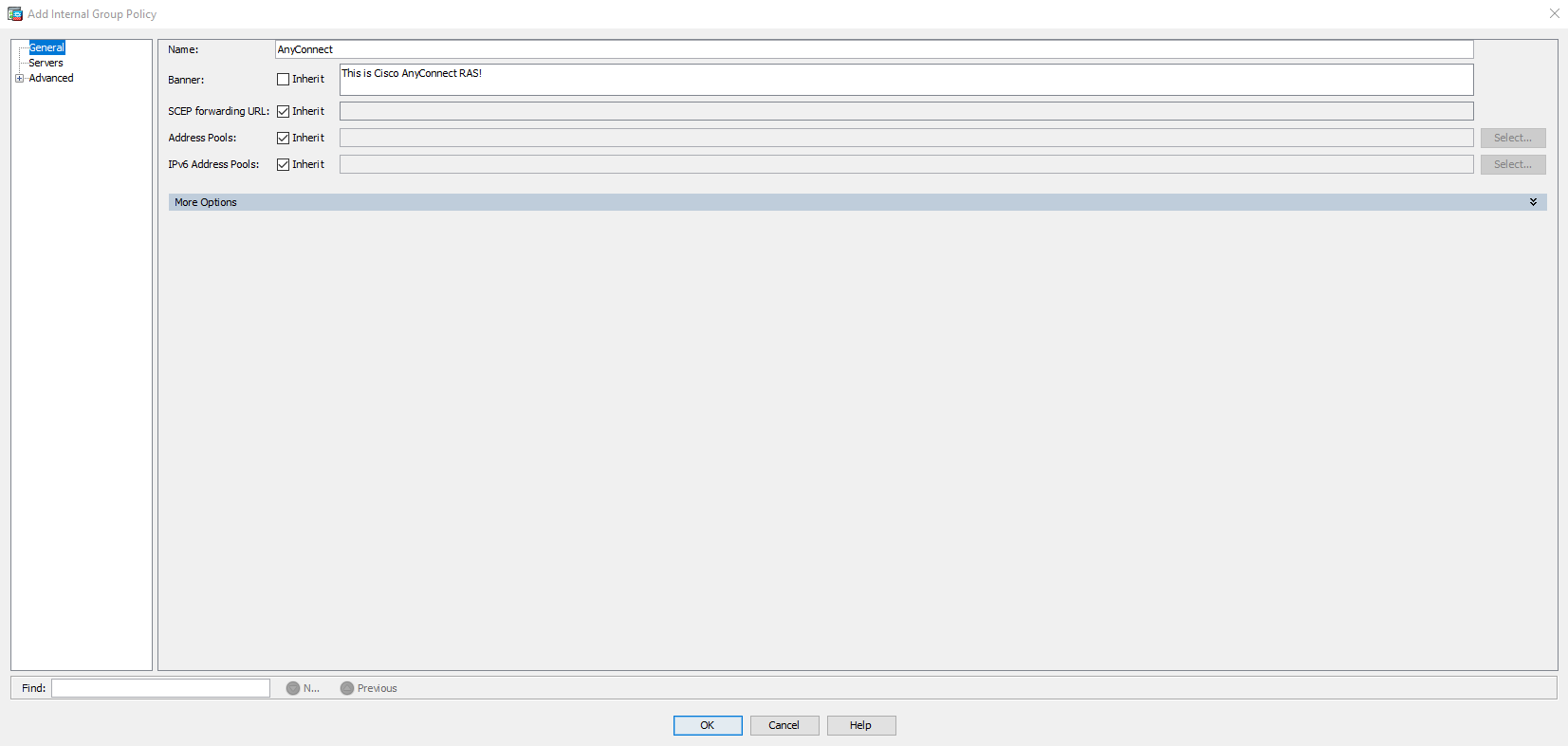

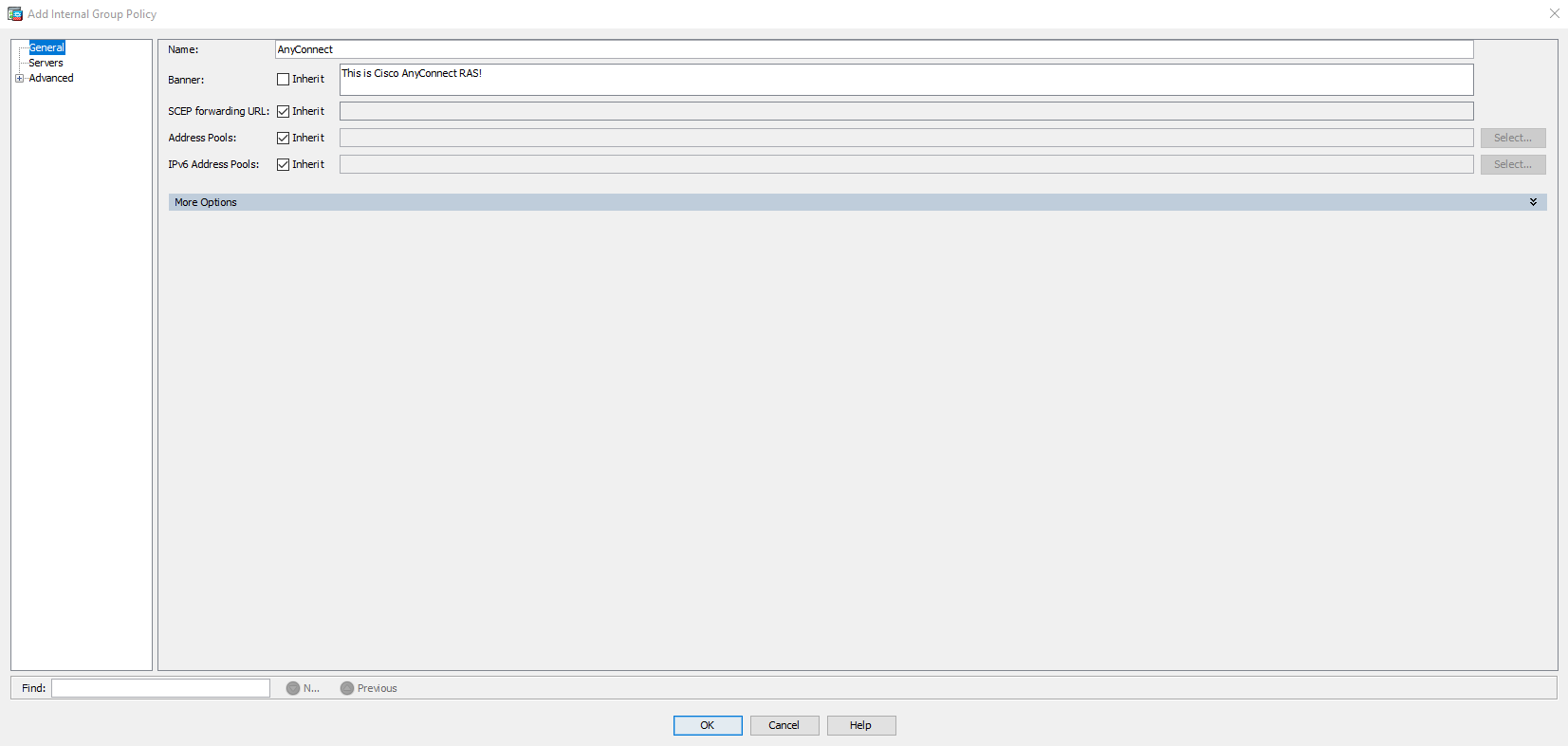

- Configurăm un nume pentru politică și un banner:

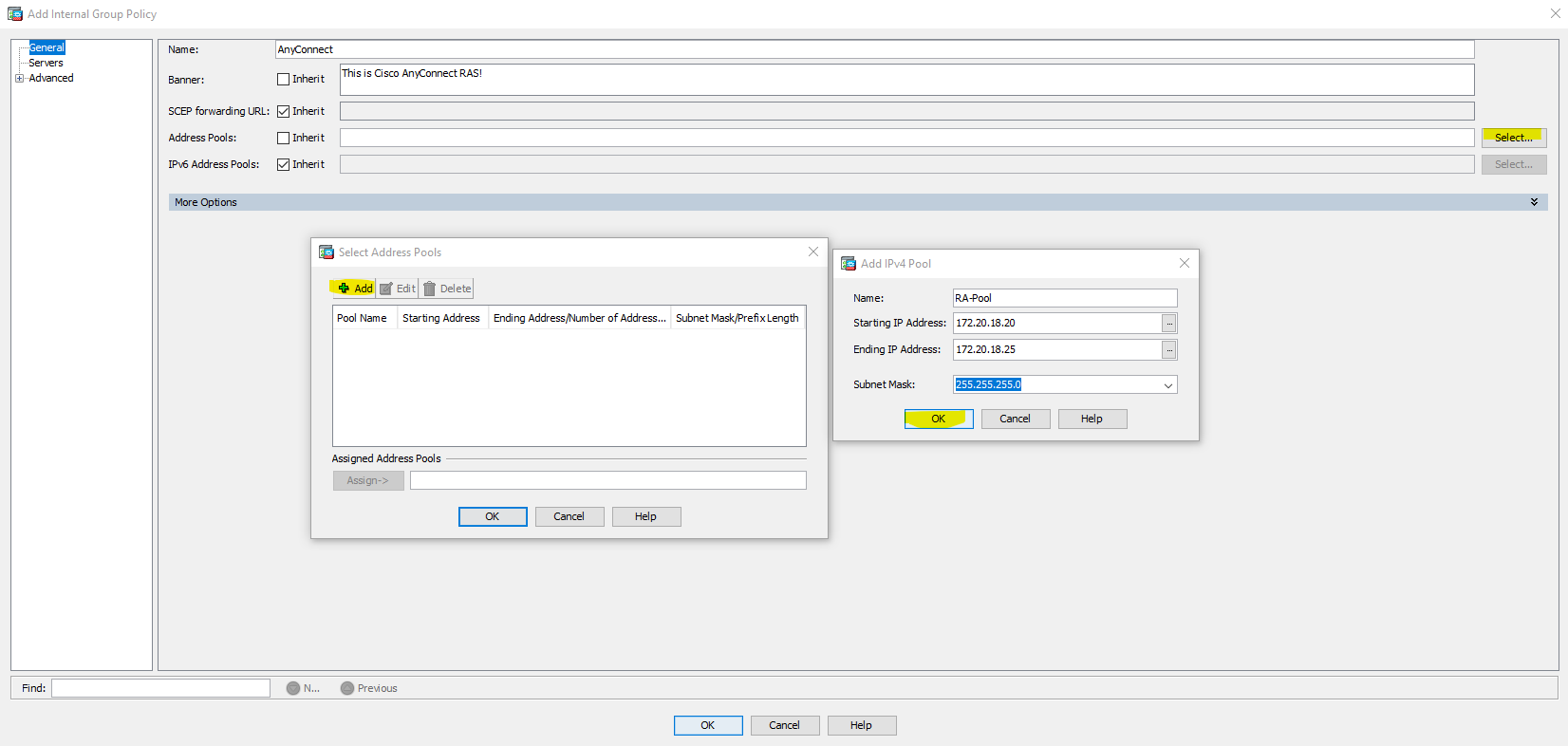

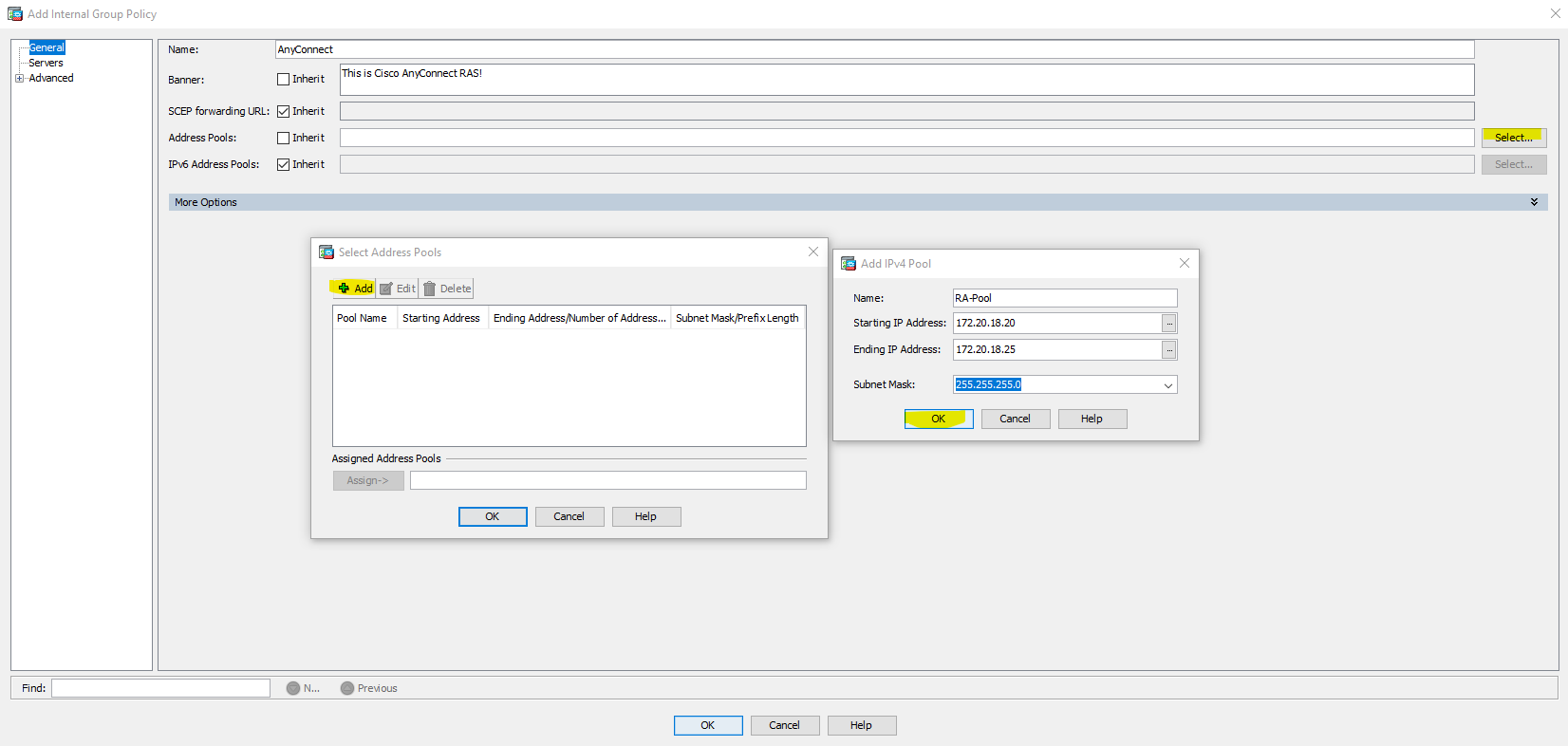

- Configurăm un pool de IP-uri ce vor fi alocate clienților ce se vor conecta la VPN:

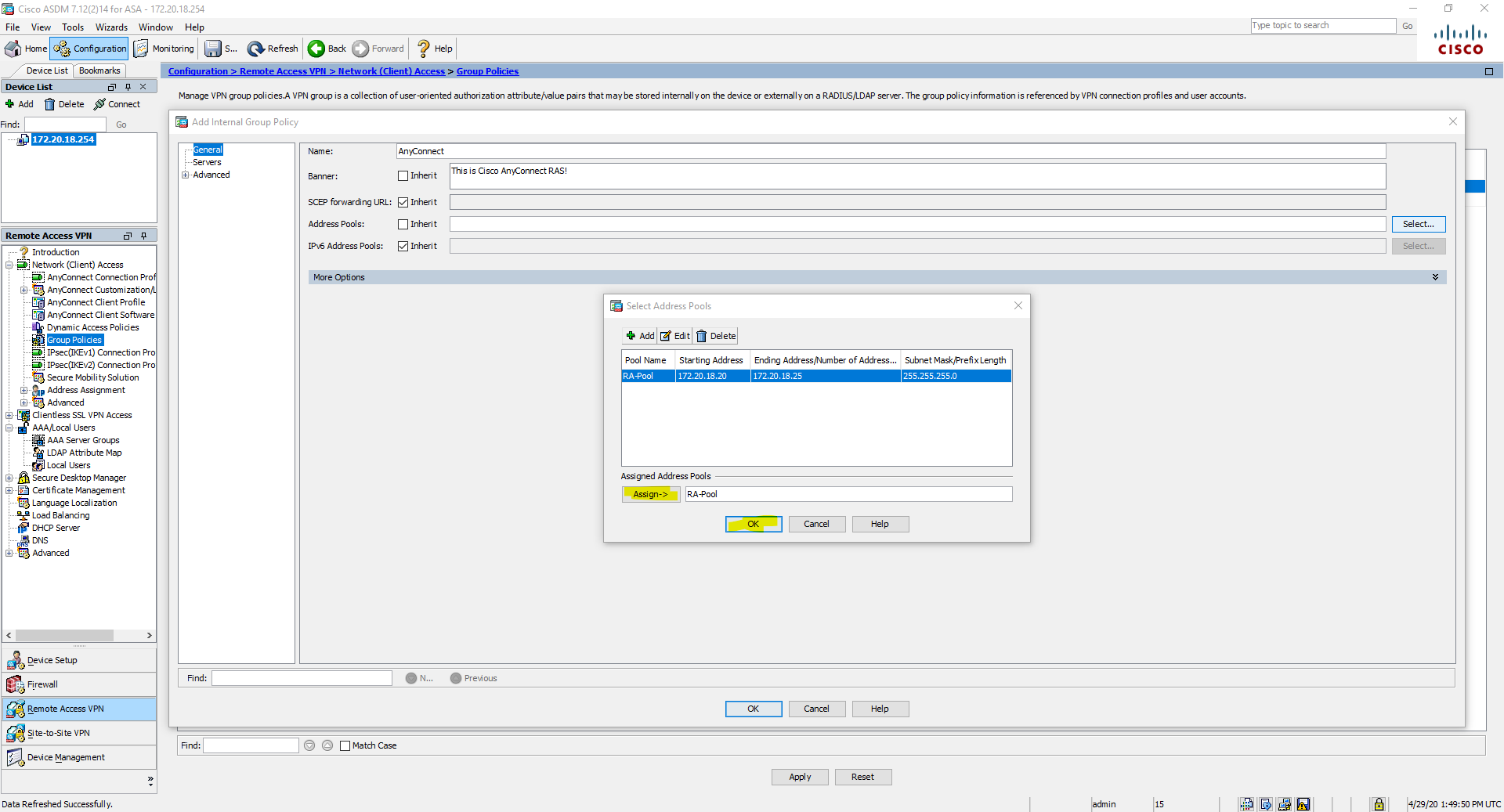

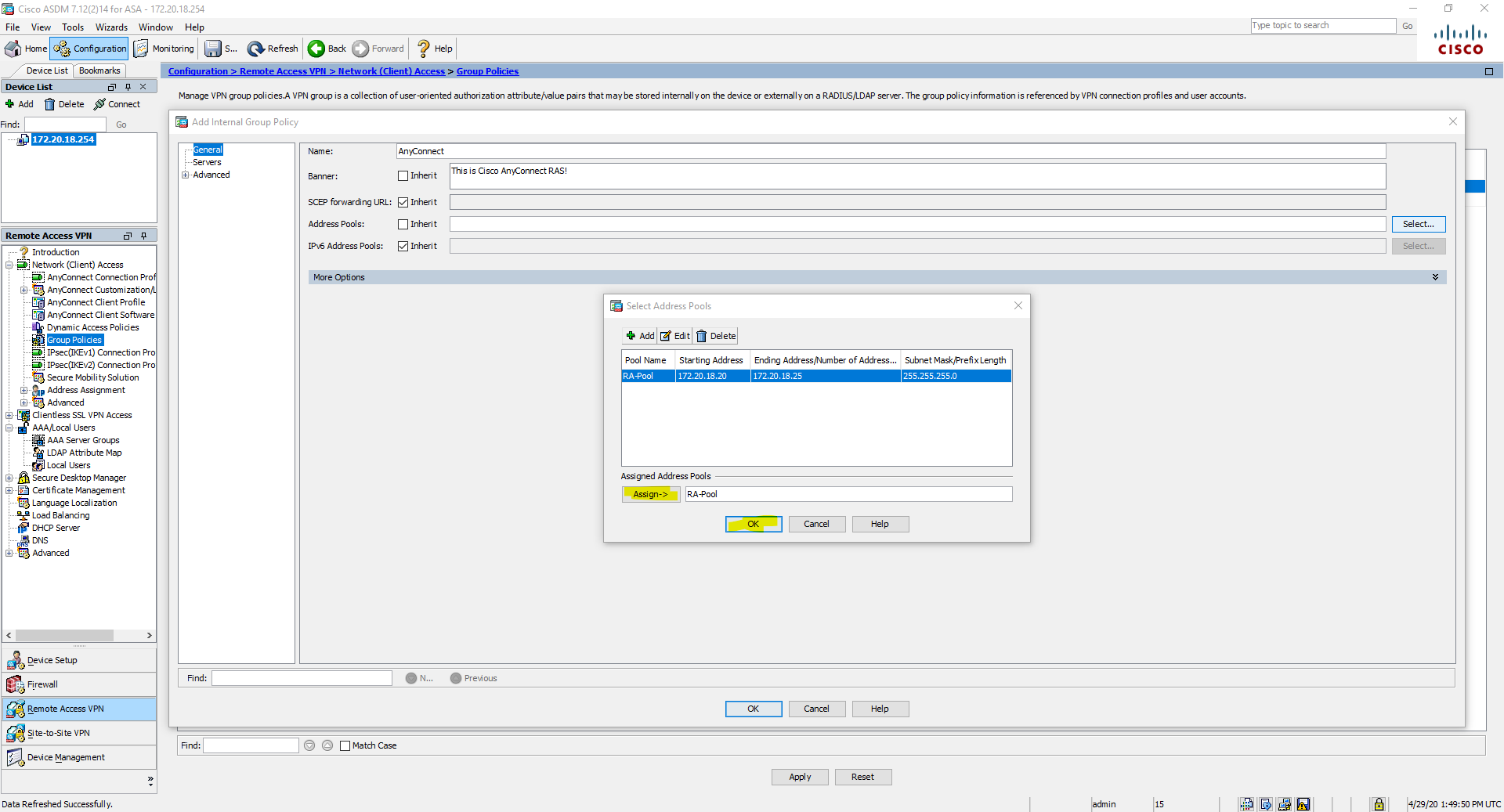

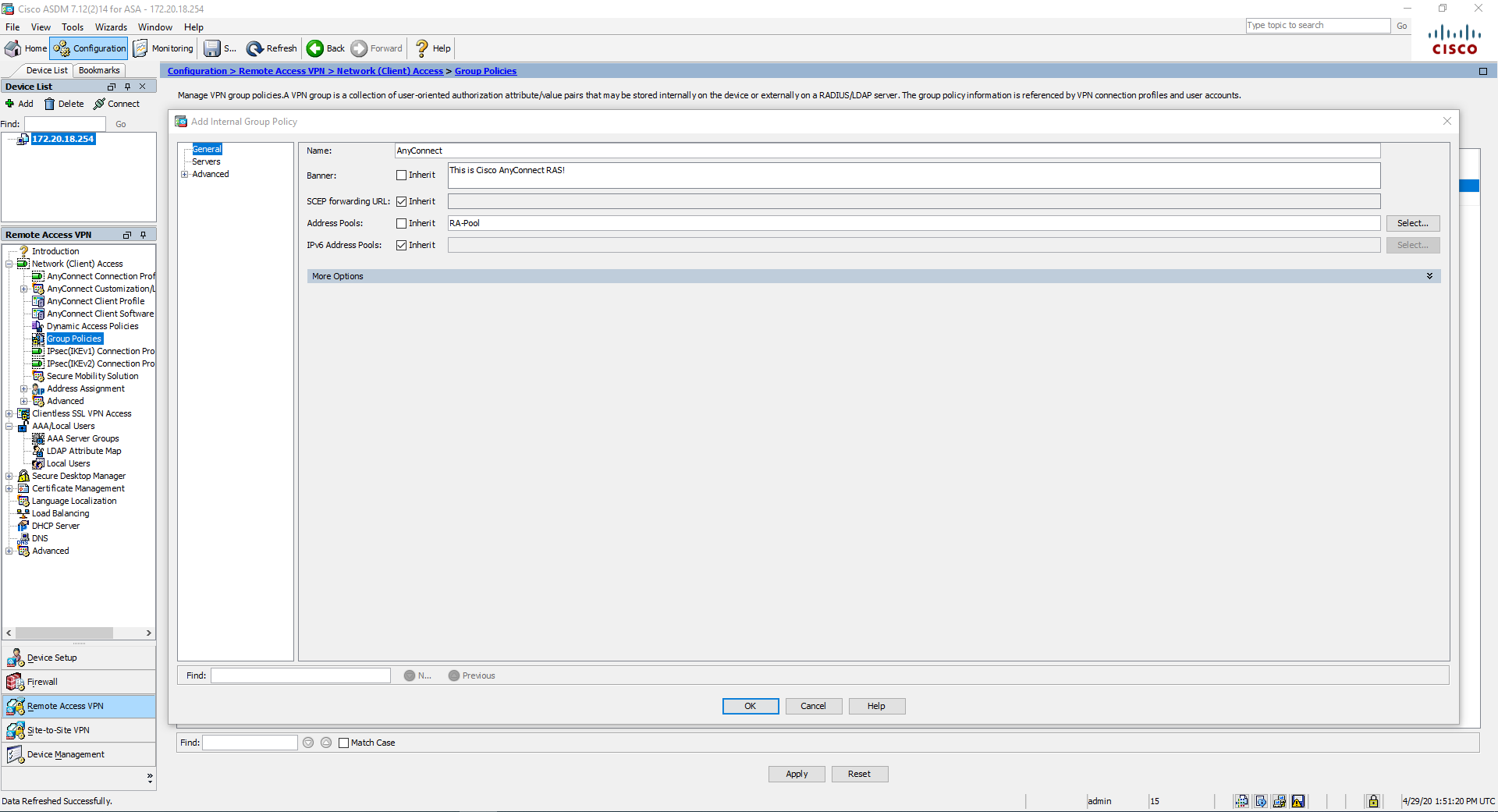

- Dacă a fost configurat pool-ul de IP-uri corect, atunci în politică va apărea astfel:

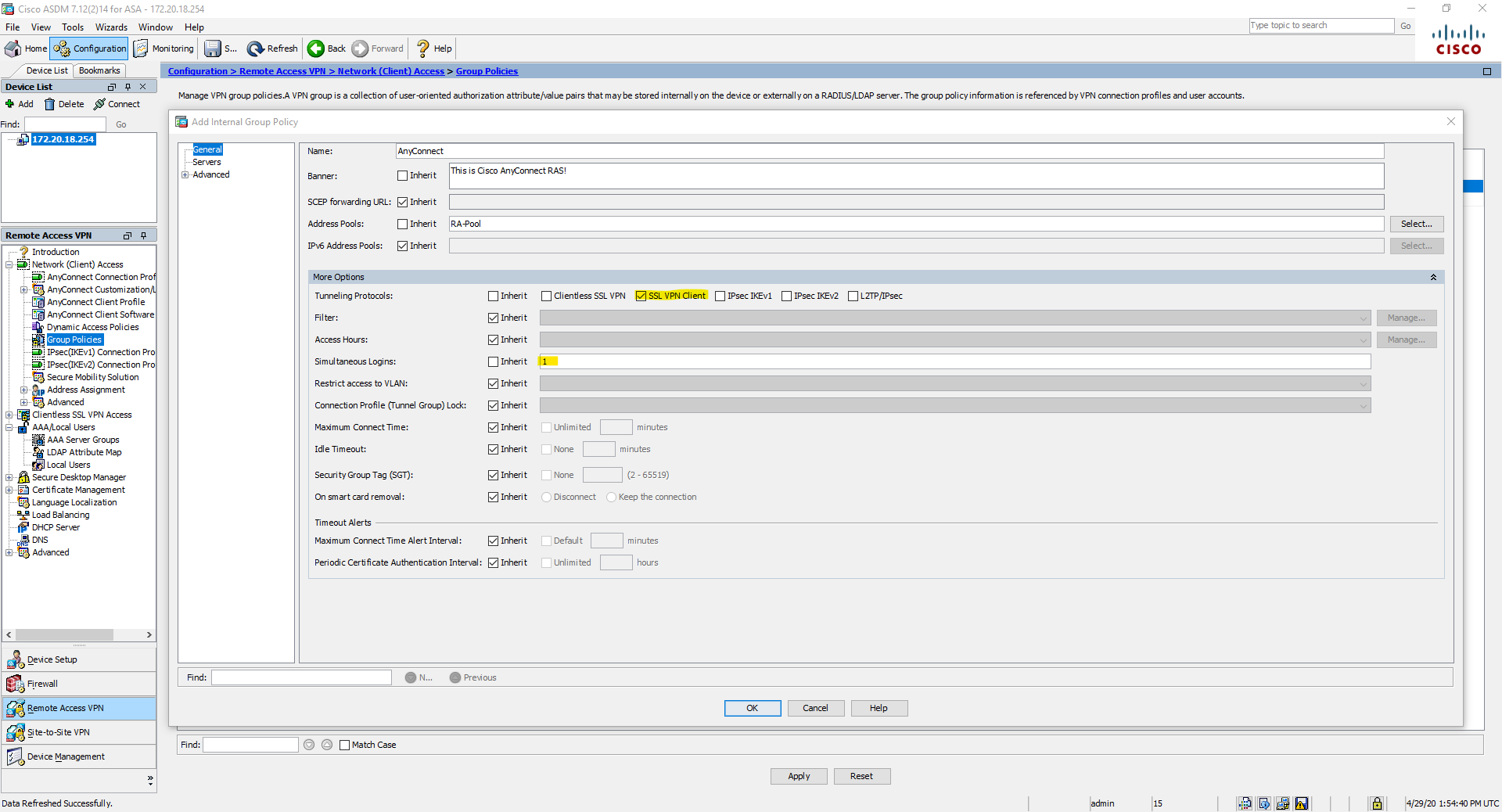

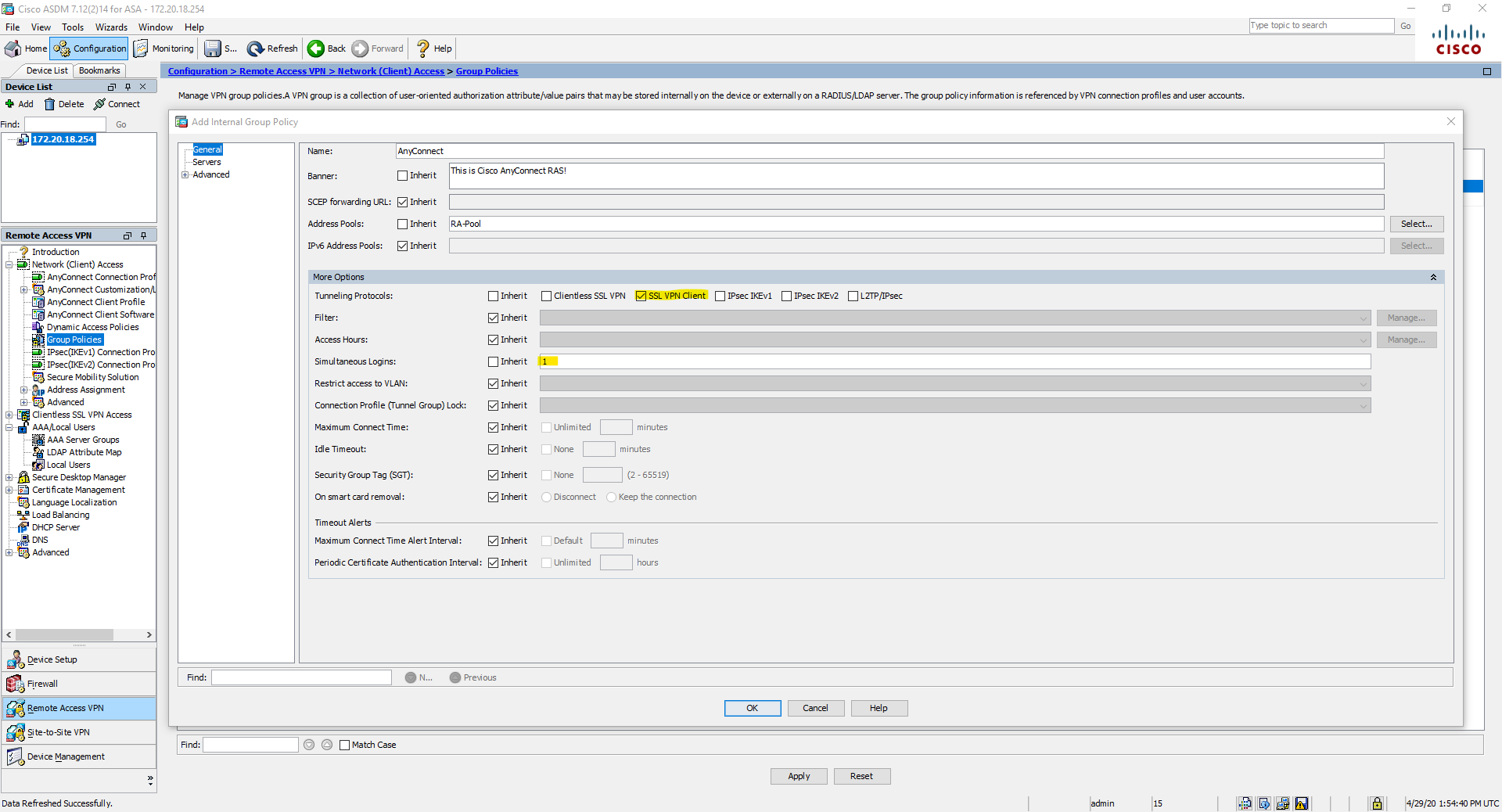

- Configurăm restricții pentru grupul nostrum de VPN astfel: el va fi aplicat doar pentru conexiuni de tip SSL VPN (adică AnyConnect), iar clienții vor avea voie să aibe doar o conexiune ridicată:

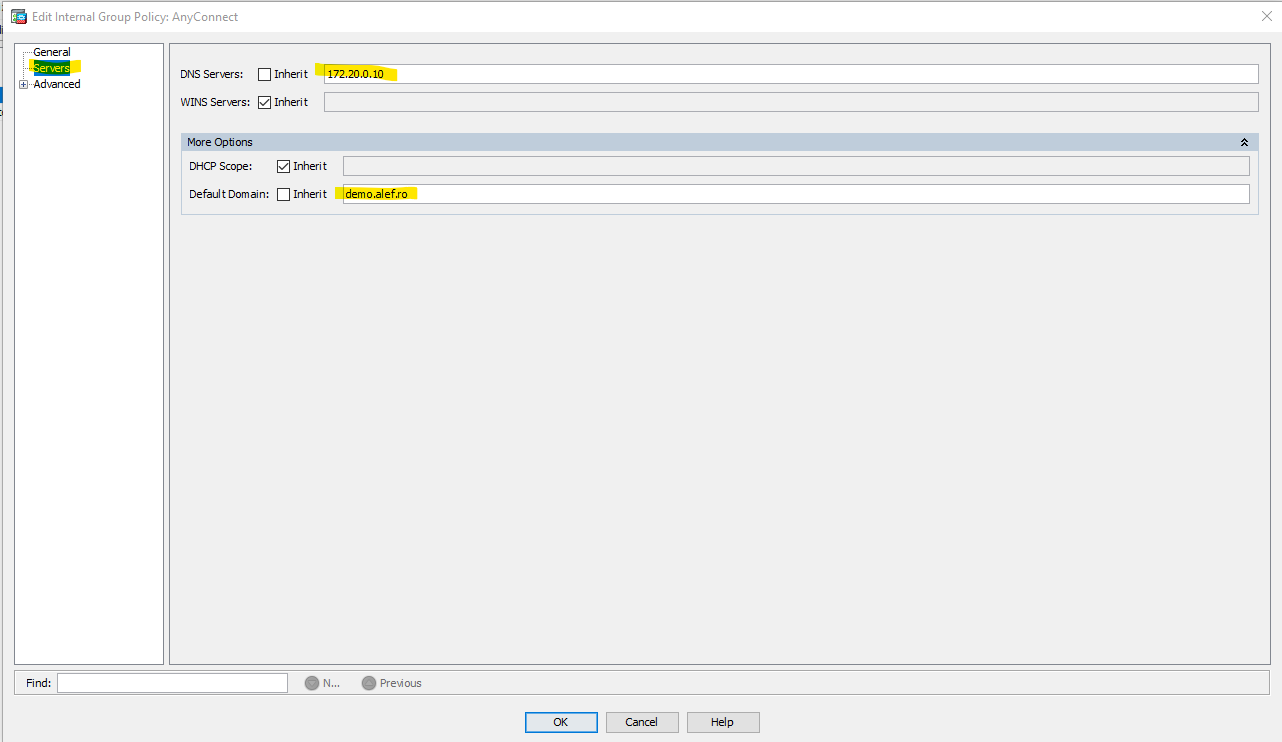

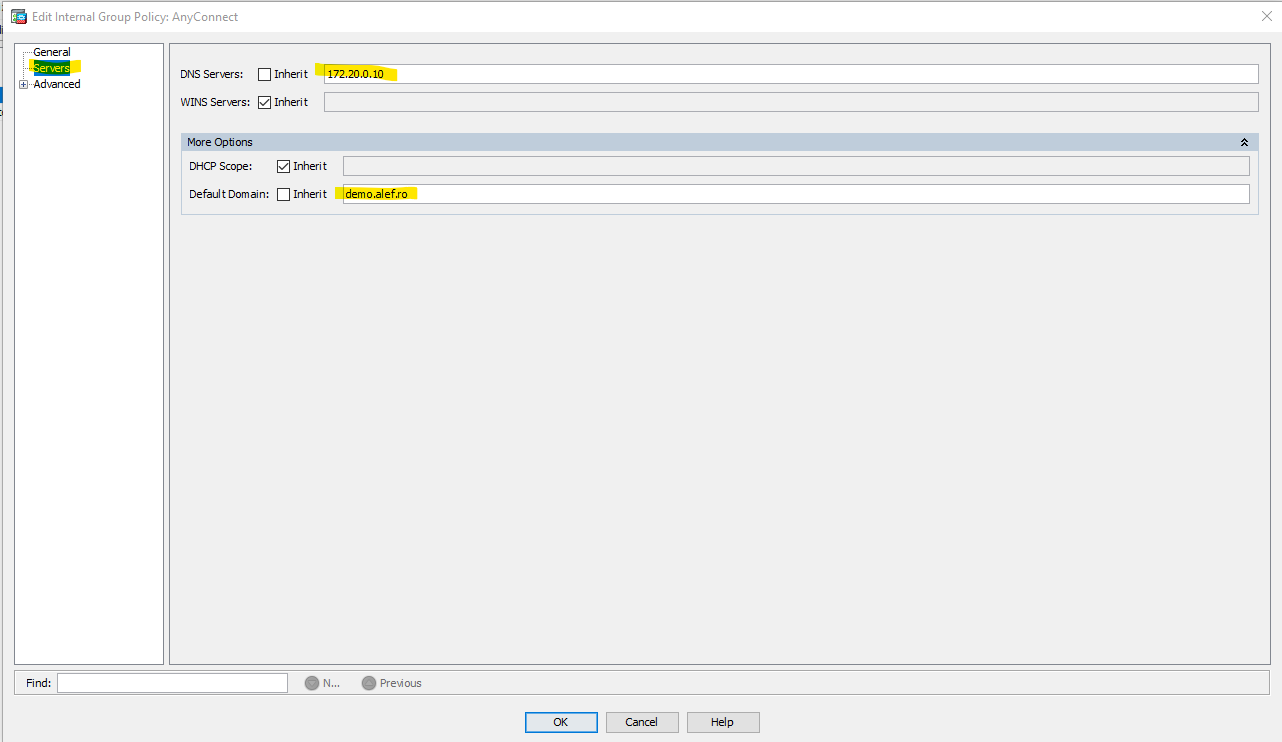

- Configurăm serverul DNS intern și domain-name-ul companiei:

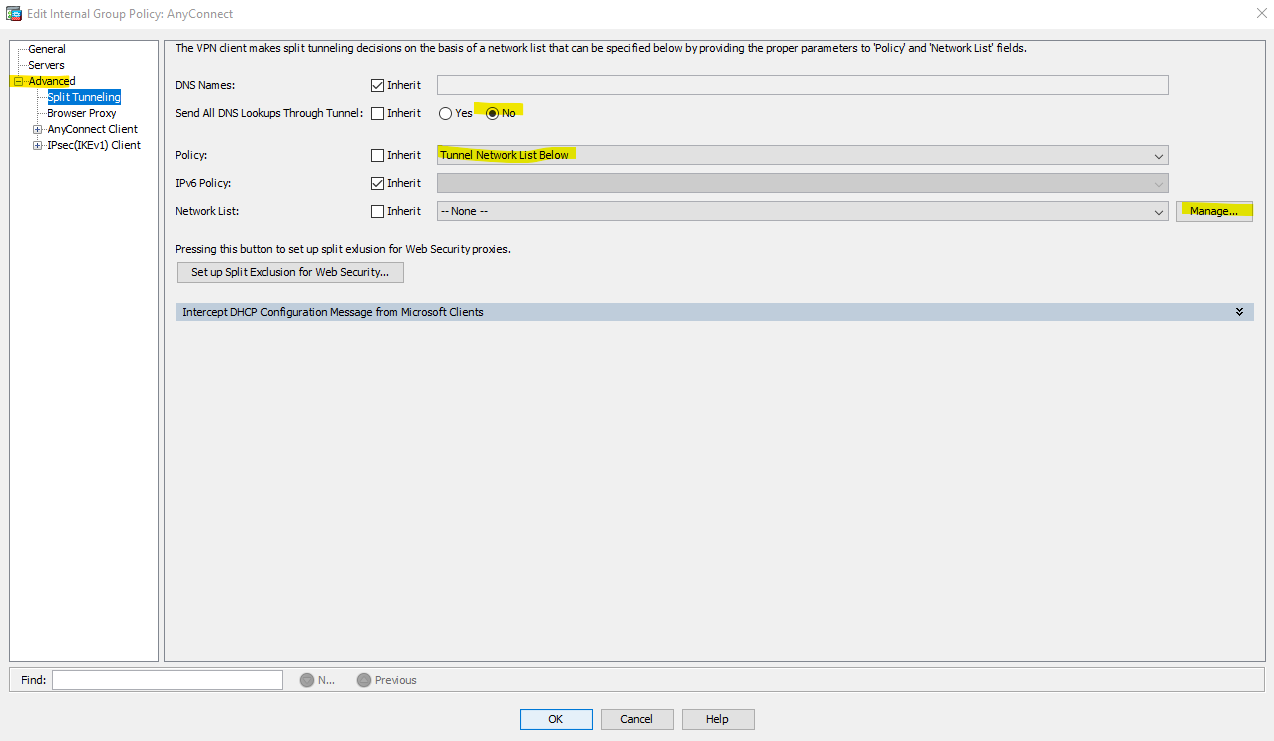

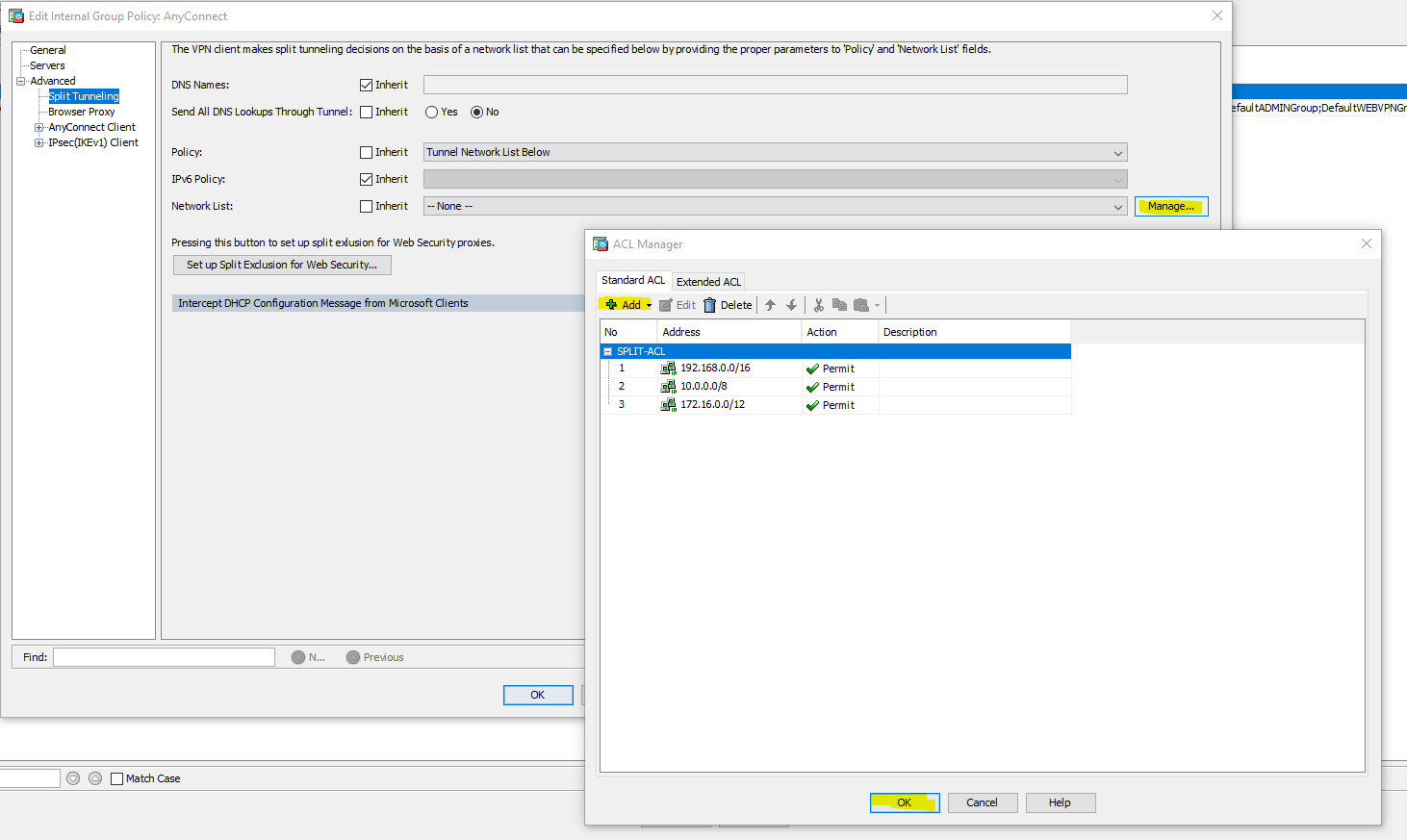

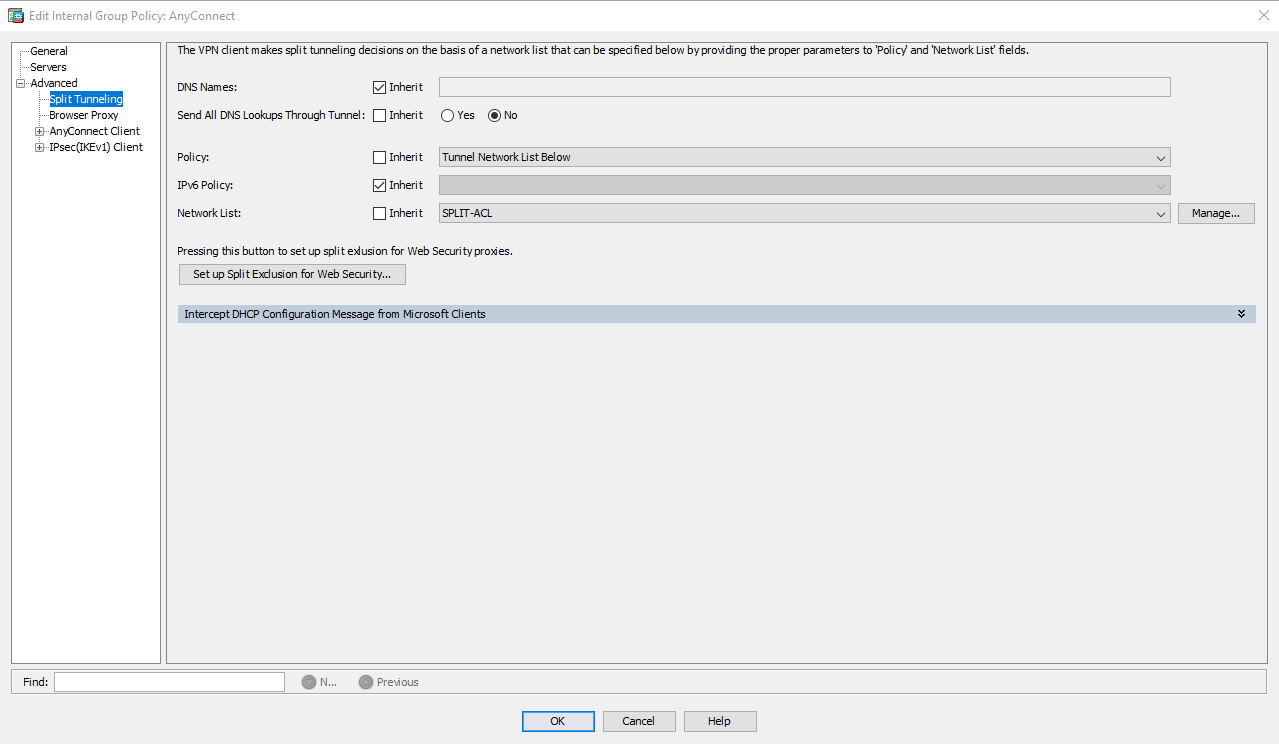

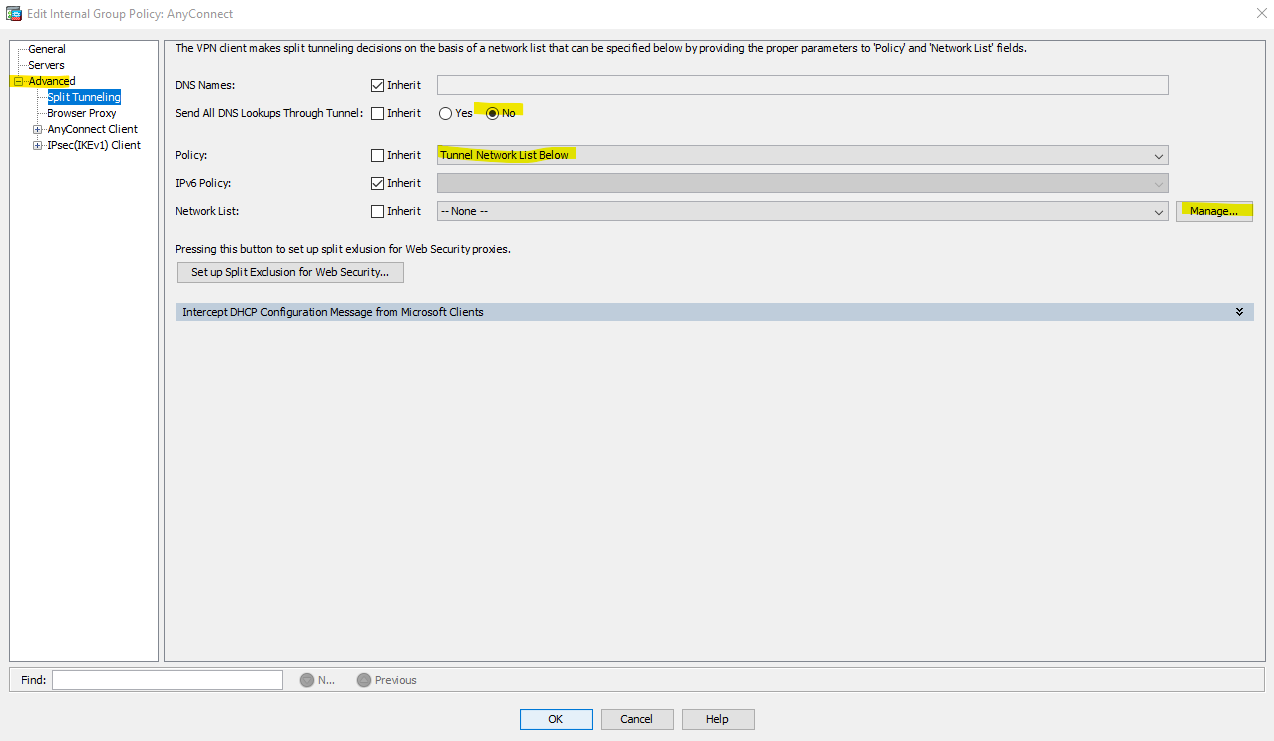

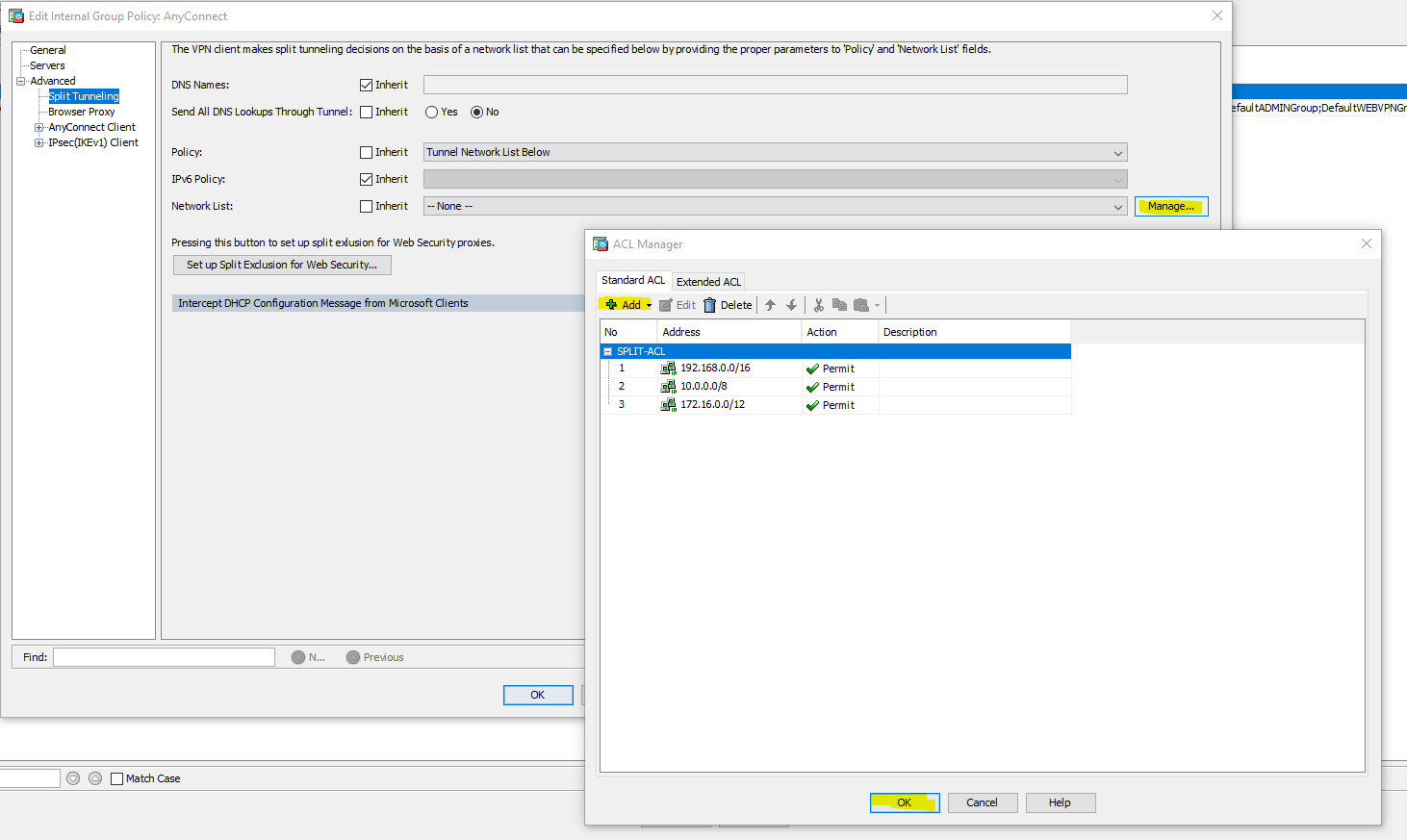

- Configurăm politica de split-tunneling pentru a securiza doar traficul către infrastructura corporate:

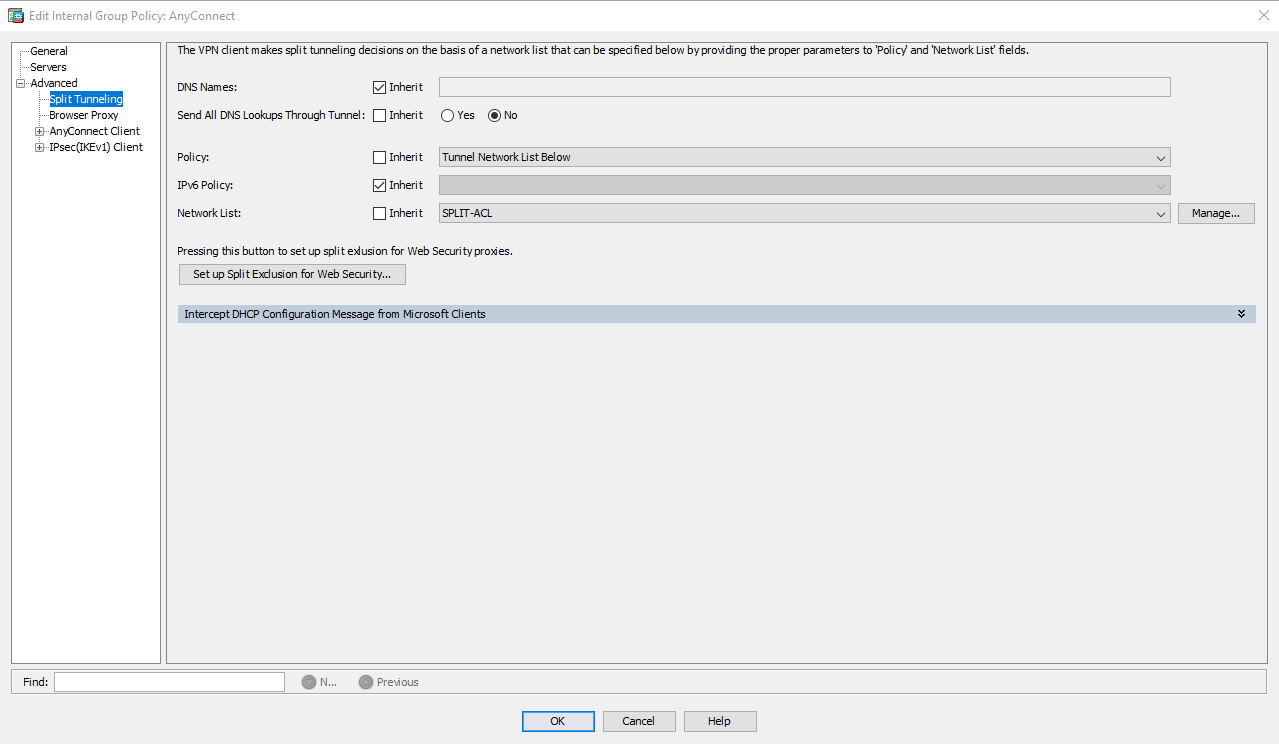

- Configurația finală pentru split-tunnel va arăta în felul următor:

Apăsăm butonul OK.

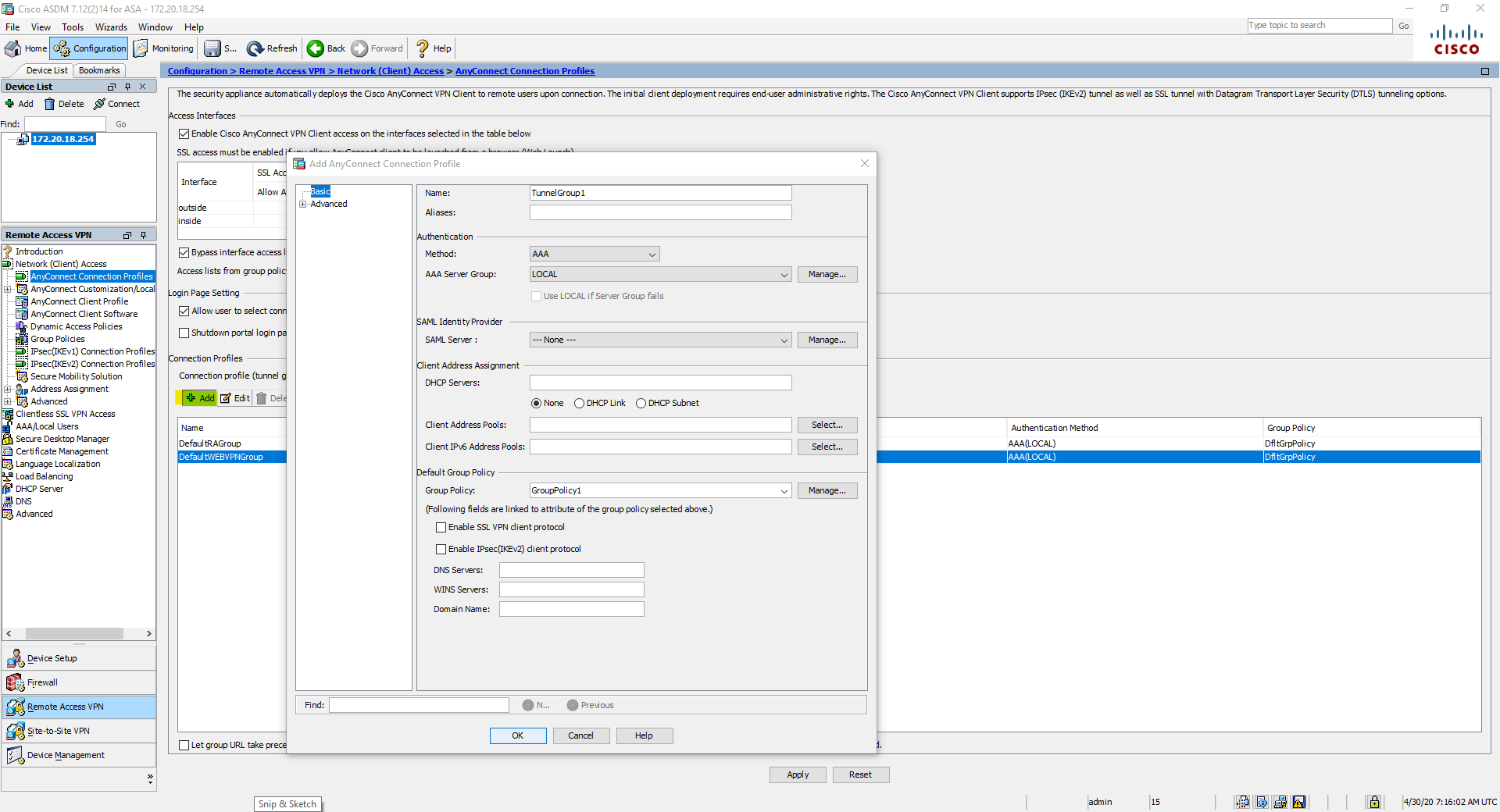

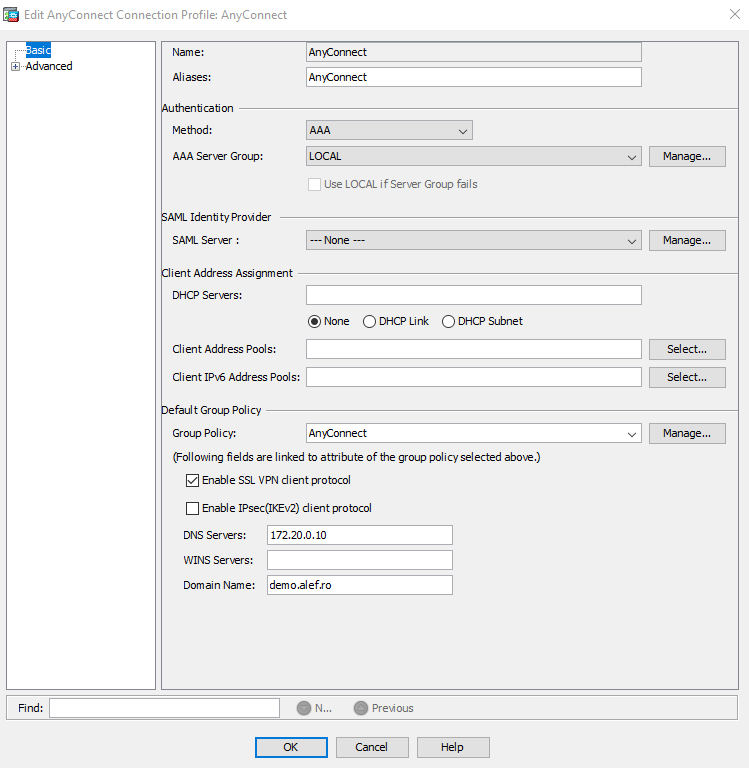

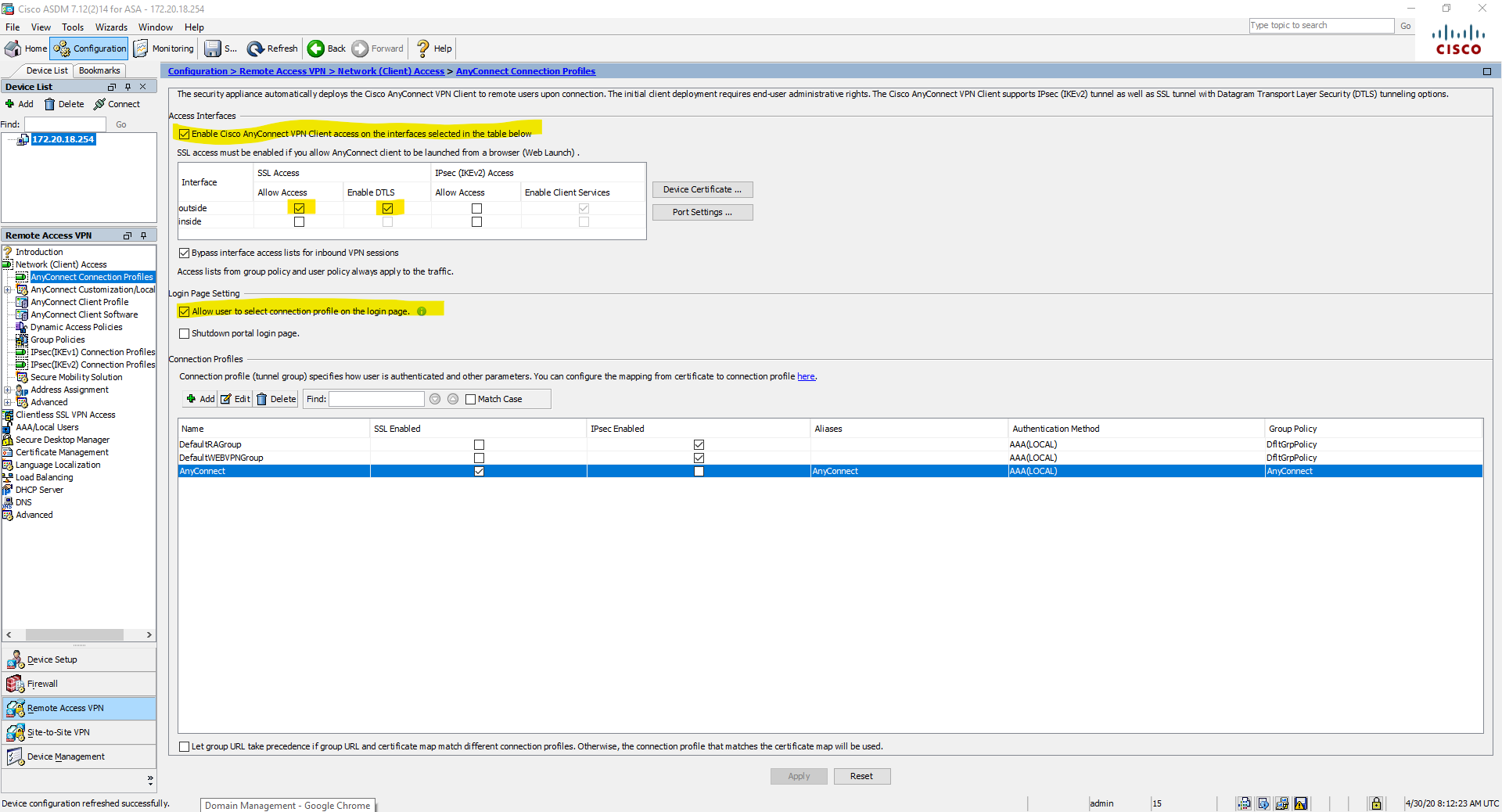

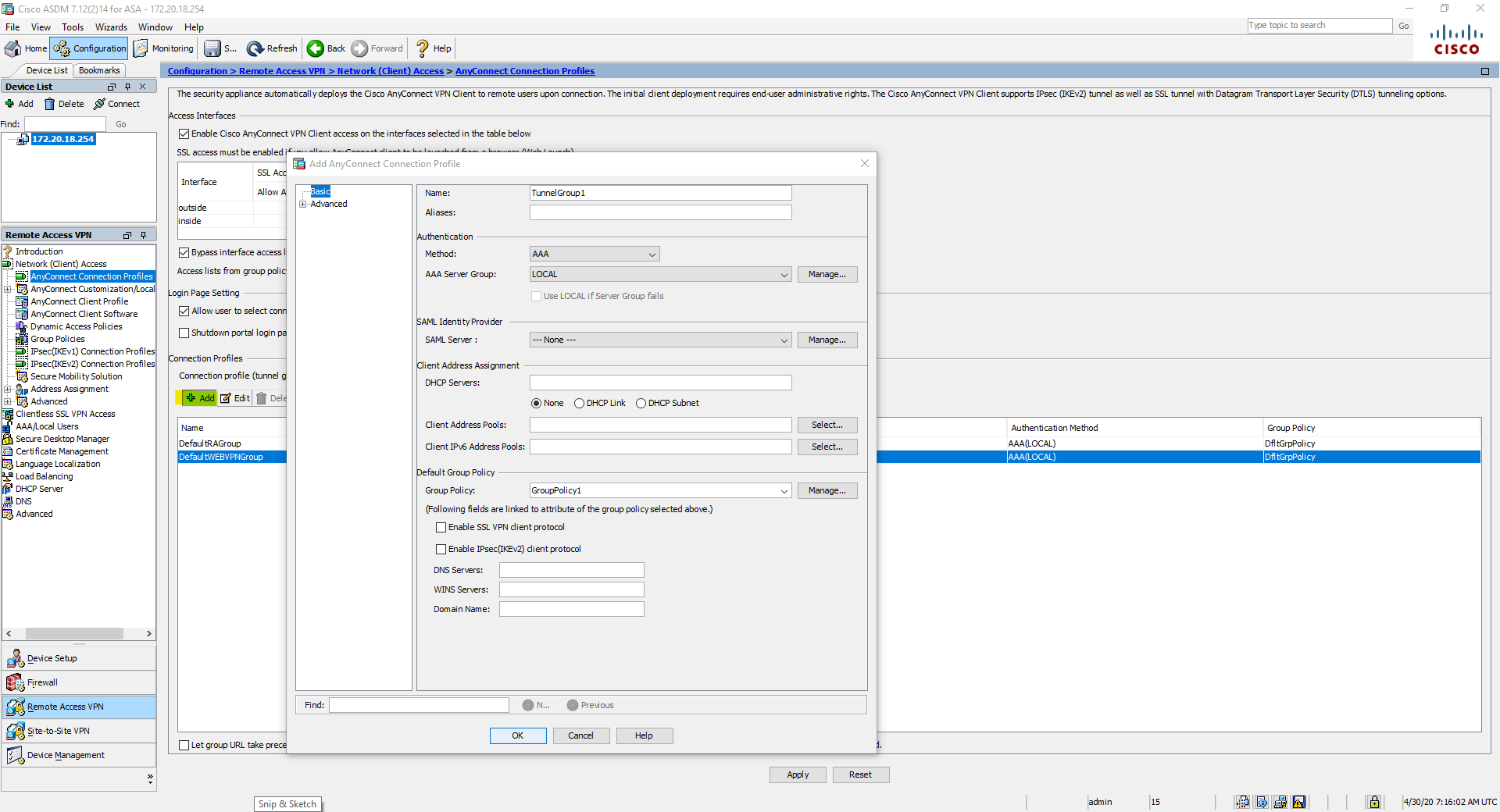

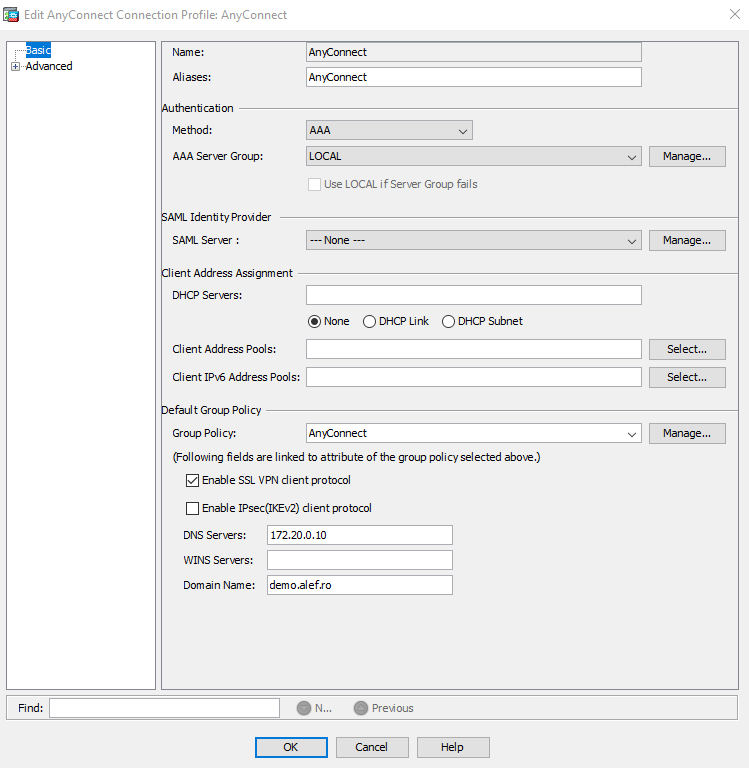

- Configurăm Connection Profile,navigând la Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Connection Profiles , se apasă butonul Add:

- Se configurează un nume și Alias profilului, metdoa de autentificare (în cazul nostru folosind baza de date locală, atașăm polictica de grup definite în pasul anterior, se selectează “Enable SSL VPN client protocol” și completăm câmpurile cu IP-ul serverului DNS și numele de domeniu local companiei:

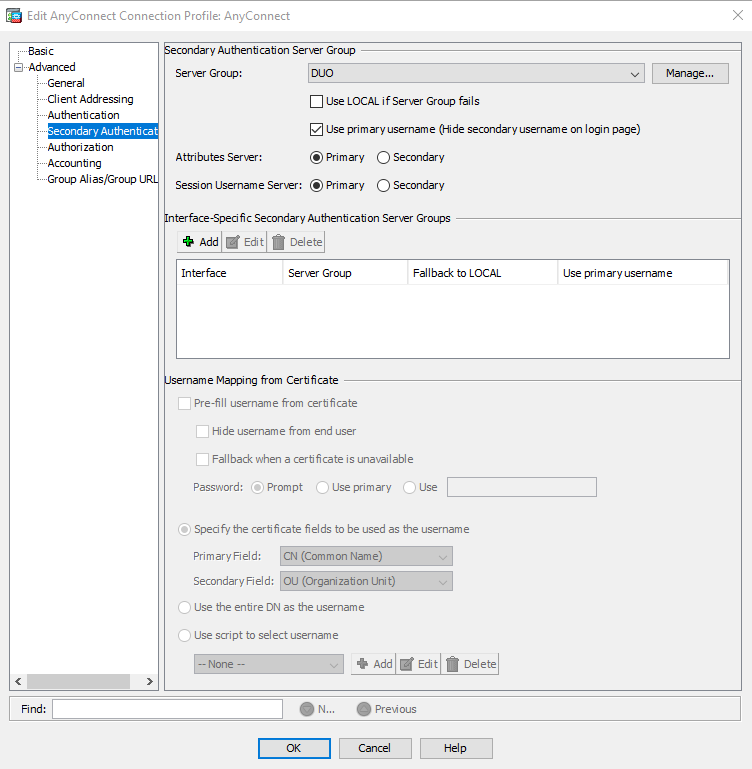

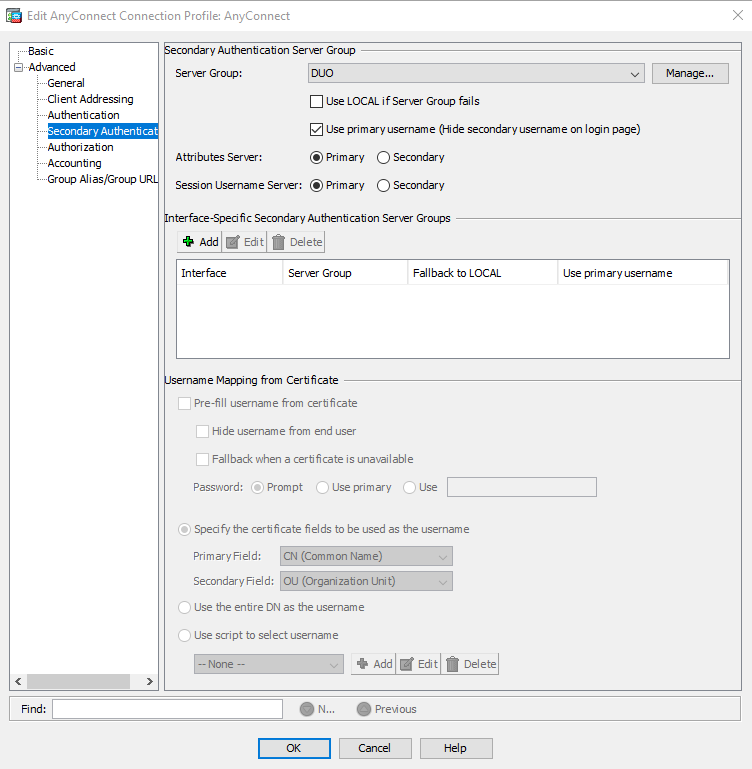

- Până în acest moment, autentificarea utilizatorilor se face strict folosind combinația ușer/parola definite local pe ASA. Pentru folosi și MFA DUO, vom extinde camplu”Advanced” > Secondary Authentication, selectăm în câmpul Server Group numele serverului LDAP configurat la pasul 3 după cum urmează:

Se apasă butonul OK.

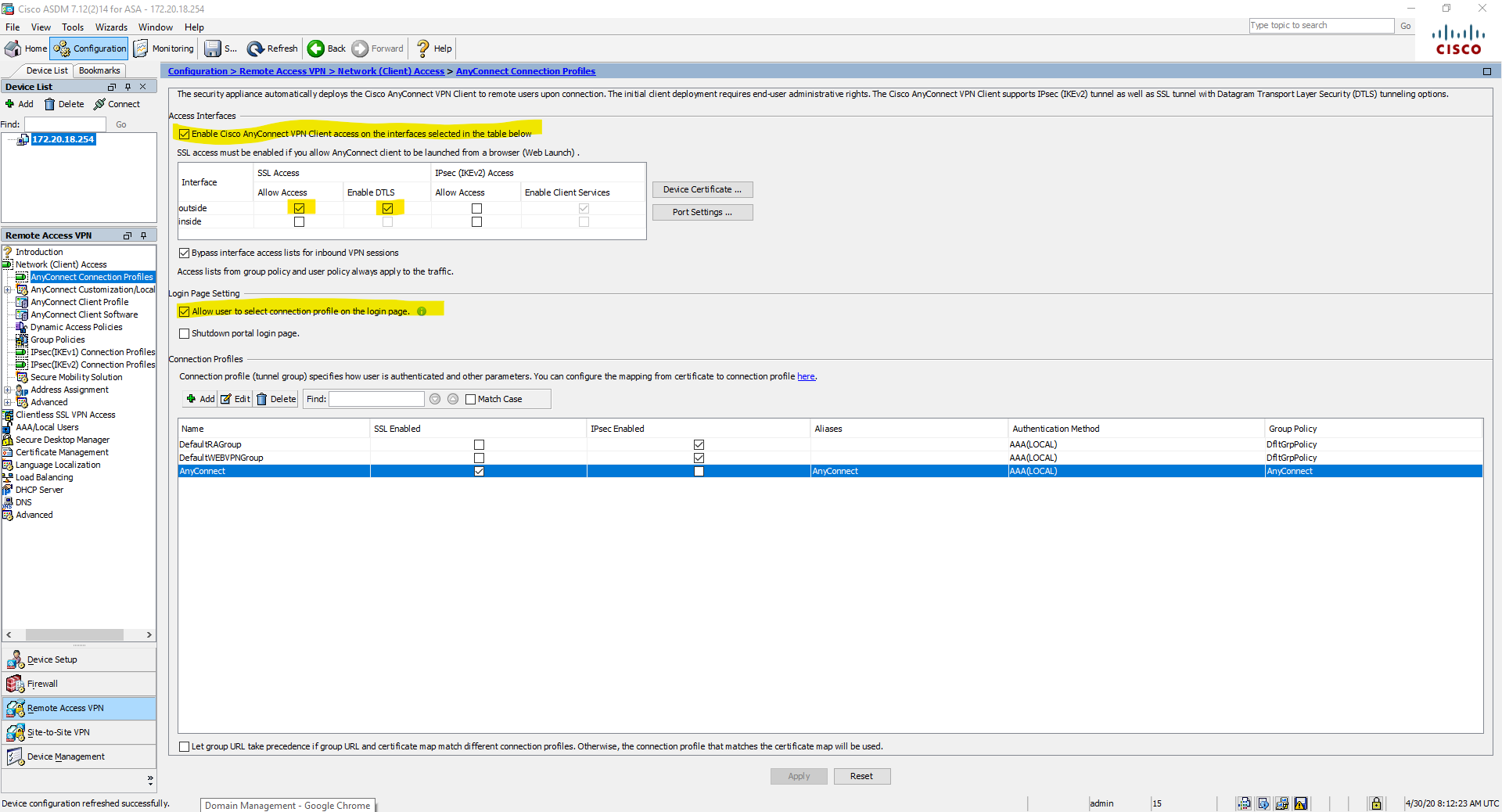

- Se activează serviciul și se selectează interfața pe unde se va asculta la cereri de configurare după cum urmează:

Aplicăm configurațiile apăsând butonul Apply.

- În momentul de față un utilizator definit local pe ASA dar și pe platforma DUO va putea să se logheze la serviciul VPN.

5. Configurarea Cisco Umbrella

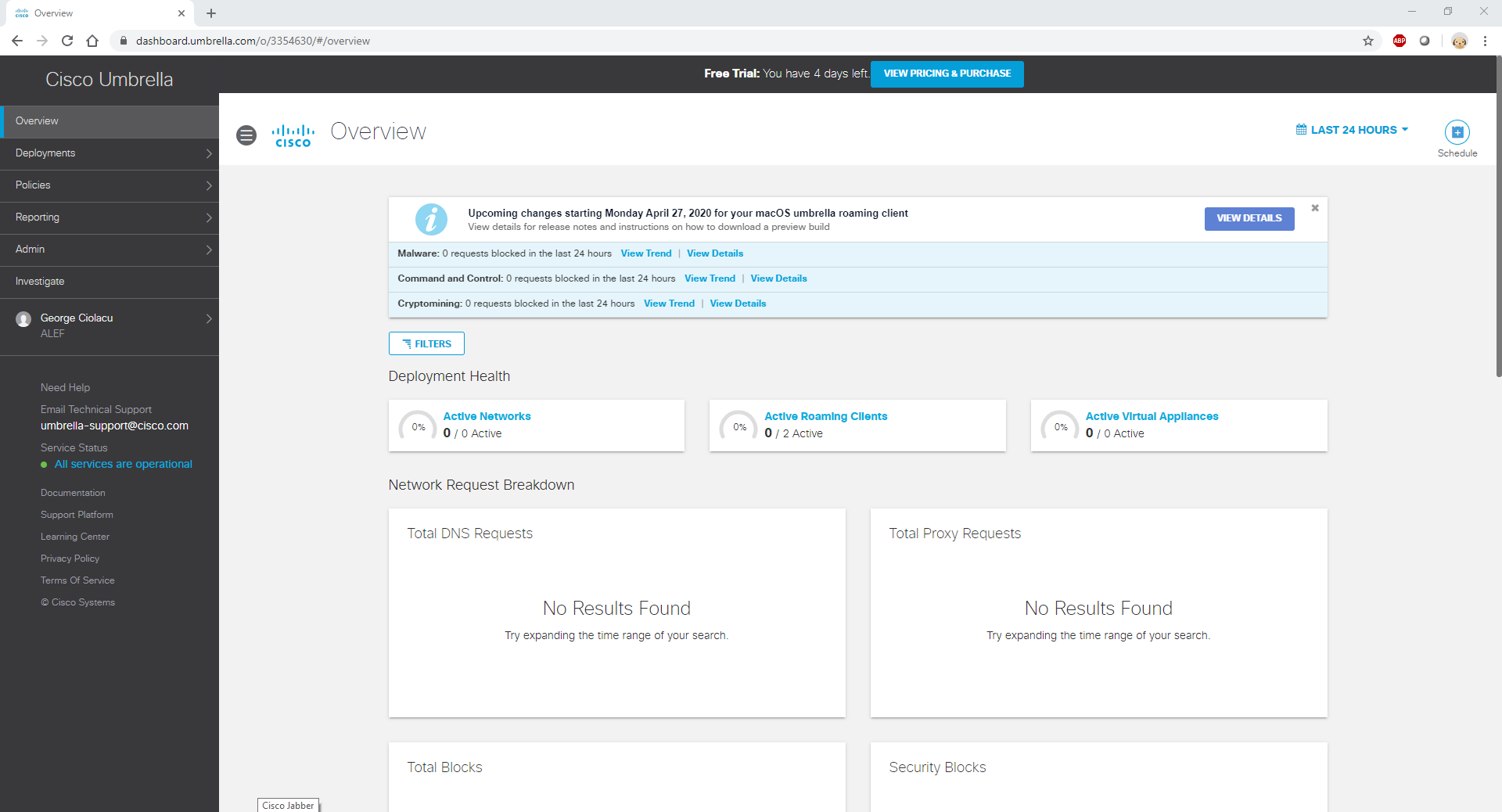

Se presupune că a fost creat contul Cisco Umbrella și avem access la portalul de administrare pentru compania noastră.

Ne vom folosi de Umbrella pentru a controla traficul de internet al clienților nostrii indiferent de locația unde aceștia se află sau dacă sunt conectați la VPN sau nu. Vom confiura o politică prin care nu vor avea acces la anumite categorii de websiteuri cum ar fi Gambling.

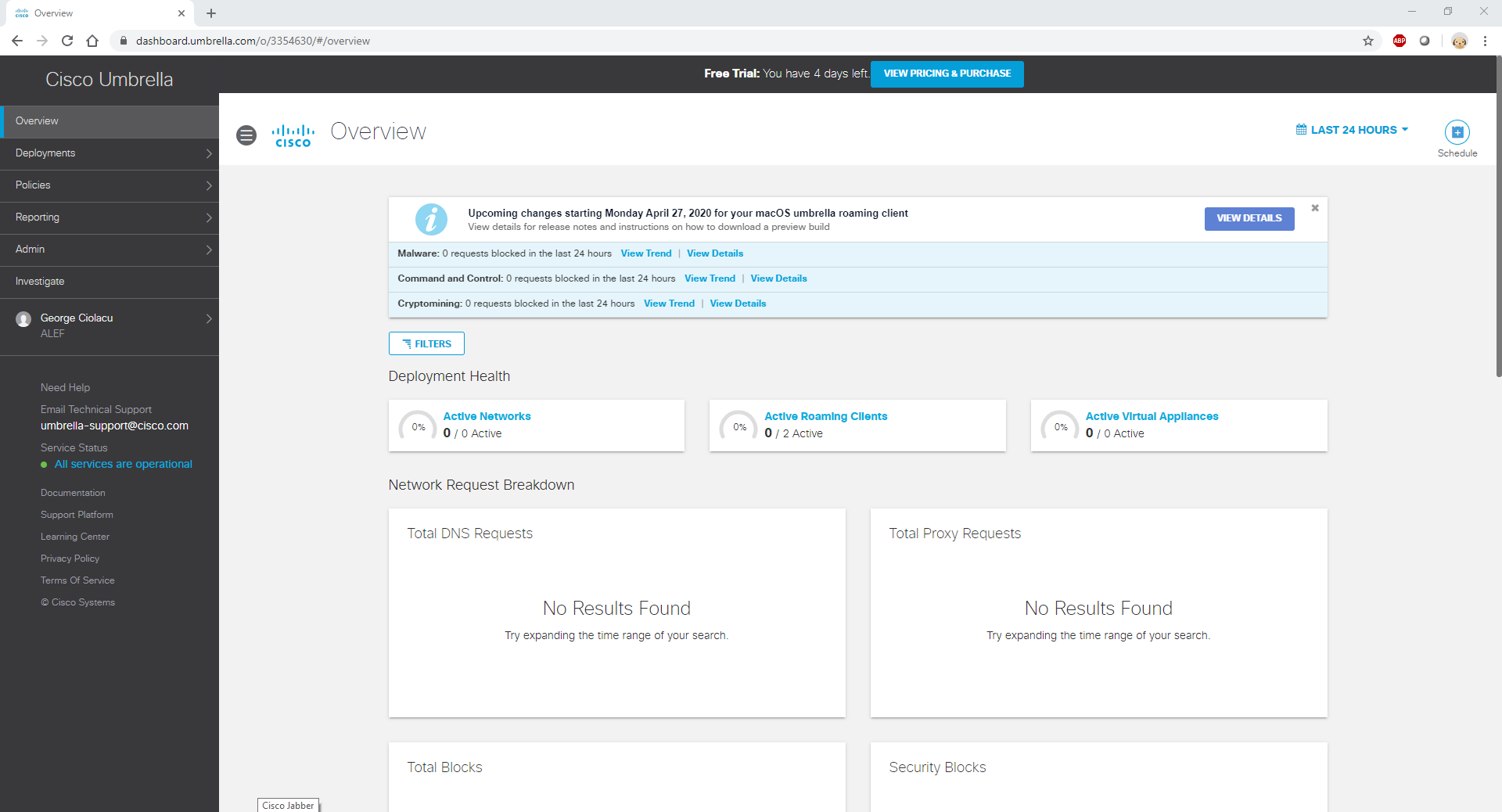

- Ne logăm în platforma Umbrella:

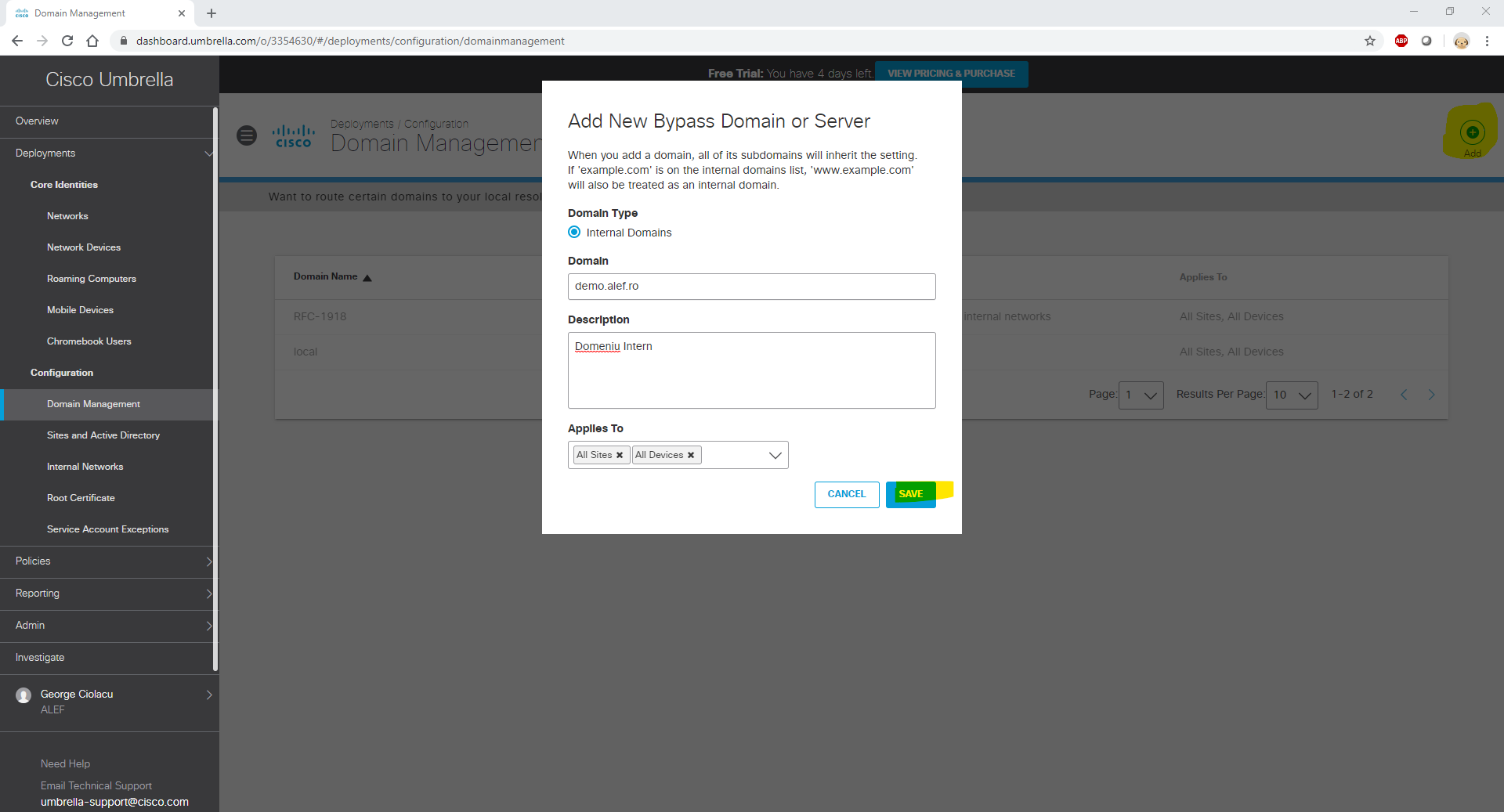

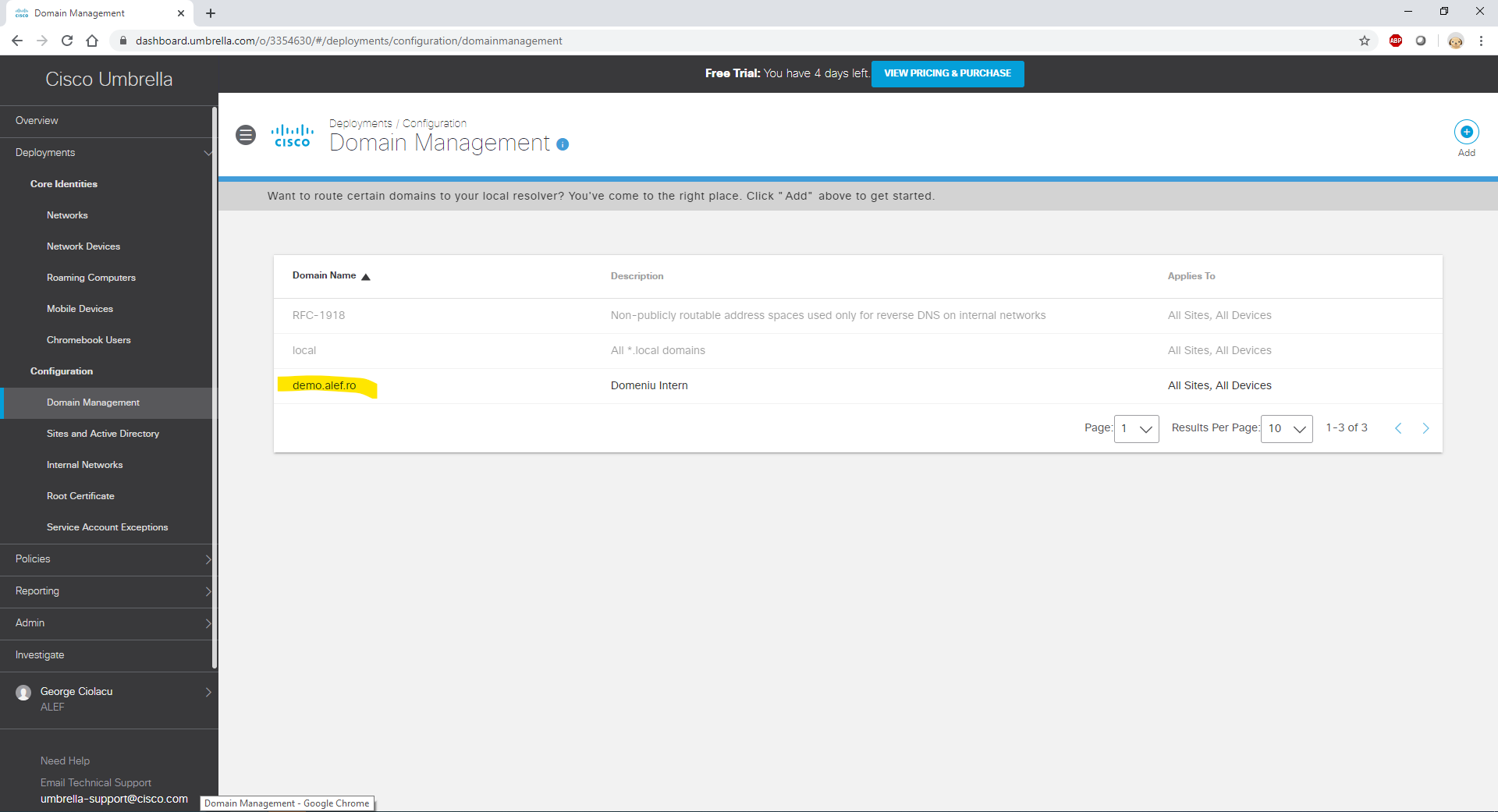

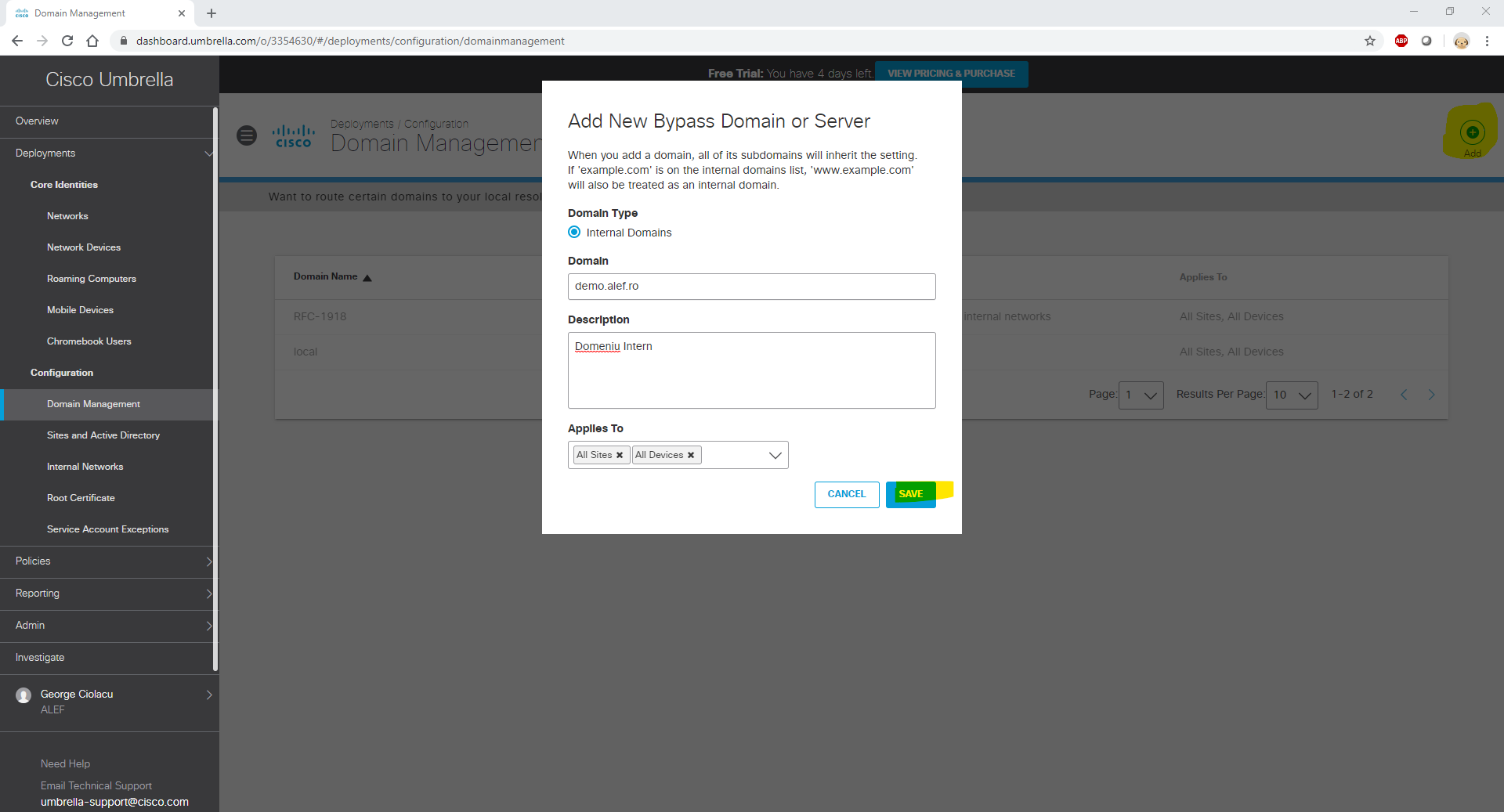

- De aici navigămla Deployments -> Configuration -> Domain Management șiadaugăm domeniul companiei pentru a nu trimite query-uri DNS către Umbrella atunci când vrem săaccesăm resurse locale:

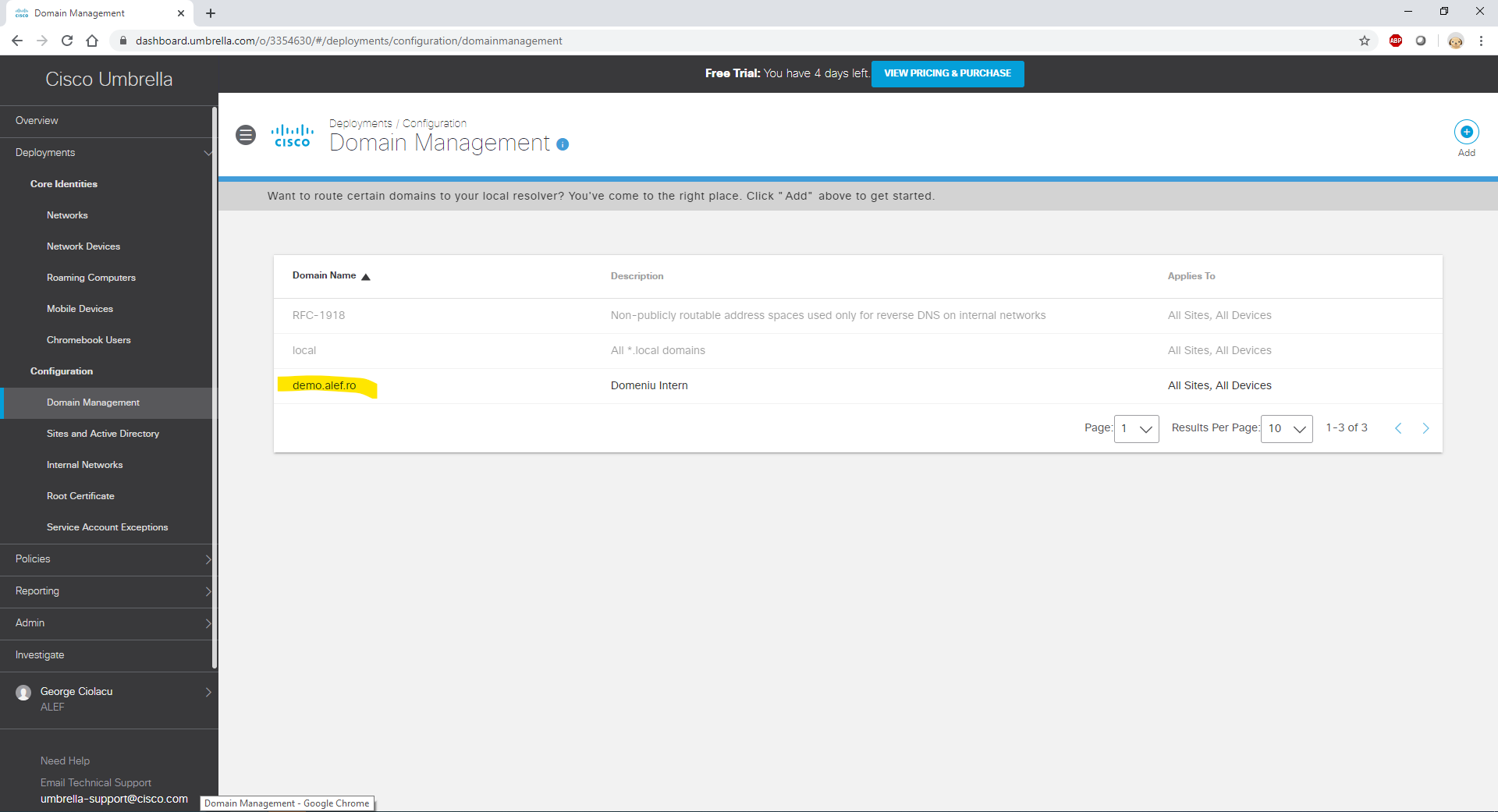

- Apăsăm butonul Save și verificăm că a fost adăugat domeniul nostru în listă:

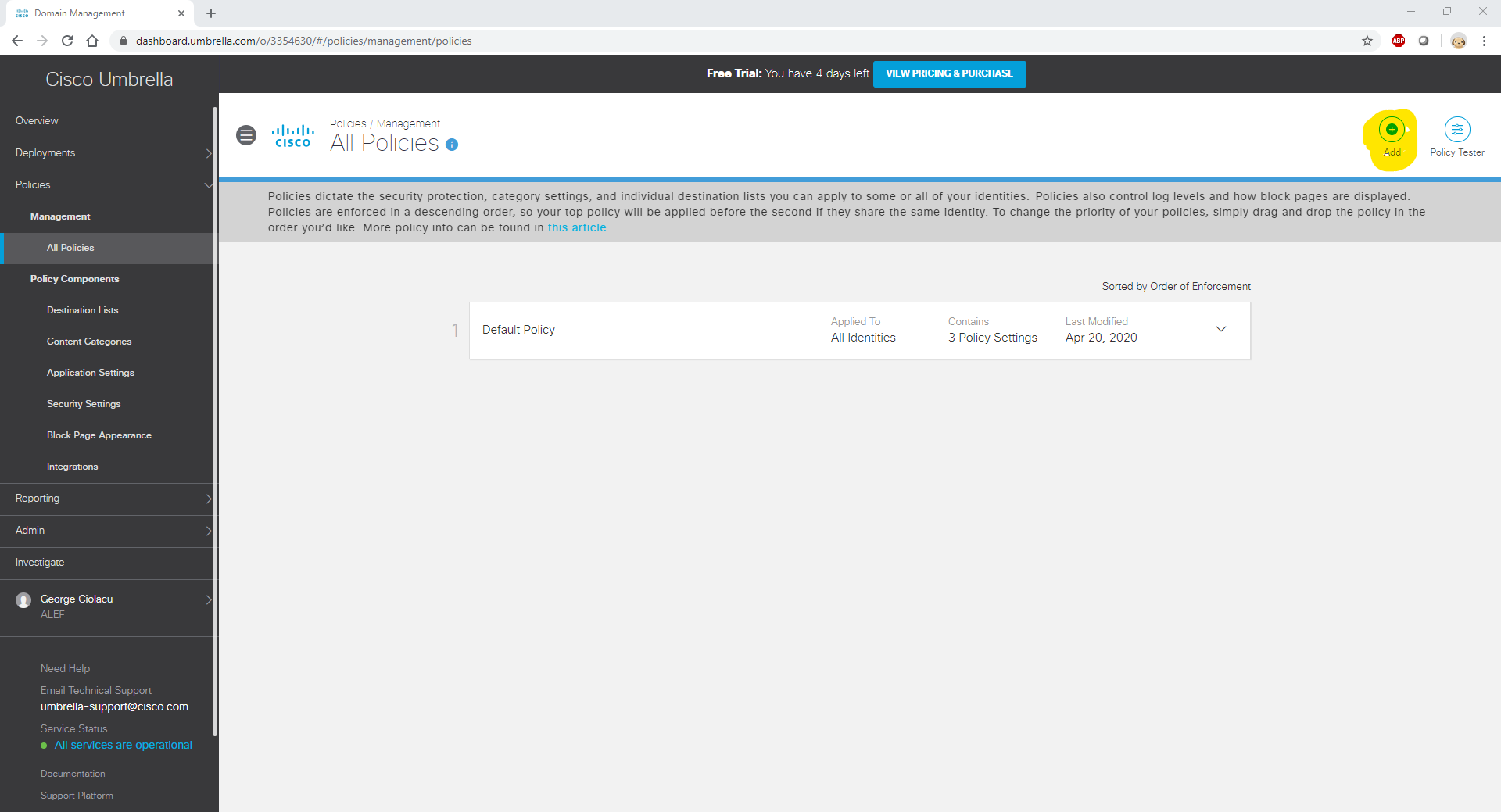

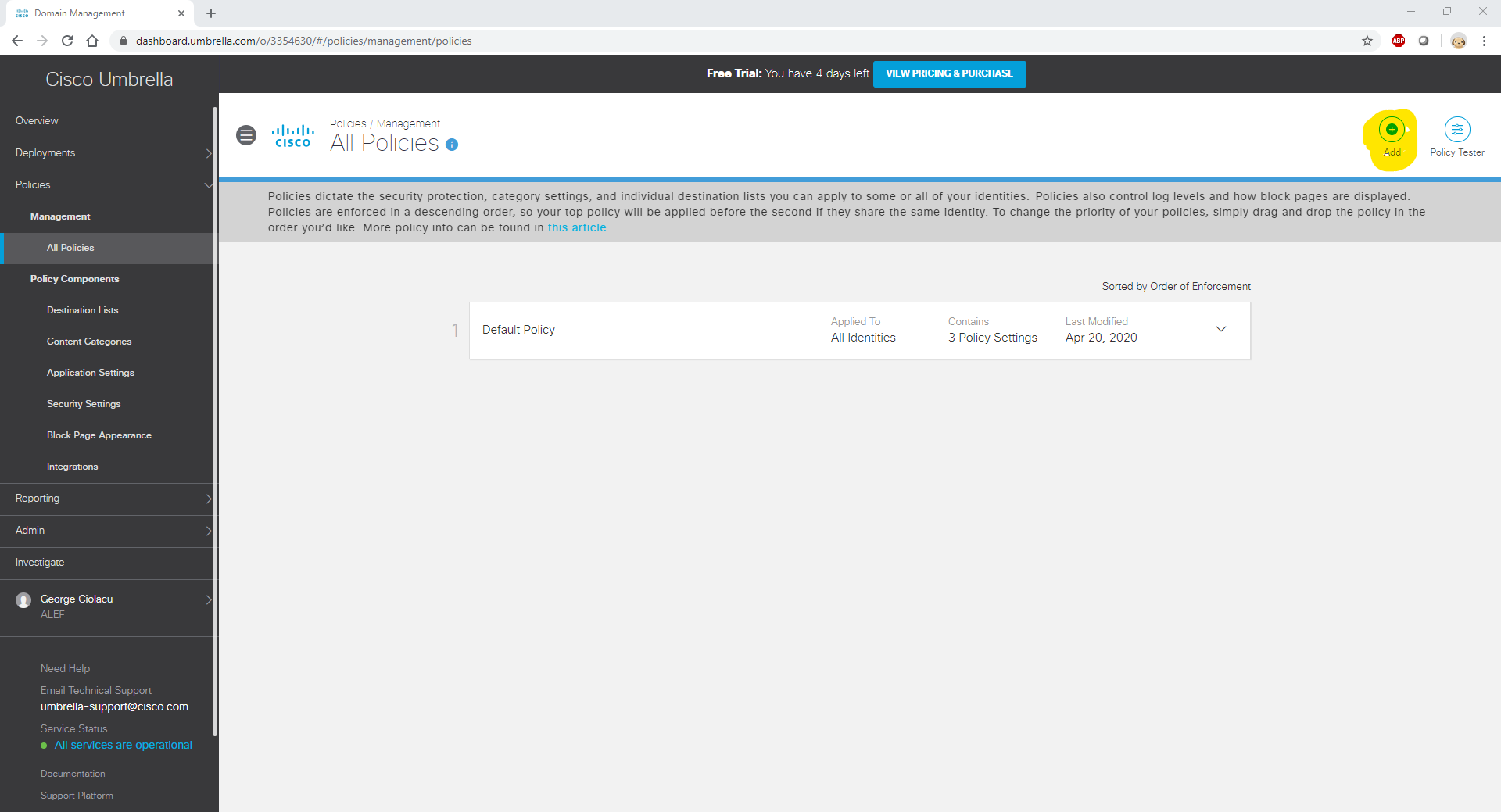

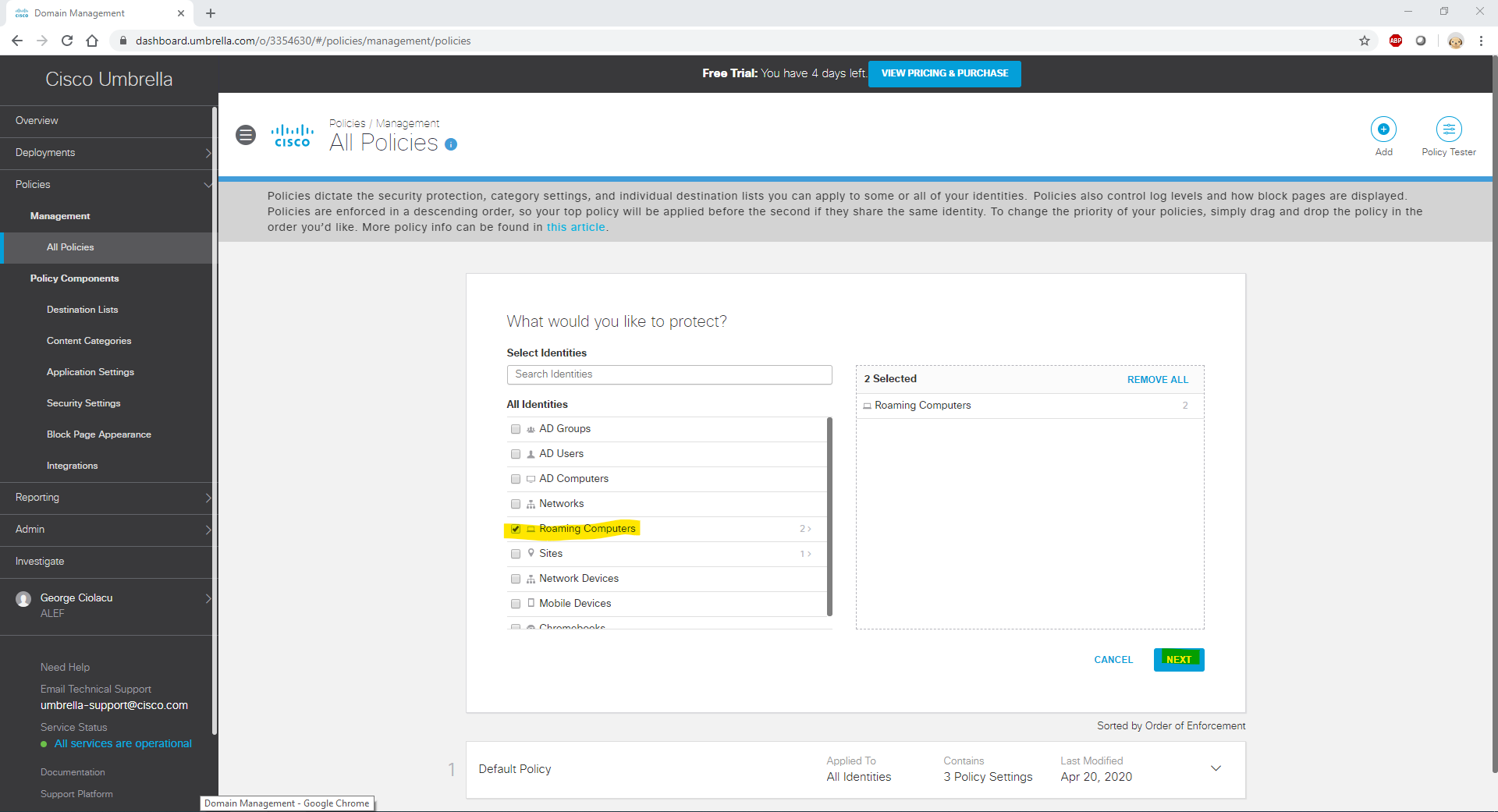

- Configurăm politica de acces navigând la Policies -> Management -> All policies și apăsăm butonul Add:

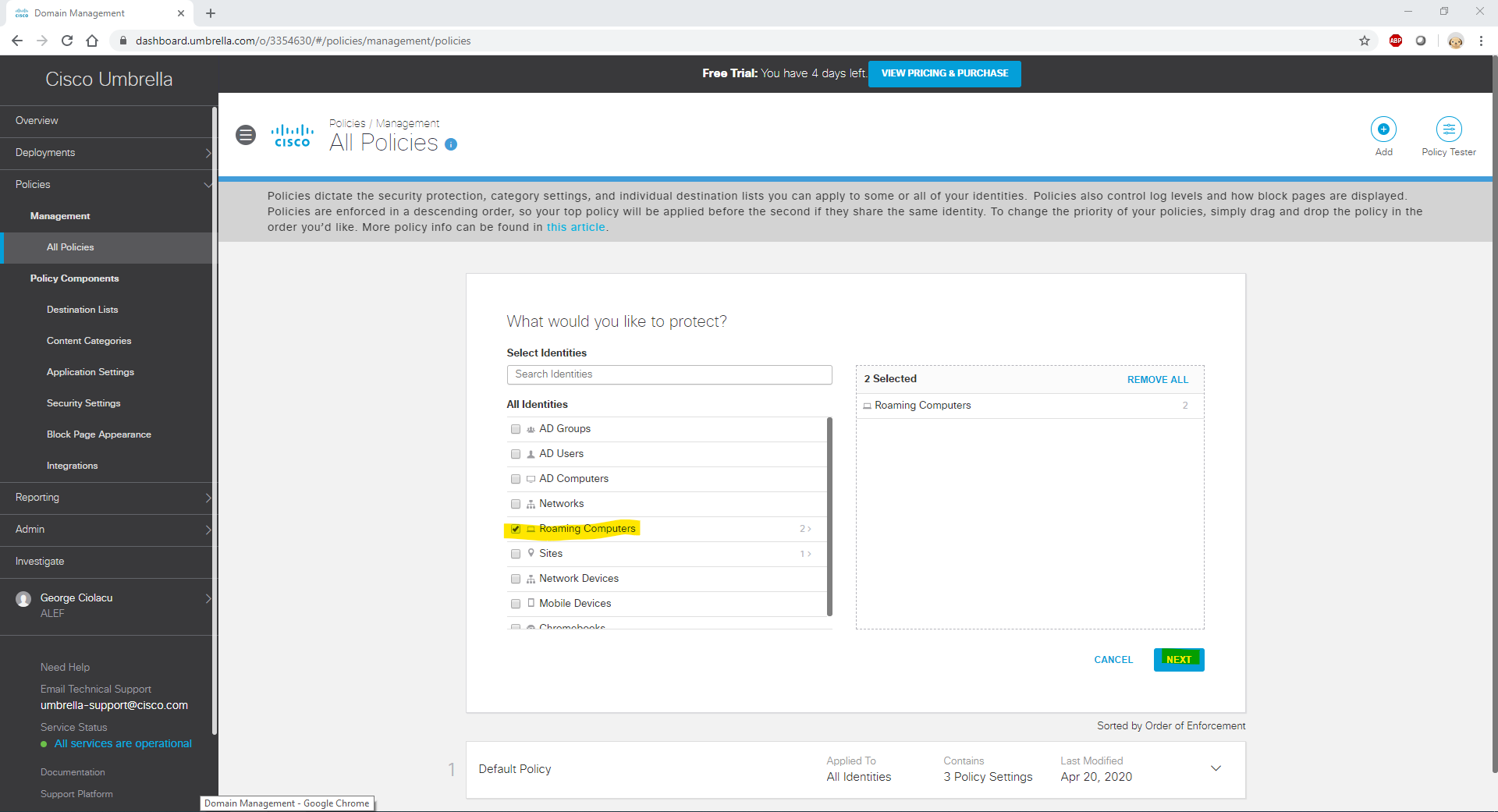

- Selectăm identitatea clienților mobili:

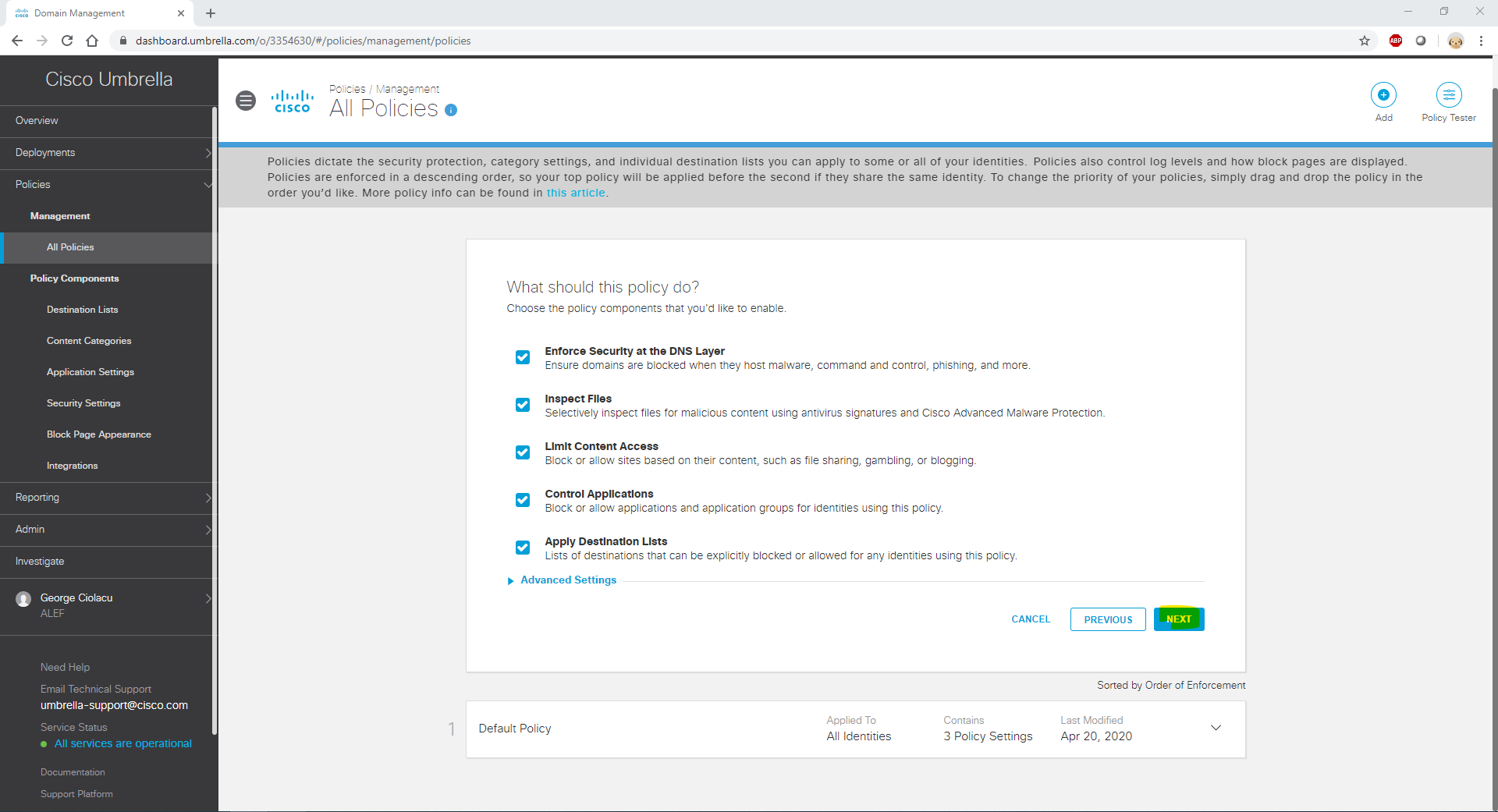

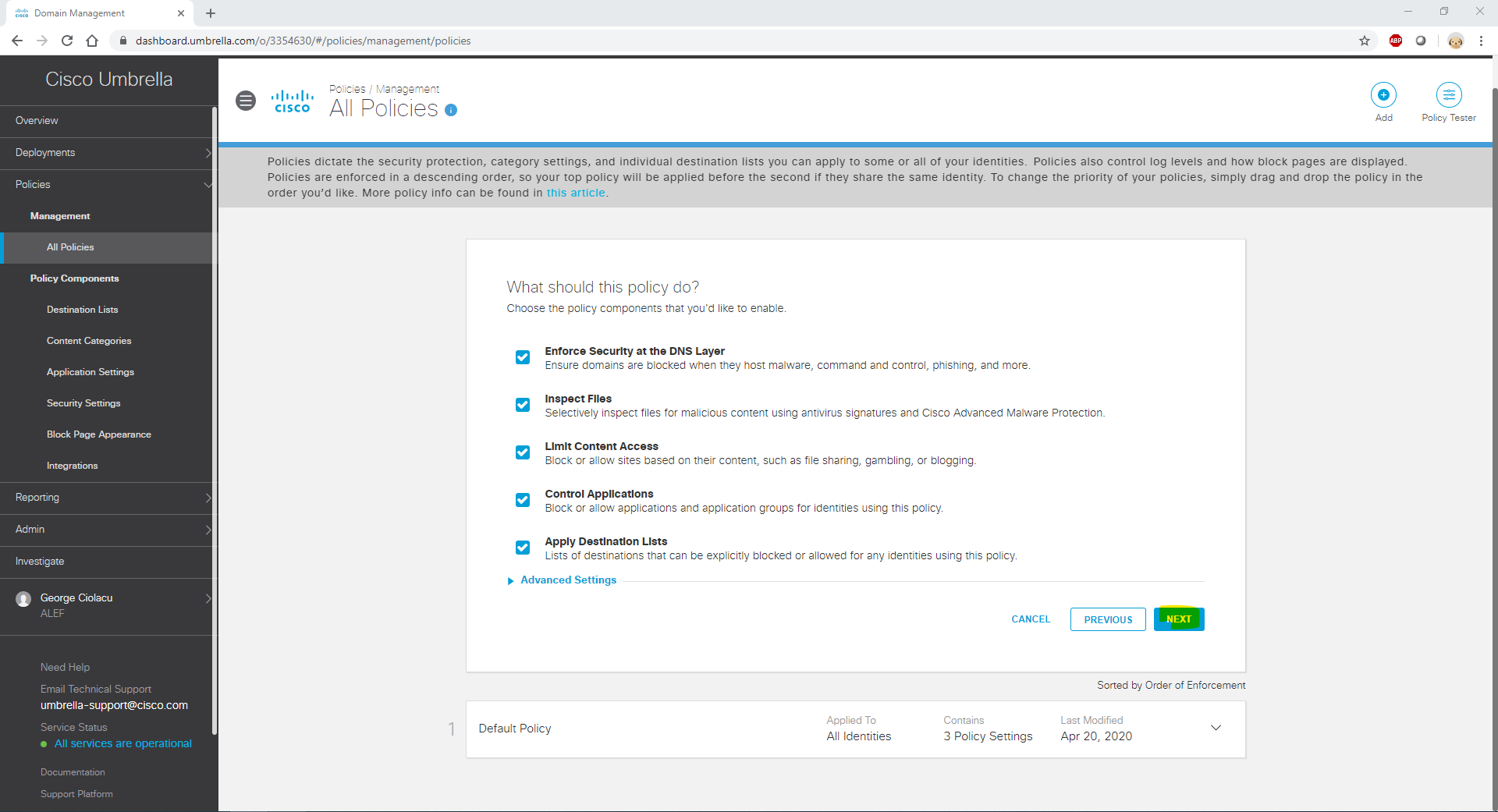

- Selectăm ce anume dorim să obținem din politica noastră:

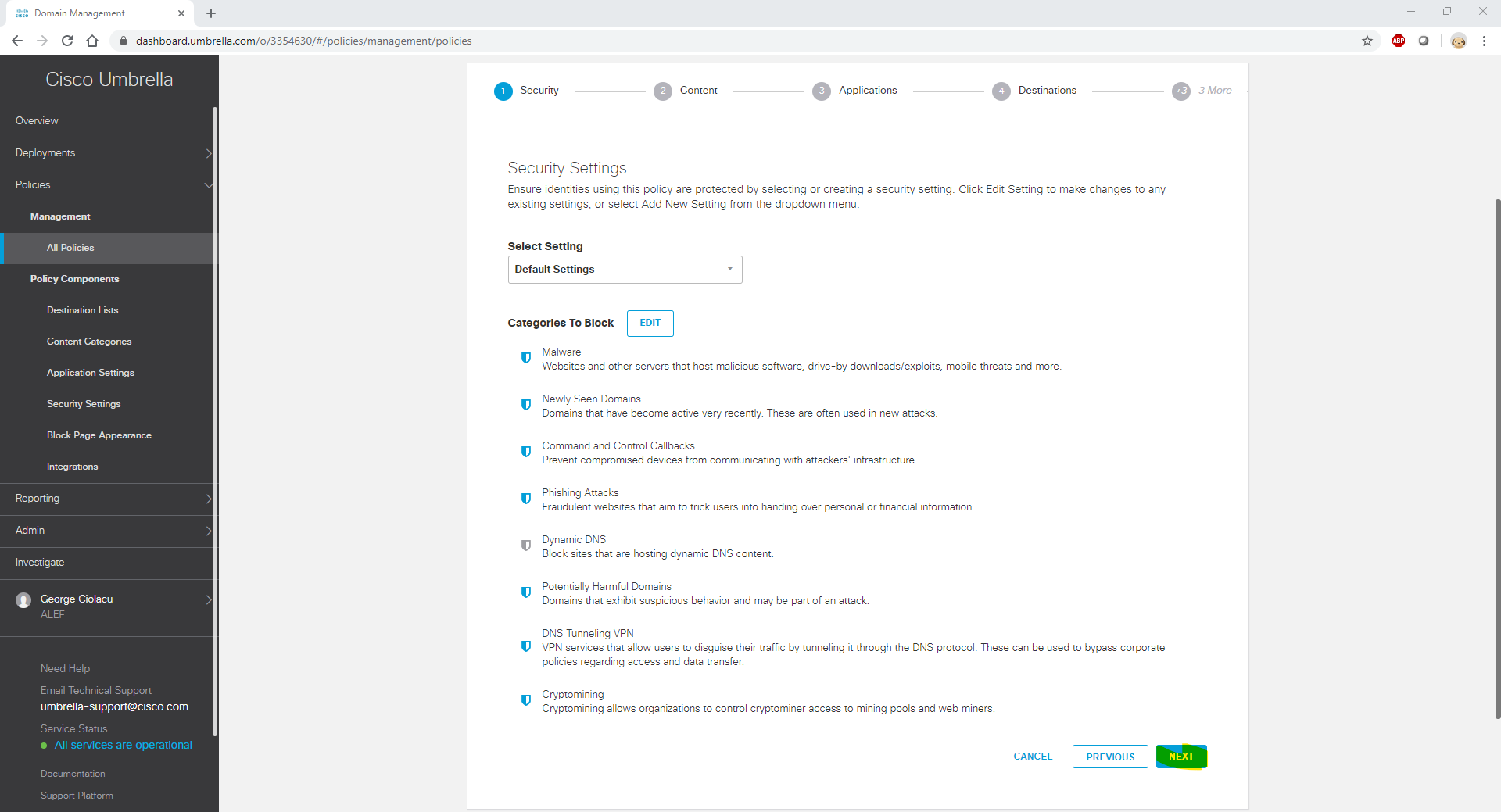

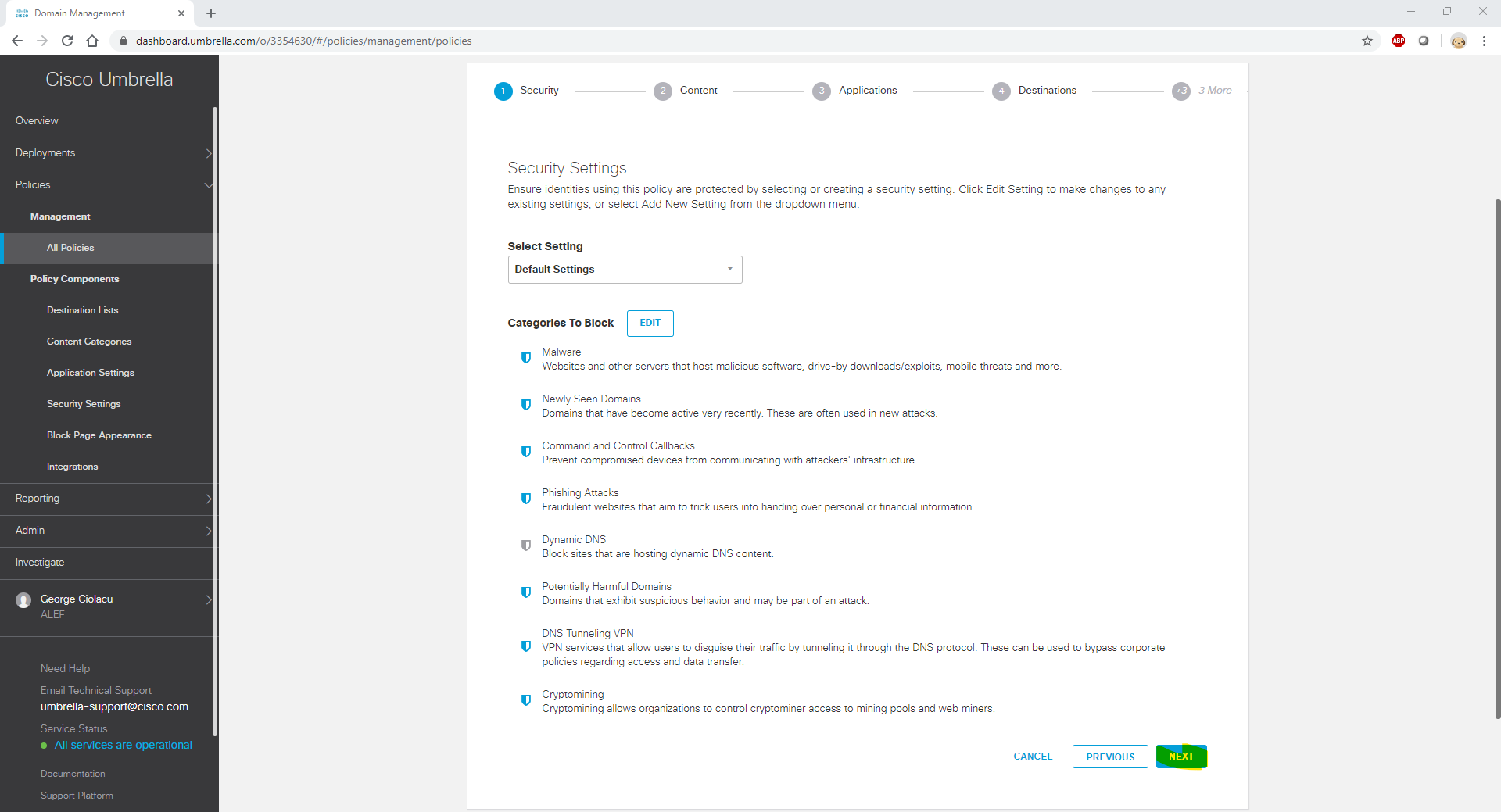

- Selectăm categoriile de site-uri cu potențial risc de securitate:

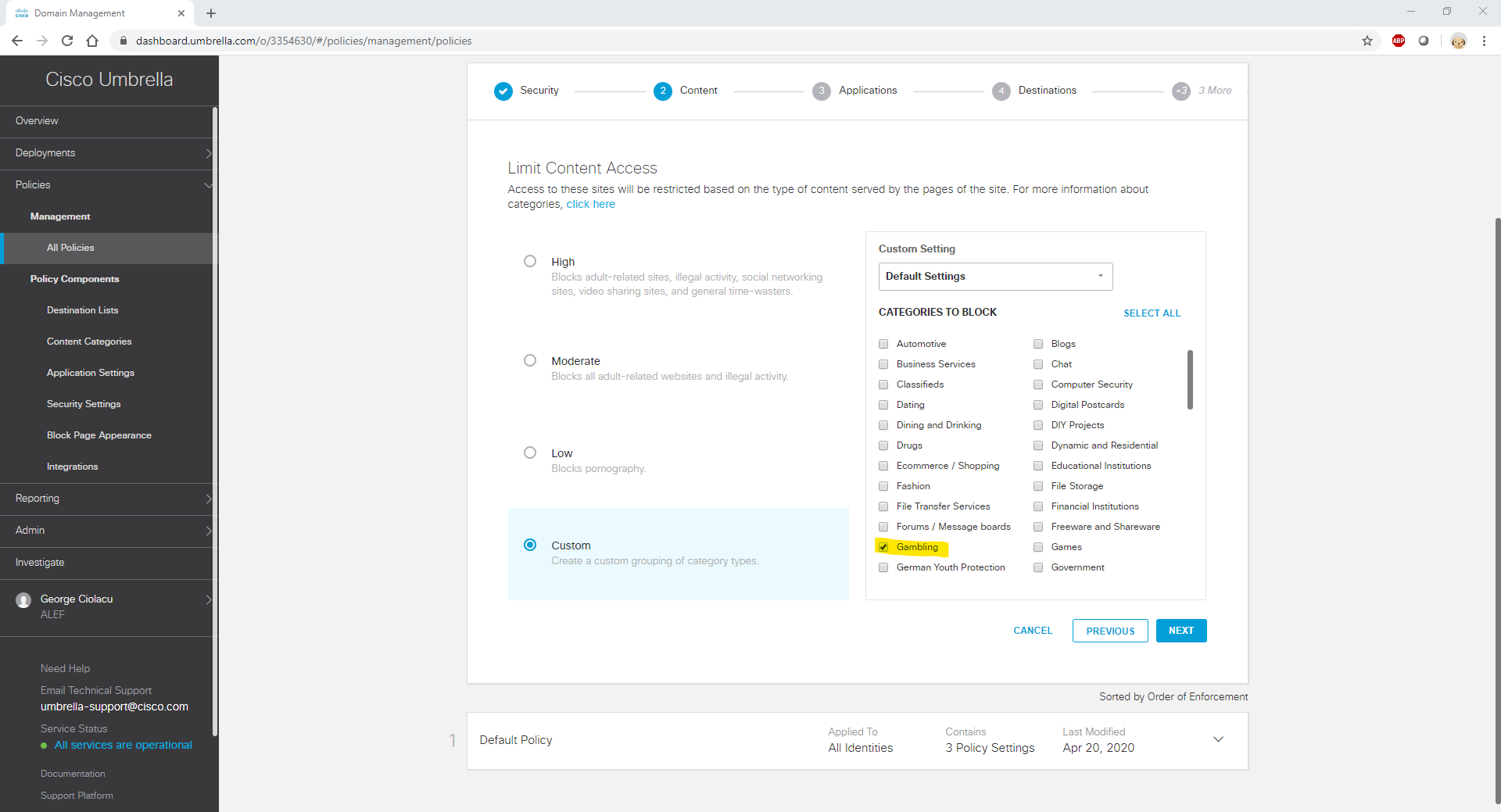

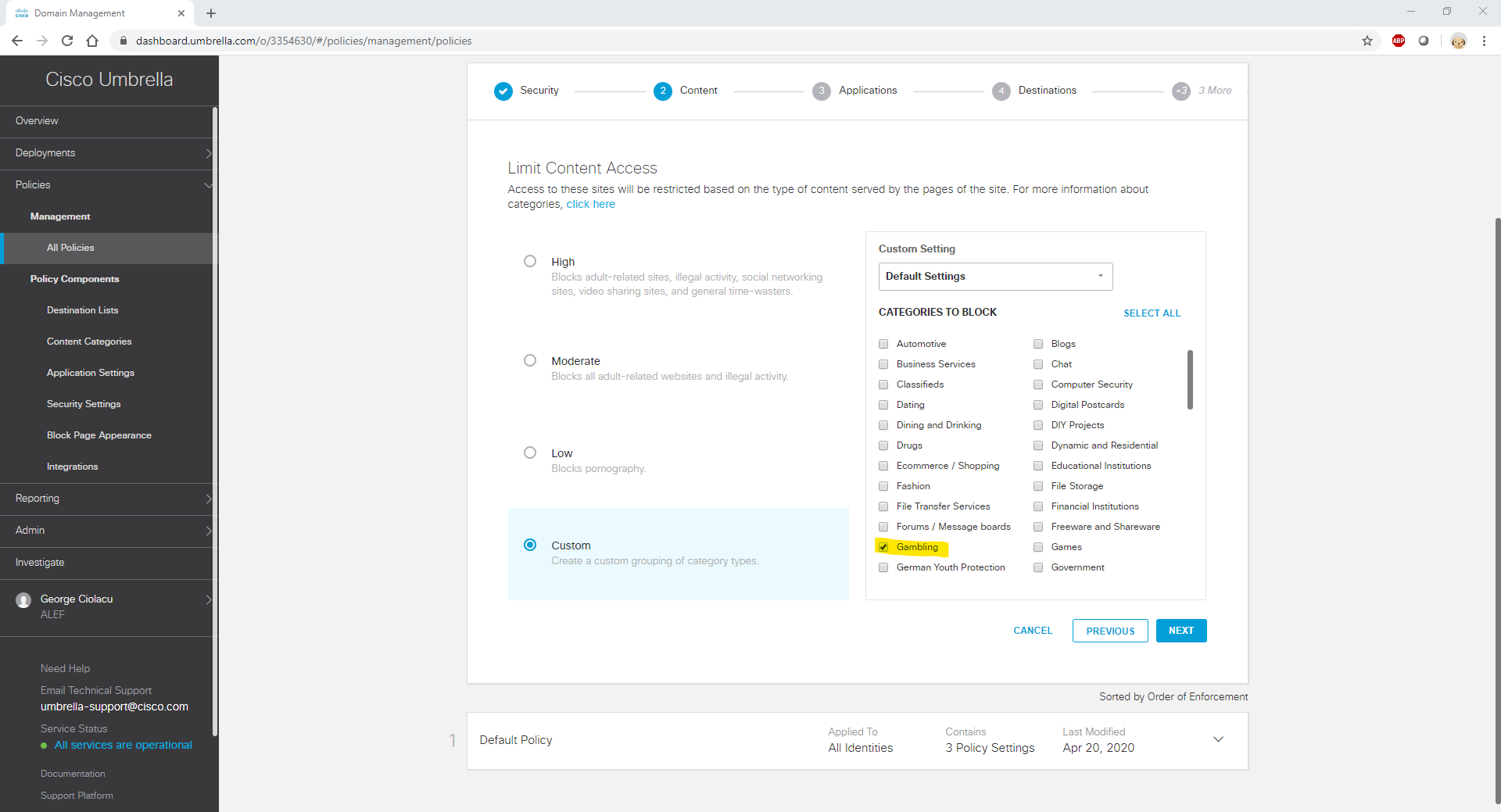

- Selectăm categoriile de site-uri unde clienții nu vor avea access, în exemplul nostrum vom folosi categoria Gambling:

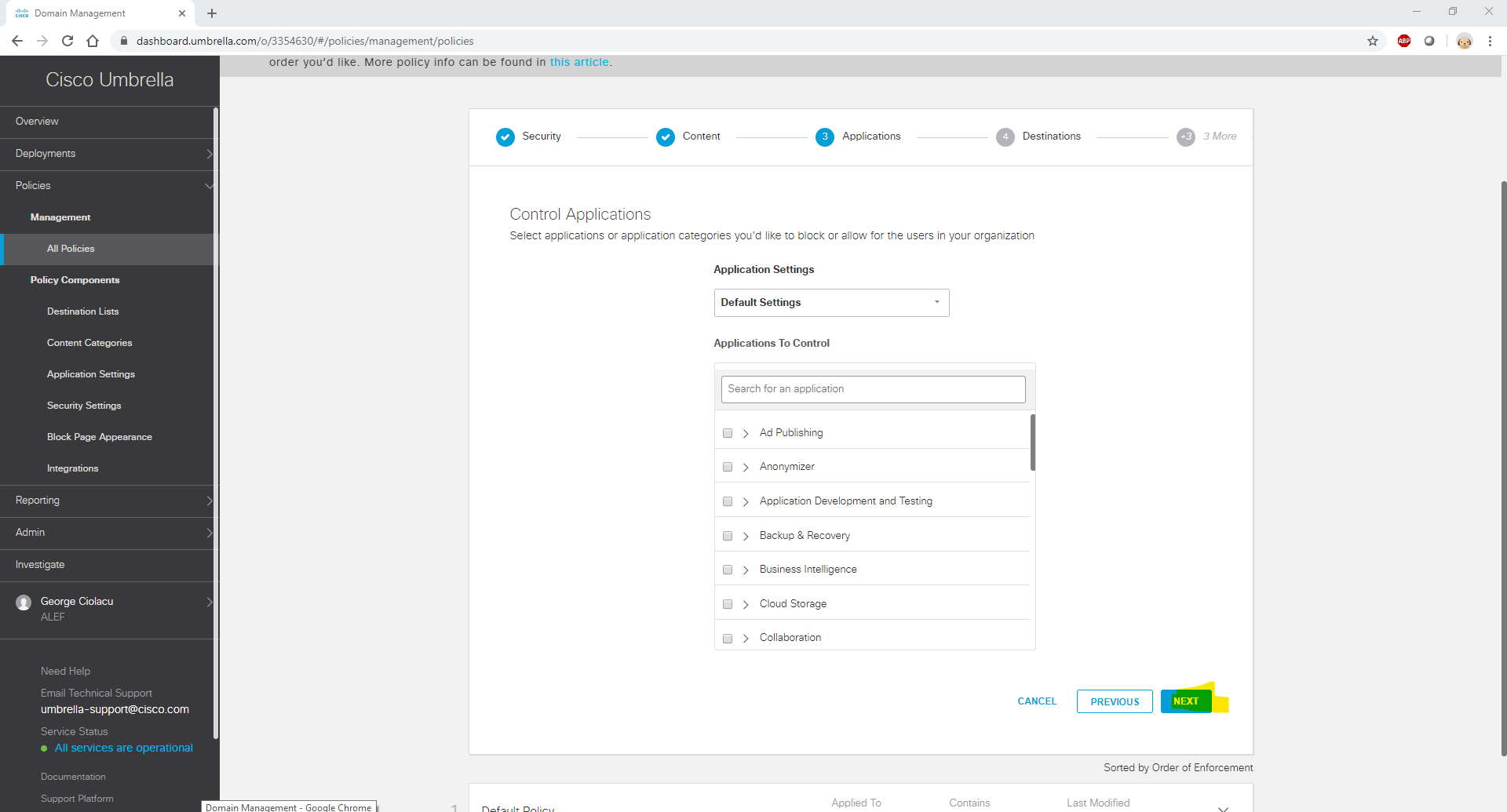

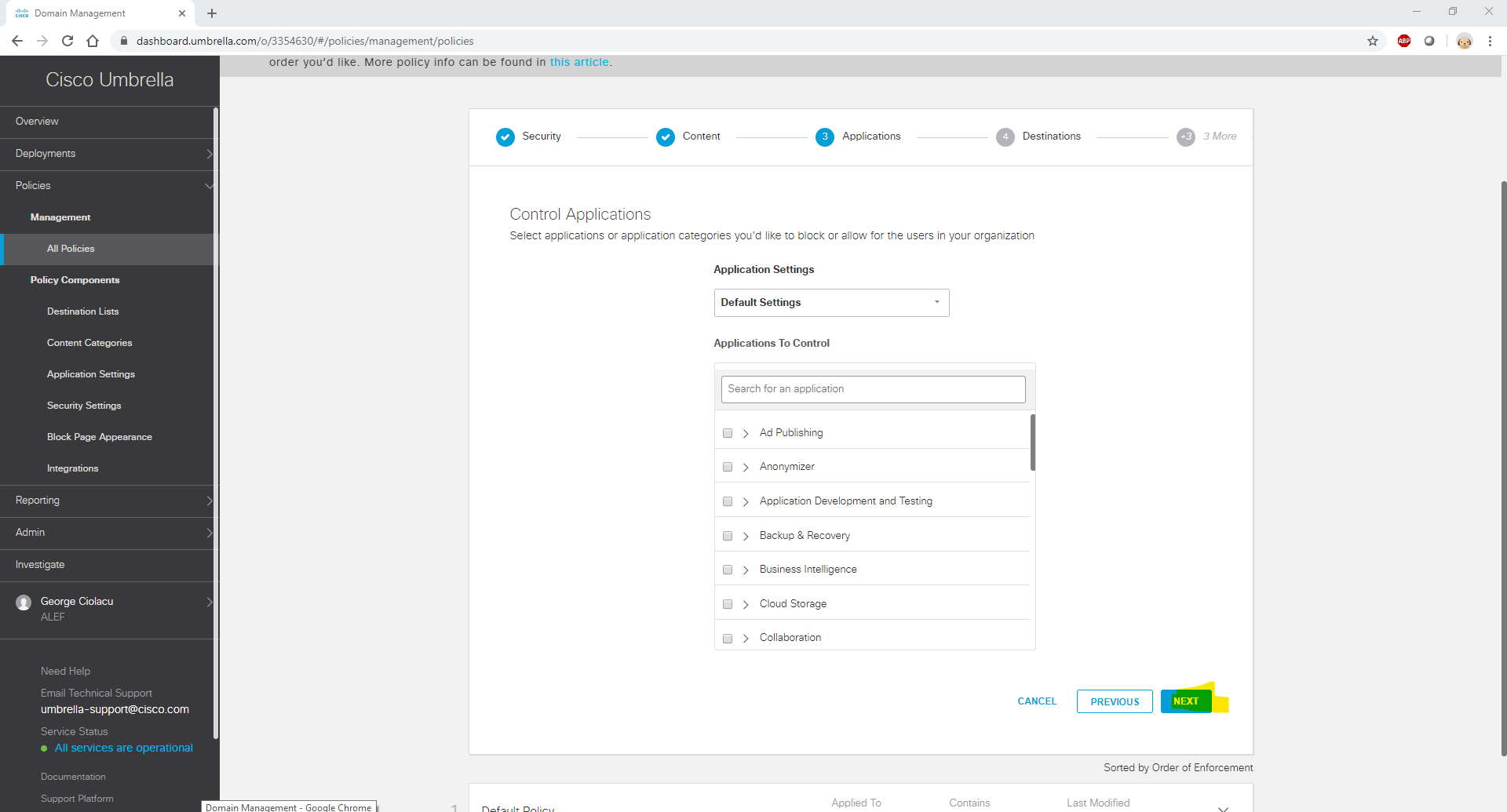

- Selectăm ce aplicații web nu sunt premise, dacă este cazul:

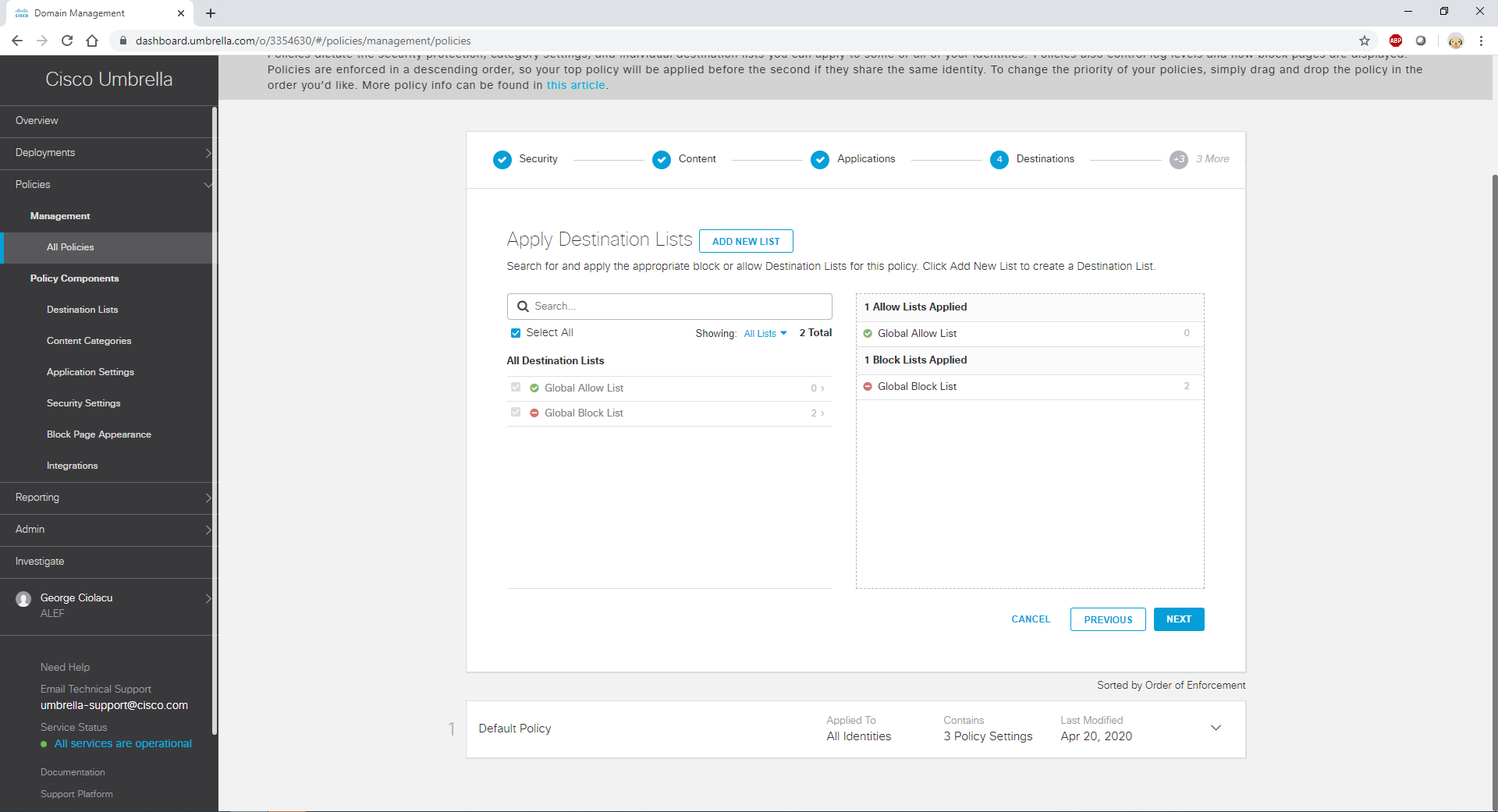

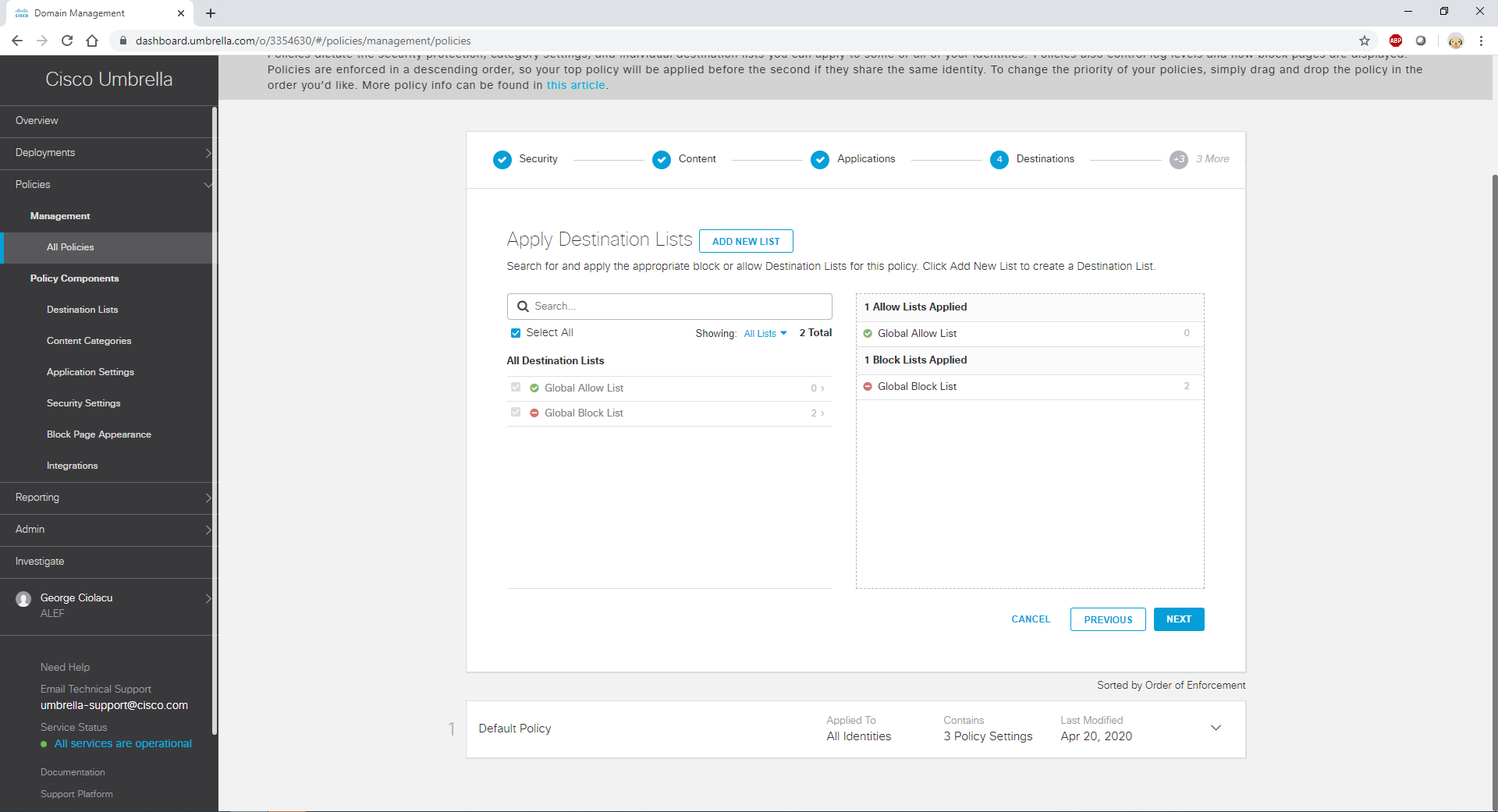

- Selectăm liste de acces definite manual, dacă este cazul:

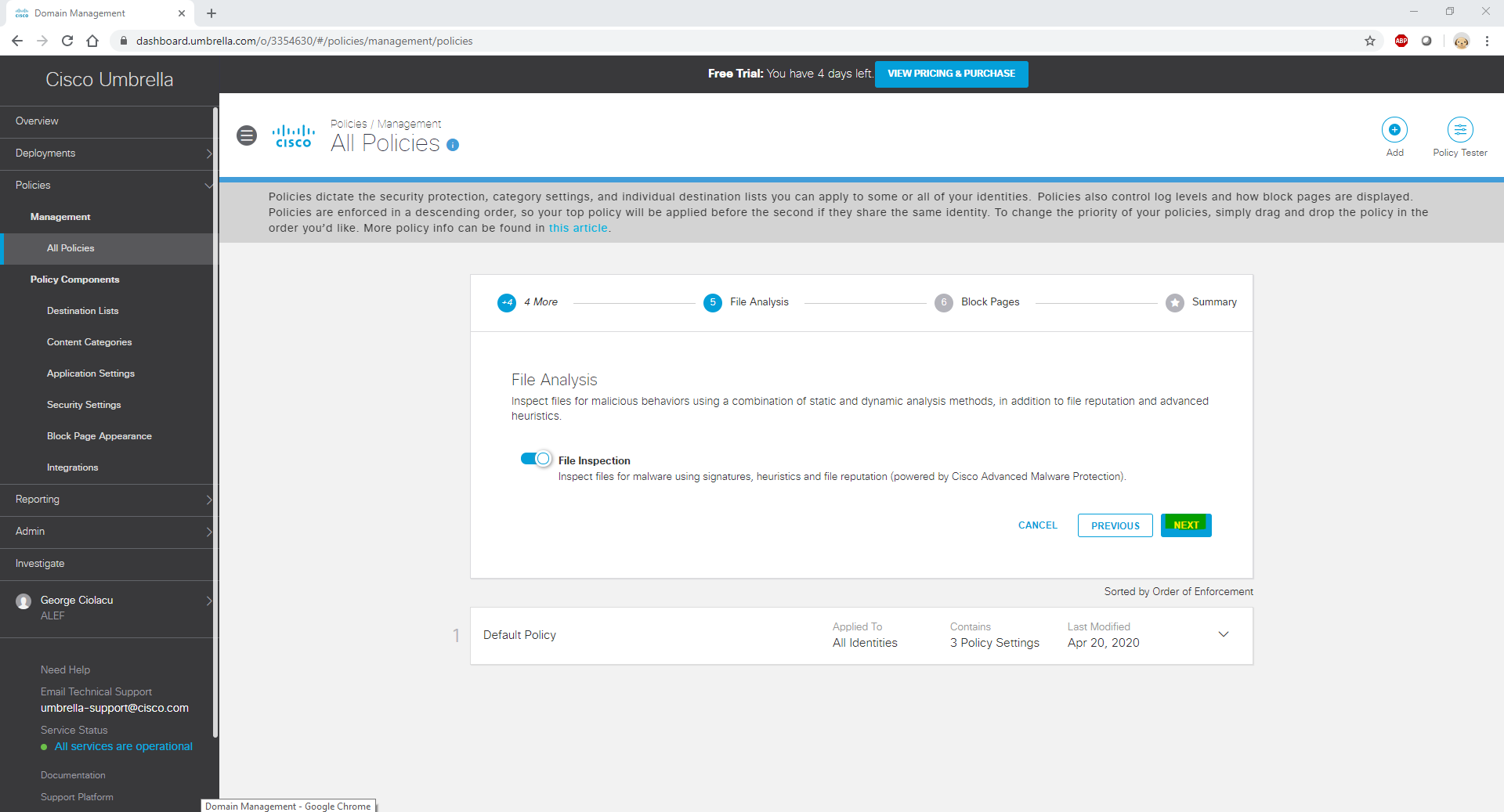

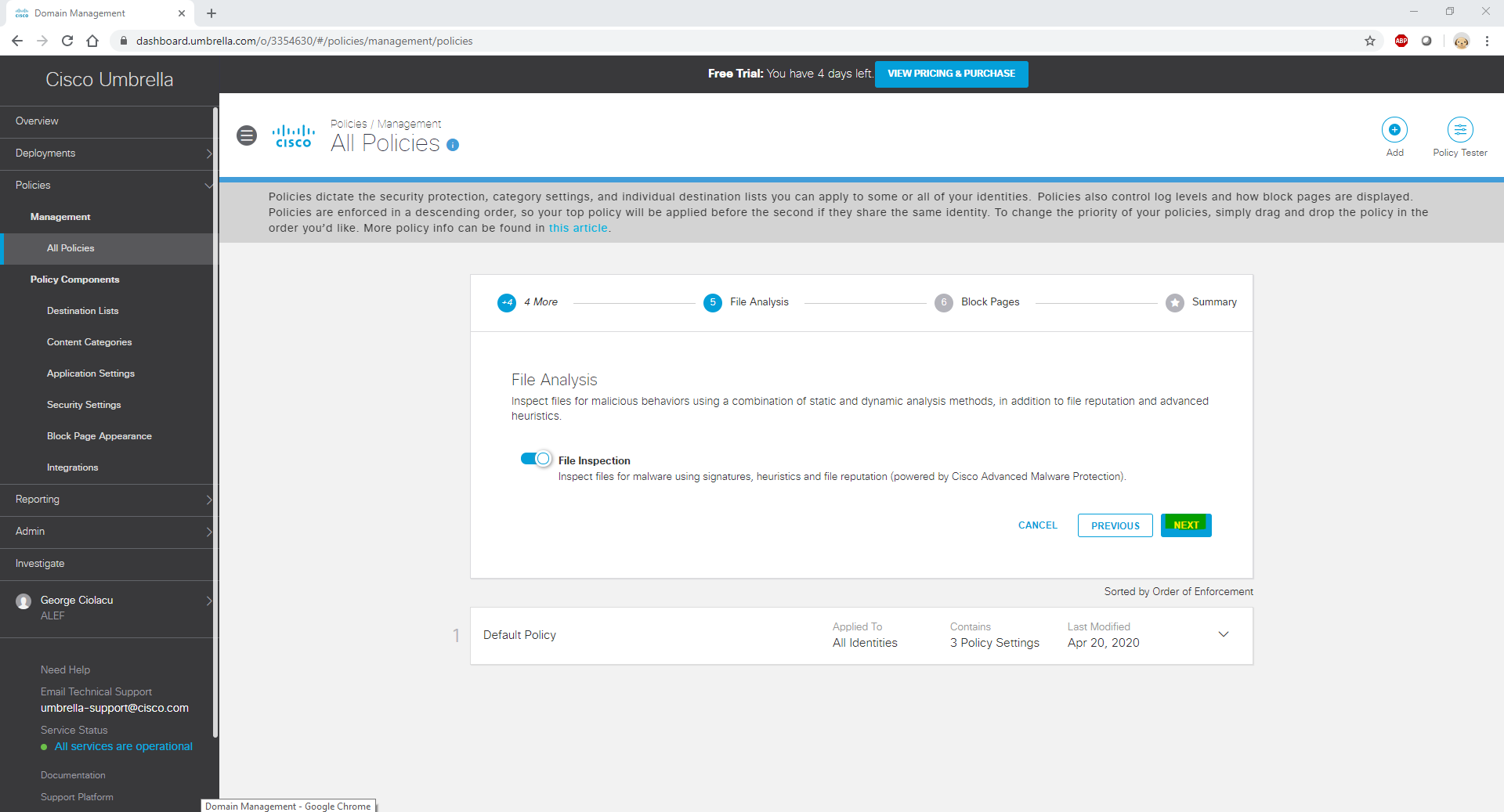

- Activăm inspecția fișierelor pentru detectarea malware:

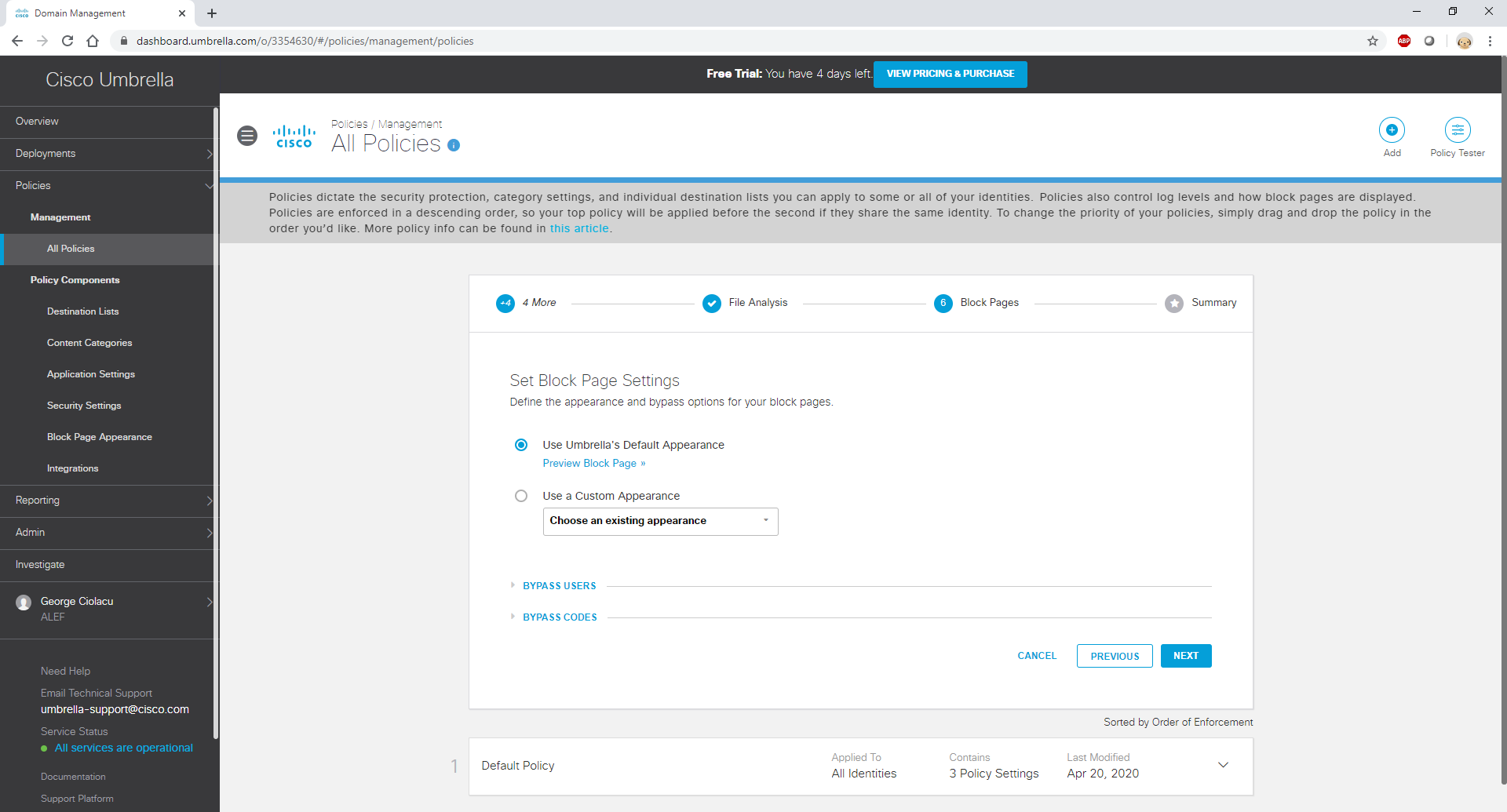

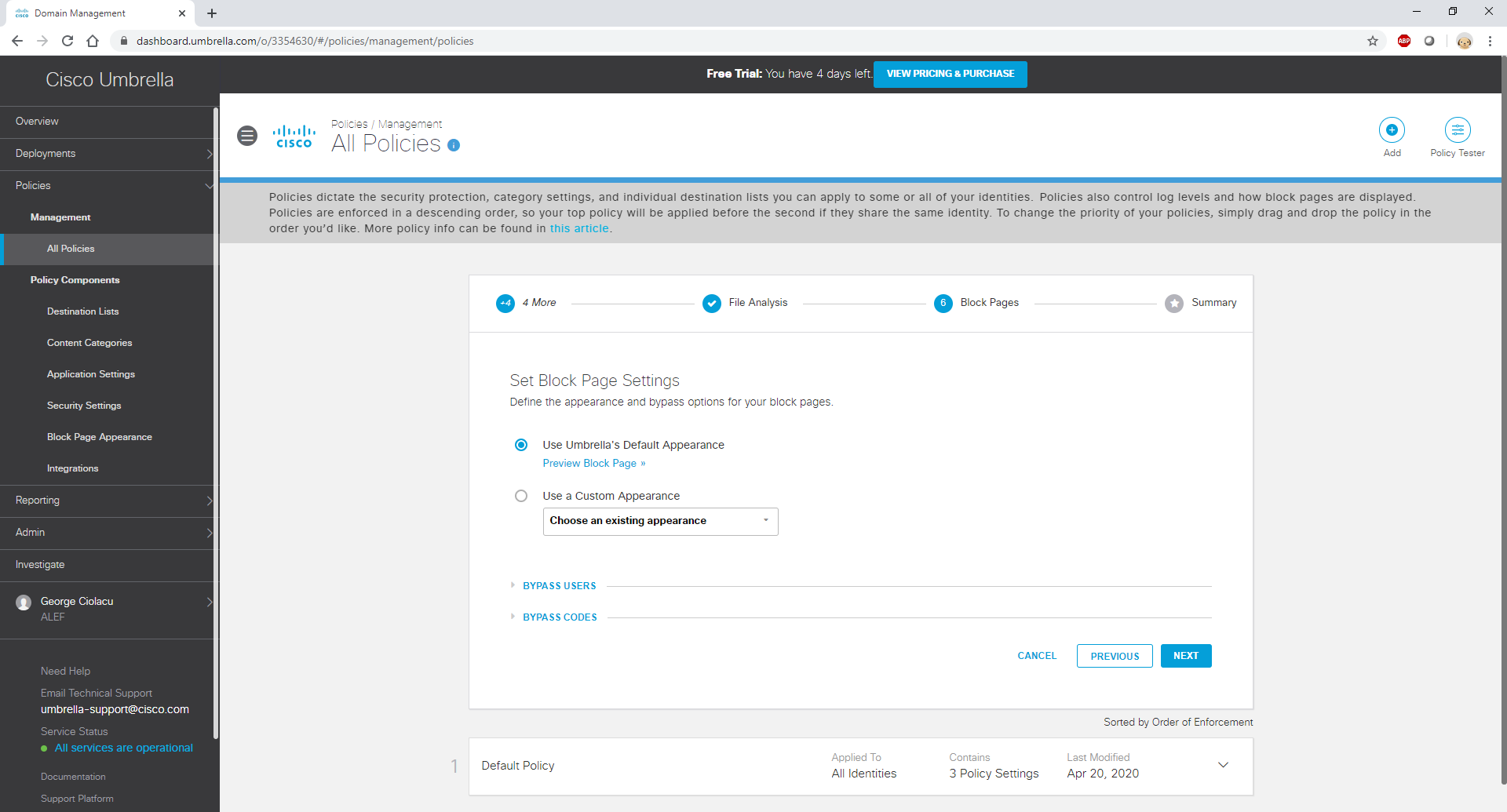

- Personalizăm paginile de răspuns Umbrella, de aici putând adăuga logo-ul companiei, de exemplu:

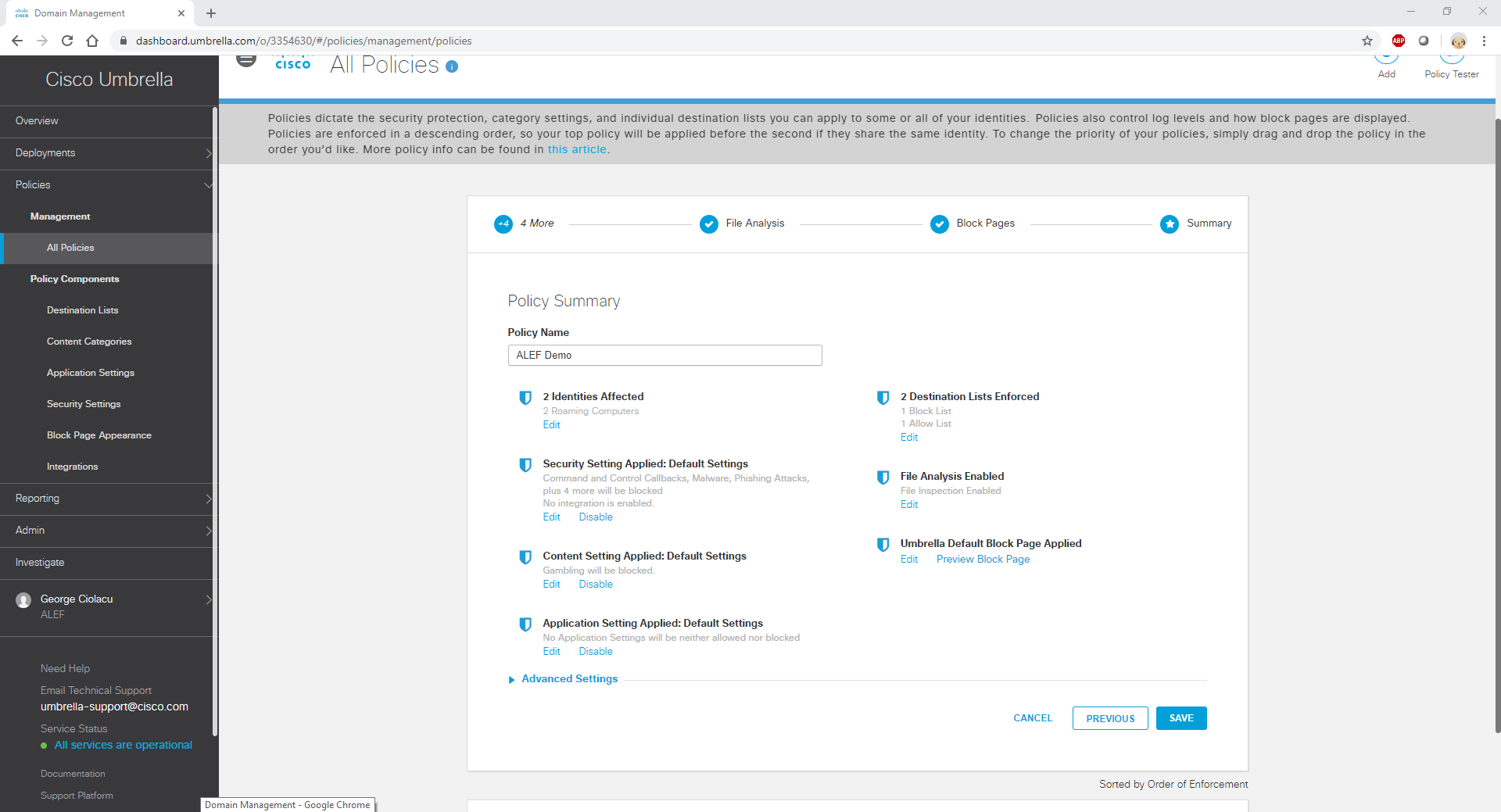

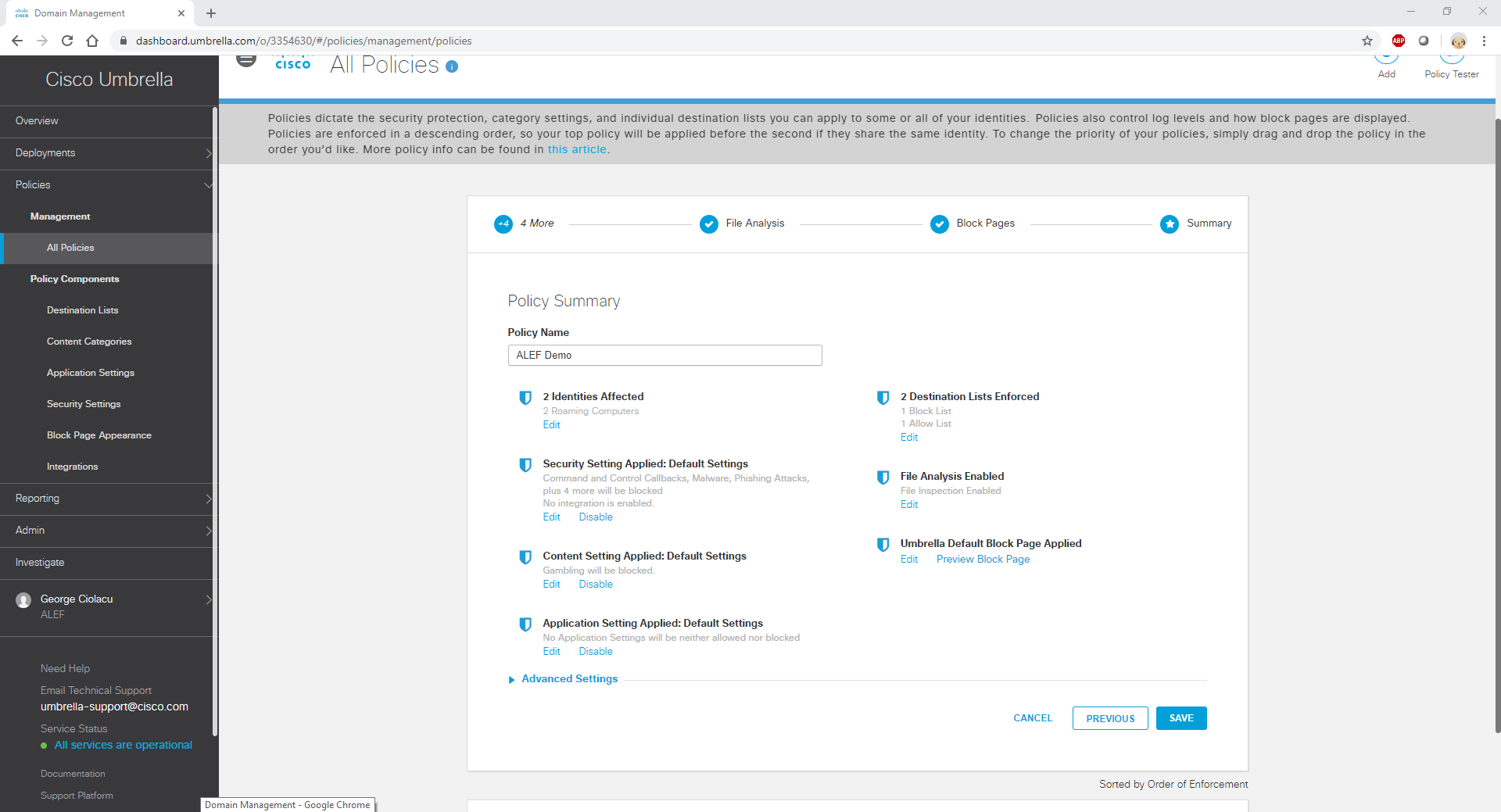

- Dăm un nume politicii, verificăm setările configurate anterior și apăsam butonul Save pentru a aplica politica:

- În acest moment avem o politică configurată, dar nu avem utilizatori care să aibe aplicația instalată pentru a face enforcement. Pentru a rezolva acest aspect ne vom folosi de ASA și vom trimite aplicația automat atunci când cineva se conectează la VPN.

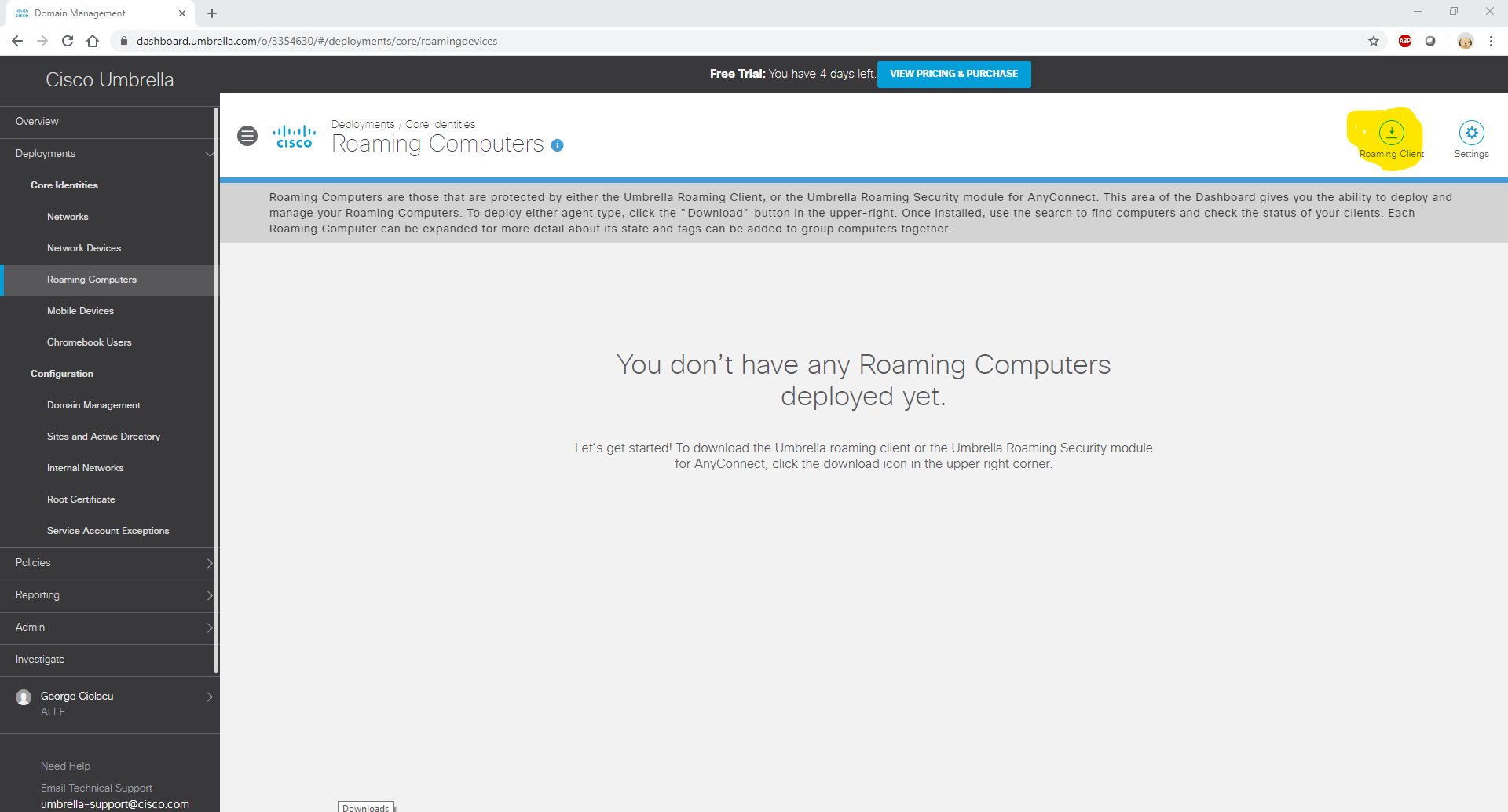

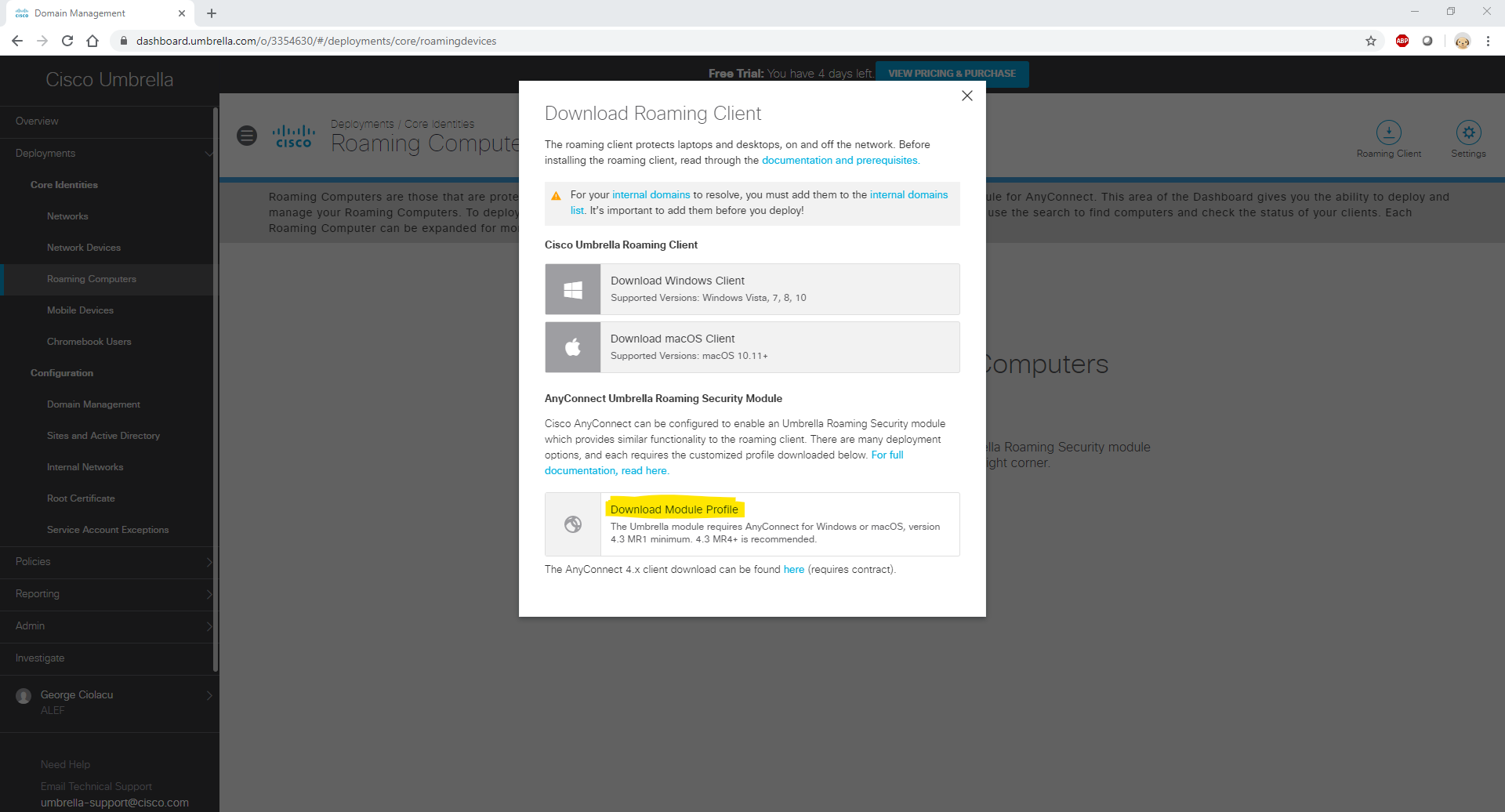

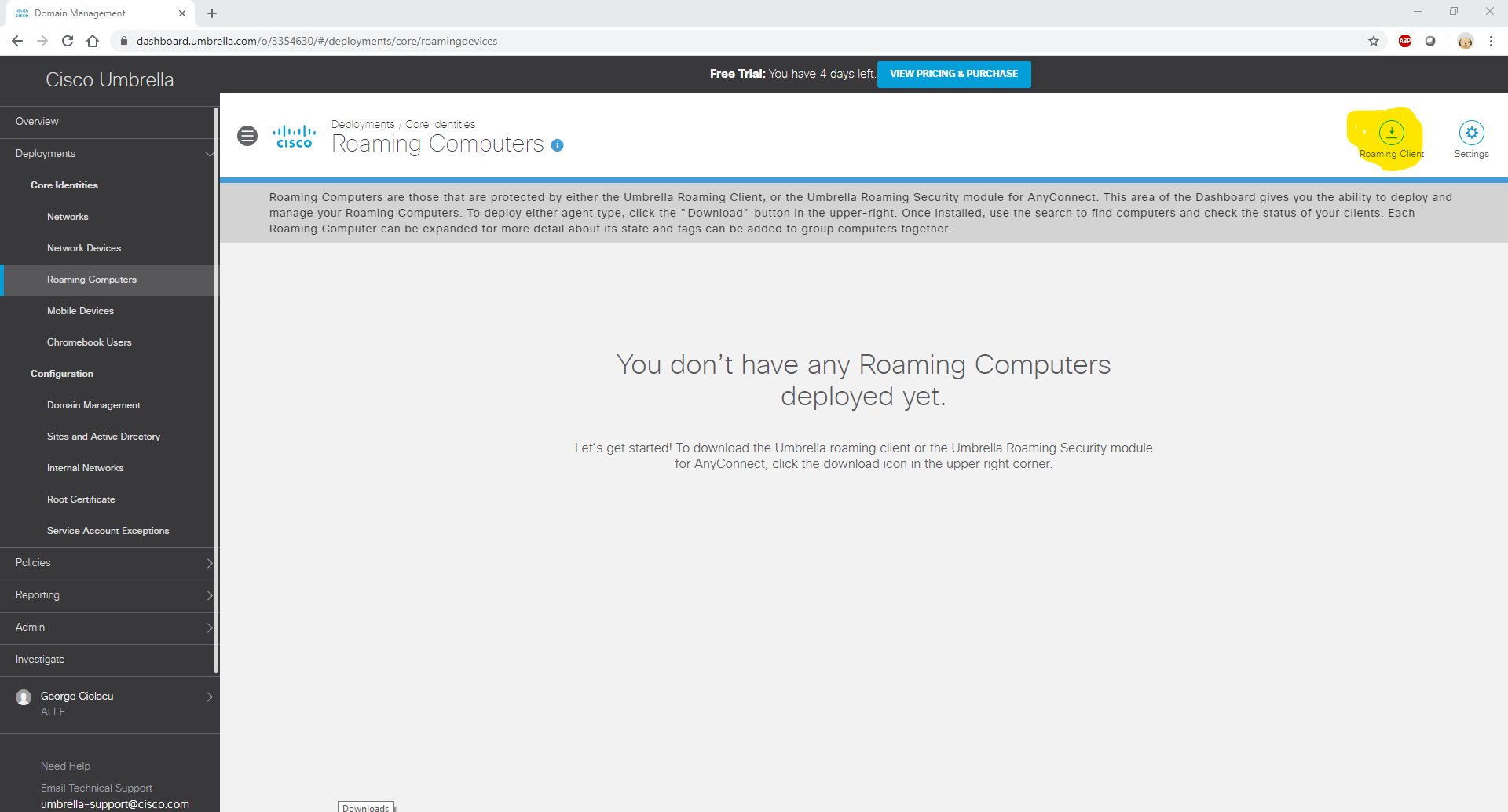

- Din portalul Umbrella navigăm la Deployments -> Core Identities -> Roaming Computers și se apasă butonul Roaming Client:

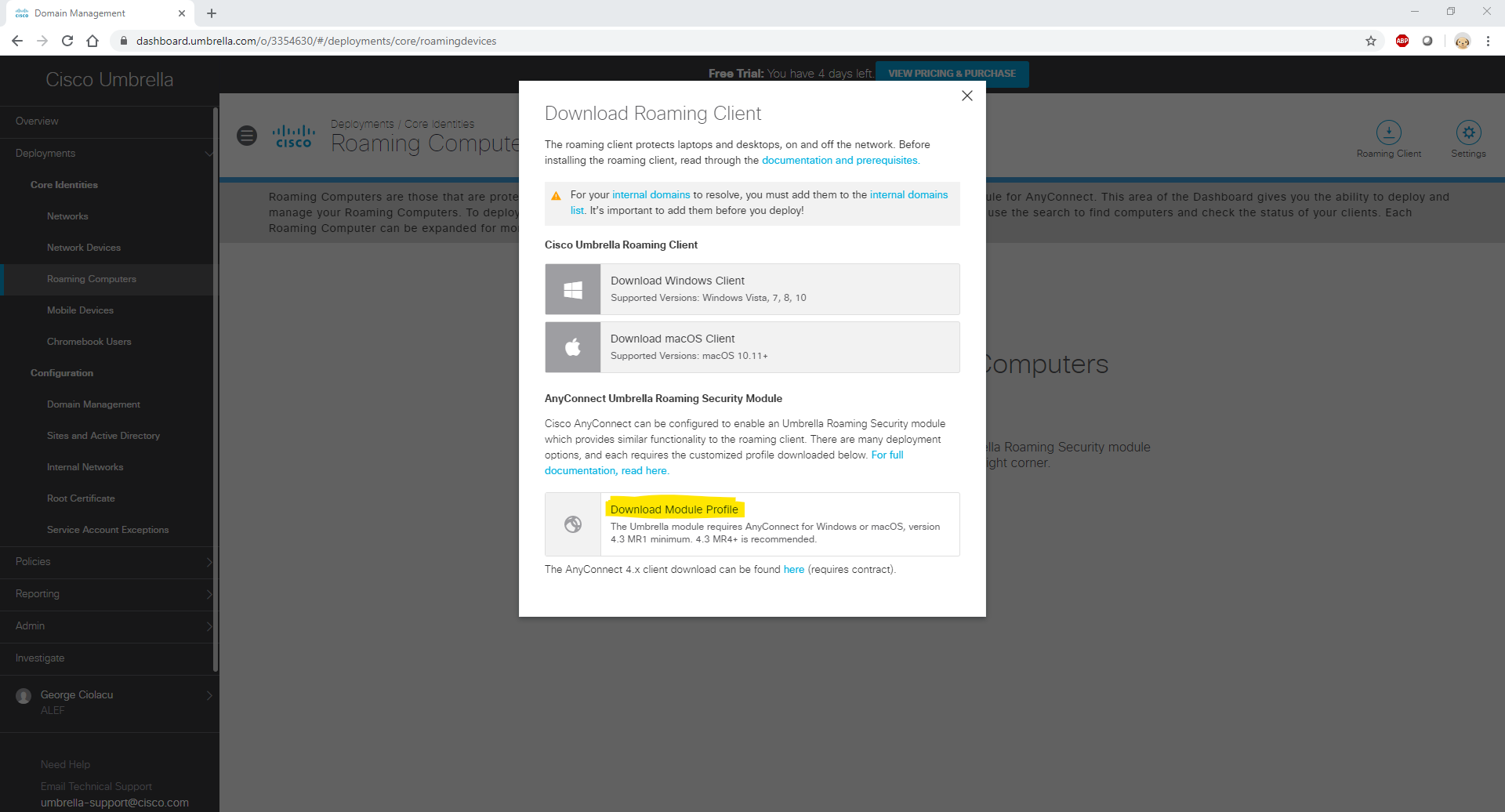

- Se downloadează profilul pentru modulul de AnyConnect:

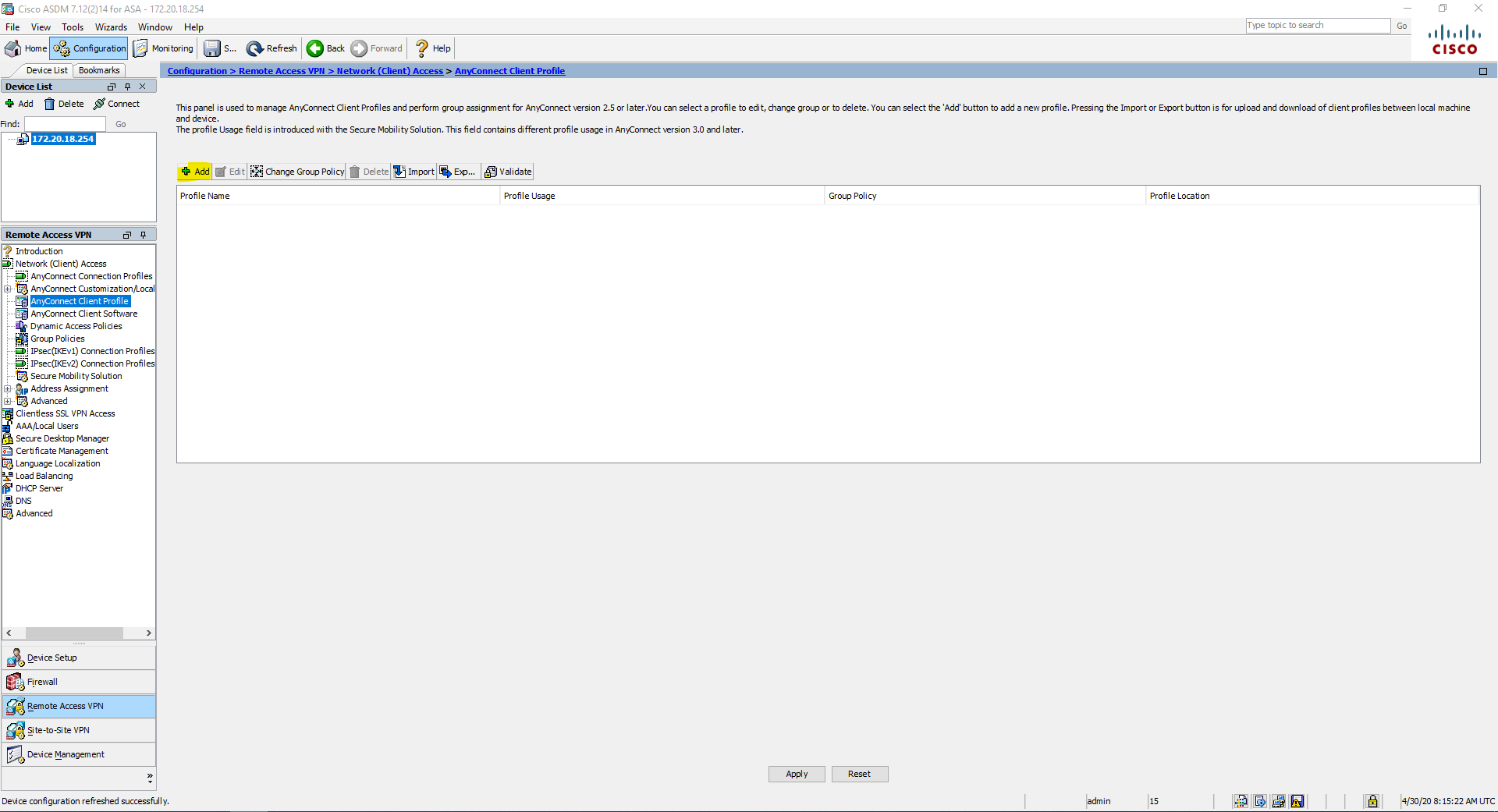

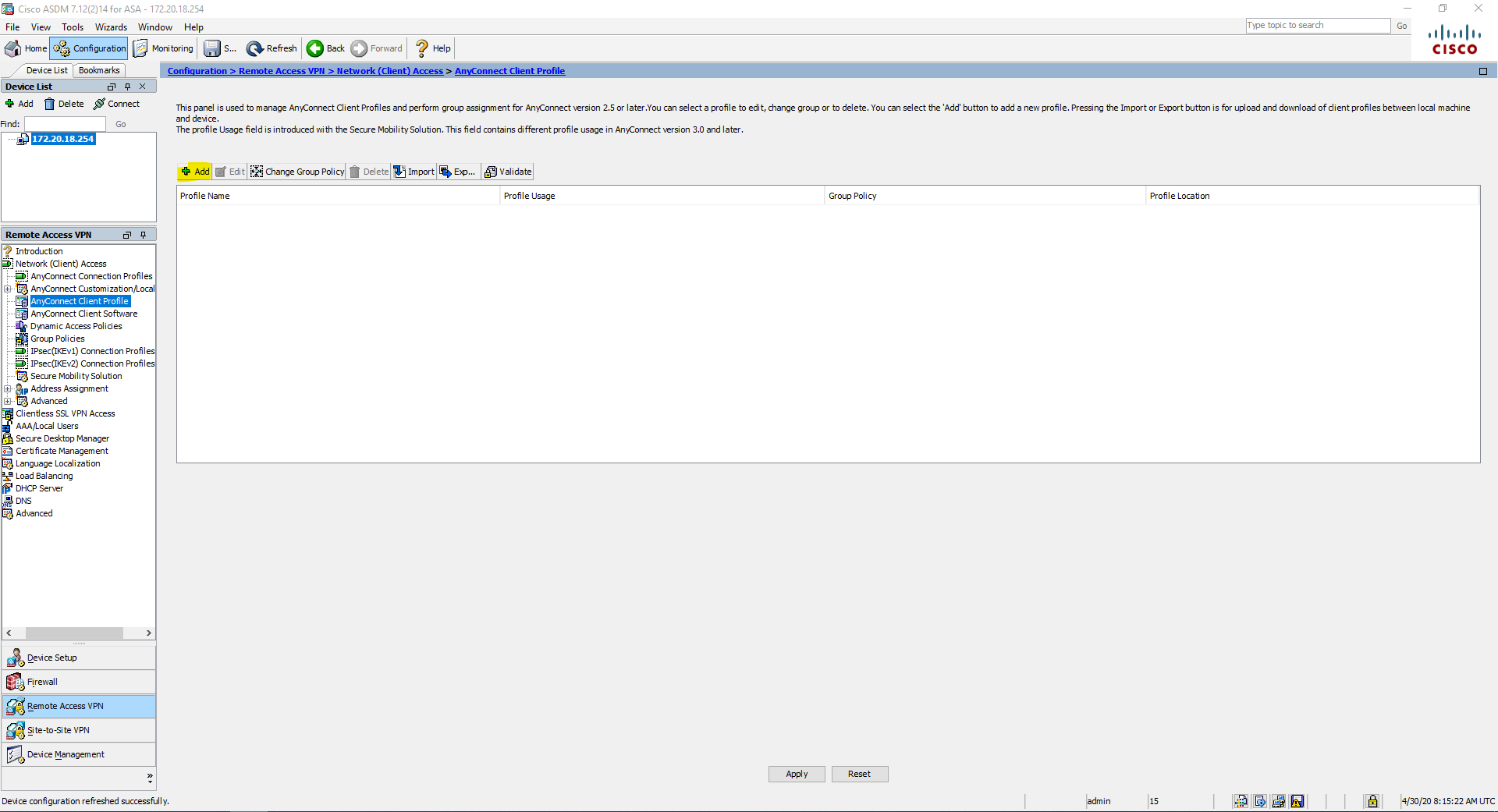

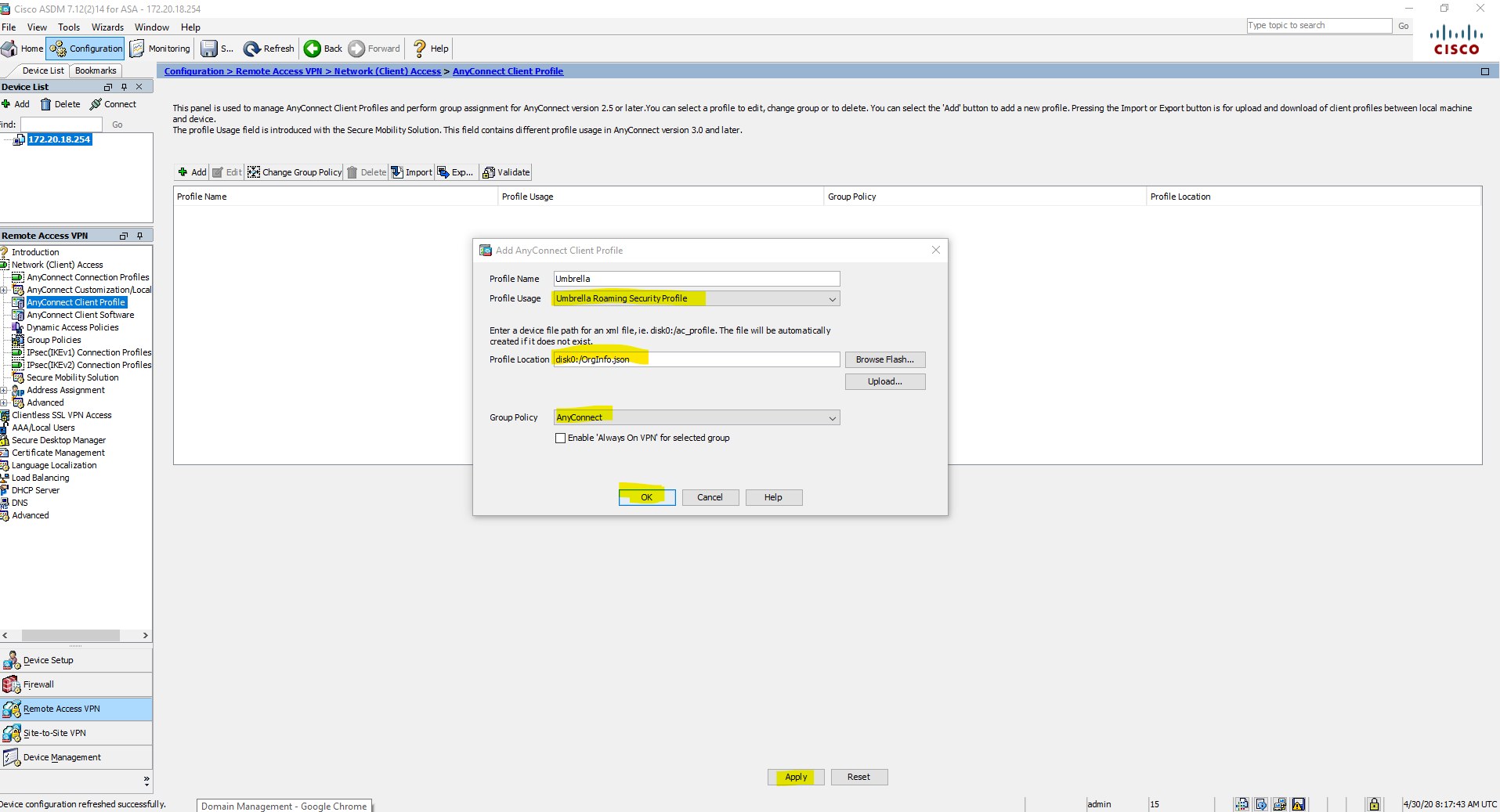

- Redeschidem Cisco ASDM și navigăm la Configuration > Remote Access VPN > Network (Client) Access > AnyConnect Client Profile , se apasă butonul Add:

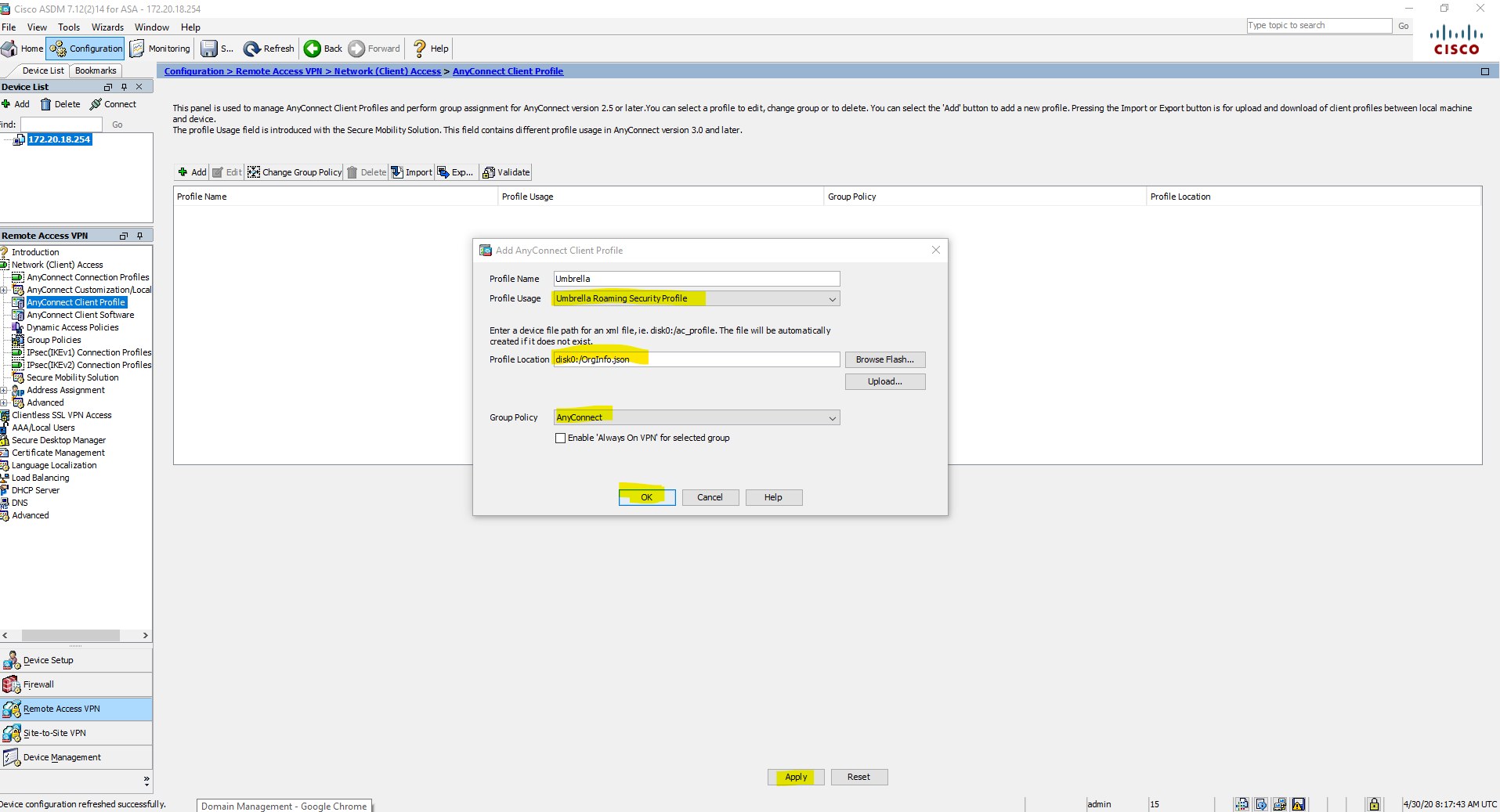

- Se dă un nume profilului, se selectează Umbrella Roaming Security Profile, se uploadeza fișierul OrgInfo.json downloadat anterior de pe portalul Umbrella și se selectează politica de grup pentru care va fi folosit acest profil:

Se apasă butonul Apply.

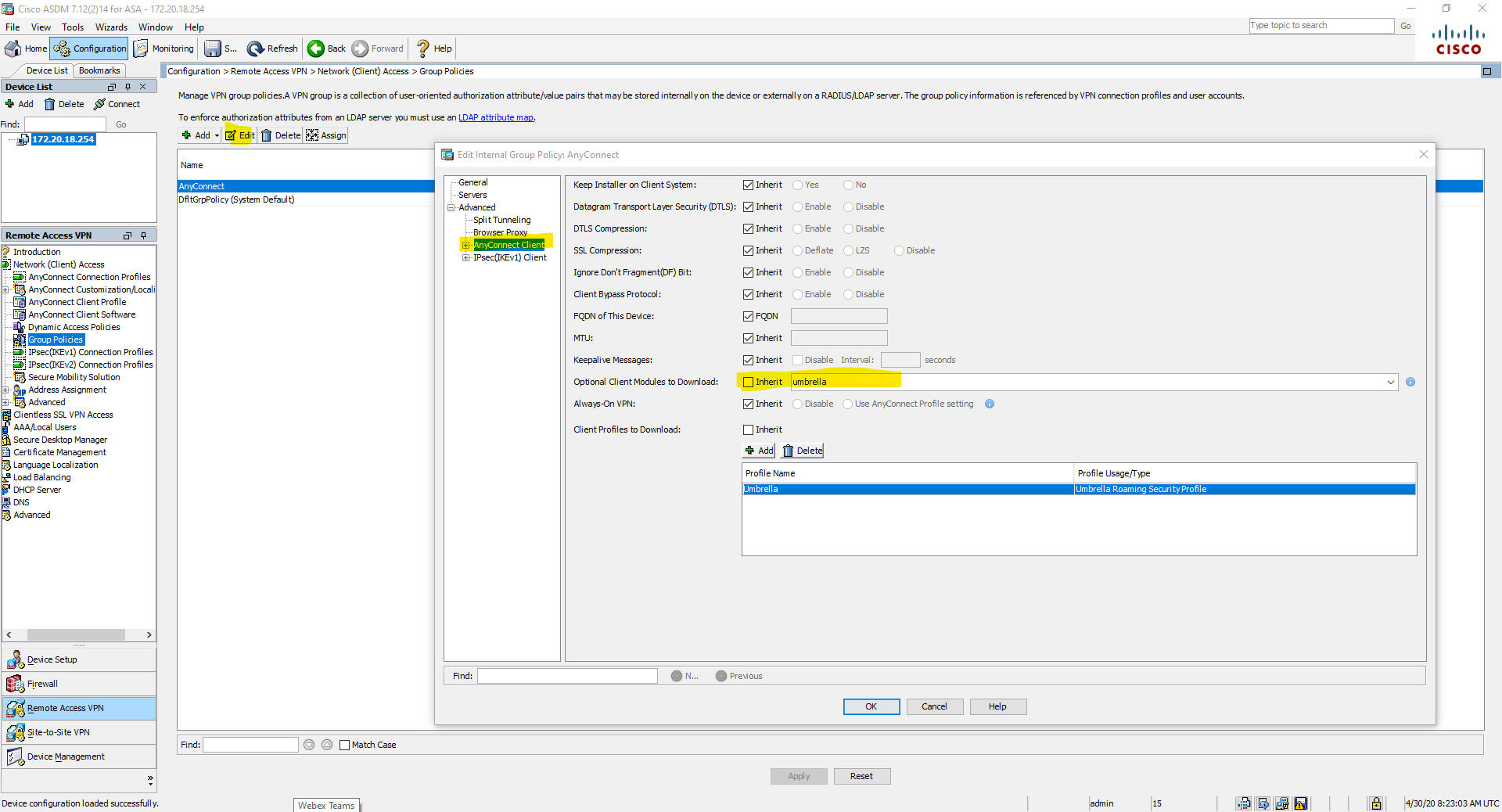

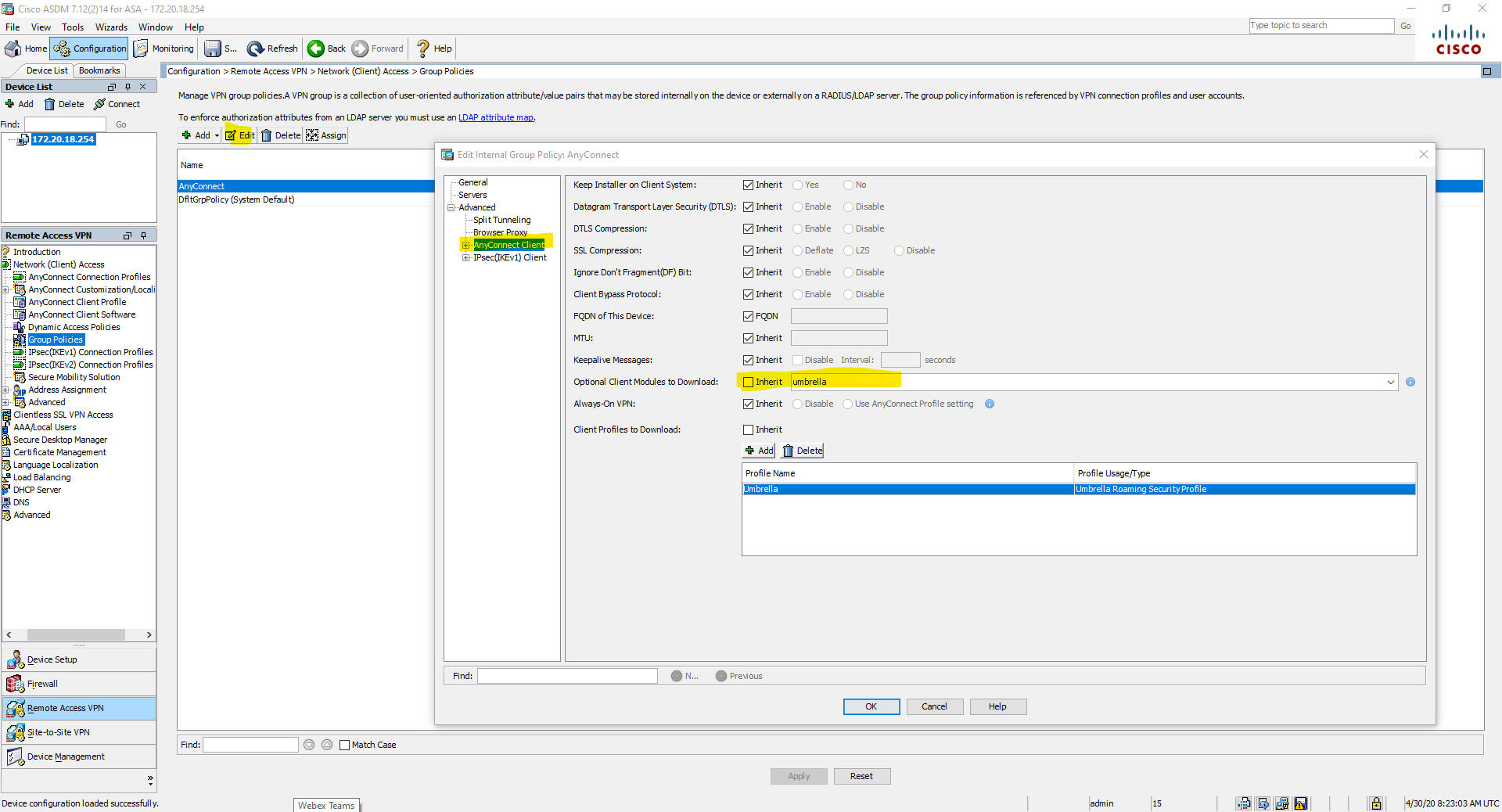

- Un ultim pas este să activăm modulul software ce va fi trimis către client navigând la politica de grup definită Configuration > Remote Access VPN > Network (Client) Access > Group Policies , click pe politica definită anterior și apoi butonul Edit > Advanced > AnyConnect Client > se selectează din opțiunea Optional client modules to download -> AnyConnect Umbrella Roaming Security:

Se apasă OK > Apply.

6. Testarea soluției

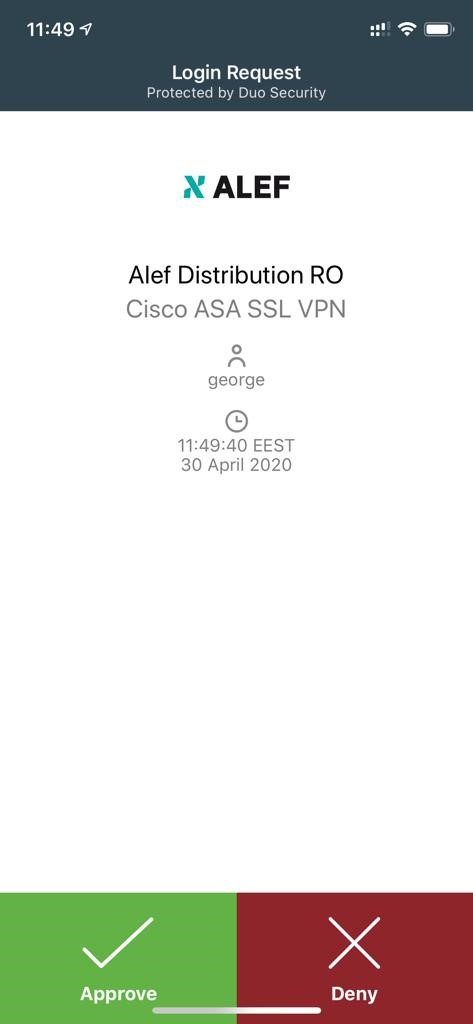

- A fost definit un utilizator în ASA cât și în DUO pentru a putea efectua testele.

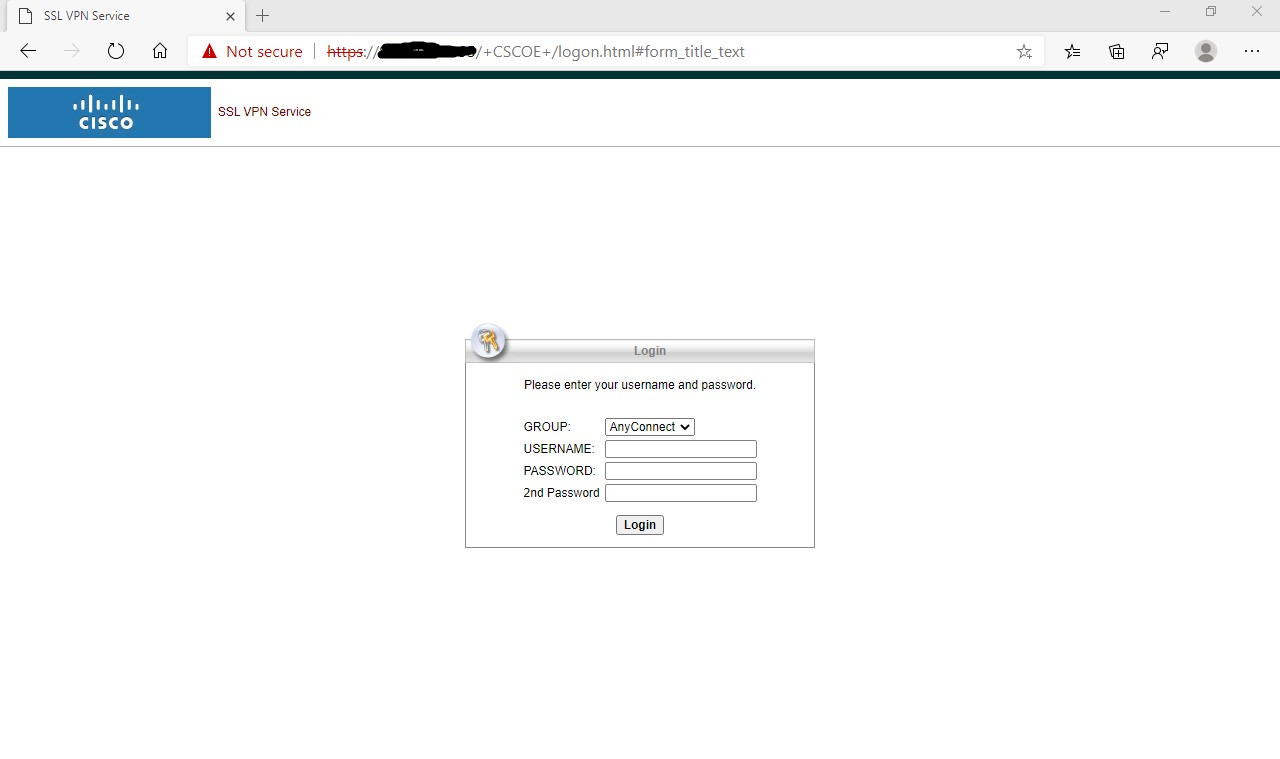

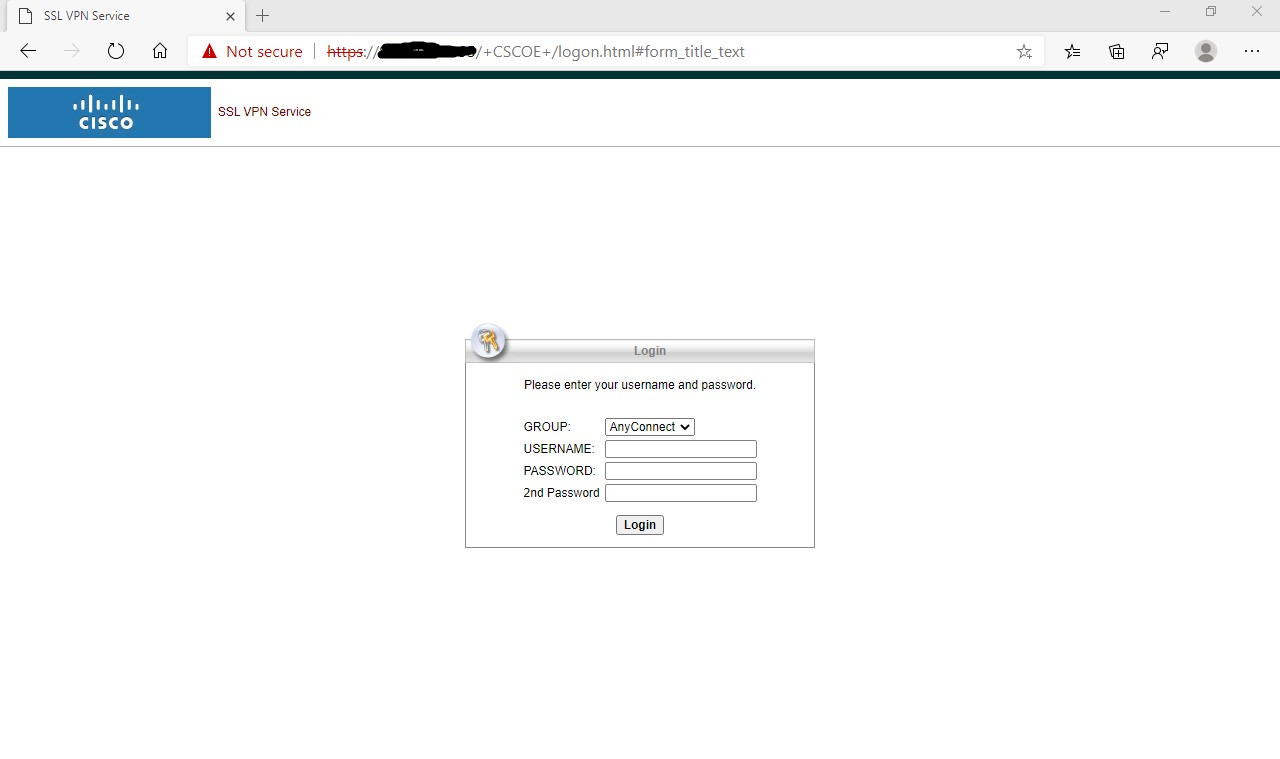

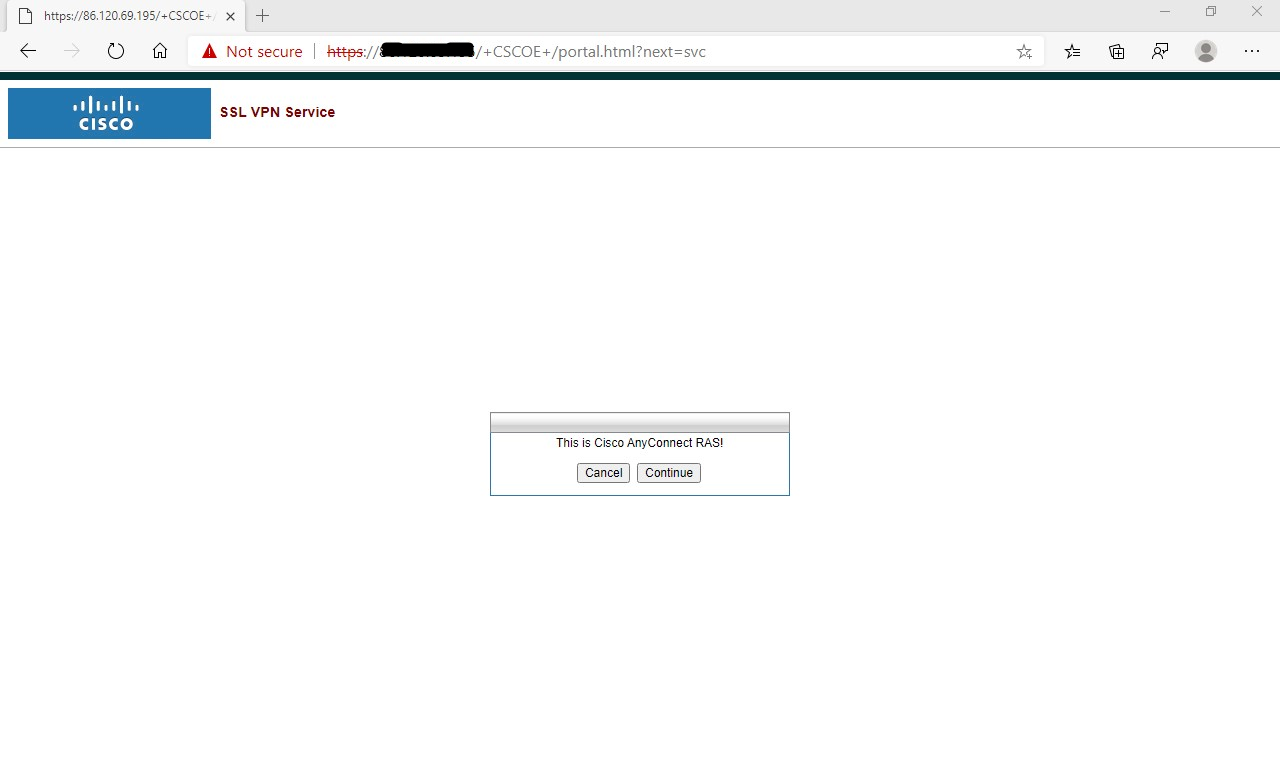

- De pe PC-ul de test navigăm la IP-ul public al ASA:

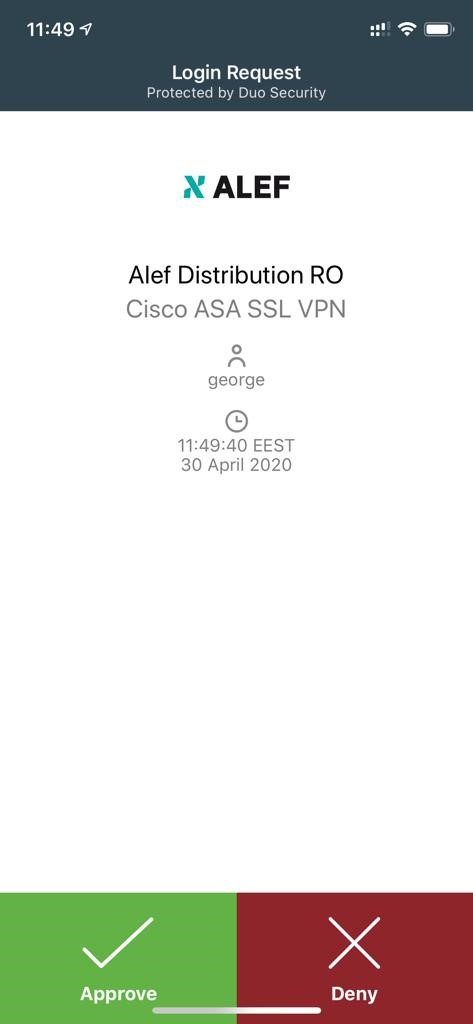

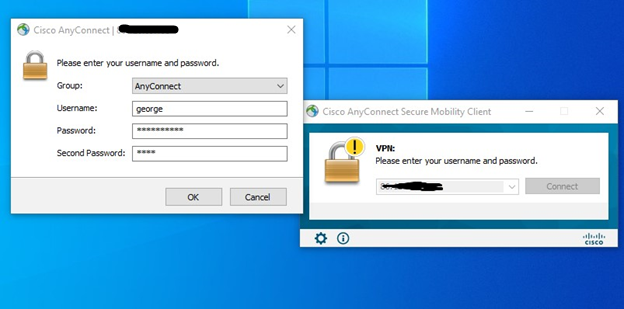

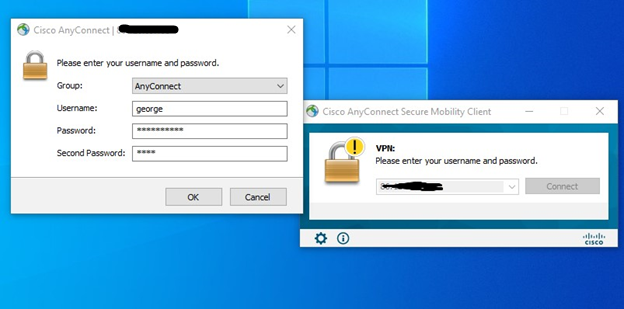

- Completăm datele cu utilizatorul definit pe ASA, iar la 2nd password vom folosi keyword-ul push pentru a primi o notificare de tip push pe telefonul utilizatorului:

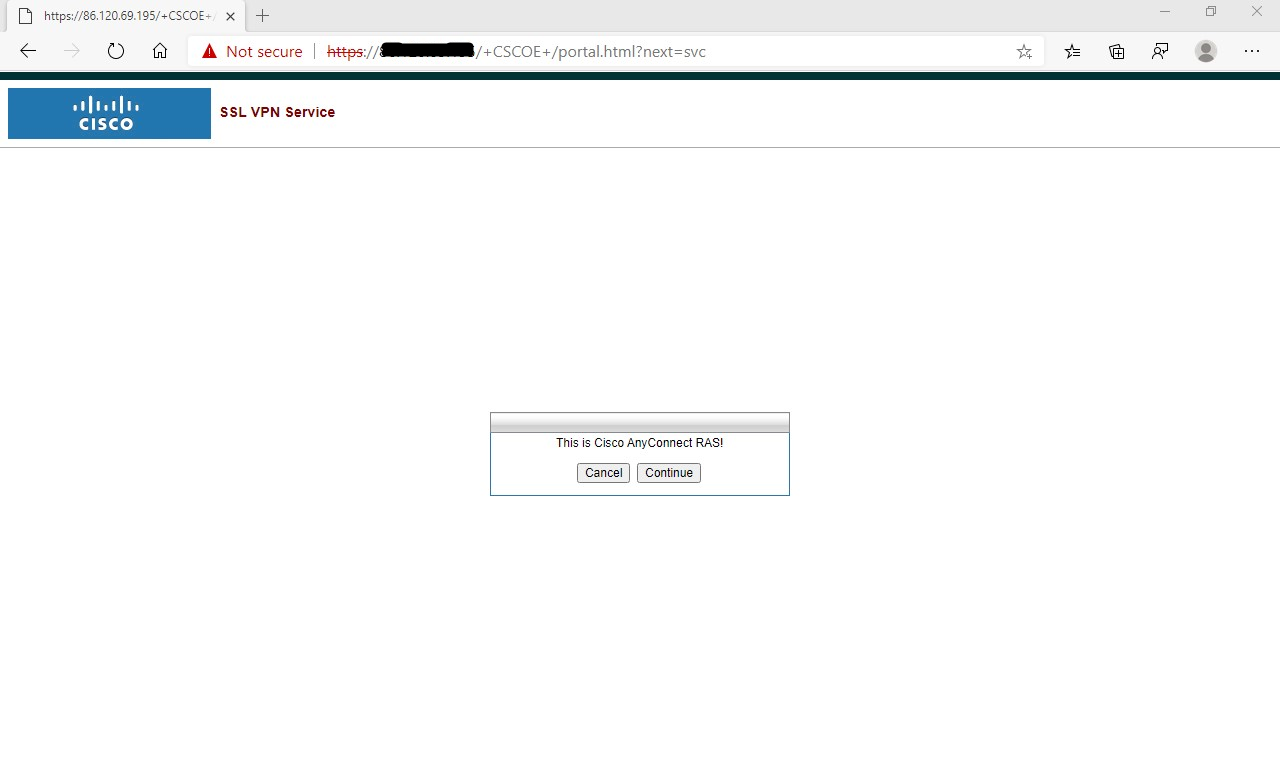

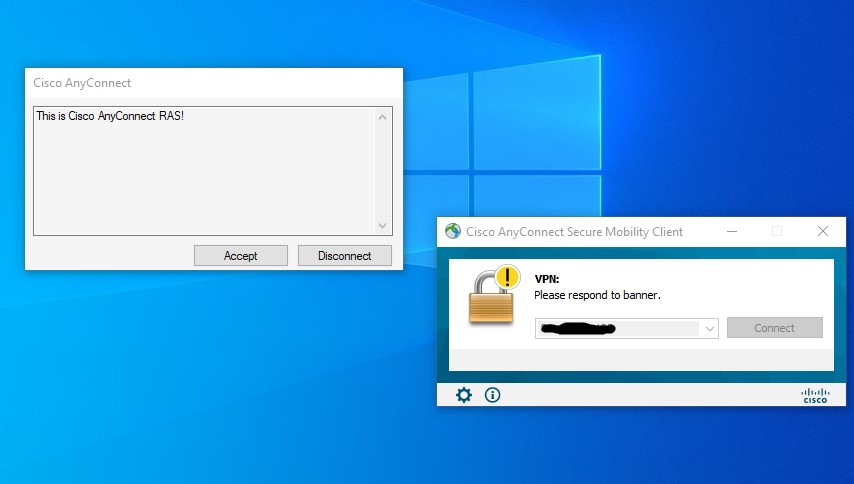

- După ce validăm cererea de conectare vom fi întâmpinați de banner:

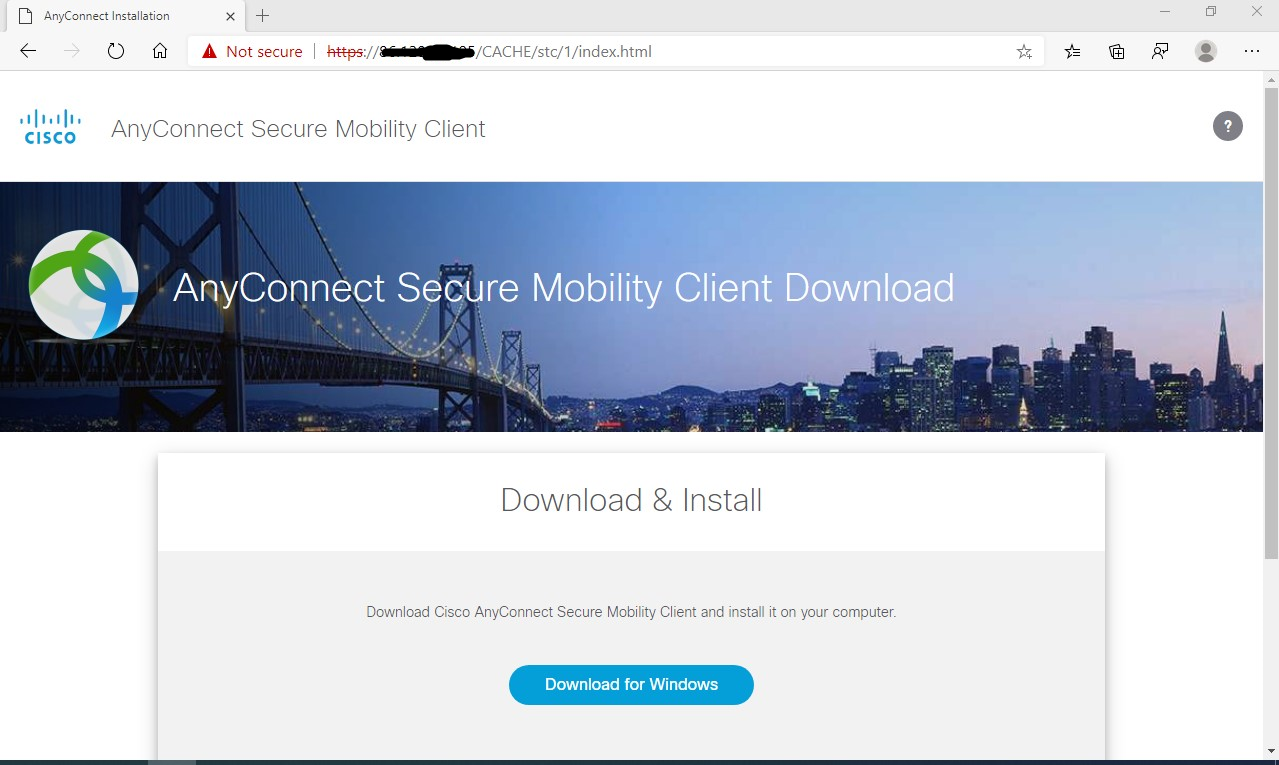

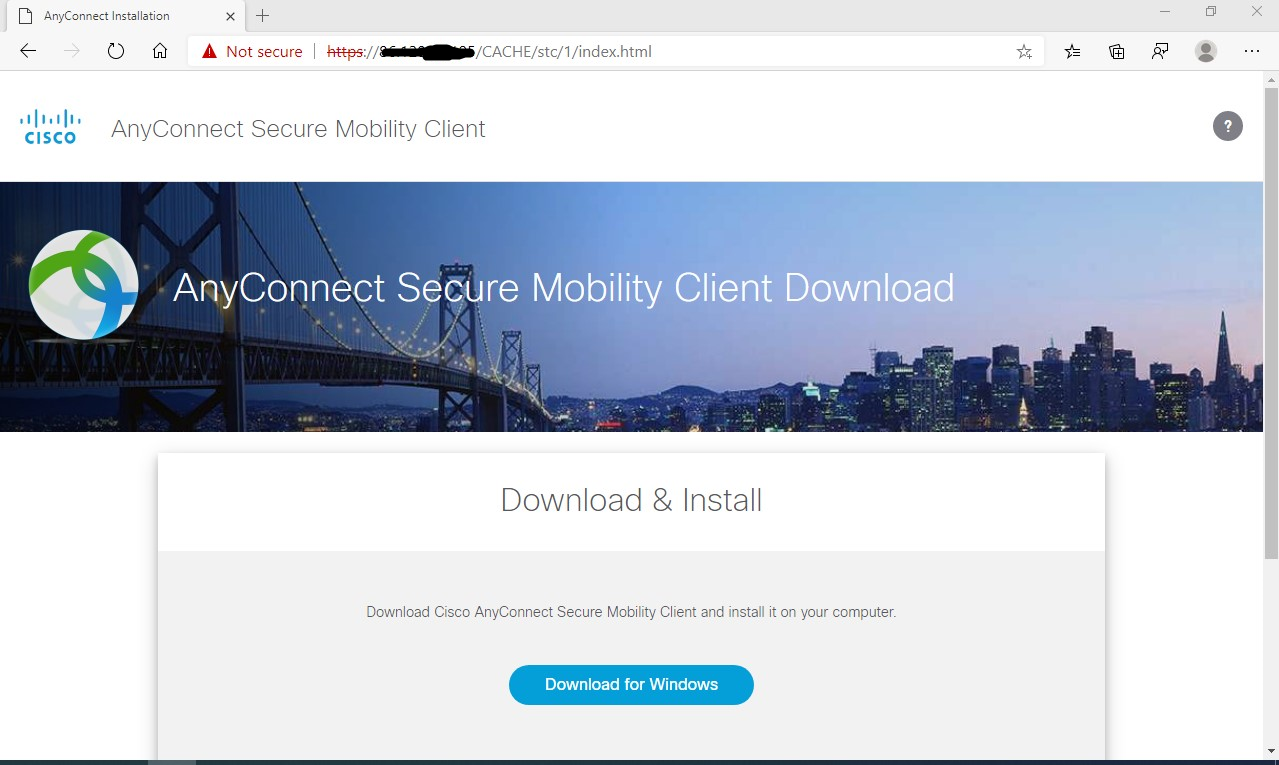

- Se apasă butonul continue și apoi downloadam aplicația AnyConnect:

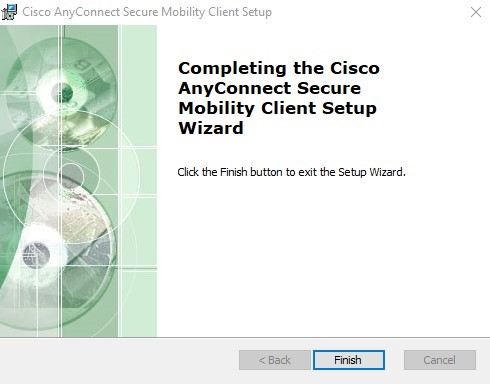

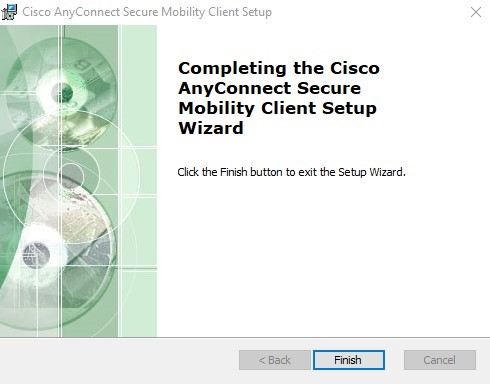

- După ce AnyConnect a fost instalat cu succes, deschidem aplicația și ne conectăm la IP-ul ASA-ului:

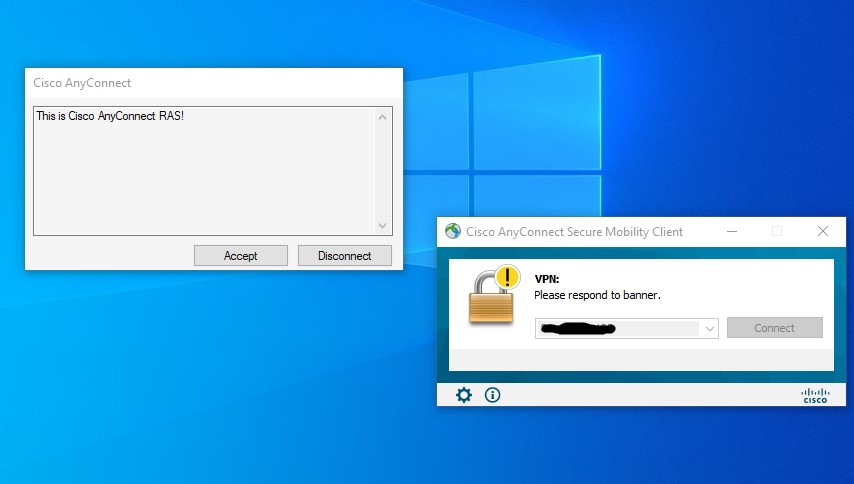

- Validăm cererea din nou pe telefon și vom fi întâmpinați de banner:

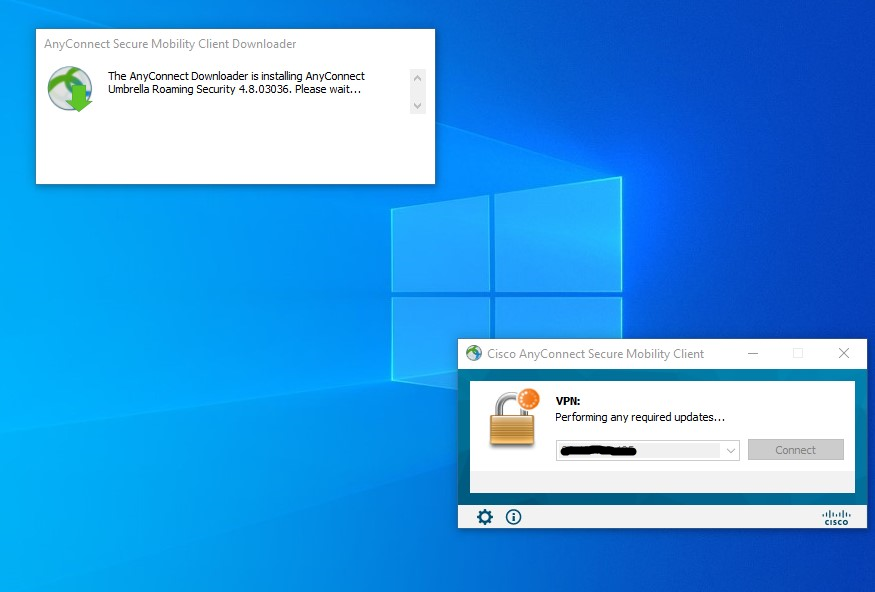

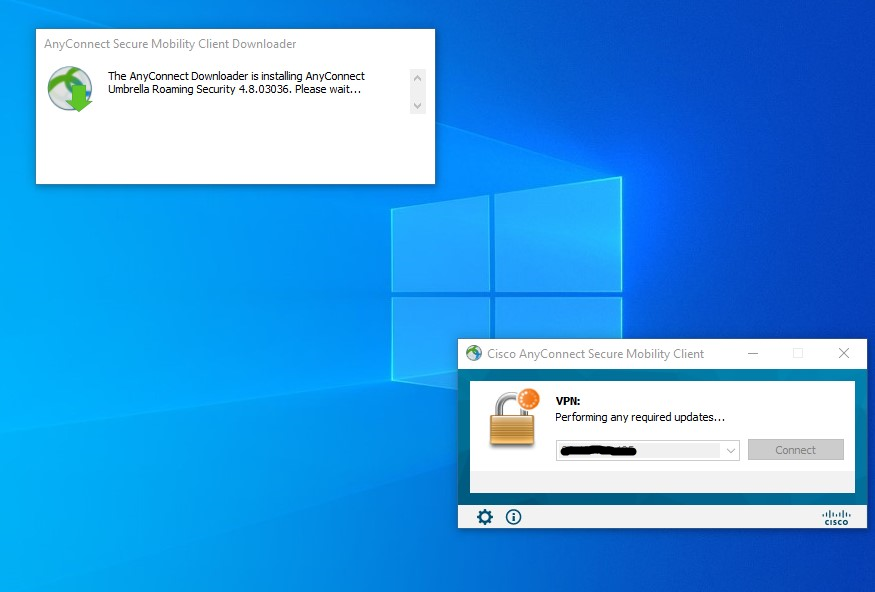

- Acceptăm bannerul și în acest moment va începe și instalarea modulului Umbrella:

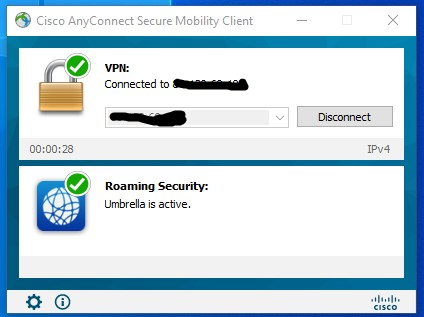

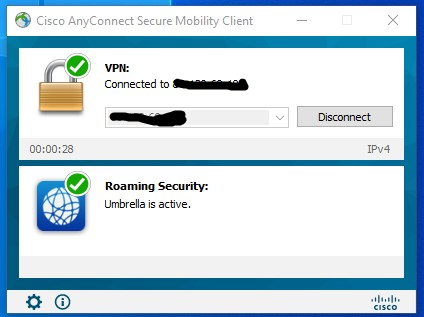

- După finalizarea instalării vom avea conexiunea stabilită cu success atât la ASA cât și la Umbrella:

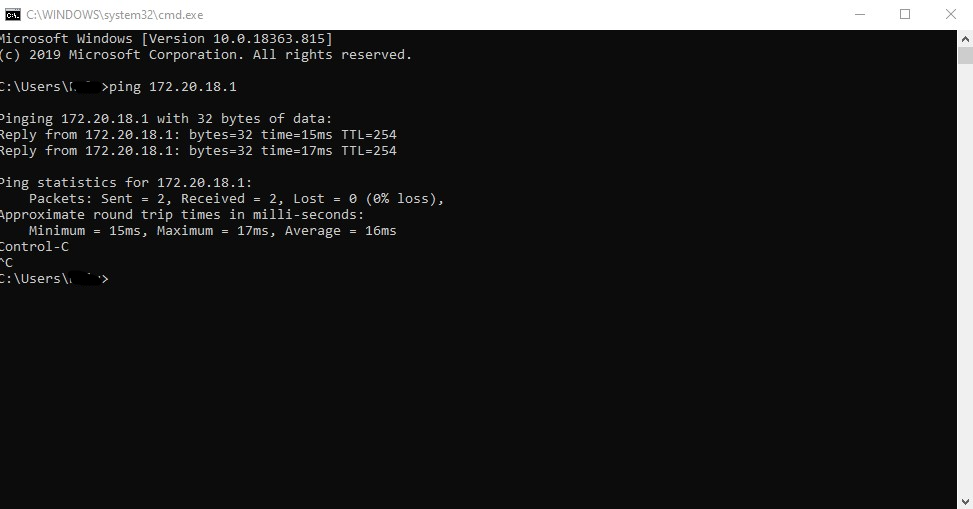

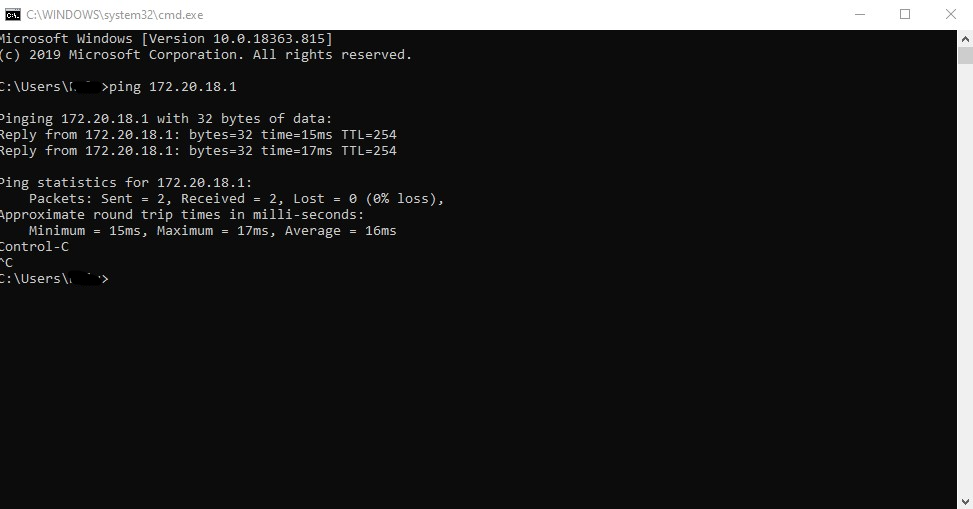

- Testăm conectivitatea către un server din LAN-ul companiei:

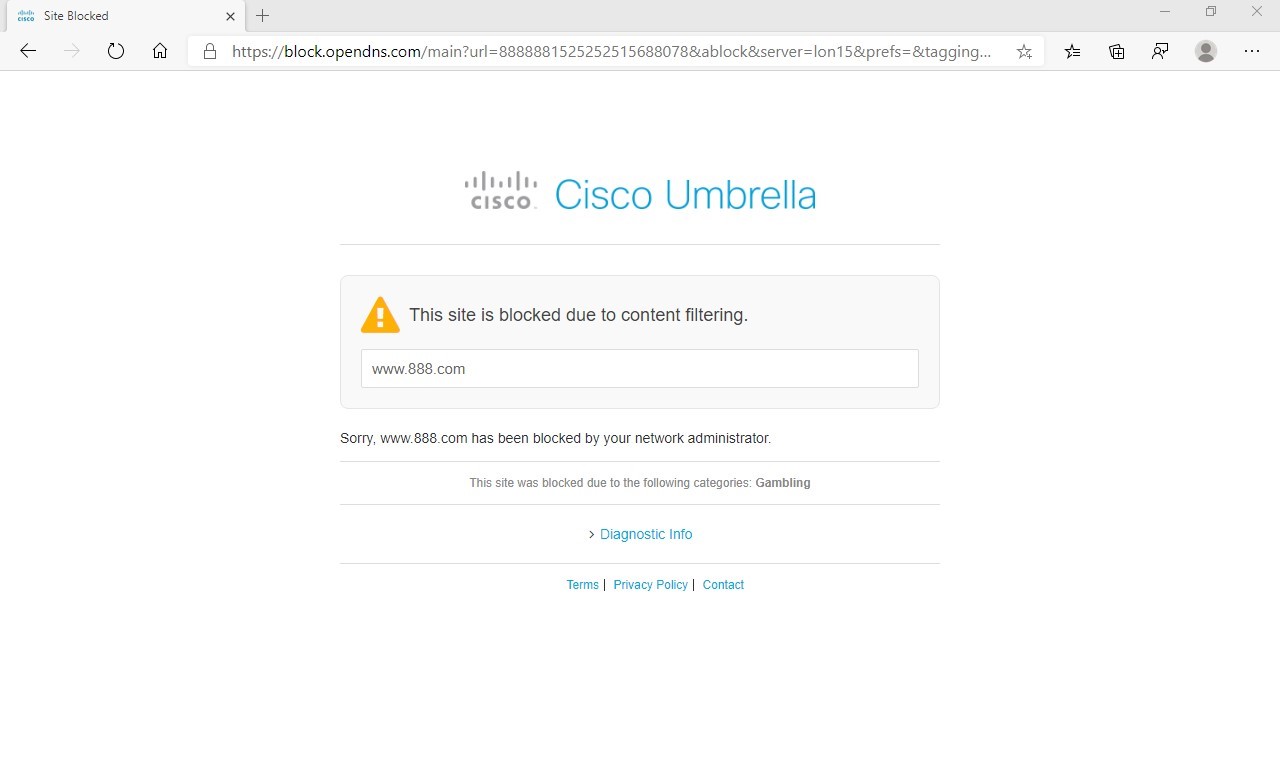

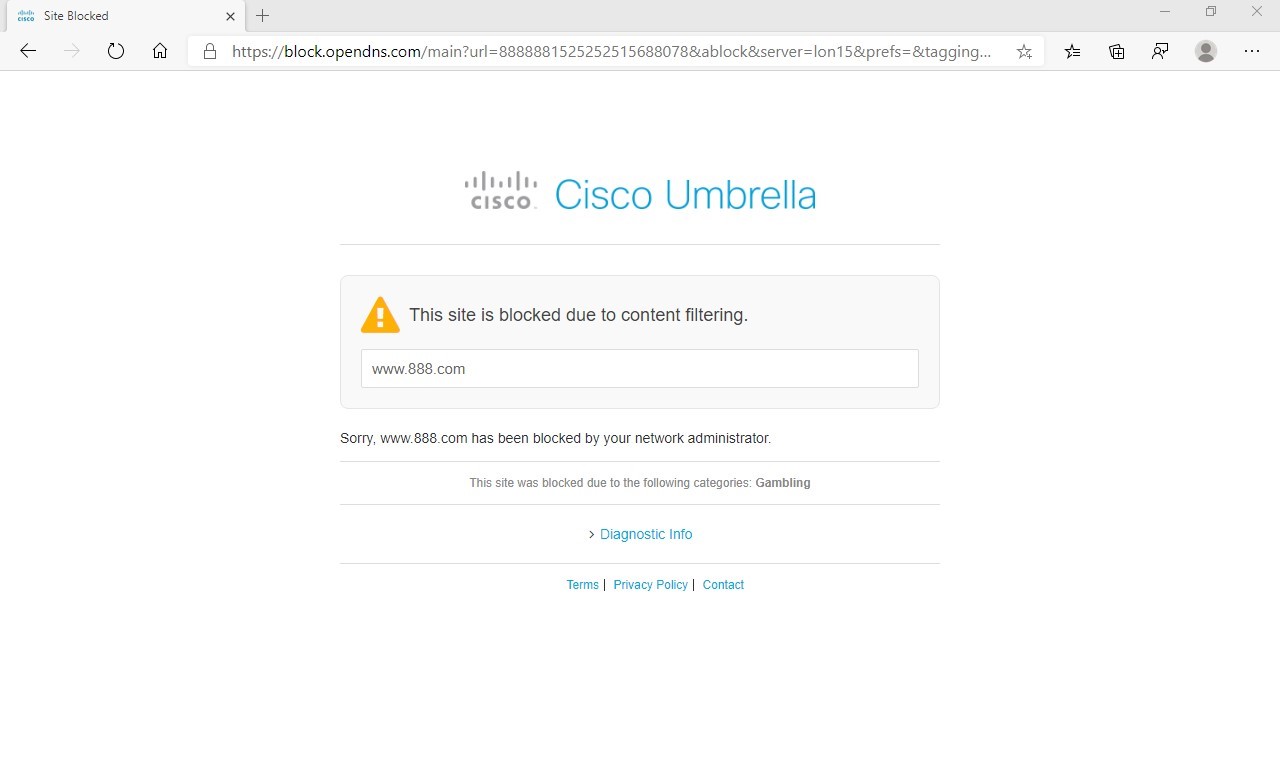

- Testăm că site-urile din categoria gambling sunt blocate:

Felicitări !!!