Fiecare utilizator și dispozitiv are alocată o identitate ce poate fi utilizată pentru a obține acces la diverse resurse. A fi sigur despre cine sau ce accesează datele din cadrul organizației sau alte resurse este o componentă fundamentală în securizarea infrastructurii IT a organizației. Acest aspect este cunoscut sub numele de administrare a identității și accesului și este compus din două elemente cheie: autentificarea și autorizarea identităților.

Soluțiile Microsoft de administrare a identității și accesului

Bogdan Păun

System Engineer Microsoft 365

Când vorbim de securitate, companiile nu se mai pot baza doar pe limitarea accesului la rețeaua internă. Noul perimetru de securitate înseamnă asigurarea angajaților, partenerilor și clienților posibilitatea de a colabora in siguranță.

Implementarea unei soluții de administrare a identității

Mutarea workload-urilor în cloud înseamnă mai mult decât migrarea de servere, website-uri și date. Companiile trebuie să se decidă cum vor securiza aceste resurse și cum vor permite accesul utilizatorilor autorizați. De asemenea, companiile trebuie să se asigure și de faptul că utilizatorii vor avea acces doar la datele de care au nevoie, că vor putea crea doar resursele pe care au voie să le creeze și că vor realiza doar operațiunile pe care sunt autorizați să le efectueze.

Azure Active Directory este soluția oferită de către Microsoft pentru administrarea identității și accesului. Organizațiile utilizează Azure AD pentru a oferi angajaților, partenerilor și altor colaboratori posibilitatea de a accesa resursele de care au nevoie:

- Resurse interne, precum aplicații ce sunt găzduite în rețeaua companiei și intranet sau aplicații de tip cloud dezvoltate de propria organizație;

- Servicii externe, precum Microsoft 365, Azure Portal sau orice altă aplicație de tip SaaS third party, folosită de către organizație.

Pentru a putea accesa resurse din Azure, fiecărui utilizator îi este necesar un cont în Azure ID care să îi permită autentificarea. Odată utilizatorul autentificat, Azure AD va crea un token de acces ce va autoriza utilizatorul și va determina ce resurse va putea respectivul user să acceseze și ce poate face cu acele resurse.

Azure Active Directory definește 3 tipuri de utilizatori:

- Identități de tip cloud – acești utilizatori există doar în Azure AD. Sursa acestor useri este Azure Active Directory sau un director Azure Active Directory extern dacă utilizatorul este definit în altă instanță de Azure AD, dar are nevoie de acces la resursele controlate de directorul curent.

- Identități sincronizate din directorul local – acești utilizatori există într-un director de tip Windows Server Active Directory, ce au fost sincronizați în instanța de Azure AD via aplicația Azure AD Connect.

- Utilizatori de tip guest (din afara directorului) – acești utilizatori există în afara Azure AD. De exemplu, conturi de la alți provideri de cloud sau conturi Microsoft precum Xbox Live. Acest tip de cont este folositor când partenerii sau vendorii au nevoie să ne acceseze resursele interne.

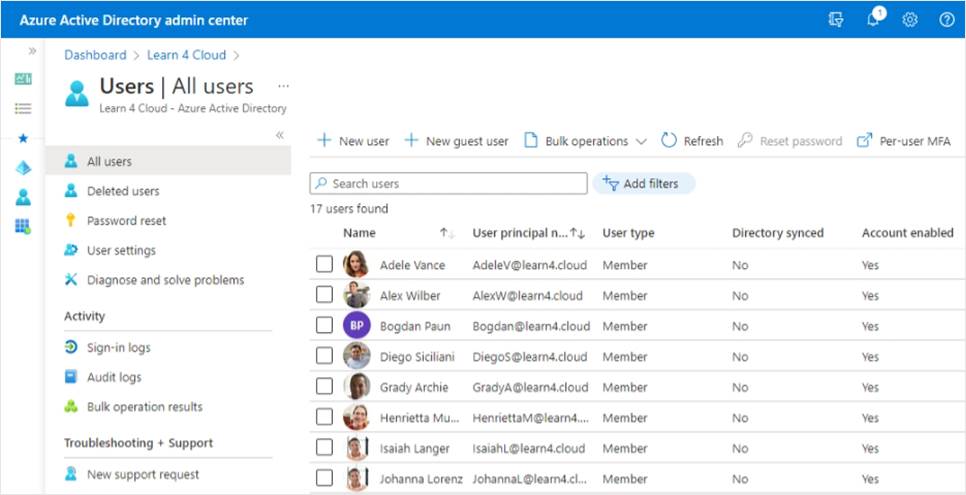

Pentru gestionarea conturilor de utilizator sau grupurilor de utilizatori ne putem folosi de Azure Active Directory dashboard.

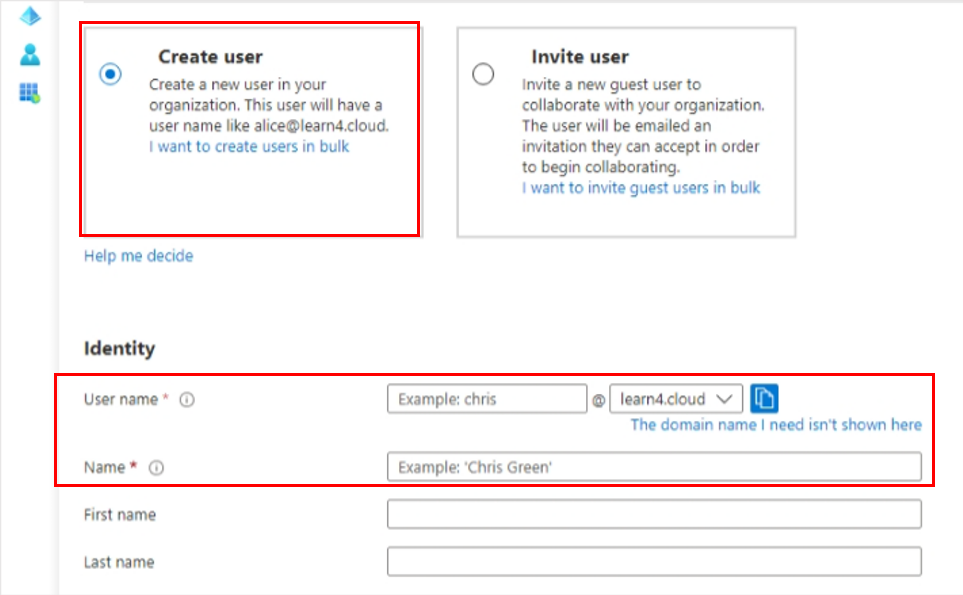

Din punct de vedere al procesului de adăugare a unui utilizator în Azure Active Directory, avem două opțiuni:

- Crearea unui utilizator nou

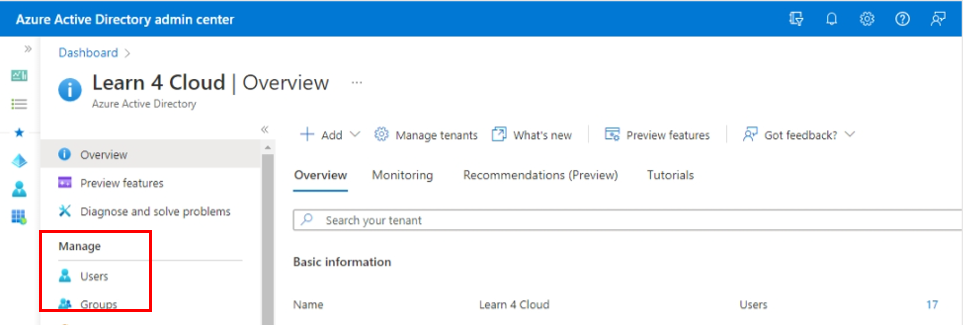

- În cadrul Azure Active Directory Admin Center, navigăm la opțiunea Azure Active Directory

- Din meniul de navigare din partea stângă a paginii alegem Users din secțiunea Manage

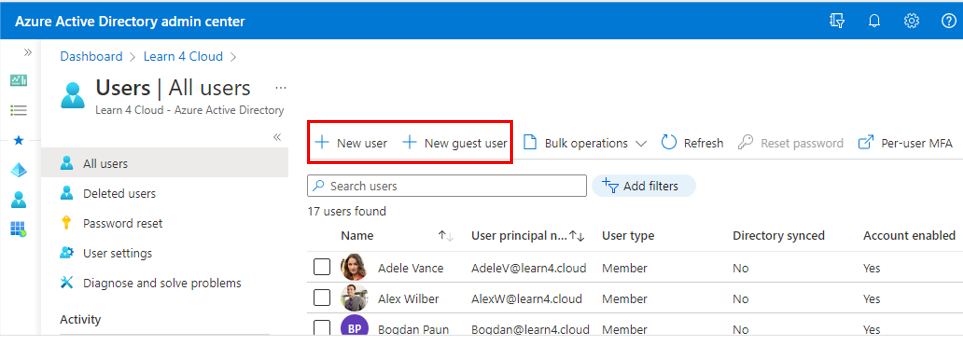

- În pagina ce se deschide alegem New user și completăm toate informațiile solicitate, marcate ca obligatorii și, eventual și pe cele opționale.

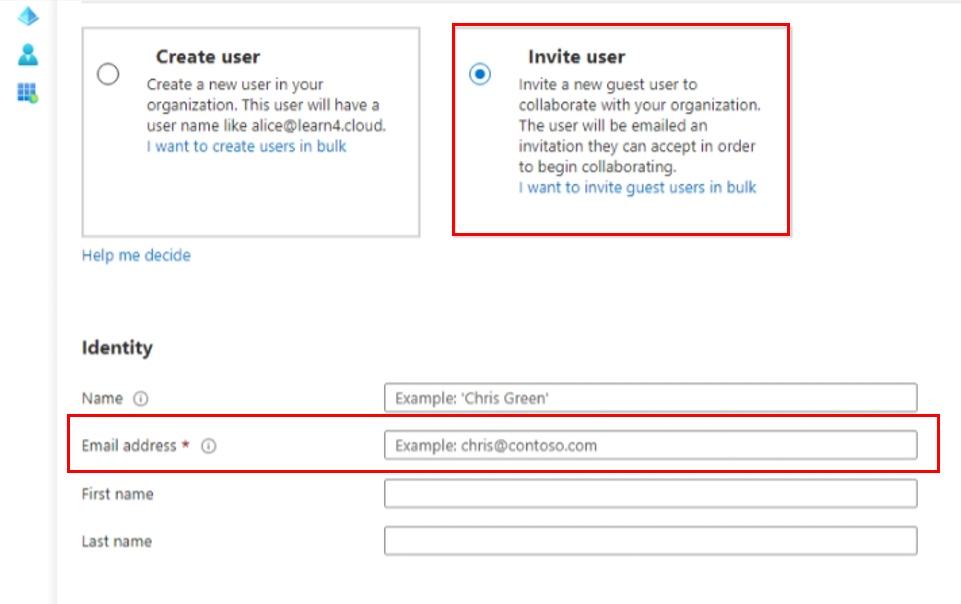

- Sau prin cea de a doua opțiune, invităm un utilizator extern să ne acceseze resursele

- La fel ca la opțiunea anterioară, navigăm la opțiunea Azure Active Directory din Azure Active Directory Admin Center, iar de la secțiunea Manage, selectăm Users

- În pagina ce se deschide, de data aceasta vom alege opțiunea Invite user

Completăm adresa de e-mail a utilizatorului pe care dorim să îl invitam și orice altă informație dorim. Adresa de e-mail pe care o trecem în câmpul e-mail address of the invited user va fi practic numele de utilizator ce va folosit de user-ul respectiv

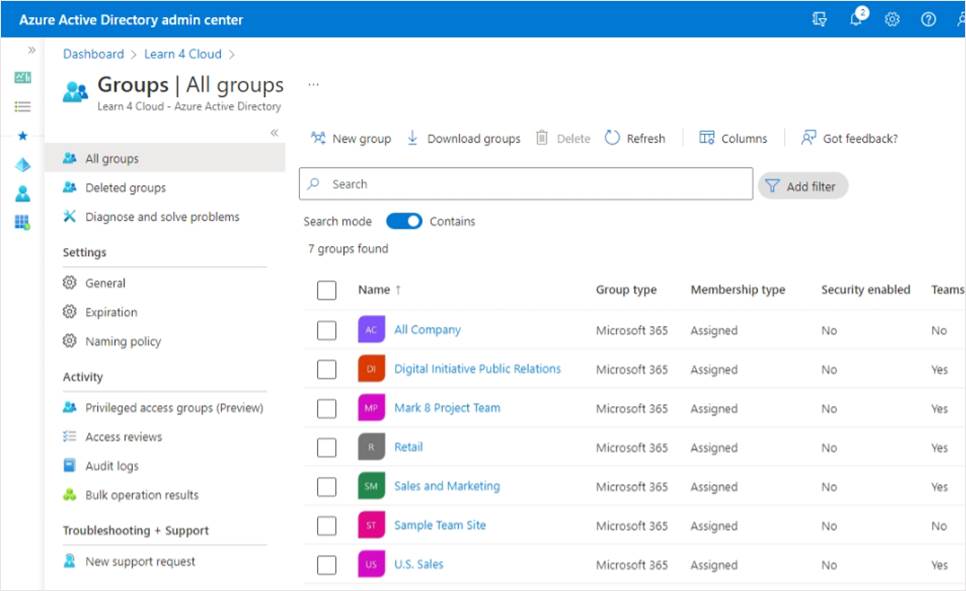

Azure Active Directory ne pune la dispoziție și o modalitate de a ne organiza userii, astfel încât să ne fie mai ușor să administrăm drepturile și permisiunile pe care aceștia le au. Utilizarea Azure Active Directory (Azure AD) Groups permite „proprietarului” resurselor să acorde o serie de permisiuni tuturor membrilor grupului prin acordarea permisiunilor către grup, în loc de a fi acordate individual, fiecărui utilizator în parte.

Grupurile ne permit să definim o graniță din perspectiva securității și, ulterior, să adăugăm sau eliminăm anumiți utilizatori din cadrul grupului pentru a le permite sau refuza accesul la diverse resurse. Pentru a ne ușura munca și mai mult, Azure AD ne permite să stabilim apartenența utilizatorilor la diverse grupuri în baza unor reguli ce țin cont de diverse atribute ale conturilor de utilizator, precum funcția, departamentul sau originea user-ului (cloud sau on-premise).

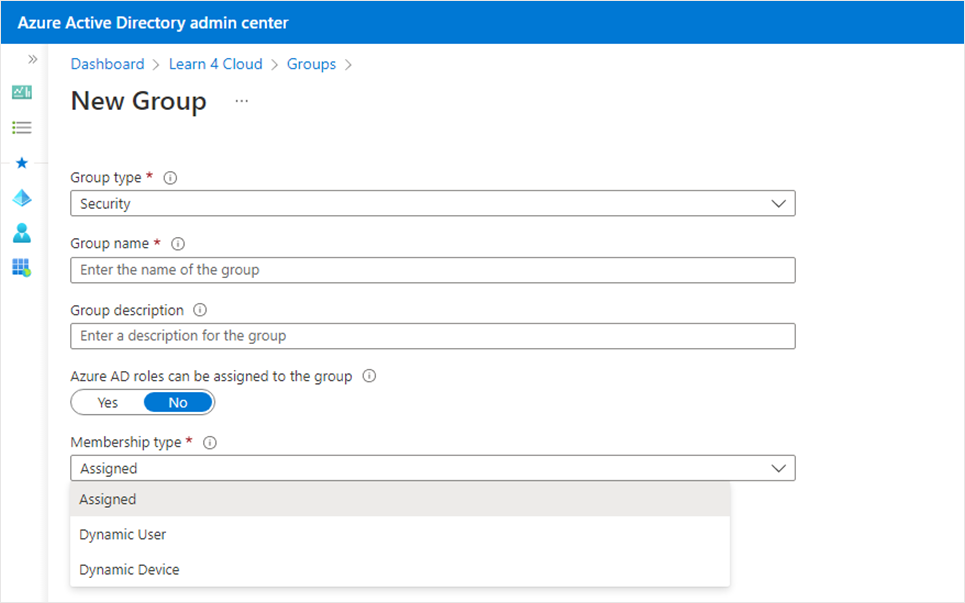

Sunt două tipuri de grupuri pe care le putem crea în Azure Active Directory Admin Center:

- Grupuri de securitate (Security Groups) – este tipul de grup cel mai des utilizat și este folosit pentru acordarea accesului la diverse resurse pentru mai mulți utilizatori sau pentru aplicarea unei politici de securitate.

- Grupuri de tip Microsoft 365 (Microsoft 365 Groups) – tip de grup ce oferă membrilor un mediu propice pentru colaborare, prin asigurarea accesului la o căsuță de mail și un calendar comun (la nivel de grup), un site de SharePoint cu o librărie de documente accesibilă tuturor membrilor grupului și multe alte resurse.

Pentru a putea fi administrate în secțiunea Groups din cadrul dashboard-ului de Azure Active Directory, toate aceste grupuri vor fi vizibile. La momentul creării unei instanțe noi de Azure Active Directory (tenant nou), nu vom avea niciun grup creat, spre deosebire de zona de useri, unde la crearea unui AD nou, vom avea creat automat și user-ul de admin.

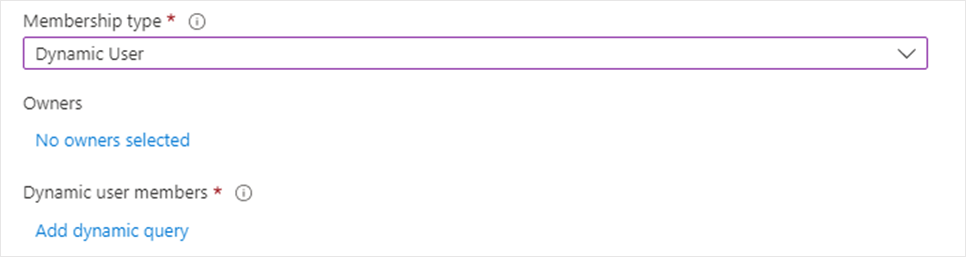

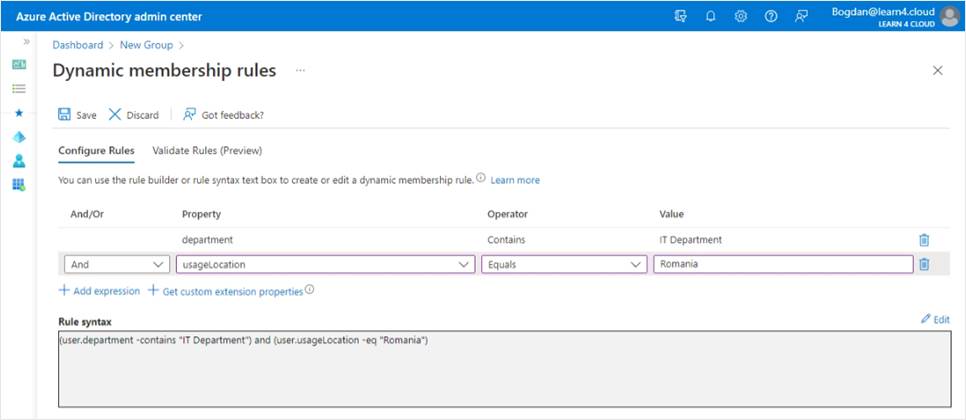

Din punct de vedere al modului în care utilizatorii sunt incluși în cadrul diverselor grupuri, avem Assigned (Alocare statică) atunci când administratorul sau owner-ul grupului va defini individual componența grupului și Dynamic (Alocare dinamică) atunci când utilizatorii ce vor face parte dintr-un anumit grup sunt stabiliți în baza unei reguli/formule.

Un aspect la care trebuie să fim atenți la configurarea regulilor de apartenență a userilor la un grup de tip Dynamic Distribution Group – aceste reguli se bazează pe atributele ce sunt configurate la nivel de user. Prin urmare, orice modificare a unui atribut al unui utilizator poate duce la includerea automată a user-ului în diverse grupuri, dacă atributul respectiv corespunde filtrelor setate în cadrul regulilor de apartenență.

A avea posibilitatea de invita utilizatori externi pentru a colabora pe diverse proiecte sau pentru a accesa diverse resurse este un beneficiu major, dar totodată este necesar ca acest acces să fie acordat într-un mod sigur.

Azure Active Directory External Identities este o funcționalitate ce permite exact acest lucru – permiterea accesului la aplicațiile și resursele companiei utilizatorilor din afara organizației, într-un mod sigur, însă permițându-le să utilizeze ce metodă de autentificare doresc.

Pașii descriși mai jos ne ajută să configurăm opțiunile de colaborare cu utilizatori externi:

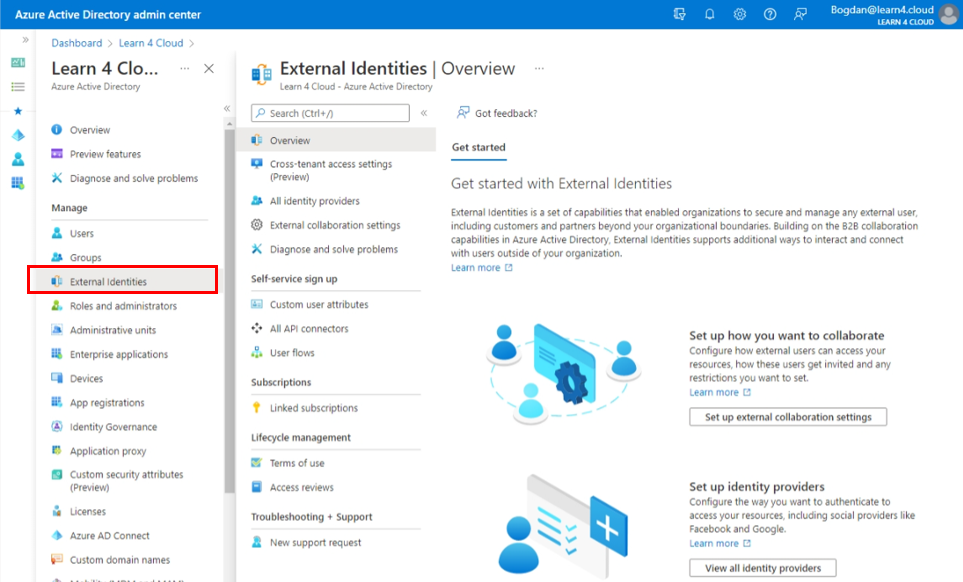

- Folosind un cont de admin, accesăm Azure Active Directory Admin Center fie din portalul Azure, fie prin tastarea direct în browser a adresei https://aad.portal.azure.com/;

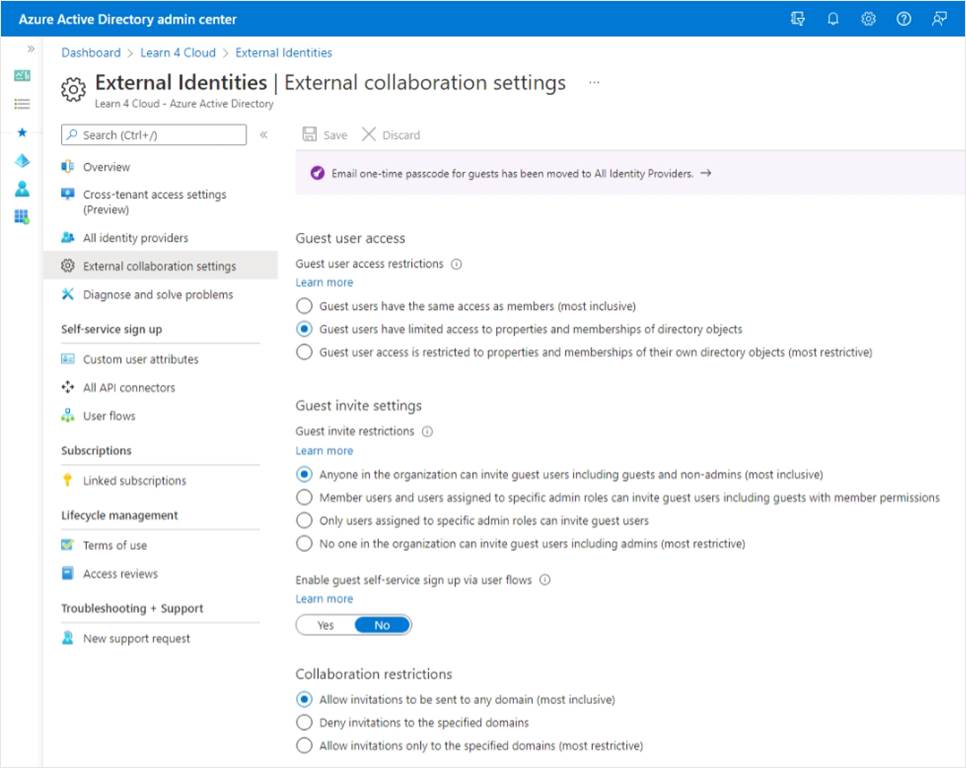

- Selectăm External Identities > External collaboration settings;

- În pagina ce se deschide, la tab-ul Guest user access, putem alege unul din nivelele de acces disponibile:

- Guest users have the same access as members (most inclusive) – selectarea acestei opțiuni va acorda utilizatorilor externi adăugați pe contul organizației aceleași drepturi de acces la aplicațiile și resursele interne pe care le au utilizatorii interni ai companiei

- Guest users have limited access to properties and memberships of directory objects (Default) – Nivelul de acces de bază, ce asigură accesul utilizatorilor de tip guest la anumite date și aplicații, blocându-le în același timp accesul la alte resurse interne. Ei pot vedea detalii despre componența grupurilor publice.

- Guest user access is restricted to properties and memberships of their own directory objects (most restrictive) – Cea mai restrictivă opțiune disponibilă – utilizatorii externi pot accesa doar detalii despre propriul profil. Aceștia nu vor putea vedea informații despre ceilalți utilizatori, despre grupuri sau membrii grupurilor.

- În cadrul secțiunii Collaboration restrictions putem limita către cine se pot trimite invitații de colaborare, către orice domeniu, doar către anumite domenii sau putem bloca anumite domenii.

- Putem crea fie o listă de domenii permise, fie o listă de domenii interzise. Nu putem avea ambele tipuri de configurări. În momentul în care configurăm o astfel de listă, orice domeniu ce nu este pe lista de domenii permise este considerat interzis și viceversa.

- Numărul de domenii pe care le putem adăuga pe o astfel de listă este limitat doar de dimensiunea politicii în sine, 25KB (25000 caractere), care conține atât lista de domenii permise, cât și lista de domenii interzise și alți parametri.