Ultimii doi ani au schimbat dramatic toate aspectele despre cum și unde lucrăm acum. Inițiativele care erau deja în desfășurare, cum ar fi lucrul de la distanță și transformarea în cloud, au fost accelerate brusc și deliberat pentru a se adapta noilor noastre realități. Lucrăm acum într-o lume în care munca nu mai este locul în care mergem. În schimb, este ceva ce facem.

ZTNA 2.0: Noul standard în securizarea accesului

Cosmin Mocanu

System Engineer Palo Alto Networks • ALEF Expert Center

Drept urmare, suprafața de atac a crescut exponențial, iar multe arhitecturi acceptă acum conexiuni direct la aplicație, comparativ cu traficul de backhauling către centrele de date.

În plus, arhitecturile vechi de acces la distanță complică și mai mult situația, oferind un acces prea mare, detectând puțin sau deloc amenințările sau vulnerabilitățile, lăsând resursele privilegiate vulnerabile compromiterii prin contul de utilizator.

În același timp, asistăm la o creștere dramatică a volumului și a sofisticării atacurilor cibernetice. Operatorii de ransomware au fost deosebit de ocupați în timpul pandemiei, realizând profituri semnificative.

Este clar că abordările moștenite pentru accesul de la distanță securizat și arhitecturile învechite, cum ar fi iterația inițială a Zero Trust Network Access (ZTNA), nu sunt capabile să facă față atacurilor noi și din ce în ce mai sofisticate pe suprafețele de atac, care sunt într-o continuă creștere.

Cele cinci limitări ale ZTNA 1.0

Soluțiile ZTNA de prima generație – le vom numi ZTNA 1.0 – au fost introduse în urmă cu aproape un deceniu, când peisajul amenințărilor, rețelele corporative și cum și unde lucrau oamenii arătau foarte diferit. Astăzi, soluțiile ZTNA 1.0 nu se mai aliniază cu noua lume a muncii, iar actorii rău intenționați găsesc cu sârguință modalități de a exploata limitările acestor abordări ZTNA 1.0. Înainte de a explora golurile care există acum, să ne uităm la cum a fost construit ZTNA 1.0 pentru a ne proteja.

ZTNA 1.0 a fost conceput pentru a proteja organizațiile prin limitarea expunerii acestora și reducerea suprafeței de atac. Funcționează ca un broker de acces pentru a facilita conexiunea la o aplicație. Când un utilizator solicită acces la o aplicație, brokerul de acces stabilește dacă utilizatorul ar trebui să aibă permisiunea de a accesa o aplicație. Odată ce permisiunea este verificată, brokerul acordă acces și conexiunea este stabilită, iar utilizatorilor li se oferă acces complet la aplicație fără nicio monitorizare suplimentară din partea sistemului de securitate.

Acesta este modelul arhitectural al ZTNA 1.0. Acest model nu este doar problematic în contextul peisajului actual de amenințări, ci este periculos. Iată cele cinci motive pentru care rămânerea la ZTNA 1.0 poate provoca mai mult rău decât bine atunci când vine vorba de lupta împotriva amenințărilor de securitate cibernetică de astăzi.

- Prima problemă cu modelul ZTNA 1.0 este că încalcă principiul celui mai mic privilegiu. Când auziți termenul Zero Trust, înseamnă că nimic nu este în mod inerent de încredere. Intenția este de a asigura cel mai mic privilegiu prin conectarea unui utilizator la o aplicație și nimic altceva. Realitatea este că soluțiile ZTNA 1.0 existente gestionează accesul la aplicații doar pentru nivelul de la Layer 3 și Layer 4 al modelului OSI - straturile de rețea și transport - utilizând numai adrese IP și porturi TCP/UDP. O rețea nu este același lucru cu o aplicație, dar soluțiile ZTNA 1.0 se bazează pe controale de acces la nivel de rețea pentru a oferi utilizatorilor acces la nivel de aplicație. Din păcate, limitarea politicilor la Layer 3 și Layer 4 creează o serie de probleme. De exemplu, dacă o aplicație folosește porturi dinamice sau adrese IP, trebuie să acordați acces la game largi de IP-uri și porturi, expunând o suprafață mai mare decât este necesar. Accesul nu poate fi restricționat nici la nivelul sub-aplicației sau la nivelul funcției aplicației; accesul poate fi acordat numai aplicațiilor întregi.

- A doua problemă cu soluțiile ZTNA 1.0 este dependența lor de modelul de permitere și ignorare. Acest model este foarte riscant. De ce este riscant modelul de permitere și ignorare? Odată ce brokerul de acces stabilește conexiunea dintre utilizator și aplicația pe care încearcă să o acceseze, acea conexiune este de încredere pe durata acelei sesiuni și tot comportamentul utilizatorului și dispozitivului pentru acea sesiune nu este verificat. Presupunând că încrederea poate fi verificată o singură dată și nu poate fi verificată din nou este o rețetă pentru dezastru. Se pot întâmpla multe după ce încrederea este verificată. Comportamentul utilizatorului și al aplicației se poate schimba, iar aplicațiile pot fi compromise. Încălcările securității nu se pot întâmpla decât dacă cineva sau ceva nu are voie să facă ravagii și să provoace prejudicii, iar multe amenințări moderne de securitate cibernetică se potrivesc doar cu activitatea permisă pentru a evita declanșarea alarmelor.

- Fără inspecție de securitate. Pe lângă faptul că au încredere în oricine are acces la rețea, soluțiile ZTNA 1.0 nu inspectează nici traficul aplicațiilor. Odată ce o conexiune este stabilită, ZTNA 1.0 are implicit încredere în acea sesiune activă, prin urmare nu efectuează nicio inspecție suplimentară a traficului. Dacă dispozitivul este compromis și malware este introdus în sesiune, nu există mijloace pentru ca o soluție ZTNA 1.0 să detecteze orice trafic rău intenționat sau alt trafic compromis și să răspundă în consecință. Acest lucru transformă ZTNA 1.0 într-o abordare „doar securitate prin obscuritate”, care expune și mai mult organizațiile, utilizatorii, aplicațiile și datele acestora la risc de malware, dispozitive compromise și trafic rău intenționat.

- Soluțiile ZTNA 1.0 nu oferă protecție a datelor, în special a datelor din aplicațiile private. Acest lucru lasă cea mai mare parte a traficului organizației vulnerabil la scurgerea datelor de la persoane din interior sau atacatori externi rău intenționați și necesită soluții complet diferite de prevenire a pierderii datelor (DLP) pentru a proteja datele sensibile în aplicațiile SaaS. ZTNA 1.0 introduce mai multă complexitate și risc, deoarece solicită organizațiilor să utilizeze mai multe produse pentru a securiza datele peste tot.

- Soluțiile ZTNA 1.0 nu oferă acoperire pentru toate aplicațiile. Ele nu acceptă aplicații bazate pe cloud sau alte aplicații care folosesc porturi dinamice sau aplicații inițiate de server, cum ar fi aplicațiile de asistență care utilizează conexiuni inițiate de server la dispozitive la distanță. Soluțiile ZTNA 1.0 nu acceptă aplicații SaaS. Aplicațiile native cloud moderne sunt compuse din multe containere de microservicii, care folosesc adesea adrese IP dinamice și numere de porturi - o rețetă pentru dezastru. Controlul accesului ZTNA 1.0 devine complet ineficient în astfel de medii, deoarece necesită ca accesul să fie deschis pentru o gamă largă de IP-uri și porturi, învingând punctul de încredere zero.

Pe măsură ce tot mai multe organizații își continuă călătoria în cloud și își desfășoară afacerile pe aplicații native cloud, ZTNA 1.0 devine învechit.

Apariția ZTNA 2.0

Am văzut transformările digitale pe care le-au întreprins organizațiile pentru a funcționa eficient și pentru a oferi angajaților acces la toate instrumentele de care au nevoie, indiferent unde aleg să lucreze.

Această transformare se manifestă cel mai vizibil în modul în care angajații accesează acum aceste instrumente, conectându-se direct la aplicațiile de care au nevoie pentru a-și îndeplini munca. Și nu ar trebui să conteze dacă angajatul este acasă, pe drum sau într-un birou; se așteaptă ca fiecare angajat să aibă acces la aplicațiile de care are nevoie pentru a-și desfășura activitatea fără a crește suprafața de atac a organizației.

Această transformare necesită o schimbare de paradigmă în securitatea cibernetică. Această schimbare de paradigmă este ZTNA 2.0.

Există cinci principii cheie ale ZTNA 2.0:

- ZTNA 2.0 folosește cea mai strictă aplicare a principiului cel mai mic privilegiu, oferind controlul accesului de la nivelul de rețea — Layer 3 — până la nivelul aplicației — Layer 7.

- ZTNA 2.0 oferă o verificare continuă a încrederii. Atunci când comportamentul unui utilizator se schimbă, comportamentul unei aplicații sau starea dispozitivului se schimbă, trebuie să existe o evaluare continuă a nivelului de încredere acordat și a capacității de a reacționa – în timp real – la orice modificări.

- ZTNA 2.0 oferă inspecție continuă de securitate pentru întregul trafic pentru a proteja împotriva tuturor amenințărilor și vectorilor de amenințări.

- ZTNA 2.0 protejează toate datele și face acest lucru în mod constant în toate datele aplicației, de la datele din aplicațiile care rulează pe mainframe vechi până la datele stocate în aplicații moderne, cloud native și de colaborare.

- ZTNA 2.0 protejează și securizează toate aplicațiile din întreaga organizație, inclusiv aplicațiile private, aplicațiile cloud și SaaS.

Aceste cinci capabilități cheie depășesc limitările soluțiilor ZTNA 1.0 și oferă rezultate de securitate mai bune pentru a sprijini transformarea digitală și nevoile hibride de forță de muncă cu care se confruntă organizațiile în prezent.

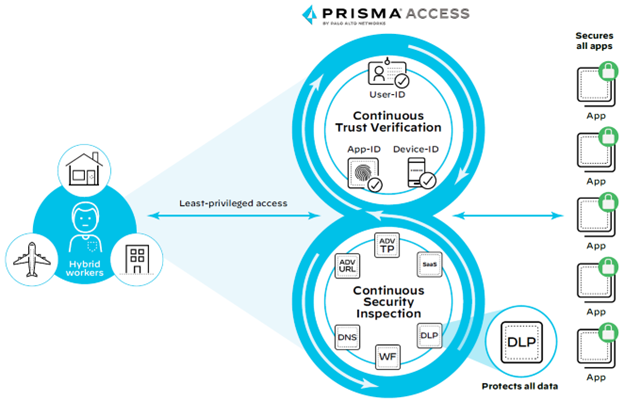

Prisma® Access: Motorul ZTNA 2.0

Prisma® Access oferă singura soluție ZTNA 2.0 furnizată în cloud din industrie, concepută în jurul unui produs de securitate unificat, ușor de utilizat, care oferă cea mai bună experiență pentru utilizator. Depășind deficiențele soluțiilor vechi, numai Prisma® Access consolidează cele mai bune capabilități, cum ar fi ZTNA 2.0, SWG, Next-Gen CASB, FWaaS, DLP și multe altele, într-un avantaj global de servicii native în cloud care:

- Conectează în siguranță toți utilizatorii și toate aplicațiile cu controale de acces cu granulație fină pentru a reduce dramatic suprafața de atac

- Oferă verificare continuă a încrederii bazată pe comportament după ce utilizatorii se conectează

- Oferă inspecție de securitate profundă și continuă pentru a se asigura că întregul trafic este securizat fără a compromite performanța sau experiența utilizatorului

- Oferă vizibilitate consistentă cu o singură politică DLP pentru a securiza atât accesul, cât și datele

- Securizează toate aplicațiile, tot timpul, inclusiv aplicațiile bazate pe local, pe internet, vechi, SaaS și aplicații moderne/native din cloud dintr-un singur produs

Arhitectura unică a Prisma® Access este construită în cloud pentru a se asigura la scară cloud cu o adevărată locație multiplă, asigurând în același timp că toți clienții sunt izolați unul de celălalt.

Folosind scara elastică a celor mai mari furnizori de cloud din lume, împreună cu accesul la rețele de fibră premium dedicate, Prisma® Access oferă SLA-uri de lider în industrie pentru procesarea de securitate, precum și performanța aplicațiilor.

În plus, capabilitățile native de gestionare a experienței digitale autonome oferă identificarea proactivă și rezolvarea problemelor potențiale înainte ca utilizatorul să știe despre ele. Aceste capacități garantează cea mai bună performanță și experiență de utilizator.

Cu cele cinci mari provocări ale abordării ZTNA 1.0, s-ar putea să vă întrebați: „Cum a ajuns ZTNA 1.0 pe piață?” A fost o soluție bună pentru provocările de securitate cibernetică cu care se confruntau organizațiile cu ani în urmă. Cu toate acestea, peisajul amenințărilor a evoluat și a devenit mai sofisticat, iar suprafața de atac a explodat ca urmare a mediilor de rețea hibride care au din ce în ce mai mulți utilizatori ce lucrează în afara mediilor corporative controlate, transformând munca într-o activitate, nu într-un loc.

Palo Alto Networks rămâne un inovator consecvent, lider în domeniul securității cibernetice și ZTNA 2.0 introduce o nouă eră a accesului securizat într-o lume în care munca este o activitate, nu un loc. Prisma® Access este singura soluție de securitate ZTNA 2.0 din industrie furnizată într-un produs simplu, unificat, conceput special pentru a vă ajuta să obțineți succesul ZTNA 2.0.

Pentru mai multe informații despre produsele și soluțiile Palo Alto Networks, vă rugăm să ne contactați pe adresa ro-panw@alef.com.