Cisco Talos predstavuje dešifrovací nástroj na ransomvér PyLocky

PyLocky objavený: Cisco Talos predstavuje dešifrovací nástroj na ransomware PyLocky

- PyLocky je druh ransomwaru napísaný v jazyku Python, ktorý sa šíri e-mailom.

Tento ransomware zašifruje všetky súbory na infikovanom zariadení predtým, než bude žiadať, aby užívateľ zaplatil výkupné za prístup ku svojim dešifrovaným súborom. Na boj proti tomuto ransomware, Cisco Talos tím predstavuje bezplatný dešifrovací nástroj. Keďže tento nástroj si vyžaduje odchytenie C2 (Command & Control) komunikácie na infikovanom zariadení, môže obnoviť súbory len na zariadení, kde bol tento typ komunikácie monitorovaný.

Ak sa počiatočnú C2 komunikáciu nepodarilo zachytiť, dešifrovací nástroj nebude schopný obnoviť súbory na infikovanom zariadení. Je to kvôli tomu, že informácia použitá v počiatočnom volaní smerom na riadiace C2 servery je taktiež použitá v samotnom šifrovacom procese.

PyLocky v procese

Keď je PyLocky spustený, generuje náhodné ID užívateľa a heslo, a zhromažďuje údaje o infikovanom zariadení pomocou WMI wrapperov. Tiež generuje náhodný inicializačný vektor (IV), ktorý je potom zakódovaný na 64-bitovej báze a odoslaný na server C2 spolu so systémovými údajmi, ktoré malware zhromaždil. Po získaní kompletnej cesty každého súboru v systéme, malware vydá príkaz pre šifrovací algoritmus a odovzdá mu IV a heslo. Každý súbor je najprv zakódovaný na 64-bitovej báze predtým než je zašifrovaný. Malware pridá príponu „.lockedfile“ ku každému šifrovanému súboru – napríklad, súbor „picture.jpg“ sa zmení na „picture.jpg.lockedfile“. Pôvodný súbor je potom prepísaný oznámením útočníka o tom, že všetky dáta sú zašifrované na úrovni RSA AES-256 a s inštrukciami ako a kde zaplatiť výkupné.

Neplaťte výkupné

Cisco Talos vyzýva užívateľov, aby nikdy neplatili útočníkovi výkupné, keďže málokedy vedie k obnove zašifrovaných súborov. Skôr by mali obete tohto ransomware útoku obnoviť súbory zo zálohovania, ak nemôžu byť dešifrované. Rovnako ako pri Nyetya útoku v Júni 2017, spoločnosť Cisco Talos zaznamenala mnohé prípady, kedy útočníci, ktorí požadujú výkupné, nemajú možnosť komunikovať s obeťami útoku, aby im poskytli dešifrovací nástroj.

Náš bezplatný CISCO dešifrovací nástroj si môžete stiahnuť tu-(link).

Ransomvér je distribuovaný ako súčast e-mailových SPAM kampaní kde si dali útočníci záležať na dôveryhodnosti podoby e-mailov. V správach ďakujú za platbu a vyzývajú potenciálnu obeť aby klikla na odkaz ktorý ju má presmerovať na obsah objednávky alebo odkaz na stiahnutie faktúry v PDF. Po odkliknutí je obeť presmerovaná na stránku so škodlivým kódom, stiahne si súbor ZIP v ktorom očakáva PDF faktúru ale tá má EXE príponu ktorou sa umožní spustenie malvéru na zariadení. Zaujímavosťou malvéru je, že po infikovaní počká so spustením 999999 sekúnd (11,5 dňa) aby sa vyhol bezpečnostným nástrojom, či sandboxingu.

Indikátory napadnutia:

Domain Names

centredentairenantes[.]fr

panicpc[.]fr

savigneuxcom.securesitefr[.]com

Hashes

- 1569F6FD28C666241902A19B205EE8223D47CCCDD08C92FC35E867C487EBC999

- 2A244721FF221172EDB788715D11008F0AB50AD946592F355BA16CE97A23E055

- 87AADC95A8C9740F14B401BD6D7CC5CE2E2B9BEEC750F32D1D9C858BC101DFFA

- C9C91B11059BD9AC3A0AD169DEB513CEF38B3D07213A5F916C3698BB4F407FFA

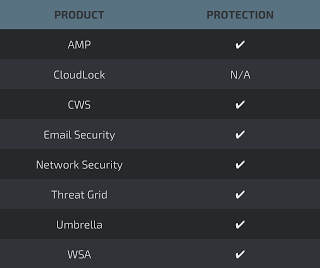

Čo by vás ochránilo?

Prehľad Cisco Nástrojov ktoré by vás ochránili pred útokmi.

- Advanced Malware Protection (AMP) = prevencia spustenia vírusu

- Cisco Cloud Web Security (CWS) + Web Security Appliance (WSA) =webové skenovanie detekuje malware na webstránkach

- Email Security =blokuje emaily s vírusmi

- Network Security nástorje Next-Generation Firewall (NGFW), Next-Generation Intrusion Prevention System (NGIPS), a Meraki MX =deketuje malware naprieč sieťovou infrašktruktúrou

- Threat Grid = pomáha identifikovať virúrsy a buduje komplexnú cisco security ochranu

- Umbrella =blokuje IP adresy a URL adresy ktoré maju nebezpečný obsah

SKÚSTE SI DEMO na ochranu:

*(SIG – Secure internet gateway), blokuje prístup užívateľov k doménam a IP adresám so škodlivým obsahom, bez ohľadu na to, či sa užívateľ nachádza vo firemnej sieti alebo mimo nej.